15 Kasım Cumartesi sabahı uykulu gözlerle gönderilen tweetlere bakarken Gökmen GÜREŞÇİ‘nin “Airties arka kapısını doğrulayabilen oldu mu? Hangi modeller etkileniyor? Ben henüz doğrulayamadım ” tweeti ile karşılaştım. Gökmen’e iddianın kaynağını sorduğumda bana Hacker Fantastic Twitter hesabından atılan aşağıdaki tweeti gösterdi.

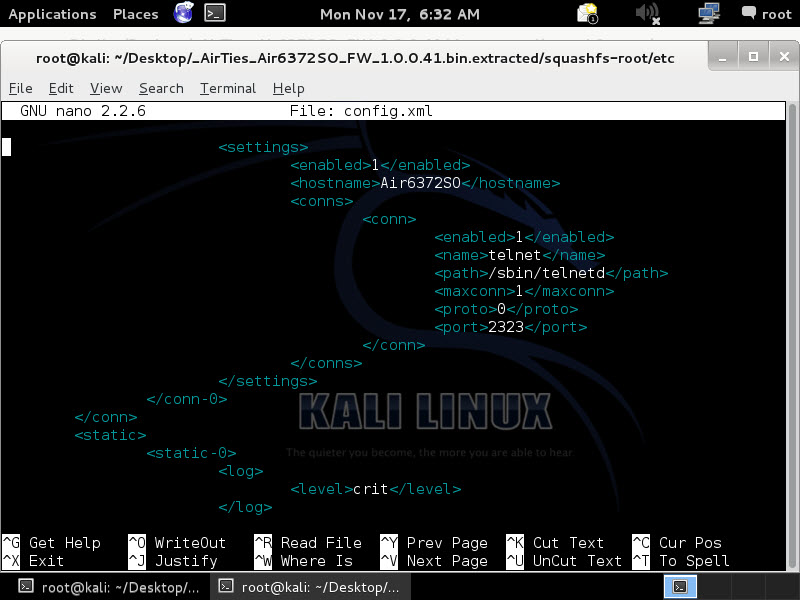

Bu iddiayı doğrulamak için, IstSec konferansında yaptığım donanım yazılımı analizi sunumuna hazırlanmak için zamanında satın almış olduğum Airties RT-206v4 modeline hızlıca göz atmaya karar verdim. Nmap ile modemin bağlantı noktalarını (1-65535) kontrol ettiğimde, modemin 2323 bağlantı noktasını dinlemediğini gördüm. Bu durum, bahsedilen varsayılan hesabın sadece belli modellerde geçerli olduğunu ortaya koyuyordu. Elimde başka bir model olmadığı için donanım yazılımını statik olarak analiz etmek için işe koyuldum.

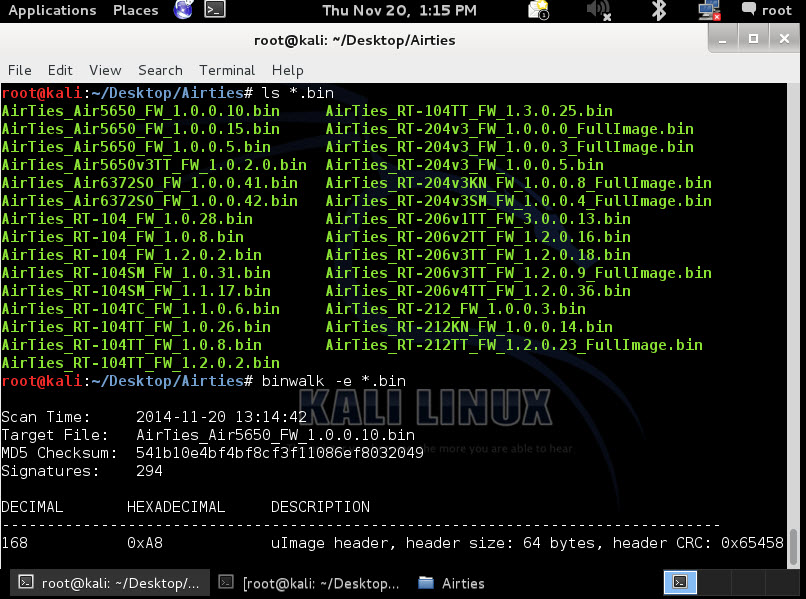

Airties’ın web sitesinde yer alan çoğu kablosuz modemin donanım yazılımını indirdikten sonra donanım yazılım analizi için biçilmiş kaftan olan ve Kali işletim sistemi ile gelen binwalk aracı ile donanım yazılımlarını bu araca toplu bir şekilde analiz ettirmeye başladım.

Bilmeyenler için binwalk aracından kısaca bahsetmek gerekirse, bu araç belirtilen donanım yazılımını otomatik olarak analiz ederek eğer sıkıştırılmış (compressed) ise öncelikle açarak içindeki dosyaları, dosya sistemi hiyerarşisine uygun olarak ilgili klasöre kopyalamaktadır. Siz de daha sonra kopyalanan bu dosyaları teker teker inceleyerek donanım yazılımı içinde yer alan yazılımlar, metin belgeleri hakkında fikir sahibi olabilir, konfigürasyon dosyalarını kolaylıkla inceleyebilirsiniz.

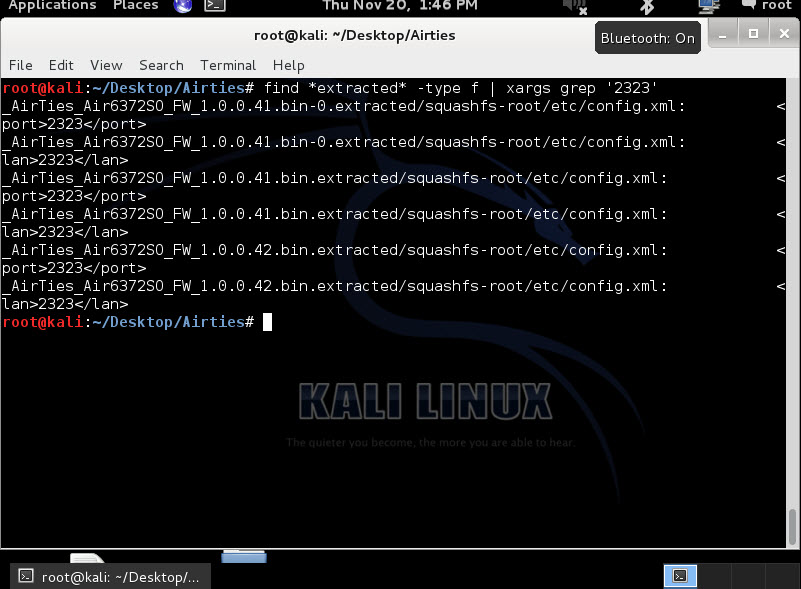

binkwalk aracına -e parametresi ile tüm donanim yazılımlarını (*.bin) analiz ettirdikten sonra teker teker her bir açılan klasörün içine bakmak yerine 2323 bağlantı noktasını tüm *extracted* geçen (binwalk açtığı donanım yazılımlarını bu şekilde isimlendiriyor) klasör isimleri içinde grep aracı ile aramaya başladım.

Grep aracının çıktısına göre bu varsayılan hesabın tek bir model için yani Air6372SO için geçerli olduğu olduğu görülüyordu.

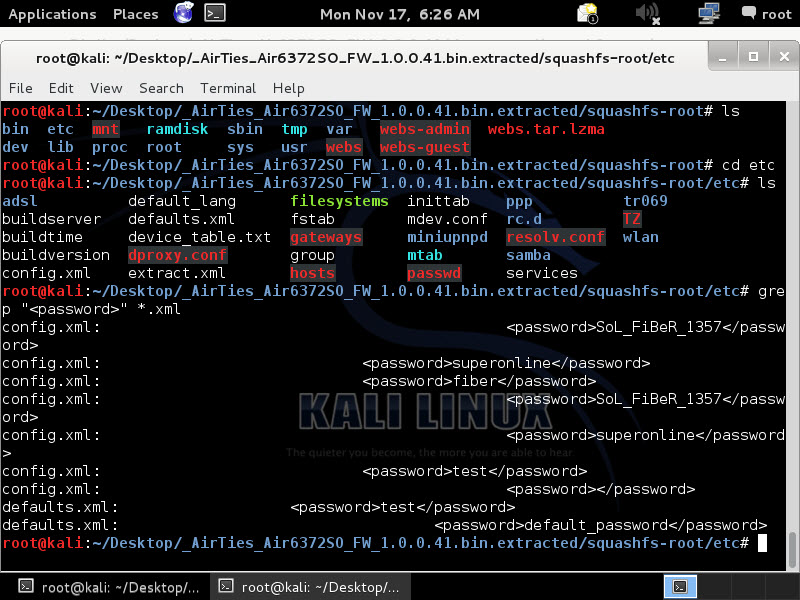

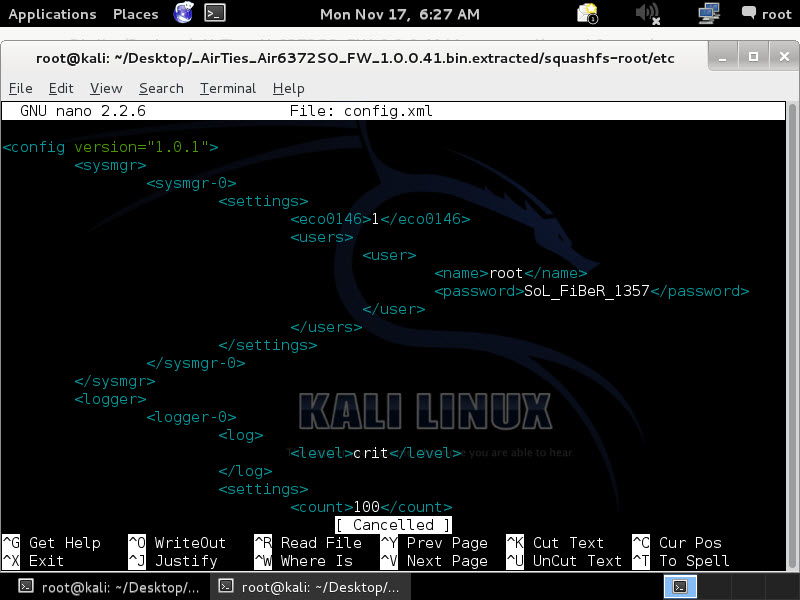

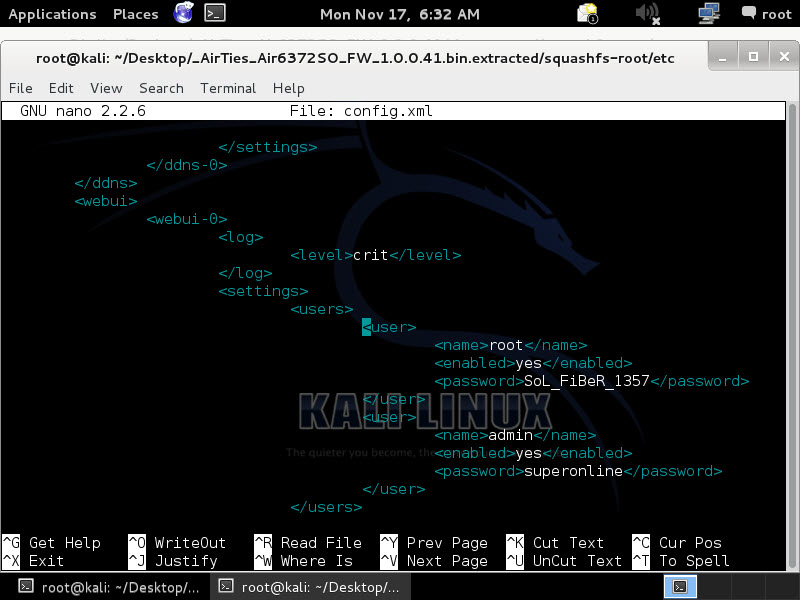

config.xml dosyası içinde password kelimesini arattığımda ise iddia edilenden farklı olan SoL_FiBeR_1357 şifresi hemen dikkatimi çekti. Bu dosyaya metin editörü ile baktığımda ise bunun root şifresi olduğunu gördüm. (Airties’ın web sitesinde bu model için yer alan donanım yazılımı, Superonline için ayrıca geliştirildiği için muhtemelen şifre farklı)

Tabii bende bu marka ve model modem olmadığı için bu kullanıcı adı ve şifrenin doğru olup olmadığını teyit etmek için hemen bir tweet göndererek takipçilerimden yardım istedim ve çok geçmeden hard_ress Twitter hesabından bu kullanıcı adı ve şifre ile modeme telnet üzerinden bağlanılabilindiği bilgisi geldi.

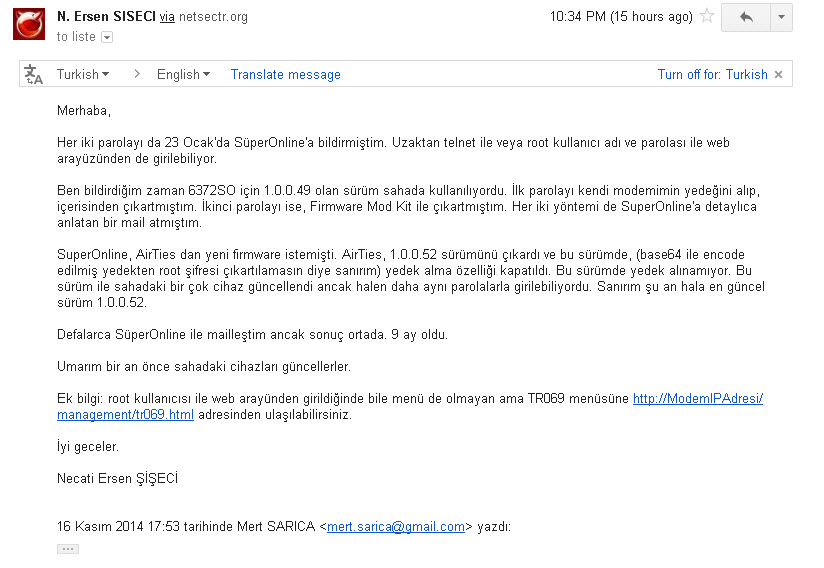

Aslında bunun gibi uzaktan destek amacıyla modemlere, ağ cihazlarına tanımlanan hesaplara ara ara rastlanmakta ve güvenlik araştırmacıları tarafından bunlar ortaya çıkarılmaktadır. Bunların ortaya çıkarılmasının kullanıcılar açısından en önemli kısmı ise, kötüye kullanılabilecek bu şifrelerin en kısa sürede değiştirilebilmesi veya hesapların devre dışı bırakılabilmesidir. Bende bunun için iki şifre ile ilgili olarak hemen Netsec e-posta listesine konu ile ilgili bir e-posta göndermeye karar verdim. E-postayı gönderdikten kısa bir süre sonra ise Necati ERSEN ŞİŞECİ‘den gelen e-posta beni oldukça şaşırttı. Necati gönderdiği e-postada bu durumu Ocak 2014’de tespit ettiğini ve Superonline ile paylaştığını belirtiyordu (neden Airties değil de Superonline diye soracak olursanız bunun sebebi bu donanım yazılımının Airties firması tarafından Superonline için geliştirilmiş olması) fakat aradan geçen 9 ayda bu konu ile olarak ilgili donanım yazılımında hala bir düzeltme yapılmamıştı.

Bu tür durumlarda art niyetli kişiler, modemlere uzaktan zararlı yazılım yükleme veya kullanıcıları zararlı sitelere yönlendirme girişiminde bulunabilirler dolayısıyla internet servis sağlayıcısı ve üretici firma tarafından bu tür zafiyetlerin en kısa sürede ortadan kaldırılması gerekmektedir.

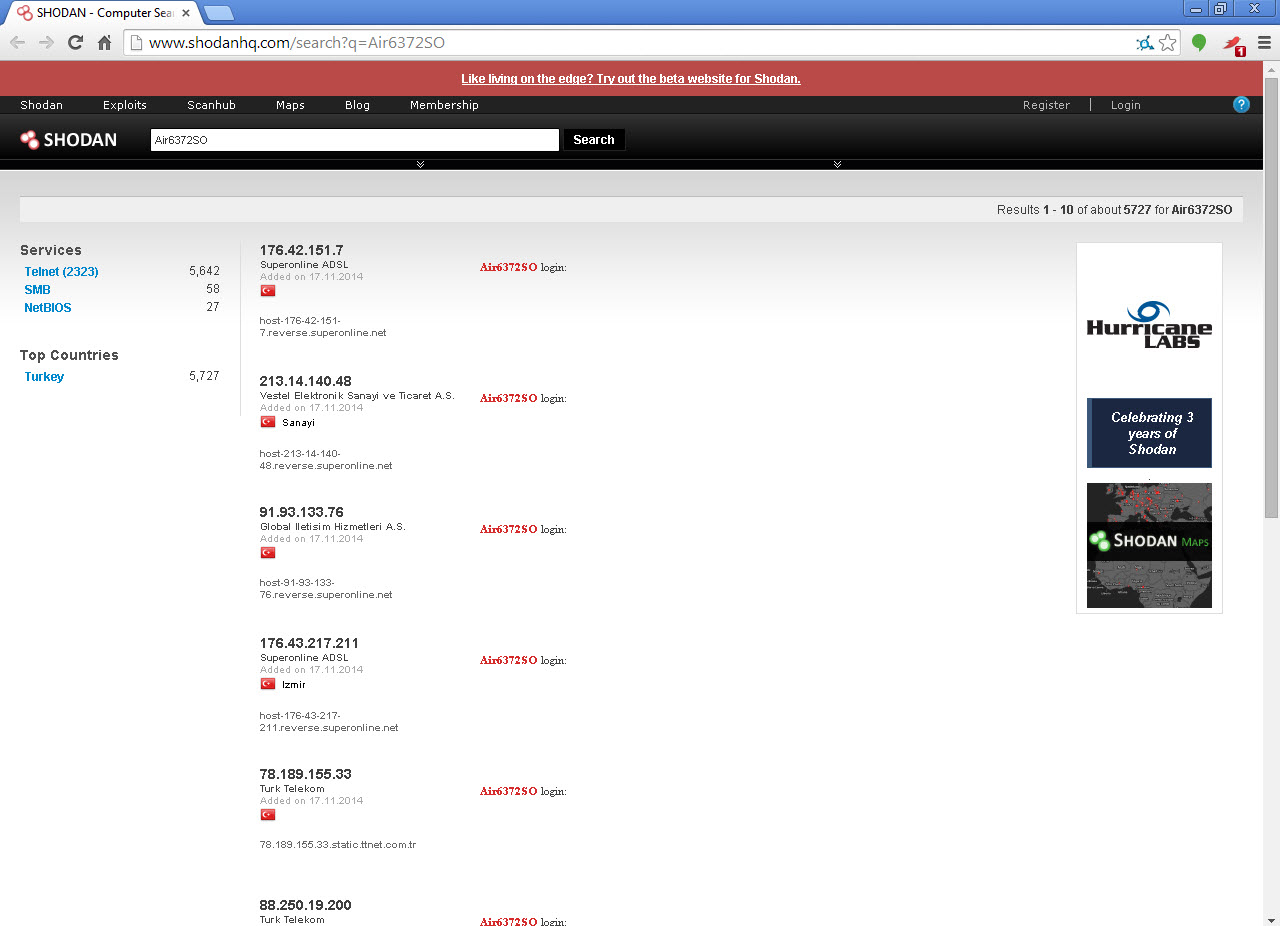

Air6372SO modelini Shodan üzerinde arattığımda ise modem sayısının hiç de azımsanmayacak kadar çok olduğunu (10000+) gördüm.

Önlem olarak bu marka model modem kullanan kullanıcılara acil olarak port 2323 üzerinden bu şifreler ile modemlerine bağlanıp bağlanamadıklarını kontrol edip root şifrelerini değiştirmeleri gerekmektedir.

Bu hesabın internet servis sağlayıcısı ve üretici firma işbirliği ile en kısa sürede donanım yazılımlarından kaldırılması dileğiyle 2014 yılının bu son yazısı ile 2015 yılının herkese önce sağlık sonra mutluluk getirmesini dilerim.

21 comments

hg253s modem ara yüze erişemez oldu bu tarz olaydan mı oldu?

Bu konuda bir bilgim bulunmuyor.

Siteden aldigimiz 13 karakterli sifreyi giris yaparak degistirdim, lakin elimde sadece j/urNHAMlXgmg tarzinda bir sifre kaldi, ne yaptigimi unuttum, nasil geri dondurebilirim?

Modemini fabrika ayarlarına geri döndürebilirsin.

Sayın M.S size değerli makaleniz için ve sayın Mert Kaplan\’a da aydınlatıcı yorumları için teşekkürler.

Rica ederim :)

Bu güzel makale ve bilgiler için teşekkürler.

Rica ederim.

Sayın vatandaş bey

Modemimde konuyu anlatırken restart attıktan sonra şifremde değişiklik olmuyordu, muhtemelen daha önceden uyguladığım ayarlardan dolayı olmuş olabilir. Bir kaç kişi aynı sorun olduğunu söyleyince bende hard reset atıp modemi tekrar kurduğumda sorununuzu doğruladım. Bununla alakalı olarak zamanım olursa open-source bir yazılım geliştirip ilerleyen günlerde paylaşmayı düşünüyorum.

Crypt etmeye gelecek olursak sorunun cevabı çok basit, unix’in kullandığı farklı şifreleme algoritmaları. Şifreyi yazıp tek algoritma ile şifrelenmesi ve tek salt halinde vermesi zaten unix için biraz komik olurdu. :)

iyi günler dilerim.

Önceki denememde farklı bir şey yapmamıştım ama demek ki bir yazım hatası yapmışım, bu seferki denememde başarılı oldum. Cevap için teşekkür ederim, kolay gelsin.

Merhaba Mert Kaplan Bey,

Öncelikle böyle önemli bir konuda bloğunuzda konuyu en basit şekli ile anlattığınız için teşekkürler. Fakat ufak bir problem bulunmakta :)

son aşamaya kadr herşey sorunsuz gerçekleşiyor fakat telnet bağlantınızı kestiğinizde yeni oluşturduğunuz şifre ile tekrar telnet bağlantısı yapılamıyor. Ayrıca modemi yeniden başlattığınızda varsayılan şifreye dönüş oluyor.

Ayrıca verdiğniz crypt ile ilgili sitede aynı text için her seferinde farklı bir encrypted çıktı alınıyor. Bununla ilgili bilginiz varsa paylaşabilirseniz çok makbule geçer :D

İyi çalışmalar.

Merhabalar Fatih Bey,

Airties modemin web arayüzüne zaten root şifresi ile giriş yapılamıyor, default olarak gelen admin – superonline olarak sadece giriş imkanı veriyor. root ismi ve dls_2012_Air şifresi ile web arayüzüne erişememeniz normal.

Bunun dışında yorumumda belirttiğim gibi modeme telnet ile bağlandıktan sonra cat /etc/passwd bölümünde gelen unix ile şifrelenmiş şifreyi değiştiriyoruz, siz değiştirme işlemini yaptıktan sonra modemde telnet üzerindeyken tekrardan cat /etc/passwd deyip tekrardan şifreniz değişmiş mi kontrol ettiniz mi?

Bu arada bilginiz olsun, modem’i fabrika ayarlarına döndürecek kadar reset atmadığınız sürece root şifresi eskiye dönmüyor. Aynı sürümde frimware kullanıyoruz dolayısıyla hatanın sizden kaynaklı olduğunu düşünüyorum.

Açıklamalarım ve default şifresinin gerekli işlemler sonrasında değiştiğini kontrol etmek adına gerekli görselleri blog’umdan ulaşabilirsiniz.

https://mertkaplanblog.wordpress.com/2015/01/11/turk-telekom-ve-super-online-sirketlerinin-verdigi-modem-air6372so-hakkinda/

Çok güzel ve emek verilmiş bir yazı olmuş elinizde sağlık öncelikle.

Kendi evimde de aynı model modem mevcut ve bir ADSL kullanıcısı olarak tweette yazan varsayılan root şifresi çalışıyor..

Ancak,

.52 firmware inde telnet yapabildiğimiz root şifresi web arayüzüne girmiyor. Aynı şekilde Mert Kaplan ın önerdiği şekilde şifreyi değiştirmek mümkün görünüyor ilk bakışta ancak tekrar bağlanmaya çalıştığımda benim belirlediğim değil, piyasadaki pass in girebildiğini görüyorum.

Eğer bu sadece benim hatam veya bana özgü bir durum değilse;

Superonline 52 nolu firmware ile

1- root şifresiyle web arayüzüne girişi kapatmış,

2- netcat ile /etc/passwd değişimini bir şekilde işlevsiz hale getirmiş

3- tek yol firmware in ilgili kısmını değiştirip onu yüklemek gibi görünüyor.

Merhaba,

Root şifresini passwd üzerinden değiştirseniz de konfigürasyona yazılamadığı için modemi yeniden başlattığınız durumda tekrar sıfırlanıyor olabilir.

Bu durumda evet tek yol o olabilir.

Modemin root şifresini değiştirmek için sıra ile şu adımlar uygulanmalı…

1. Netcat ile bağlan

( Command: nc -v -w 9999 192.168.2.1 2323 )

2. cat /etc/passwd komutunu gir.Önünüze

root:JJ1P87mmP21GC9o:0:0:Admin:/tmp:/bin/sh

şeklinde bir ekran gelicek…

3. http://www.cuci.nl/services/genpassword.html web sitesinden bir şifre belirle ve root için bir şifre belirle…

Sonucunda: nK6PLdqLJcW1g verdiğini varsayalim…

3. echo root:nK6PLdqLJcW1g:0:0:Admin:/tmp:/bin/sh > /etc/passwd

komutunu girin şifreniz artık oluşturulmuştur….

4. en önemlisi: tekrar uğraşmamak adına

cat /etc/passwd

deyip

root:nK6PLdqLJcW1g:0:0:Admin:/tmp:/bin/sh şeklinde ( değiştirdiğiniz şifrelenmiş şifre şekilde olduğundan emin olun… )

Çok teşekkürler, sayende herkesin merak ettiği bir soru daha cevaplanmış oldu :)

Sayın M.S.

hızlı cevap için teşekkürler.

yazınızdaki bilgilerle bahsi geçen cihaza bağlanabildim fakat unix bilgim çooook kısıtlı olduğu için pek birşey yapamadım. Bağlandığım telnet ekranında help yazdığımda aşağıdaki bilgiler geliyor. Yardımı olur mu bilemiyorum :)

BusyBox v1.14.1 (2014-02-26 19:16:54 EET) built-in shell (ash)

Enter ‘help’ for a list of built-in commands.

# help

Built-in commands:

——————

. : [ alias bg break cd chdir continue echo eval exec exit export false fg hash help jobs kill let local pwd read readonly return set shift source test times trap true type ulimit umask unalias unset wait

Ben size e-posta ile de yanıt yazmıştım ancak lycos hata verdi, ulaşmadı. passwd root dediğinizde işe yarıyor mu ? Bu şekilde değiştirseniz dahi reboot sonrası tekrar eski haline dönebilir yine de bir kontrol edin. Admin arayüzünden modem ayarlarının yedeğini alın ve içine bakın. Şayet orada root şifresi var ise (açık hali veya hashi de olabilir), onu değiştirip cihaza geri yüklemeyi deneyin. Bunlar da işe yaramıyorsa üreticinin destek hattını arayıp yardım talep edin.

Merhaba arkadaşlar,

güzel bir makale fakat eksik olmuş. Ev kullanıcılarının bu güvenlik açığını nasıl kapatacaklarınıda adım adım anlatabilirseniz makaleniz eksiksiz olacaktır.

teşekkrüler.

Haklısınız ancak elimde bu marka model modem olmadığı için şifre değiştirme adımlarını yazamadım. Eğer şifresini değiştiren birileri olur ve benimle adımları paylaşabilirse, yazıyı güncelleyebilirim.

superonline kendine ait bazı modemlerin yazılımlarını paylaşmıyor. her yere tr069 dan bağlanıp istedikleri gibi oynayabiliyorlar. geçen gün modemimin ayarlarını değiştirmişler bazı sitelere giremiyordum. yani tüm kontrolü ellerine almak istiyorlar. zararlı yazılımı kendiler yüklese nerden bileceğiz? bence hiç te ahlaklı değil..

ayrıca Air6271 de var aynı durum onun da root şifresi aynı.

Huawei modemlerde de var (root şifresi farklı), her modeme koyuyorlar artık. Neymiş sorun olursa uzaktan çözmek içinmiş.. Girip wireless ssid mizi ve parolamızı da cillop gibi görüyorlar. nerde kaldı gizliliğimiz? ben karşıyım buna.