2014 yılında, T.C Ulaştırma Denizcilik ve Haberleşme Bakanlığı’na bağlı Haberleşme Genel Müdürlüğü tarafından yayımlanan Kurumsal SOME Kurulum ve Yönetim Rehberi‘nin yönetici özetinde de belirtildiği üzere, Kurumsal Siber Olaylara Müdahale Ekipleri (SOME), siber olayları bertaraf etmede, oluşması muhtemel zararları önlemede veya azaltmada hayati önemi olan yapılardır.

SIEM mühendislerinin, sızma testi uzmanlarının yanı sıra, zararlı yazılım analizi bilgi ve becerisine sahip güvenlik uzmanlarına da sahip olan SOMElerin, kurumların savunmasını güçlendirme ve müşterilerini koruma adına, bu uzmanlıklardan yoksun olan SOMElere kıyasla bir adım daha önde olduklarını söyleyebiliriz. (Tek kişilik dev SOME ekipleri yok sayılmıştır.)

Kritik altyapı sektörlerinden biri olan finans sektöründe yer alan bankaların ve kurumsal SOMElerinin, mobil olsun veya olmasın bankacılık zararlı yazılımlarını yakından takip etmeleri oldukça önemlidir. Kimi zaman bir banka, bankacılık zararlı yazılımlarının gelişimini izleyerek, ileride ne tür bir tehdit ile karşı karşıya kalabileceğini öngörebilir ve hazırlığını yapabilir.

Mobil bankacılık zararlı yazılımlarının dışında, yeni nesil oltalama (phishing) saldırılarının da mobil zararlı yazılım ile gerçekleştiriliyor olması, mobil zararlı yazılım analizi bilgi ve becerisine sahip olan güvenlik uzmanlarına olan ihtiyacı da ortaya koymaktadır.

2015 yılı ortalarında bankalar, müşterilerini hedef alan ve Bakır EMRE‘nin de detaylı bir şekilde analiz etmiş olduğu Android zararlı yazılımı ile karşı karşıya kaldılar.

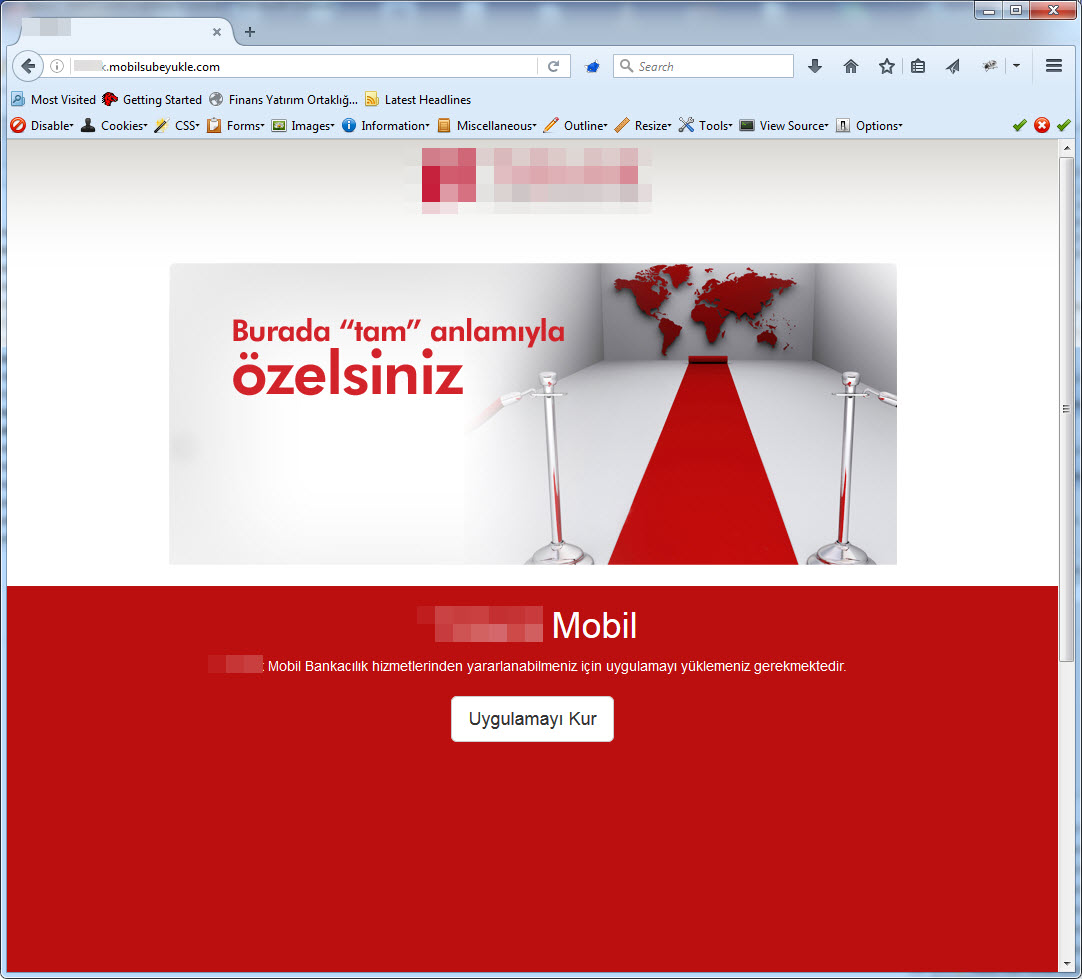

2016 yılının ortasına geldiğimizde ise bu Android zararlı yazılımını geliştirenlerin, zararlı yazılıma TOR üzerinden haberleşme özelliği de eklediklerini gördük. Bununla da kalmayarak Türkiye’de faaliyet gösteren 51 tane bankadan (2015 yılı rakamları) 27 tanesine ait sahte sayfaları da (banka.mobilsubeyukle.com) web sayfalarında oluşturduklarına tanık olduk.

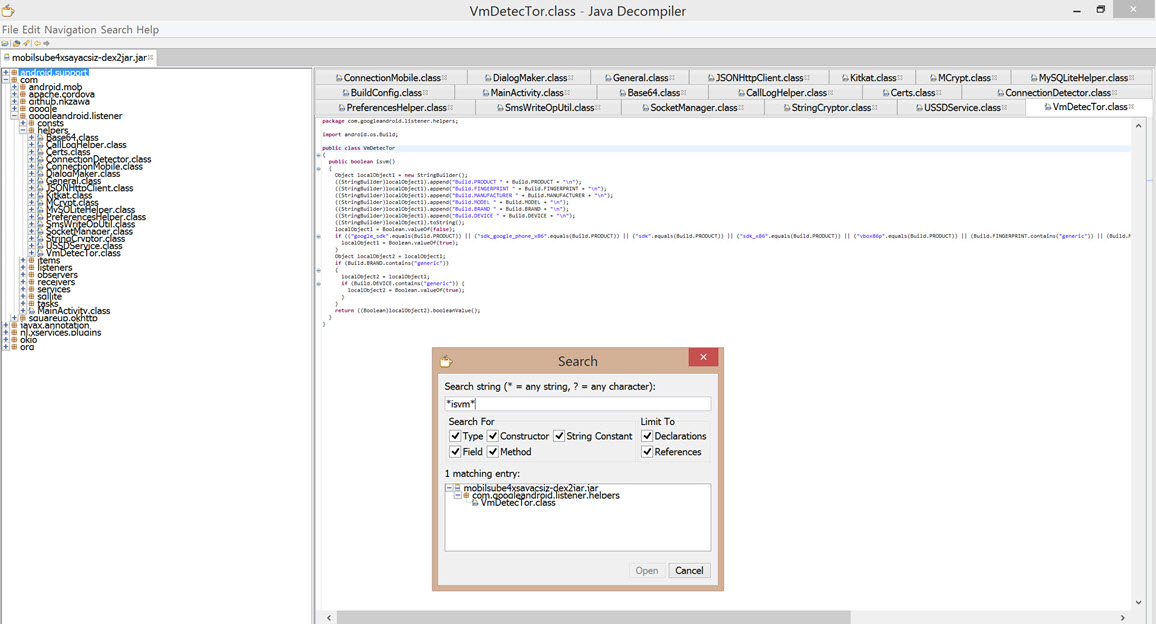

Zararlı yazılımı analiz ederken, Türkçe fonksiyon isimlerinin yanı sıra, isvm isimli başka bir fonksiyon adı dikkatimi çekti. Fonksiyonun başka herhangi bir fonksiyon tarafından çağrılmamış olması da (xref), bana ilerleyen sürümlerde bu fonksiyon ile karşılaşacağımız mesajını verdi. Fonksiyona baktığımda bunun güvenlik uzmanları tarafından zararlı yazılımı analizinde de kullanılan Android Emulator, Genymotion öykünücülerini (emulator), tespit etmeye yönelik olduğunu gördüm. Hayata geçtiğinde bunu en kolay ne şekilde atlatabilirim diye üzerinde çalışmaya başladım.

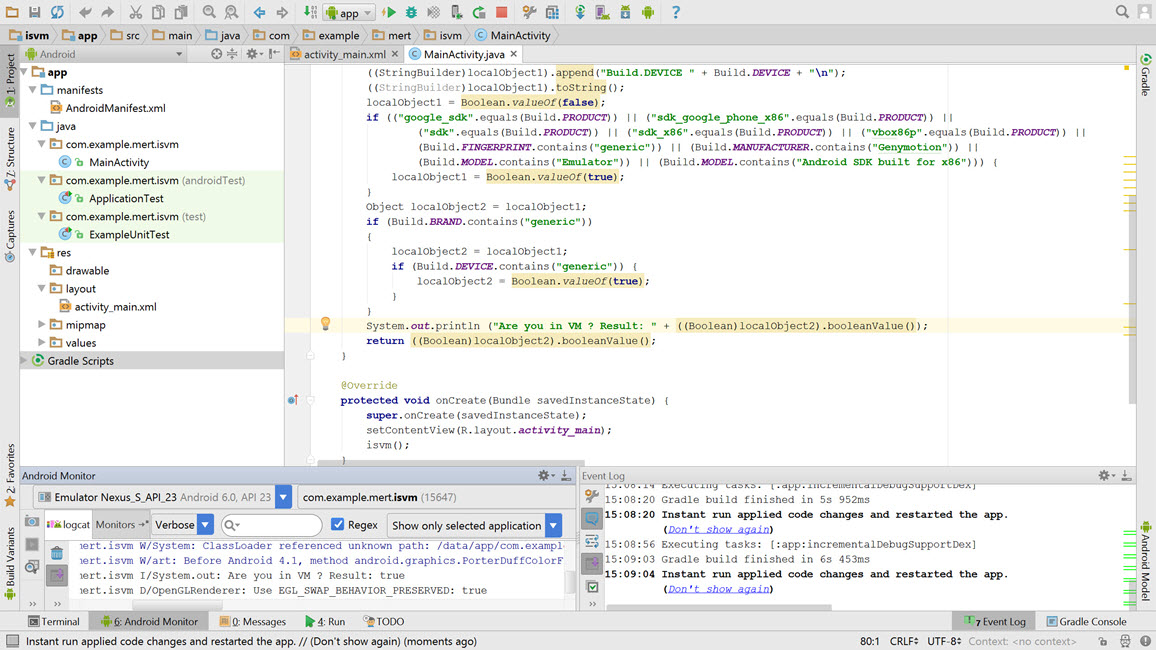

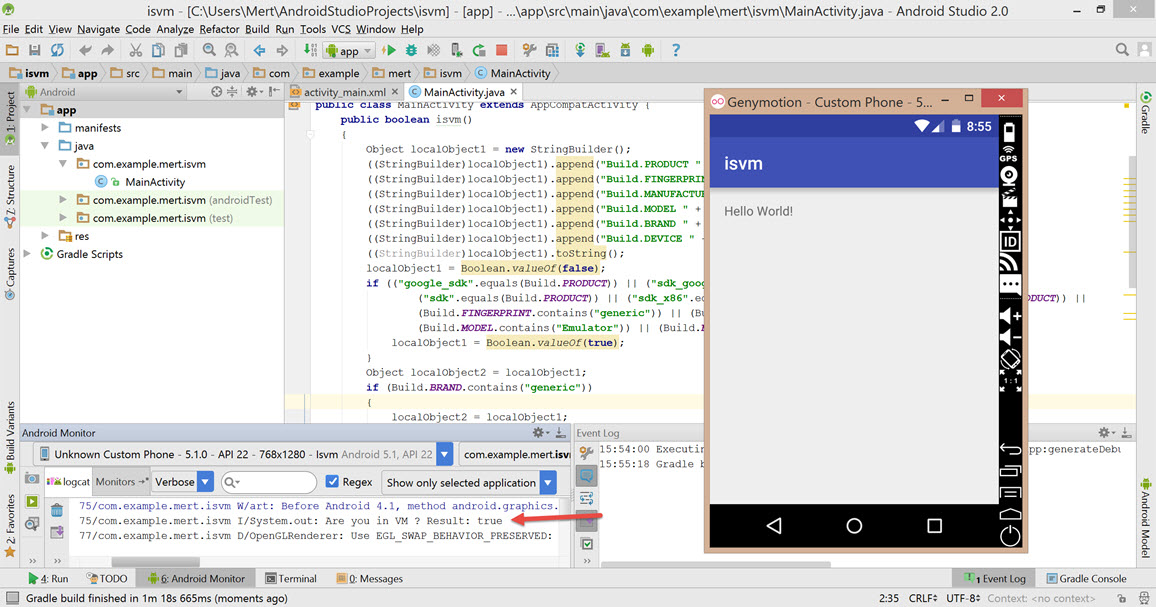

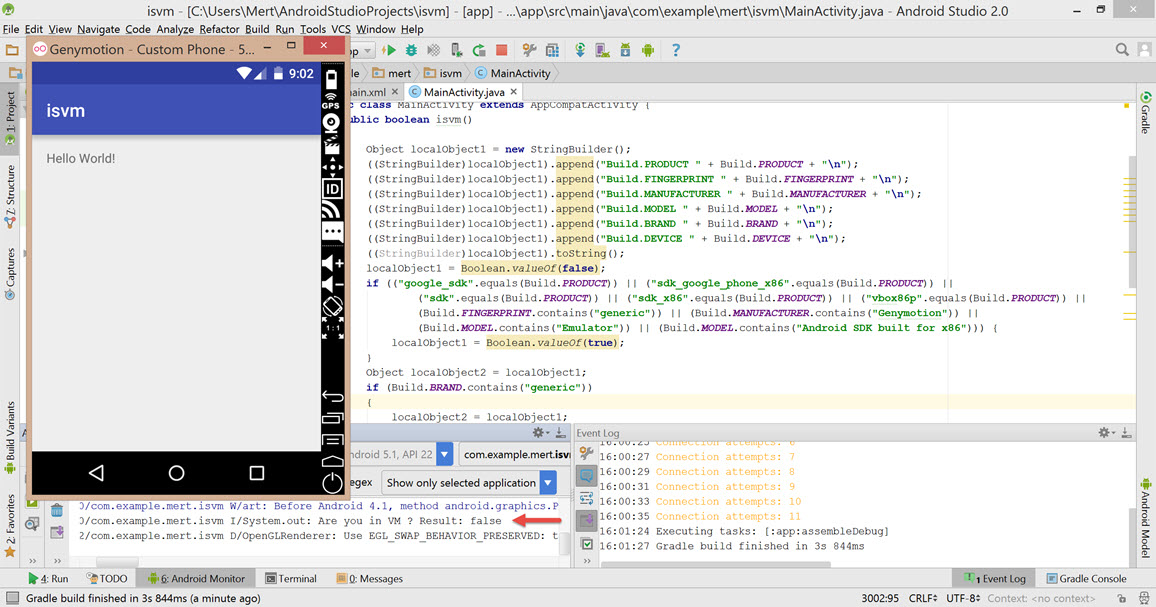

İlk olarak Google tarafından Android uygulaması geliştirmek amacıyla ücretsiz olarak dağıtılan Android Studio sürümünü kurup, jD-GUI (Java Decompiler) ile elde ettiğim isvm fonksiyonunu, tespit sonucunu çıktı olarak da gösterecek şekilde (Are you in in VM ? Result:) değiştirdikten sonra öykünücü içinde çalıştıracak bir kod hazırladım.

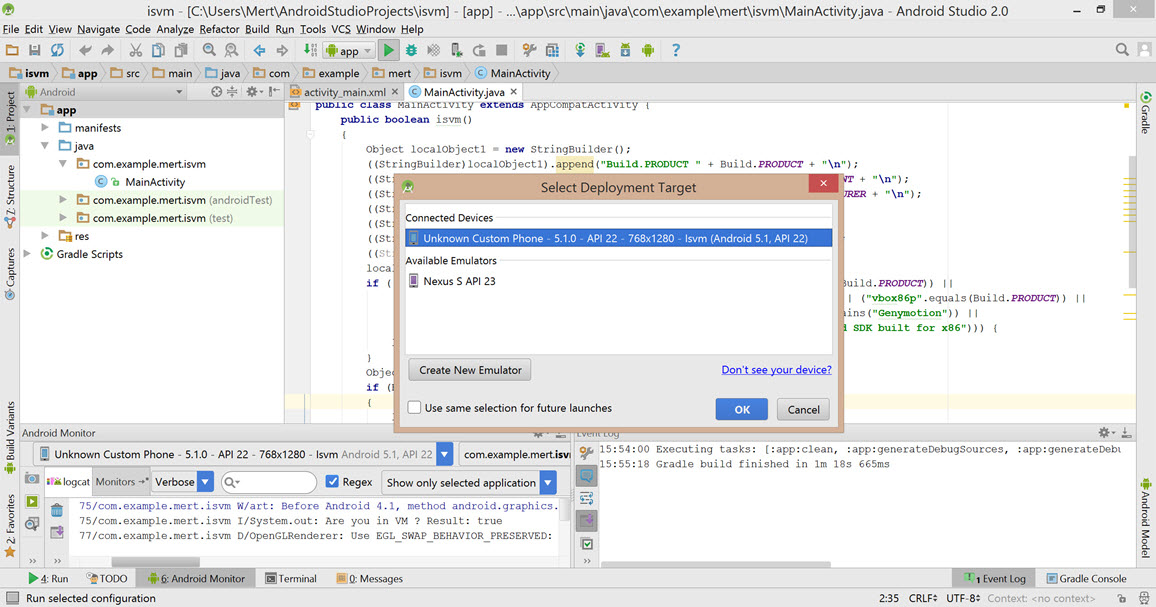

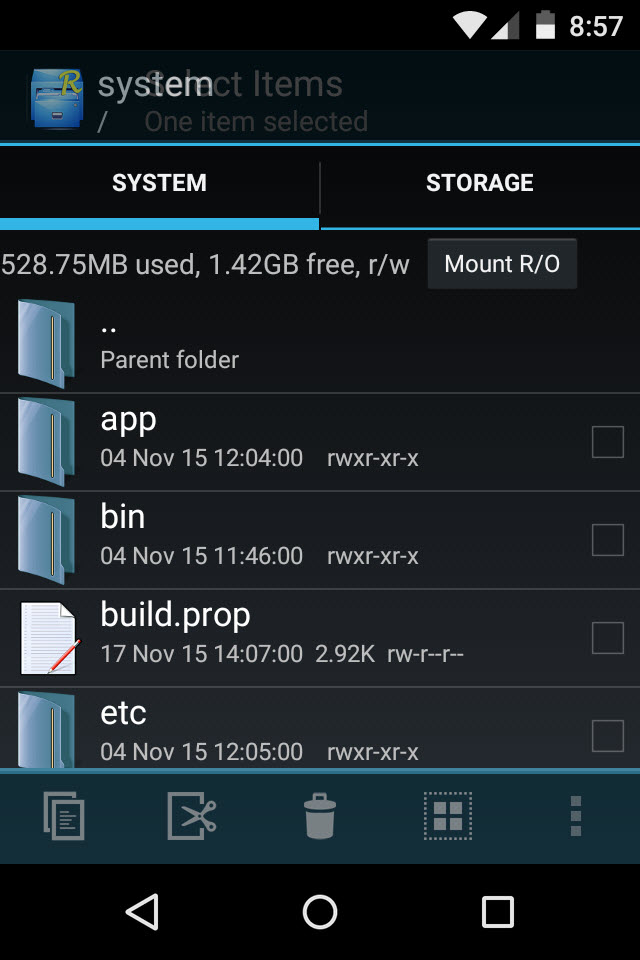

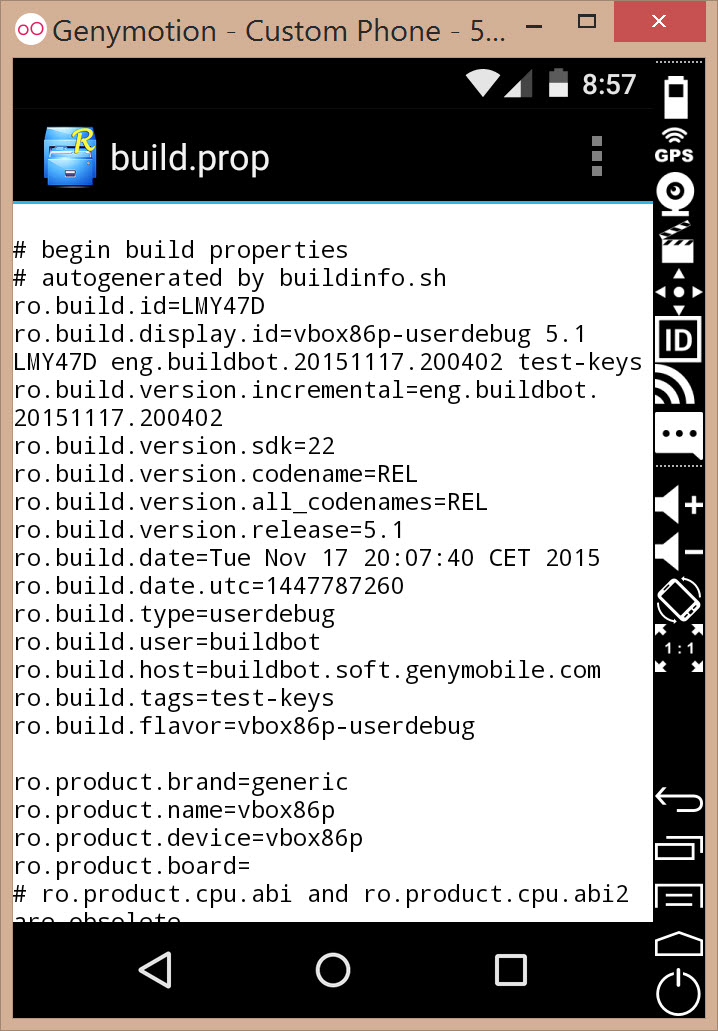

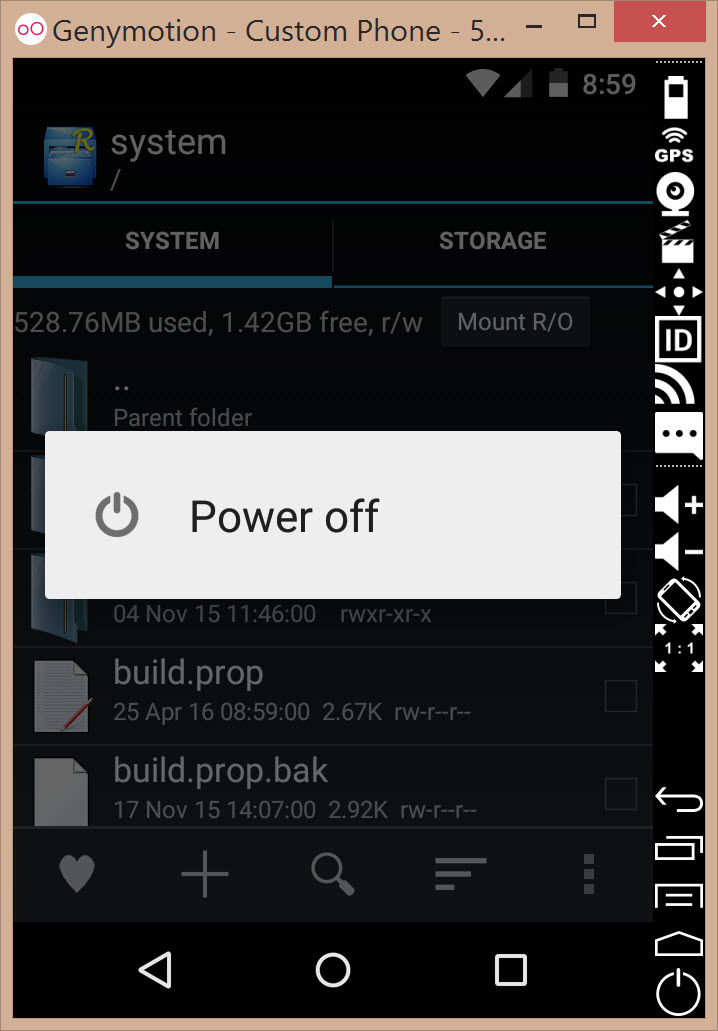

İlgili kod, öykünücüleri Build.PRODUCT, Build.FINGERPRINT, Build.MANUFACTURE, Build.MODEL, Build.BRAND, Build.DEVICE değerlerine göre tespit ettiği için (Are you in in VM ? Result: true) bunları GenyMotion üzerinde çalışan Custom Phone – 5.1.0 – API 22 imajında nasıl değiştirebileceğimi araştırmaya başladım. Çok geçmeden /system/build.prop dosyasında cihaz üreticisine dair bu değerlerin yer aldığını buldum. Genymotion öykünücüsünde yer alan imajlar root yetkisi ile çalıştığı için Root Explorer uygulamasını kurduktan sonra /system/build.prop dosyasında yer alan ve tespit için kullanılan değerleri teker teker silmeye başladım. Ardından dosyayı kayıt, edip öykünücüyü yeniden başlatıp öykünücü kontrolünü gerçekleştiren isvm kodunu/uygulamasını tekrar çalıştırdığımda bu defa öykünücü tespitini IDA ile uğraşmadan sistem üzerinde ufak bir değişiklikle atlatabilmiş (Are you in in VM ? Result: false) oldum :)

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

6 comments

Bilgi için çok teşekkürler. Özür dileyerek son birşey sormak istiyorum. İnternette cellebrite touch, cellebrite adaptör ve ufed4pc görüyorum. Amacım bu cihazlardan birini kullanarak açılmayan veya ekran desen kilidi unutulmuş android telefonların imajını alarak, imaj üzerinden bilgi kurtarmak. Makul fiyatlara Cellebrite touch var ama iş görür mü emin olamadım. Hangisini tercih etmeliyim. Bunların arasındaki farklar neler anlayamadım..

İkisini de maalesef kullanmışlığım yok o nedenle bilmiyorum.

Merhaba, emeğinize sağlık harika yazılar. Merak ettiğim bir konuda size danışmak isterim. android bir telefonu bilgisayara bağlayıp sistemin başlatılmasından tutunda bir uygulama açana kadar ki bölümünü nasıl gözlemliyoruz. Arka planda neler oluyor izleyebilir miyiz.. Bunun için hangi araçlar kullanılıyor. İllaki telefon olmasınada gerek yok mesela yeni çıkan herhangi bir romu sanala bağlayıp çalıştırarak bu aşamaları izleyebilir miyiz ? Teşekkürler

Aşağıdaki iki yazı fikir verecektir.

https://www.trendmicro.com/en_us/research/17/a/practical-android-debugging-via-kgdb.html

https://www.instructables.com/Creating-an-Android-Emulator-Using-Qemu/

Anti-Mert patch’i gelir şimdi bunlara :)

:)