Hatırlarsanız Aralık ayında şans eseri bir arkadaşımın şüphelendiği bir e-postayı bana göndermesi ve incelemem sonrasında Türkiye’de internet bankacılığını kullanan müşterileri hedef alan ve çalıştığı işletim sistemi üzerindeki kullanıcının internet bankacılığına girişi esnasında kullanıcı adı ve sanal klavyeninin ekran görüntüsünü kayıt eden ve tuş bilgilerini çalan bir trojan keşfetmiştim. Trojanı nasıl keşfettiğim ile ilgili bir yazı karalayacağımı belirtmiştim ancak araya giren diğer işler nedeniyle bugüne kısmet oldu.

Bugünkü yazımın sizlere basitçe şüphelendiğiniz bir programın işletim sisteminizde ne işler çevirdiğini anlamanız için yol göstereceğini ümit ediyorum.

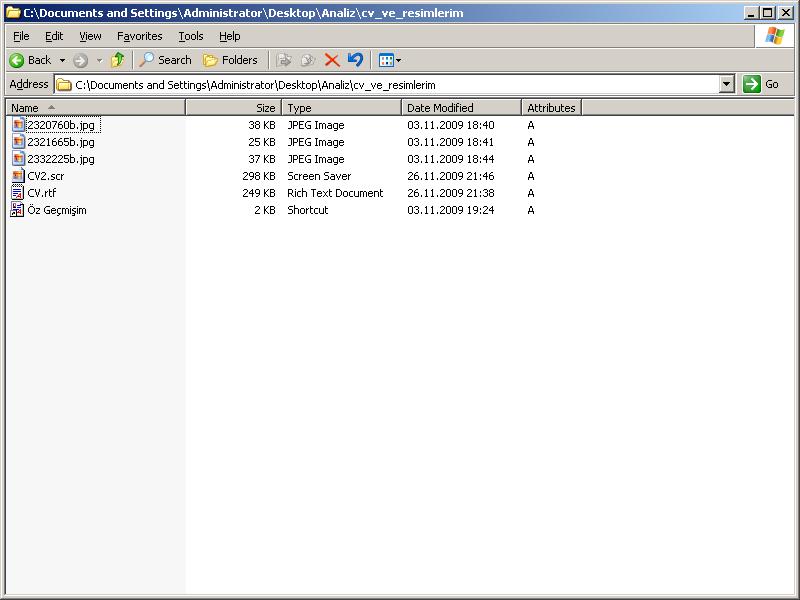

Hemen konuya girecek olursam, şüpheli dosyamızın adı cv_ve_resimlerim.rar

Rar dosyasını açtıktan sonra içerisinden resim dosyası görünümüne bürünmüş SCR uzantılı bir dosya, RTF uzantılı başka bir dosya, bir kısa yol dosyası ve belden altı tüm dosyaları açmaya teşvik edecek 3 adet resim ile karşılaştım. (Hedef kitleyi tahmin edebildiniz mi :p)

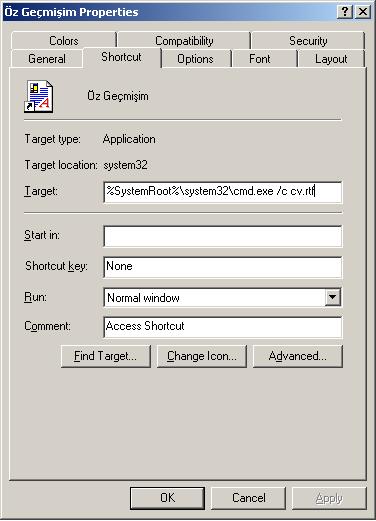

Kısa yol dosyasının özelliklerine baktığım zaman cv.rtf dosyasının SCR uzantılı diğer dosya gibi şüpheli olduğunu anlamam pek zor olmadı.

Bildiğiniz veya bilmediğiniz üzere uygulanabilir dosya başlığına sahip herhangi bir dosya, uzantısı farklı dahi olsa komut satırından çalıştırıldığı taktirde uygulanabilir program olarak çalışmaktadır. Örneğin calc.exe dosyasının uzantısını rtf olarak değiştirir ve calc.rtf olarak kaydeder ve komut satırından calc.rtf olarak çalıştırırsanız hesap makinası uygulaması karşınıza çıkacaktır. Bu yöntem oldukça basit ve eskidir ve hatırladığım kadarıyla rahmetli Bülent Tigin, CEH eğitiminin ilk veya ikinci dersinde bu yöntemden bahsetmişti. Bu konu ile ilgili detaylı bilgiye buradan ulaşabilirsiniz.

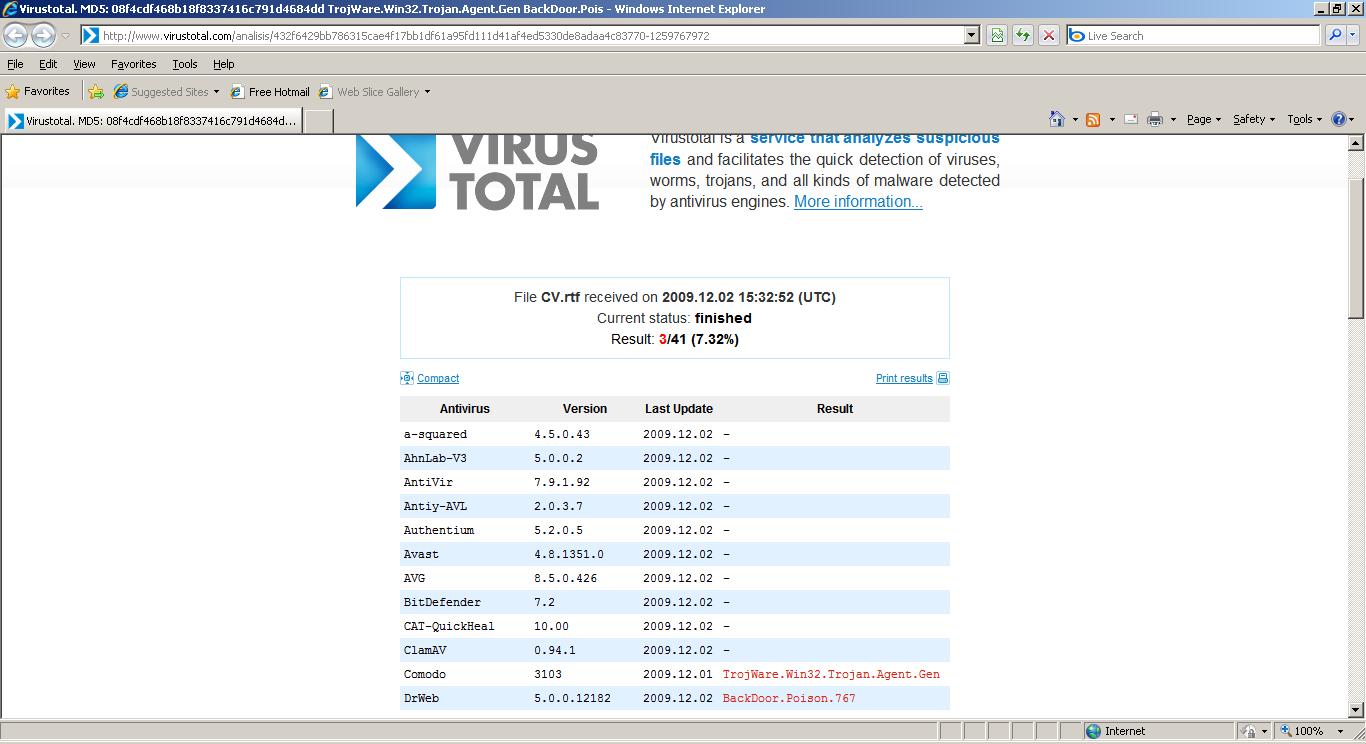

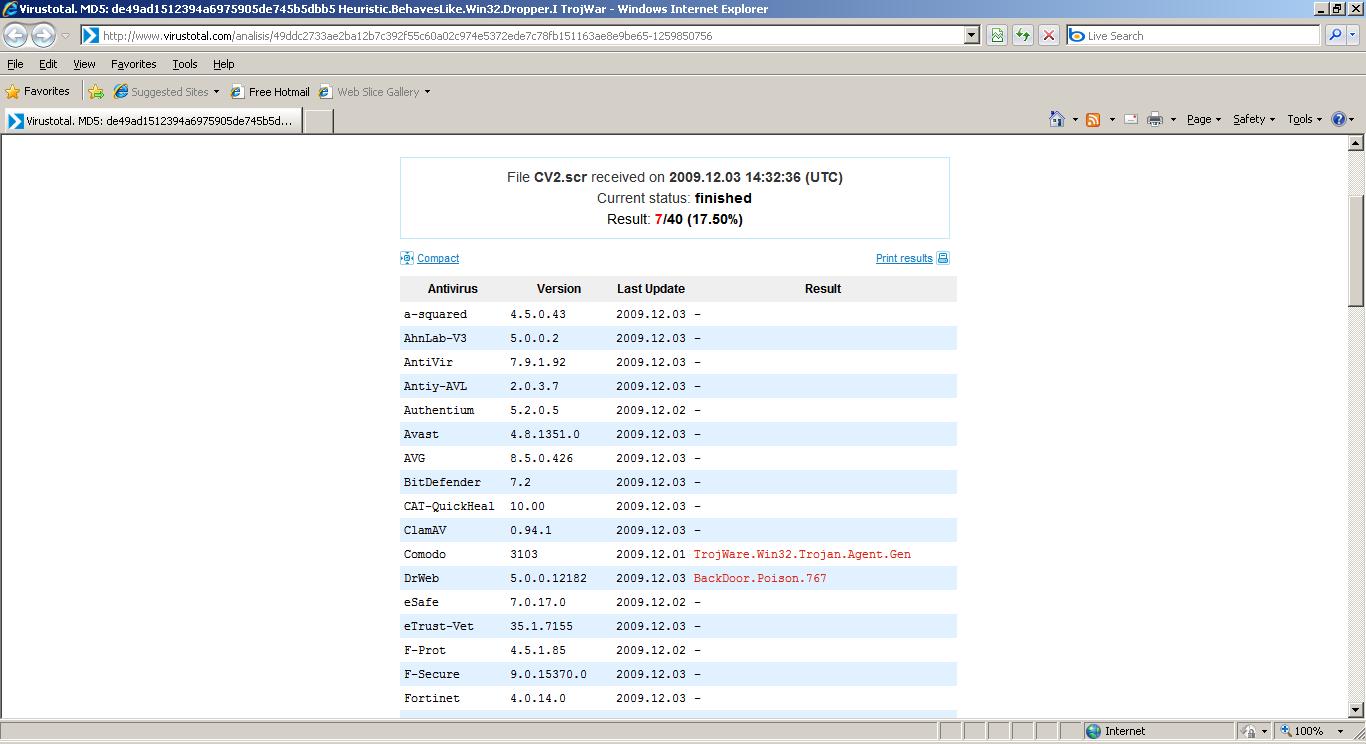

Genellikle şüphelendiğim dosyaları virustotal sitesine yüklemeyi görev edinmiş biri olarak yine ilk işim tüm dosyaları bu siteye yüklemek oldu. Virustotal sitesini bilmeyenler için ufak bir not düşeyim, bu site yolladığınız dosyayı yaklaşık 40 farklı antivirus motoru ile tarıyor ve sonucu hemen size gösteriyor.

SCR ve RTF uzantılı iki dosyayı siteye yüklediğimde boş yere şüphelenmediğimi bir nevi teyit etmiş oldum.

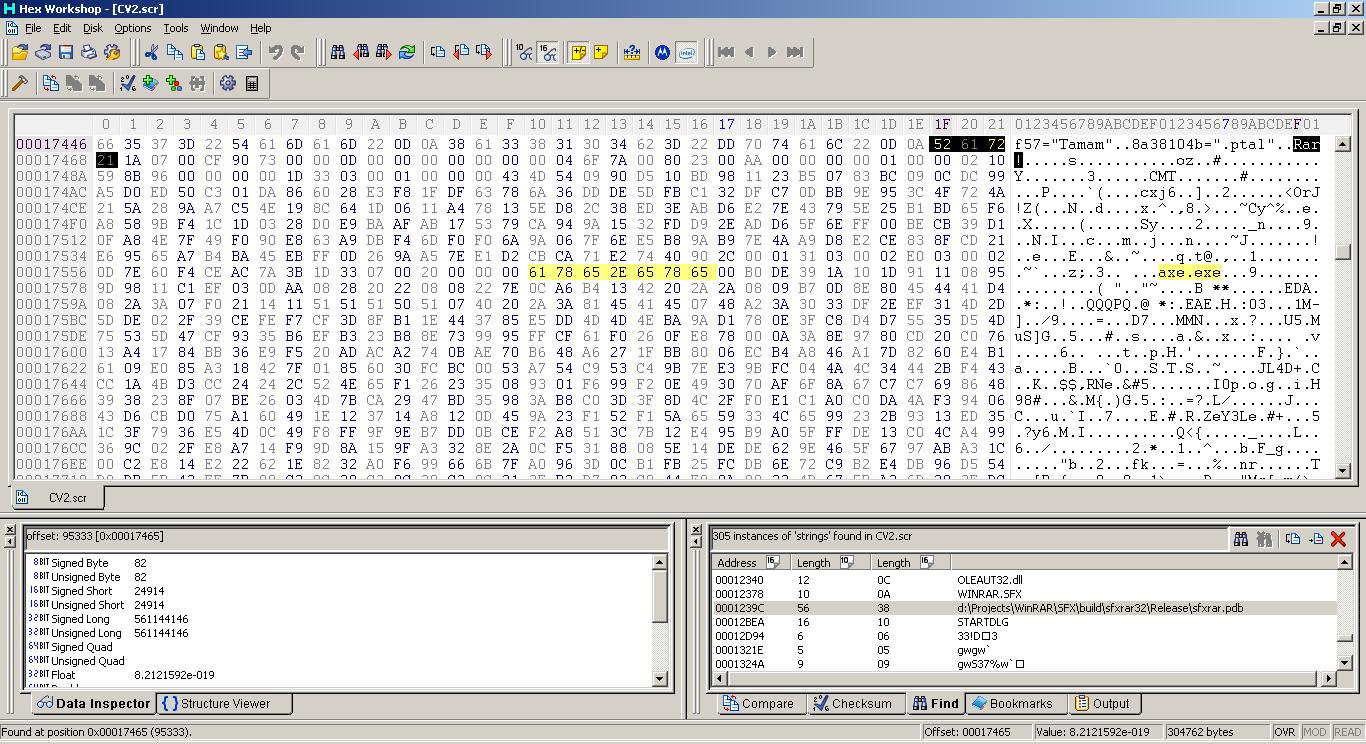

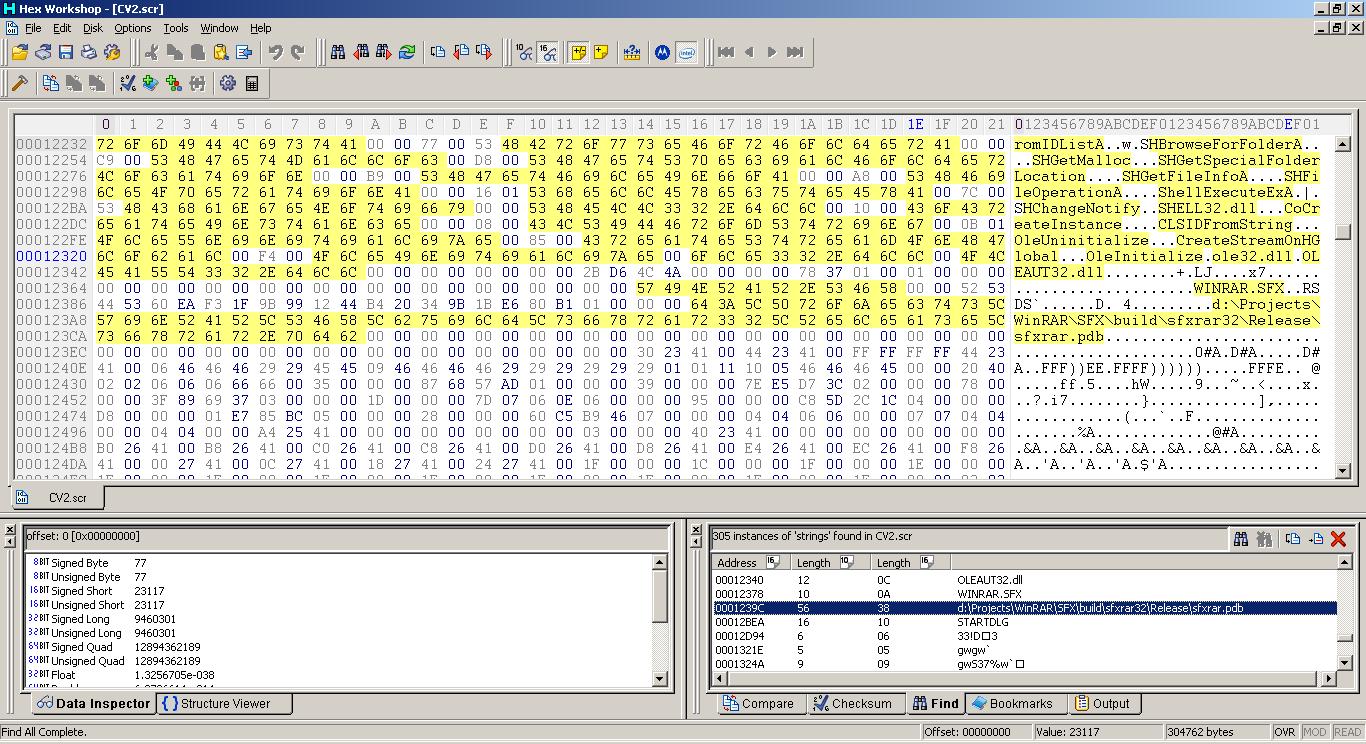

Biraz daha ileriye giderek CV2.scr dosyasını hex editor ile incelediğimde RAR başlığı ile karşılaştım. Bu durum şüpheli dosya içerisinde rar ile sıkıştırılmış başka bir dosyanın var olduğuna dair ufak bir işaretti.

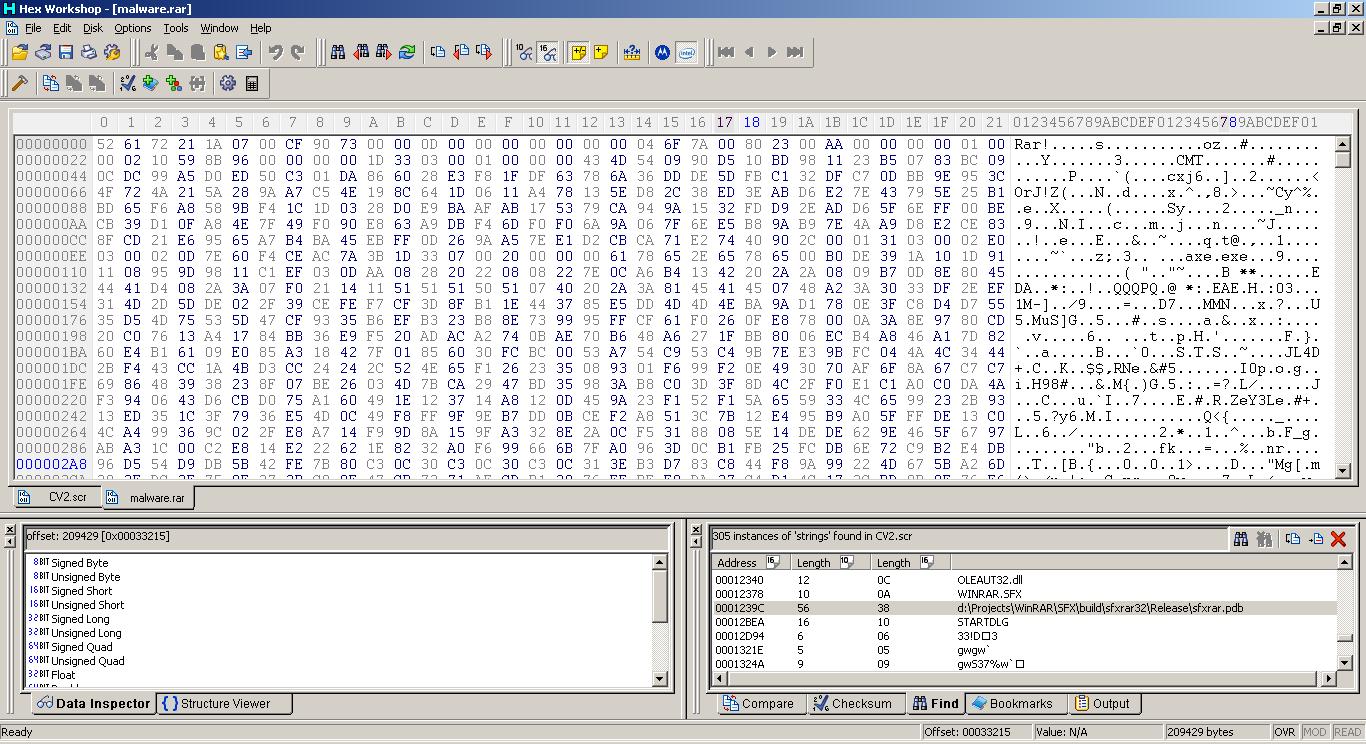

Tüm stringleri listeledikten Winrar ile ilgili başka stringler ile de karşılaşınca RAR başlığı ile başlayan kısımları SCR dosyasından çıkartmaya, malware.rar adı altında kaydetmeye ve daha sonrasında winrar uygulaması ile açmaya karar verdim.

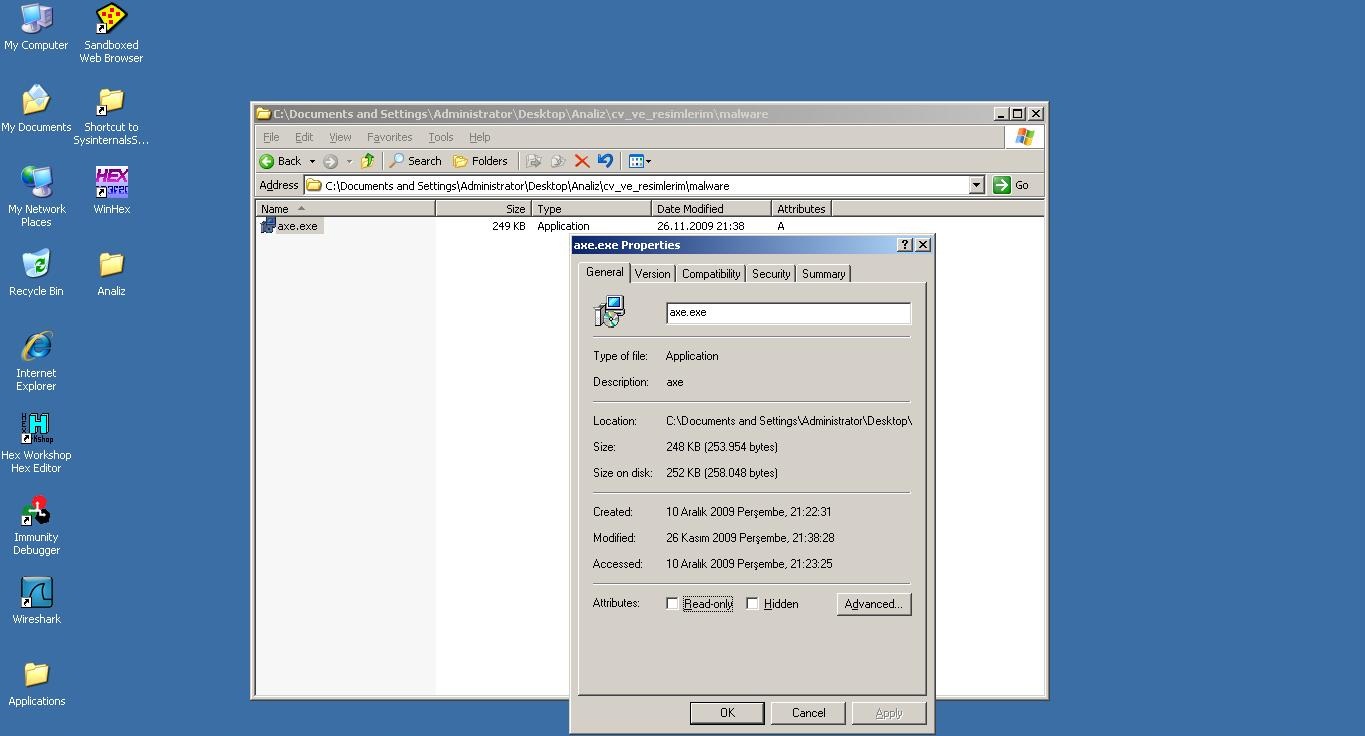

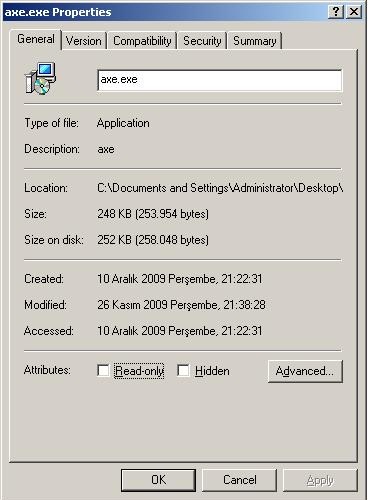

Bingo, axe.exe adında yeni bir dosya karşıma çıktı.

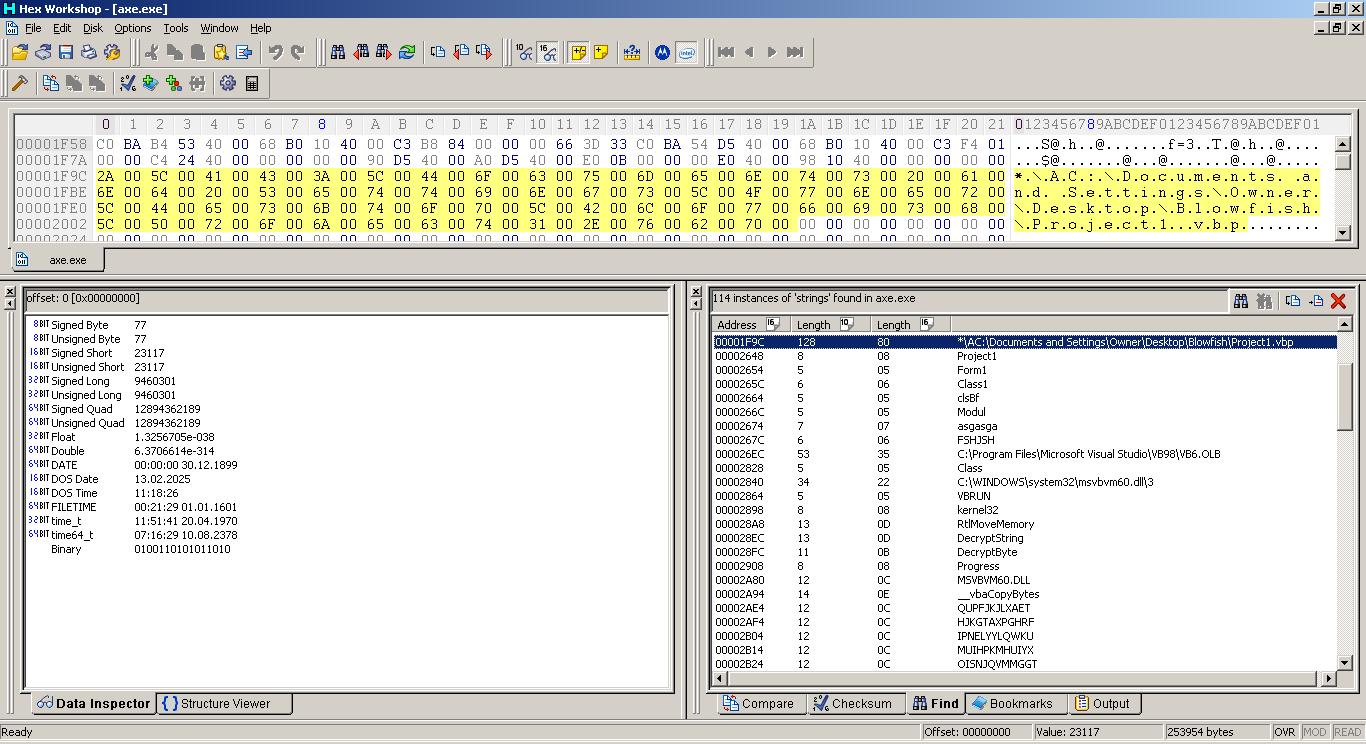

Bu dosyayı da hex editor ile incelediğimde decryptbyte, decryptstring fonksiyonları ile karşılaştım. Bu fonksiyonlar yazılımın bir şekilde encrypt edildiğini ve çalışma esnasında kendisini hafızada decrypt ettiği ihtimalini gündeme getirdi.

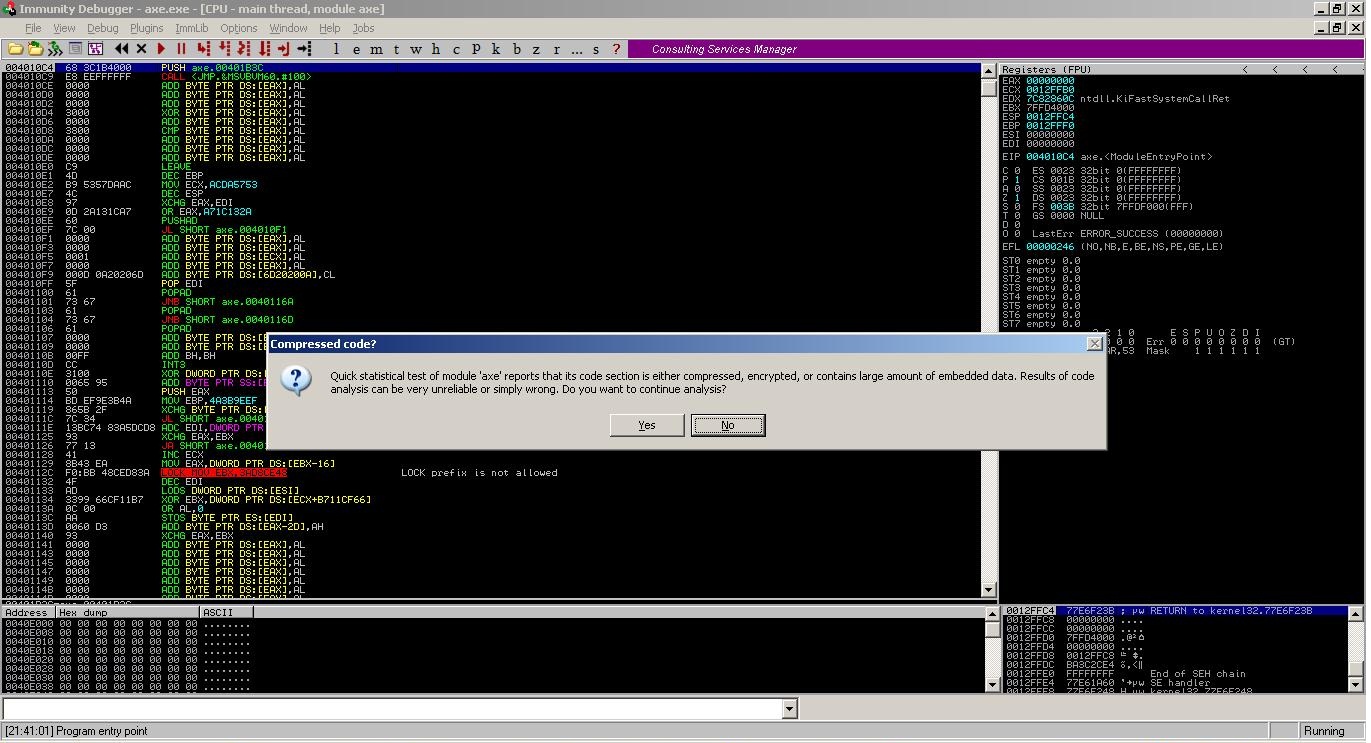

Immunity debugger ile programı çalıştırdığımda da bu ihtimal iyice güçlenmişti.

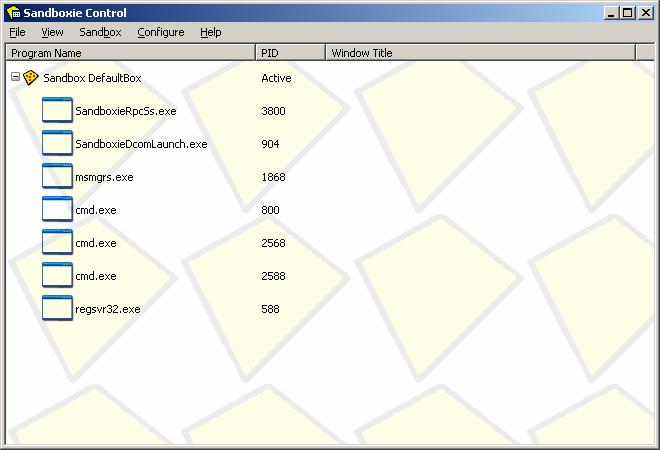

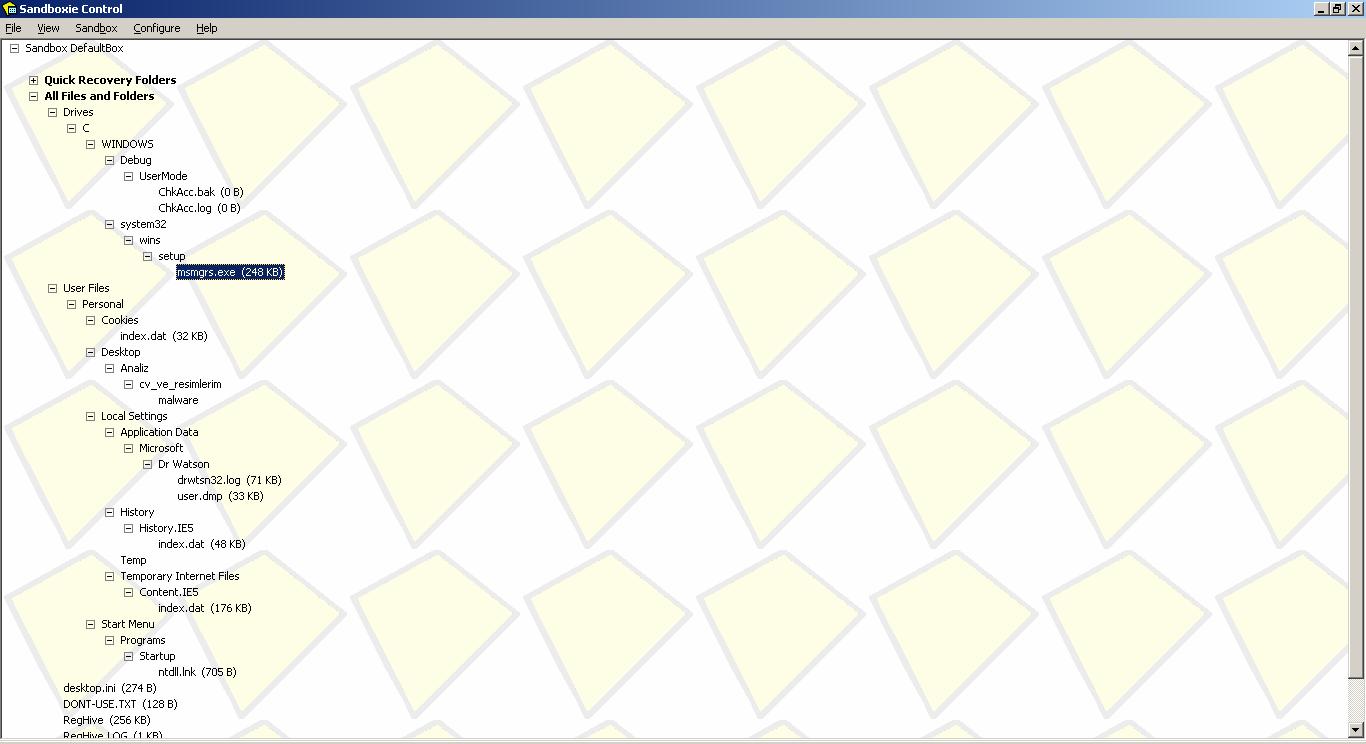

Trojanı sandboxta çalıştırdığımda kendisini msmgrs.exe adı altında system32\wins\setup klasörü altına kopyaladığını gördüm.

Sıra en can alıcı noktaya gelmişti, peki bu program çalıştıktan sonra ne yapıyordu ?

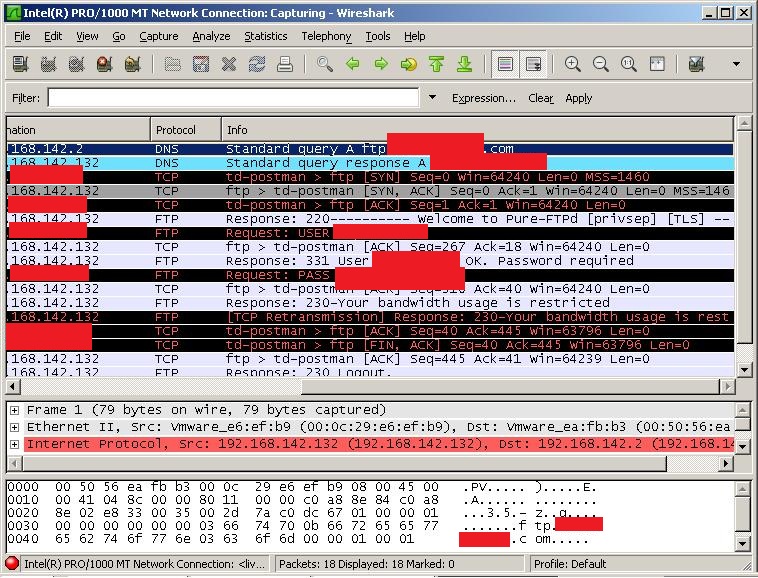

İlk yaptığım iş wireshark sniffer programını çalıştırmak ve programın nereyle haberleştiğini tespit etmek oldu ve bir bingo daha program yurt dışında bir ftp sunucusuna bağlanıyordu.

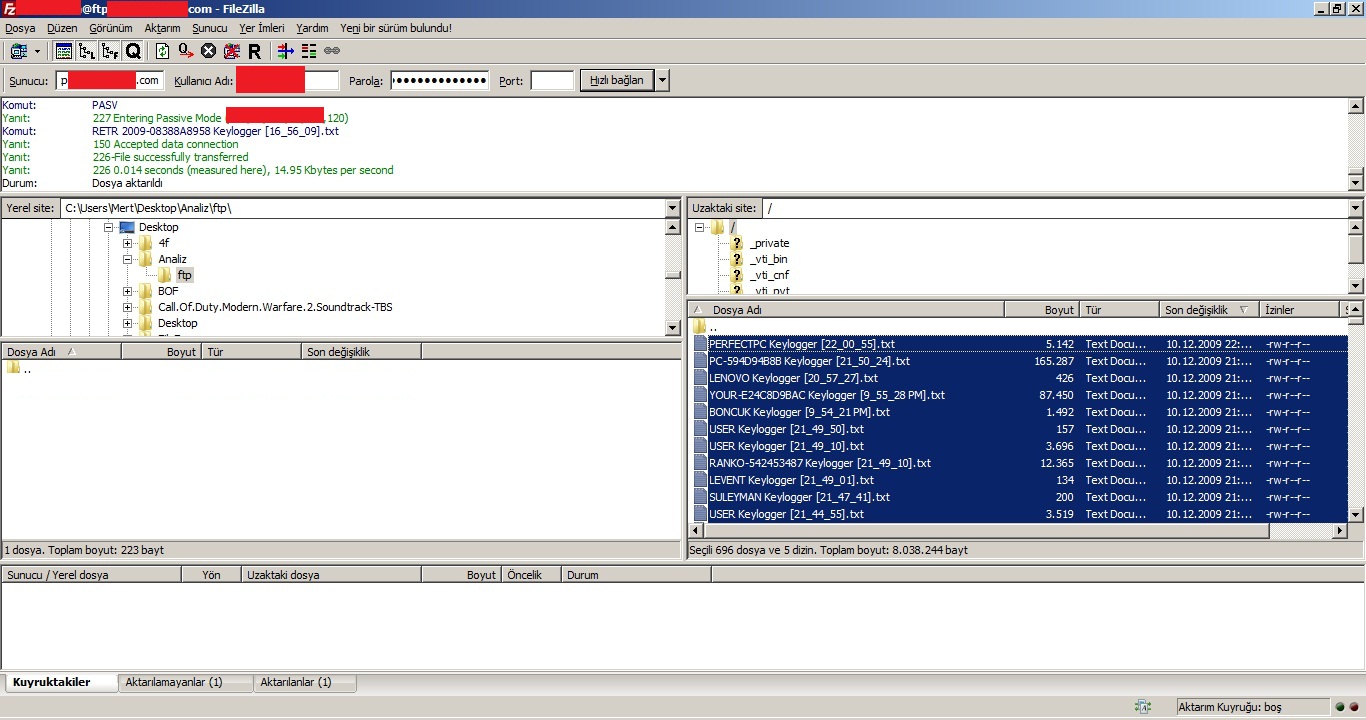

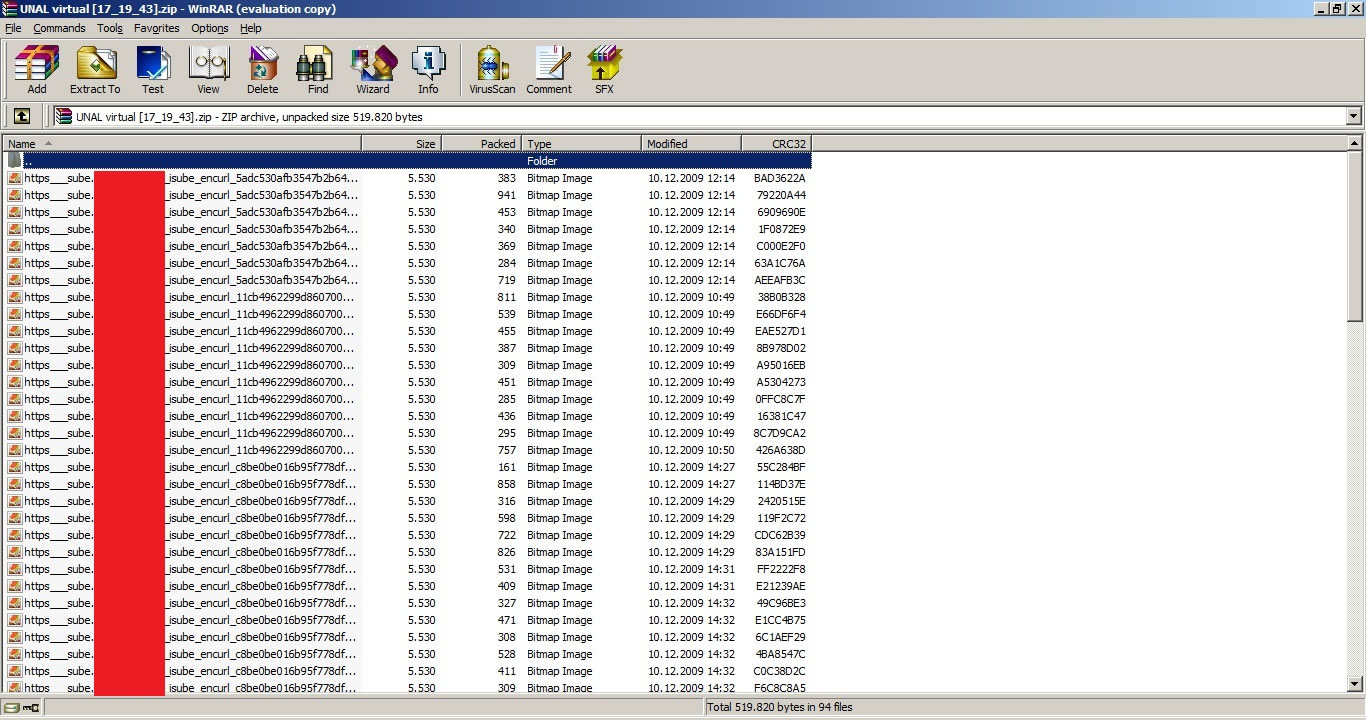

Malum ftp protokolü şifresiz haberleştiği için kullanıcı adını ve şifreyi tespit etmem hiçte zor olmadı. Bende aynı kullanıcı adı ve şifre ile ftp sunucusuna bağlandığımda yaklaşık 696 tane kullanıcıya ait olan tuş kayıtları ve internet bankacılığına girişte kayıt edilmiş olan ekran görüntüleri ile karşılaştım.

Daha da ileriye giderek trojanı decompile etmek ve memory’den decrypt edilmiş halini capture ederek incelemek istesemde bir türlü fırsat bulamadım.

That’s all folks…

25 comments

Yıl 2020 olmasına rağmen , şöyle güzel bir dökümanı 2010 yılından buldum. Hala bu konuda en iyi kaynaksınız hocam. Teşekkürlerimi sunuyorum. Saygılar.

Rica ederim. Üzerinden 10 yıl geçmiş olsa da hala faydalananları ve fayda sağlayabildiğini görebilmek sevindirici. :)

4.5

Merhaba. Abi lutfen bana ulasarmisin?sana bir sorum olucak lutfen bana ulas.ben sana ulasamiyorum:(

Herkes gibi yukarıda yer alan iletişim sayfasından bana ulaşabilirsin.

hocam harun bey dediginiz konuyu açtınızmı yada vakit bulursanız açacakmısınız.

Anlaşılan zamanında yazarım diye atıp tutmuşum ama yazmamışım. :) Yakın zamanda yazmayı planlamıyorum ama zaten bununla ilgili artık çok sayıda kitap ve makale var. Örnek: https://blog.christophetd.fr/malware-analysis-lab-with-virtualbox-inetsim-and-burp/

5

Çok sağolun

Vaktinizi alıyorum şimdiden özür diliyorum.Aslında şunu sormak istemiştim.Zararlı yazılım analiziyle ilgili evde bir test ortamı oluşturmak istiyorum.

Bunu güvenli bir ortamda yapabilmek için;

1- Sanal makina ve üzerinde kurulu windows ve/veya linux işletim sistemine sahip olmak

2-Assembly diline az çok hakim olmak

Siz buraya başka ne ekleyebilirsiniz.Ben nasıl malware analizi yapabilirim,kendimi bu alanda geliştirebilirim.

Şimdiden Teşekkürler.

Harun Bey,

Bir sonra ki yazım bu konu ile ilgili olsun, bu sayede hem sizin hem de merak edenleri bilgilendirmiş olayım.

Merhaba Mert bey,zararlı yazılım analizi ile ilgili teknik olarak nasıl çalısacağımıza dair biraz bilgi verebilir misiniz? Kendimizi bu hususta nasıl geliştirebiliriz

Merhaba Harun Bey,

Aslında yazıda teknik olarak nasıl ilerlenebileceğini göstermiştim, tam olarak öğrenmek istediğiniz nedir ?

Güzel bi analiz teşekkürler.

Teşekkürler fatih.

Hocam, emeğinize sağlık; Malware için çok farklı bir vizyon kattınız. Yazılarınızın devamını bekleriz.

Tebrikler / Teşekkürler.

Teşekkürler, vakit buldukça birşeyler karalamaya çalışıyorum…

Eğitim kıvamında bir inceleme olmuş, emeğinize sağlık.

Tam kıvamında olmuş demekki, teşekkürler :)

süper bir yazı olmuş tebrikler teşekkürler

Teşekkürler.

Guzel bir yazi, keyifle sıkılmadan okudum, uslubunuzu begeniyorum, ayrica bi cok kisininin zahmet etmice seylere el atmaniz ilginc ve hos, devamini bekliyoruz.

Teşekkürler :)

çok güzel anlatmışsın. teşekkürler.

Rica ederim :)