Bilişim güvenliği ile ilgili teknik kitaplar okumaya bayılıyorum özellikle beni zorlayan, çıta yükselten kitaplar oldu mu tadından yenmiyor. Kitap okumadığım zaman geri kaldığımı düşünerek kendimi kötü hissediyorum bu nedenle kitap okuma konusunda ilginç bir motivasyona (takıntı da denebilir :)) sahibim. Üniversite zamanında hayatımın büyük bir bölümü bilgisayar başında e-book okumak ile geçerken iş hayatına geçiş sonrasında e-book çıktıları ile gezer durur oldum. Özellikle işe giderken ve işten gelirken serviste kitap okumak benim için büyük bir keyif ancak her gün 10-20 sayfalık çıktı almak, A4’e bassan kocaman, kitapçık yapsan küçücük, kağıt israfı, göz yorgunluğuydu derken okuma aşkı beraberinde bir çok sorunu da getiriyor.

Neyse ki nişanlım duruma müdahale ederek geçtiğimiz aylarda bana bir e-book okuma cihazı hediye etti, Cybook Orizon. Dünyanın en ince e-book okuma cihazı olmasının yanısıra hafif olması (250 gr), dokunmatik ekrana sahip olması, micro-usb girişinin olması, 2 GB dahili belleğe, WIFI, bluetooth ve akselerometreye (accelerometer) sahip olması beni memnun eden özelliklerinin başında geliyor.

Ahlaklı korsana hediye edilen elektronik cihazın ufak çaplı penetrasyon testinden geçirilmemesi gibi bir durum söz konusu olamazdı, olmadı da :)

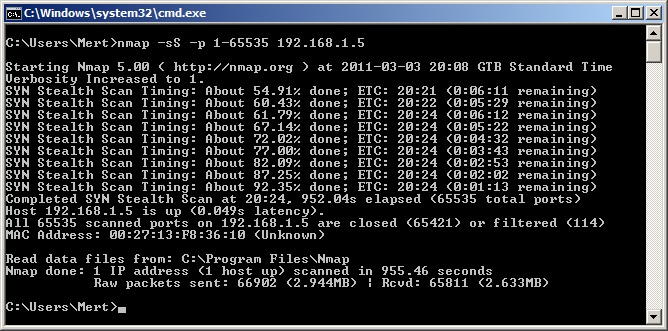

Teste ilk olarak port taraması ile başladım ve hiç açık port bulamadım.

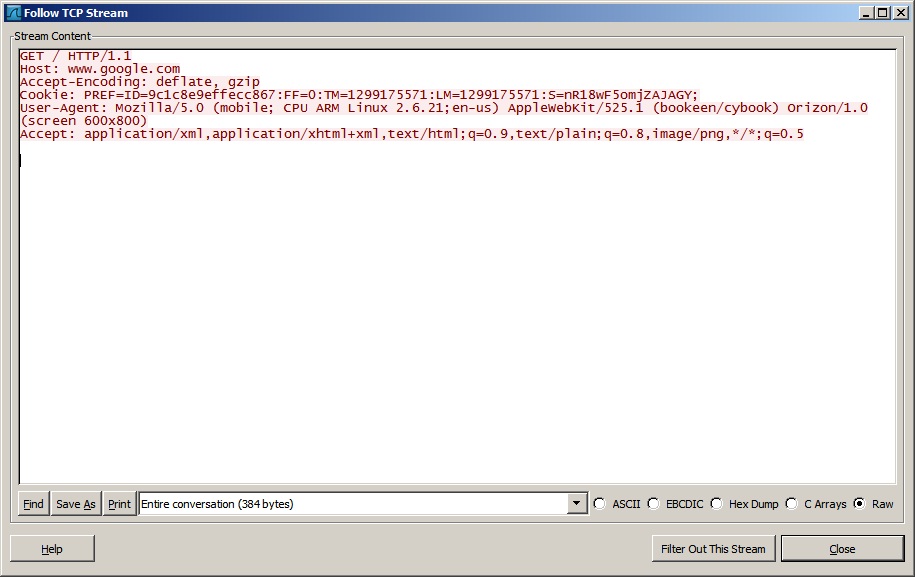

Daha sonra ARP zehirleme ile MITM (ortadaki adam) saldırısı gerçekleştirerek tüm trafiği izlemeye başladım. Web trafiğinden elde ettiğim bilgiler sayesinde cihaz üzerinde ARM Linux kullanıldığını, 2.6.21 kernel sürümüne sahip olduğunu ve Mozilla tabanlı özelleştirilmiş bir internet tarayıcısı kullanıldığını öğrendim.

Internet tarayıcısında denediğim about:config ve benzer yöntemlerin hiçbiri işe yaramadı. Bunun üzerine IKAT (Interactive Kiosk Attack Tool)‘in sitesine bağlanarak internet tarayıcısı üzerinden işletim sistemine erişecek yöntemleri de teker teker denedim ancak yine başarılı olamadım.

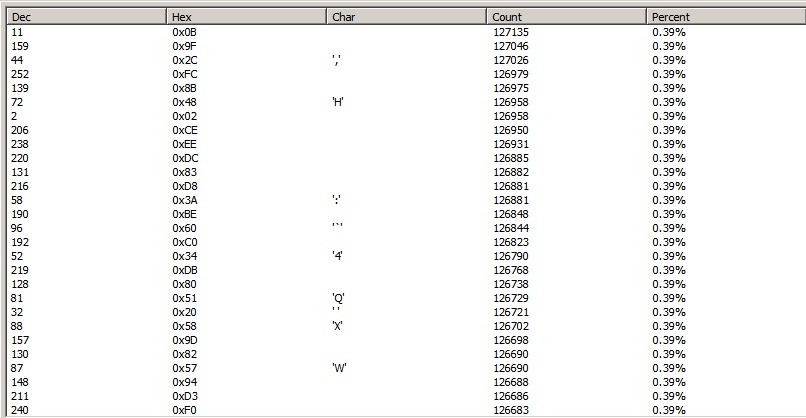

Cihaz üzerinde bluetooth desteği olduğunu söylense de henüz aktifleştirilmemiş ve yerleşik yazılım (firmware) güncellemesi ile aktifleştirileceği belirtiliyor. Bu durum aslında yerleşik yazılım üzerinde bir çok opsiyonun gizlendiğine işaret ediyor. Cybook’un sitesinden indirmiş olduğum yerleşik yazılımı incelediğimde normal olarak anlamlı hiçbir karakter dizisi ile karşılaşmadım. Karakter dağılımına baktığımda ise neden karşılaşmadığım ortadaydı. Yerleşik yazılım üzerinde yer alan ilk 5 bayt (Boo16) dikkatimi çekti ancak arama motorları üzerinde yaptığım araştırmalar sonuçsuz kaldı. Yerleşik yazılım üzerinde manipülasyonlar gerçekleştirerek ipuçları elde etme yolunu tercih etmek isterdim ancak yazılımın bozulması durumunda bana yol, köprü, baraj olarak geri döneceği için daha ileri gitmedim :)

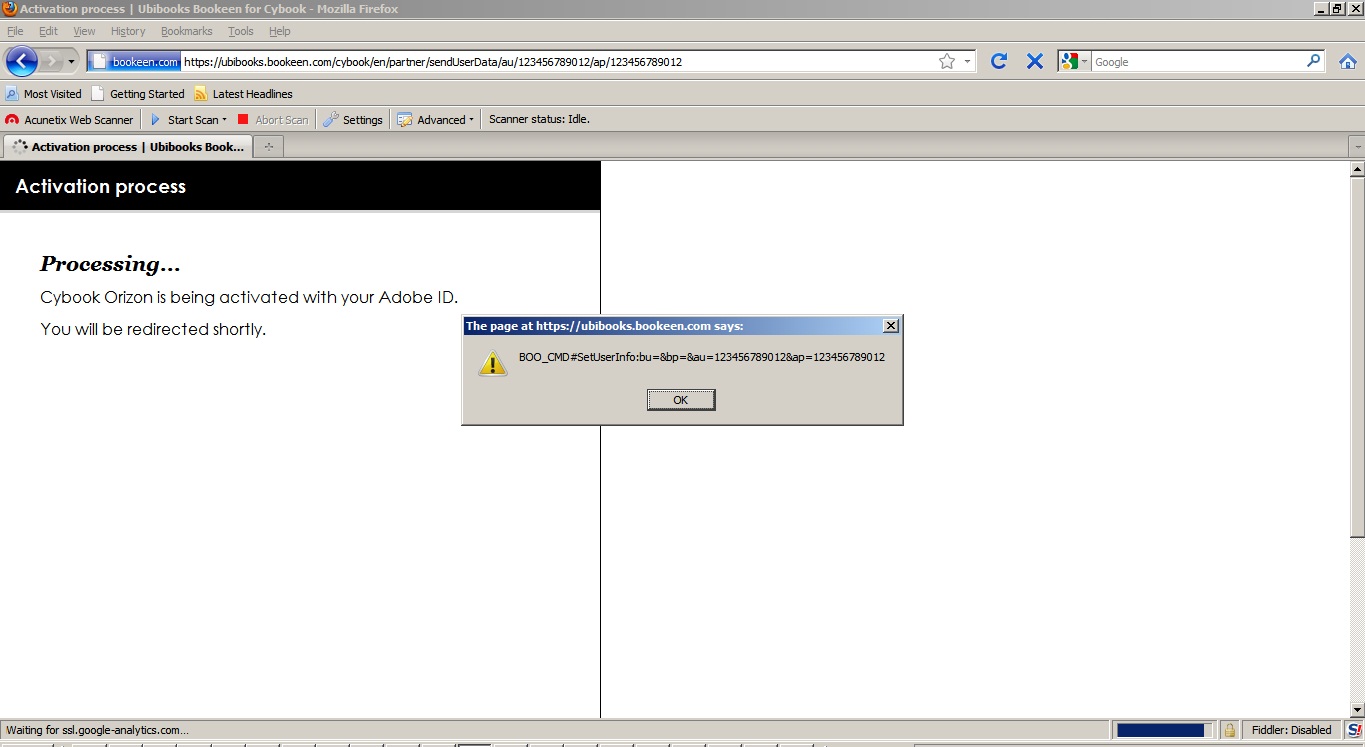

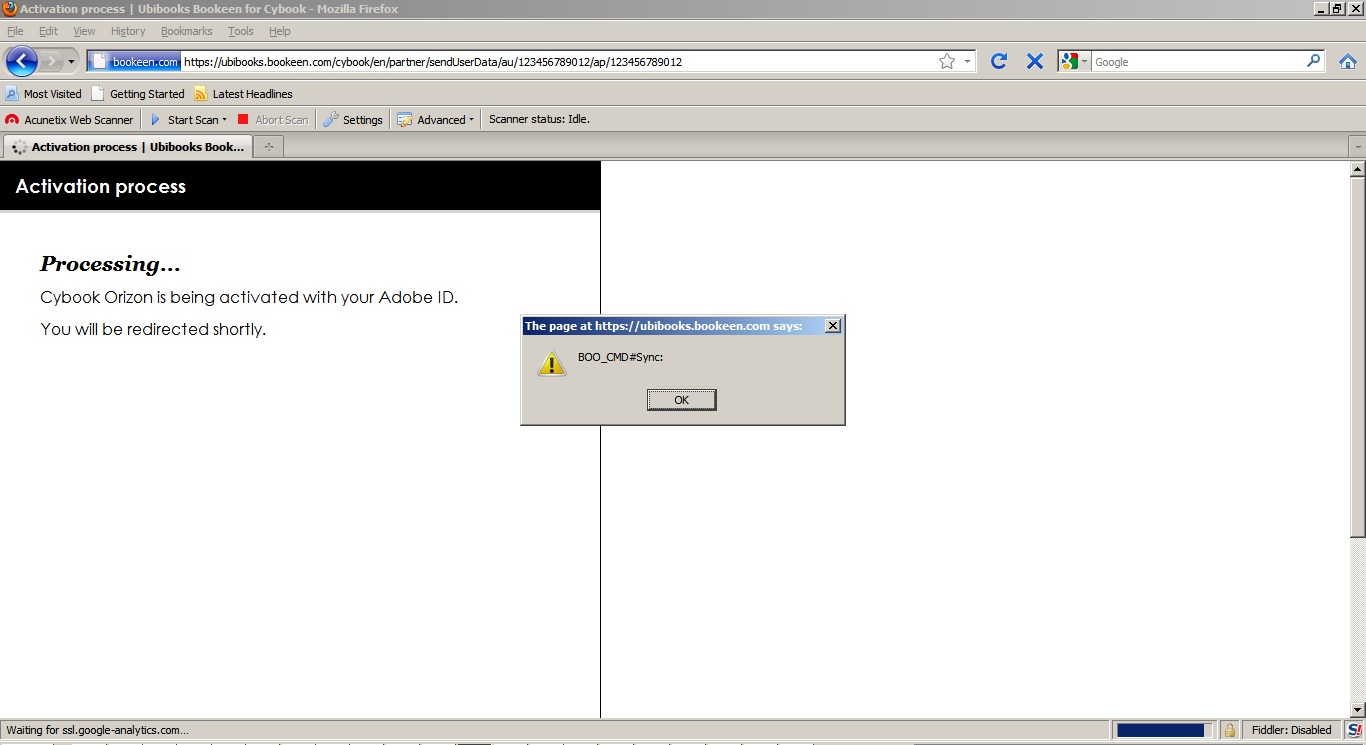

Cihaz üzerinde yer alan menülerde gezinirken Ebook Store menüsünün ilginç işlevi dikkatimi çekti. Bu menüye girince internet tarayıcısı otomatik olarak sizi Cybook’un bir alt sitesine yönlendiriyor ve cihazı ADOBE ID ile aktifleştirmenizi sağlıyor. Buraya kadar herşey normal ancak aktifleştirme kısmında javascript ile cihaza gönderilen komutlar dikkatimi çekti. BOO_CMD ile gönderilen her komutun bir işlevi bulunuyor ve site bağımsız olarak bu komutları nerede görürse görsün aynı işlevi yerine getiriyor. Komutları ortaya çıkartmak (enumerate) için ufak bir betik (script) hazırlayarak # karakterinden sonra gelebilecek en fazla 4 karakterden oluşan komutları (daha fazlası web sayfasının boyutunu büyütüyordu) oluşturdum ve daha sonra cihazın oluşturduğu trafiği izlemeye başladım ancak Sync dışında trafik oluşturan herhangi bir komut karşılaşmadım.

Son olarak cihazın güvenli bir siteye (SSL) bağlanma esnasında sahte sertifika ile karşılaşması durumunda nasıl bir aksiyon aldığını görmek için ufak bir test gerçekleştirdiğimde beni üzen bir durum ile karşılaştım. Cihaz güvenli bağlantının kurulması esnasında MITM saldırısı gerçekleştirilmesi durumunda herhangi bir uyarı vermeden iletişim kurmaya devam ediyor yani Starbucks’ta kahvenizi yudumlarken bir yandan e-postalarımı güvenli bir şekilde kontrol edeyim deme gibi bir şansınız ne yazıkki bulunmuyor.

Askere gitmeden önce hazırlamış olduğum yaylalar yazı dizisinin birincisi burada son bulurken herkese güvenli günler dilerim.

3 comments

Bunu öğrendiğim iyi oldu. Teşekkür ederim.

Not:Mevcut kurum politilamızdan dolayı yukarıdaki de dahil birçok hacking/security web sitesine giriş yapamıyoruz. Allah’tan sizin bu site engelli değil :)

Merhaba,

Aslında konudaki olayın ana fikriyle pek alakası yok ama :) kafama bir şey takıldı sorayım dedim.

Cybook Orizon Mini Pentest’ için port taraması yaparken

nmap -sS -p 1-65535 192.168.1.5

komutunu kullanıyorsunuz. Temel nmap taramasını biliyorum. -p komutu özellikle port aralığı belirtmek için kullanılıyor. 1-65535 arası zaten tüm portlar… Yani -p komutunu hiç kullanmasaydınız da -sS taraması ile tüm portlara istek gönderilmeyecek miydi? Neden bu komutu kullandınız?

“Nmap offers options for specifying which ports are scanned and whether the scan order is randomized or sequential. By default, Nmap scans the most common 1,000 ports for each protocol.”

Referans: http://nmap.org/book/man-port-specification.html