If you are looking for an English version of this article, please visit here.

Yazılarımı okuyanlarınız, Esaretten Kaçış başlıklı yazımda güvenliğini kendinizin sağlayabildiği, güvenlik özellikleri ile dopdolu bir yönlendirici (router) kullanmanın avantajlarından büyük bir mutlulukla bahsettiğimi hatırlayacaklardır. Yazıda da bahsettiğim üzere DNS trafiğini şifreli (Dns over HTTPS – DoH) hale getirmek için dnscrypt-proxy aracını kullanmaya başlamıştım.

Termostatların akıllandığı (smart), akıllı televizyonların kameralarla donatıldığı, elektrikli su ısıtıcılarının, ütülerin casuslaştırıldığı günümüzde, ev ağımıza bağlı olup internete bağlanan güvensiz nesneler (IoT), enfekte olmuş, zararlı yazılım barındıran sistemler, cihazlar güvenliğimiz, mahremiyetimiz için büyük risk teşkil ediyorlar. Hacklenmiş, enfekte olmuş, arka kapı içeren ev ağımızdaki sistemleri nasıl tespit edebileceğim üzerine düşünürken dnscrypt-proxy aracı sayesinde ev ağına bağlı tüm sistemler, cihazlar, aygıtlar tarafından gerçekleştirilen DNS isteklerini de kayıt altına alabileceğimi hatırladım.

DNS isteklerini kayıt altına alabildiğim noktada Open Threat Exchange (OTX), Critical Stack gibi siber tehdit istihbaratı servislerinden faydalanarak bu DNS isteklerinde yer alan, alan adlarını ve ip adreslerini bu servislere sorarak ev ağımdaki zararlı sistemleri tespit edebilirdim. Vakit kaybetmeden bu fikrimi hayata geçirmek için ihtiyaç listesi üzerine düşünmeye başladım.

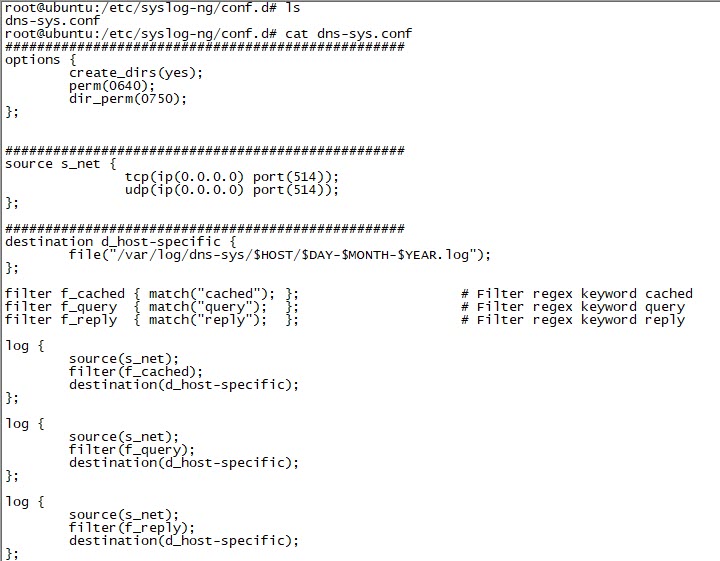

İlk olarak elimin altında bulunup bu gibi durumlarda her daim yardımıma koşan Mini-PC‘imde çalışan Ubuntu işletim sistemi üzerine syslog-ng paketini kurmaya karar verdim. Paketi kurduktan sonra gelen dns isteklerini /var/log/dns-sys/gönderenin-ip-adresi klasörü altındaki tarih.log dosyasına kayıt edecek şekilde ayarladım ve /etc/syslog-ng/conf.d/dns-sys.conf dosyasına kayıt ettim.

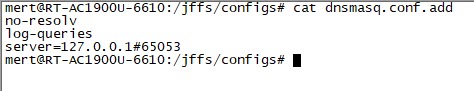

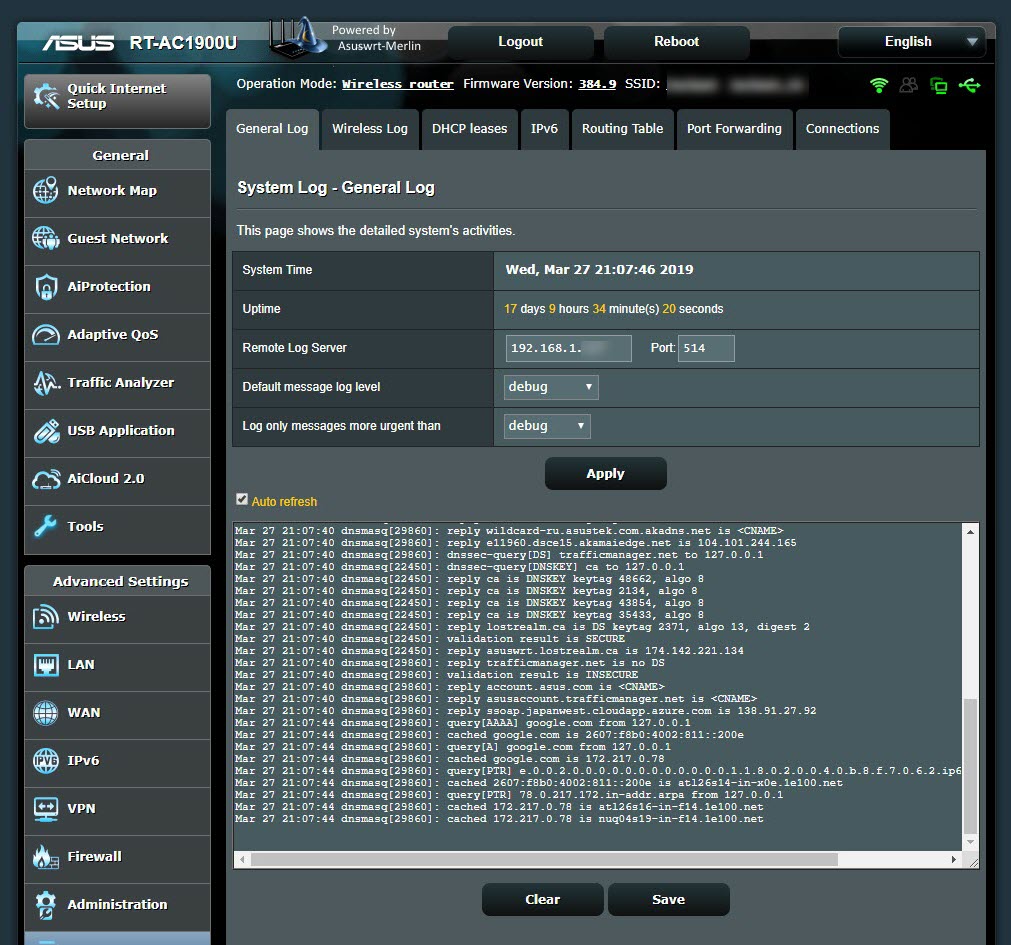

Sonraki adımda dnscrypt-proxy aracının dns isteklerini yönlendiricinin syslog’una kayıt etmesi için /jffs/configs/dnsmasq.conf.add dosyasına log-queries satını ekledim. Ardından yönlendiricinin bu istekleri syslog sayfasında göstermesini sağlamak için Default message log level ve Log only messages more urgent than değerlerini debug olarak ayarladım ve bu mesajları Ubuntu üzerinde çalışan syslog-ng uygulamasına yönlendirmek için Remote Log Server değerini Ubuntu’nun ip adresi olarak tanımladım.

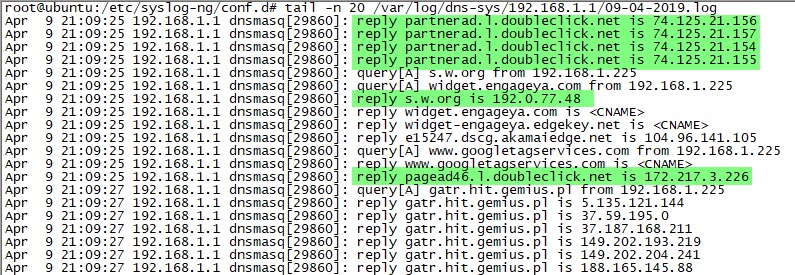

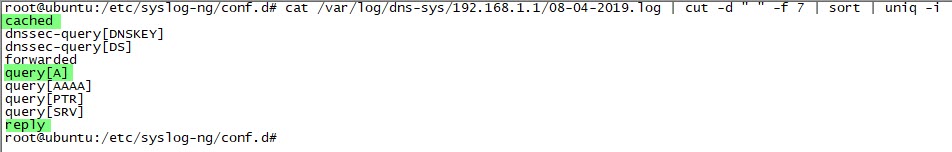

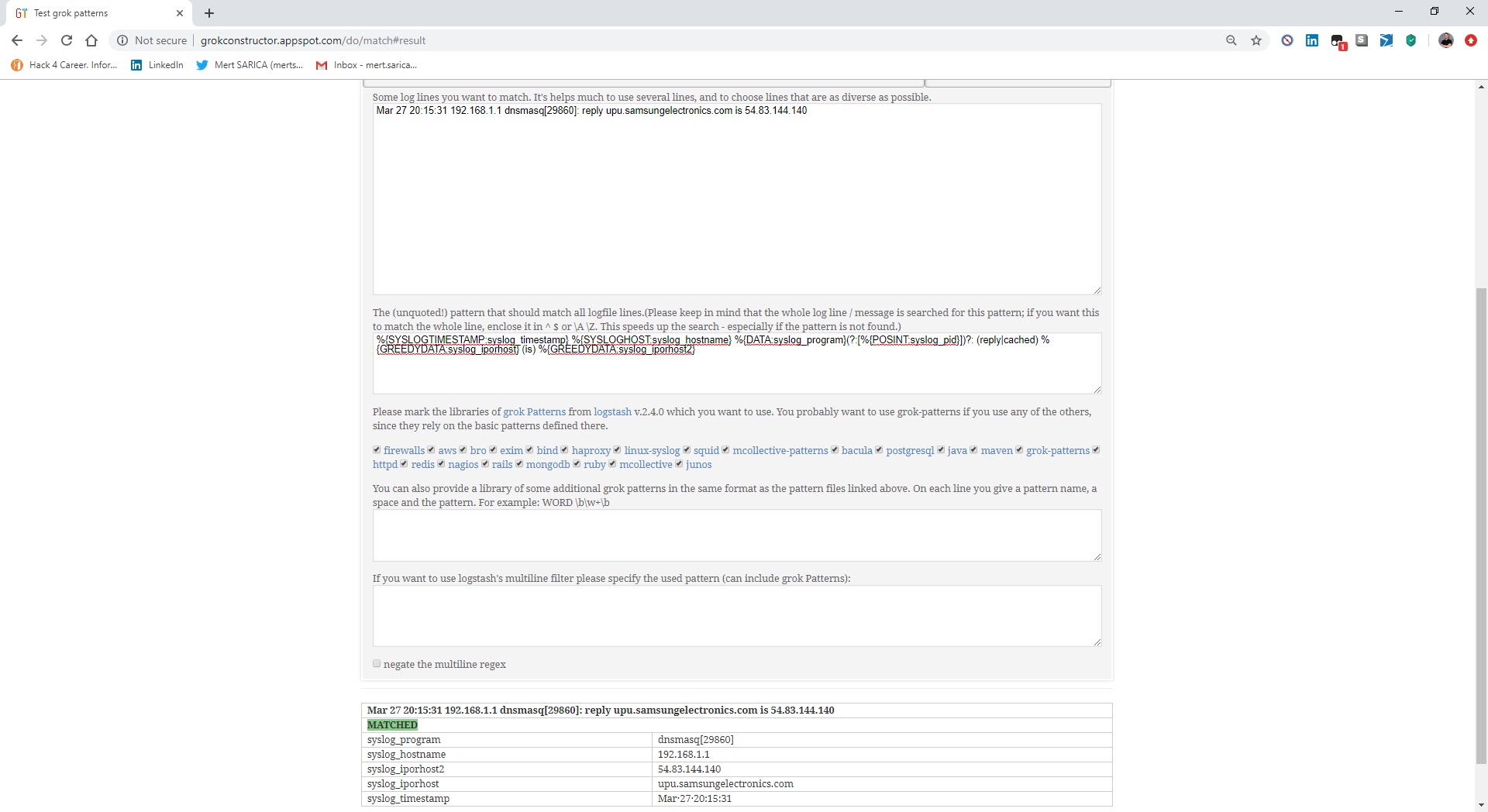

Syslog-ng kayıtlarını teker teker incelemeye ve tehdit istihbaratı adına hangi tür kayıtlara odaklanmam gerektiğine bakmaya başladım. Kayıtlarda yer alan query[A], cached ve reply bilgilerden faydalanabileceğimi öğrendikten sonra bu kayıtları OTX ile entegre çalışabilen Security Onion‘a gönderebileceğimi düşündüm. Security Onion’un 16.04.5.6 işletim sistemini kurup çalıştırdıktan sonra logstash servisinin (so-logstash) bir türlü çalışmadığını farkettim. Üzerinde debelenmeme rağmen başarılı olamadıktan sonra alternatif yollar üzerine araştırma yapmaya başladım.

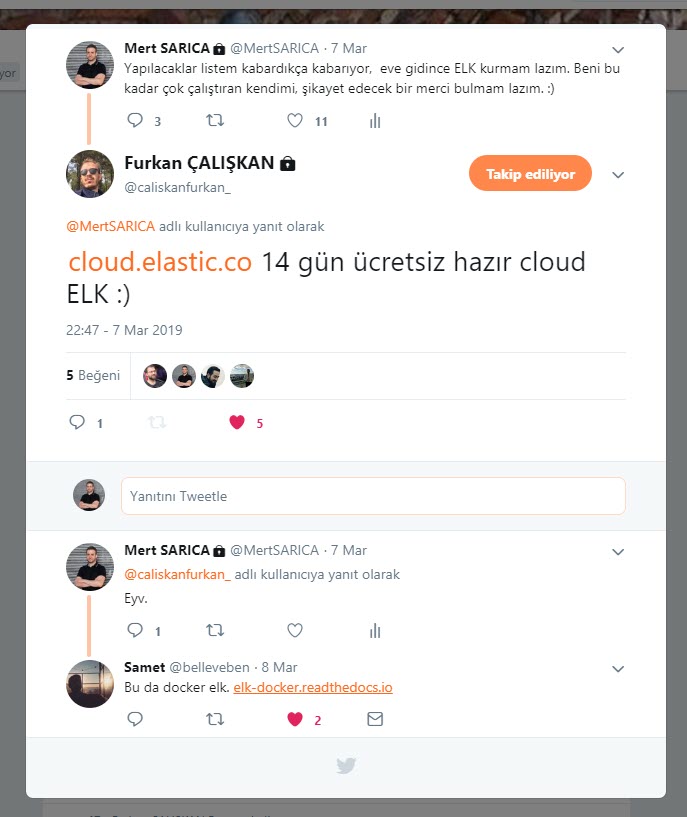

Twitter üzerinden ELK kurmam gerektiği ile ilgili bir mesaj paylaştığımda bulut ve hazır ELK sistemlerinden faydalanabileceğime dair mesajlar aldım. Ubuntu işletim sistemine ELK mı kursam yoksa bulut bir sistemden mi faydalansam derken Grok filter ve Translate filter eklentilerine sahip Logstash‘in bu iş için biçilmiş kaftan olduğunu öğrendim.

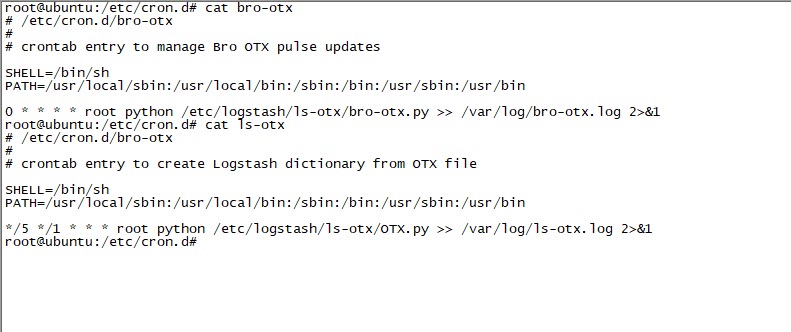

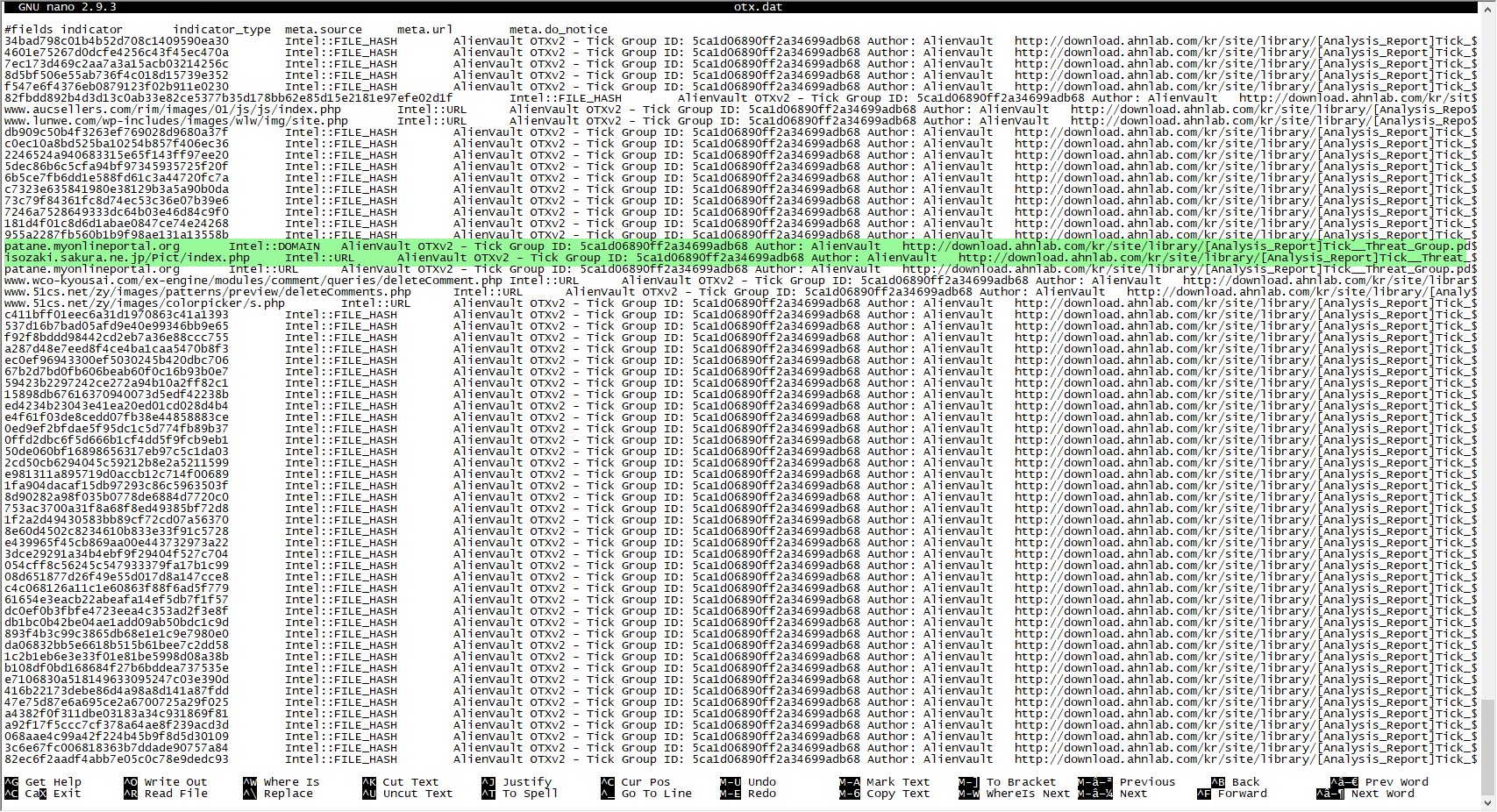

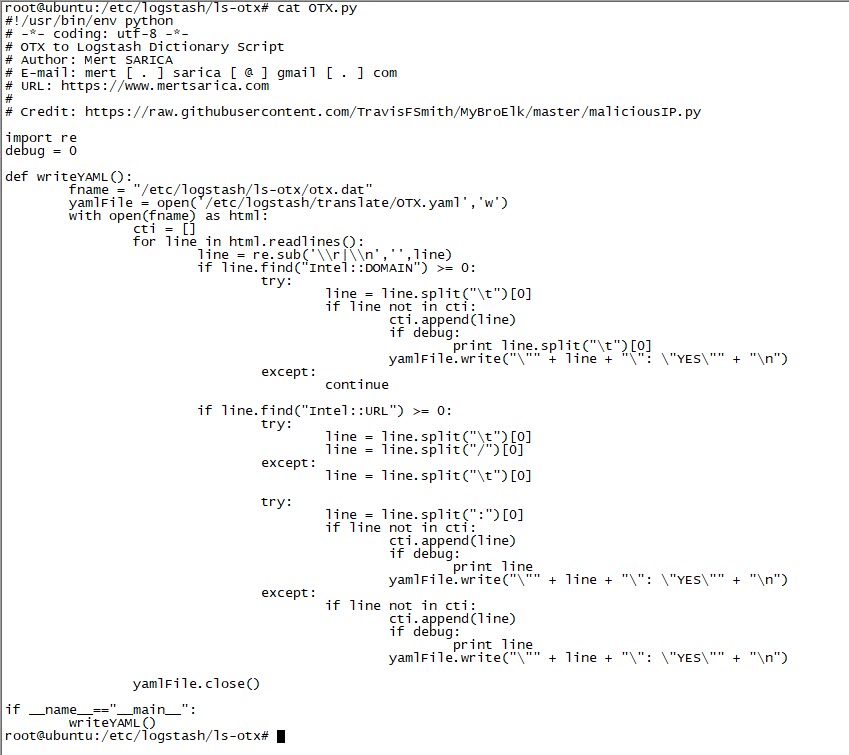

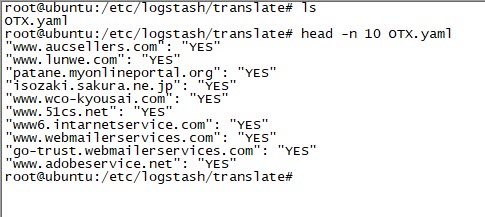

Security Onion – OTX entegrasyonu için geliştirilmiş olan securityonion-otx betik dosyasını kendi ihtiyaçlarım doğrultusunda düzenlemeye başladım. bro-otx dosyası saat başı OTX’ten tehdit istihbaratı bilgisini /etc/logstash/ls-otx/otx.dat dosyasına kaydetmek için ayarladım. OTX.py dosyasını da her saatin 5. dakikasında otx.dat dosyasındaki zararlı URL ve DOMAIN kayıtlarından sadece alan adı bilgilerini alıp Translate filter tarafından okunacak olan /etc/logstash/translate/OTX.yaml dosyası olarak kayıt etmesini sağladım.

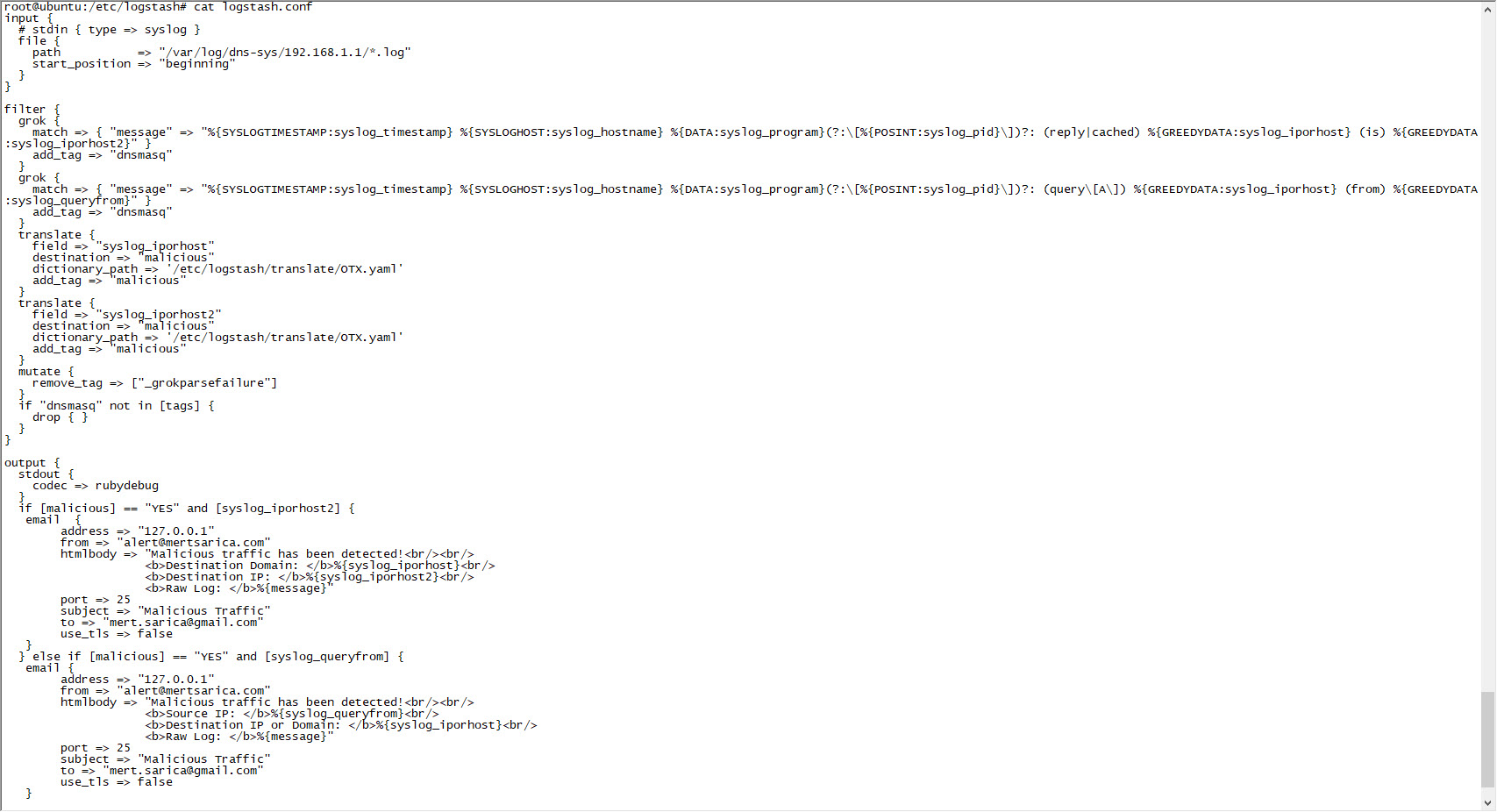

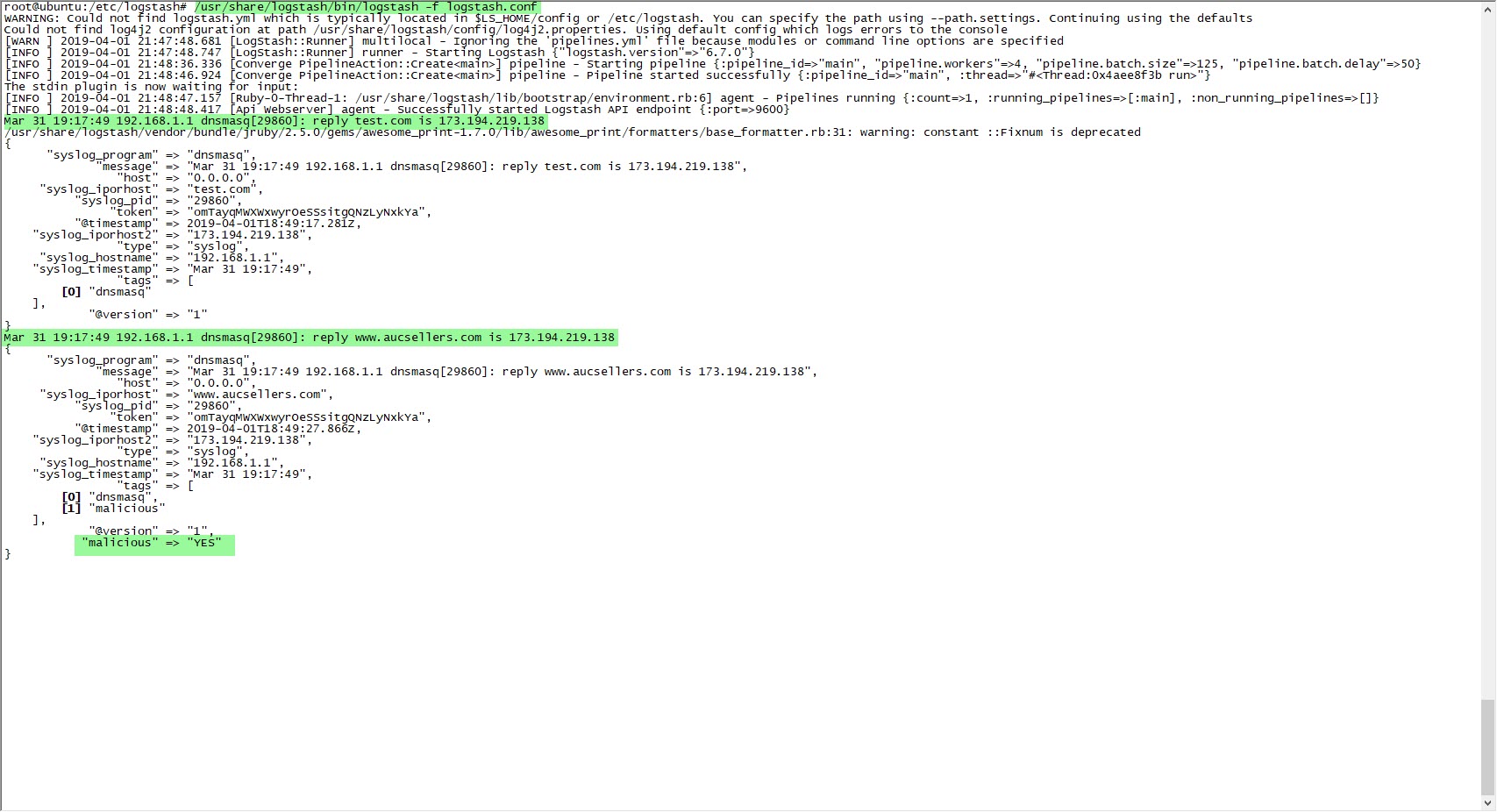

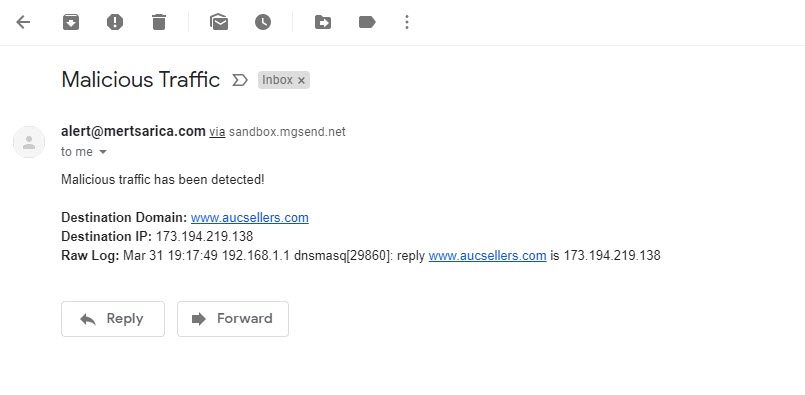

Logstash’un ayar dosyası (logstash.conf) üzerinde syslog-ng ile kayıt altına alınan DNS kayıtlarını Grok filtresi ile okuyan ve Translate filtresi ile burada yer alan ip adreslerinden veya alan adlarından herhangi birinin OTX.yaml dosyasında olması durumunda e-posta ile alarm gönderen tanımlamaları yaptım. Ardından Logstash’i yeniden başlatıp OTX.yaml dosyasında yer alan www[.]aucsellers[.]com adresine nslookup yaptığımda alarmın başarıyla üremesini ve bana e-posta ile gönderilmesini sağlamış kısaca ev tipi tehdit istihbaratı servisini başarıyla hayata geçirmiş oldum. :)

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

8 comments

Konuyla ilgisiz bir isteğim olacak belki bu yeni bir blog yazısı da olabilir. Sizi yeni keşfettim siber güvenliğe ve yazılıma ilgiliyim zaten bilg müh öğrencisiyim. Sizin okuduğunuz takip ettiğiniz türk bloglar neler öğrenebilir miyiz? Güvenlik üzerine veya yazılım üzerine güzel güncel yazılar paylaşan birileri sizin gibi?

Özel olarak yerli veya yabancı takip ettiğim bir blog yok. Twitter üzerinden güvenlik uzmanlarını takip ederek ilgimi çeken makalelere ulaşıyorum.

Mert Bey merhaba;

Çok başarılı bir yazı olmuş. Teşekkürler.

Sizden küçük bir ricam olacak sayfa boyunu yazı puntolarını %15 büyütme şansınız var mı?

Sayfayı yakınlaştırmadan okuma biraz göz yoruyor sanki sayfa yakınlaştırma oramnını %125 yapıyorum hep :)

Rica ederim. Font ile ilgili daha önce bir geribildirim almamıştım ama değerlendireceğim.

Merhabalar.

Adim adim cok guzel olmus. Peki sonucta evdeki cihazlardan default kurulum sonrasi supheli adreslere gitmeye calisan oldu mu? Ilginc sonuclar varsa paylasabilir misin?

Henüz olmadı ama olursa yeni bir analiz yazısı olarak gelir zaten şüphe olmasın. :)

4

5