Evlerimiz başta olmak üzere hemen hemen artık hayatın her alanında kullandığımız, karşılaştığımız kablosuz internet (wifi) hizmetleri bir o kadar da art niyetli kişilerin ilgisini çekmektedir. Kahvenizi yudumlayıp haber okumak için sıklıkla uğradığınız kafelerden birinin ücretsiz kablosuz internet hizmetine bağlanmaya çalıştığınızda, bu defa art niyetli kişinin cihazına (Evil Pi yazısı ilginizi çekebilir) bağlanıyor olabilirsiniz. Her sene katılmaktan, izlemekten büyük bir keyif aldığınız IstSec Siber Güvenlik Konferansı‘nda izleyicilerden birinin amacı aşağıda olduğu gibi (2017 yılındaki konferansta çekilmiştir) sizinkinden farklı olabilir. :) Ağına düşürdüğü kablosuz internet kullanıcılar üzerinden iç ağa sızmak için bilgi toplamaya çalışan sızma testi uzmanının amacı ise çok çok daha farklı olabilir.

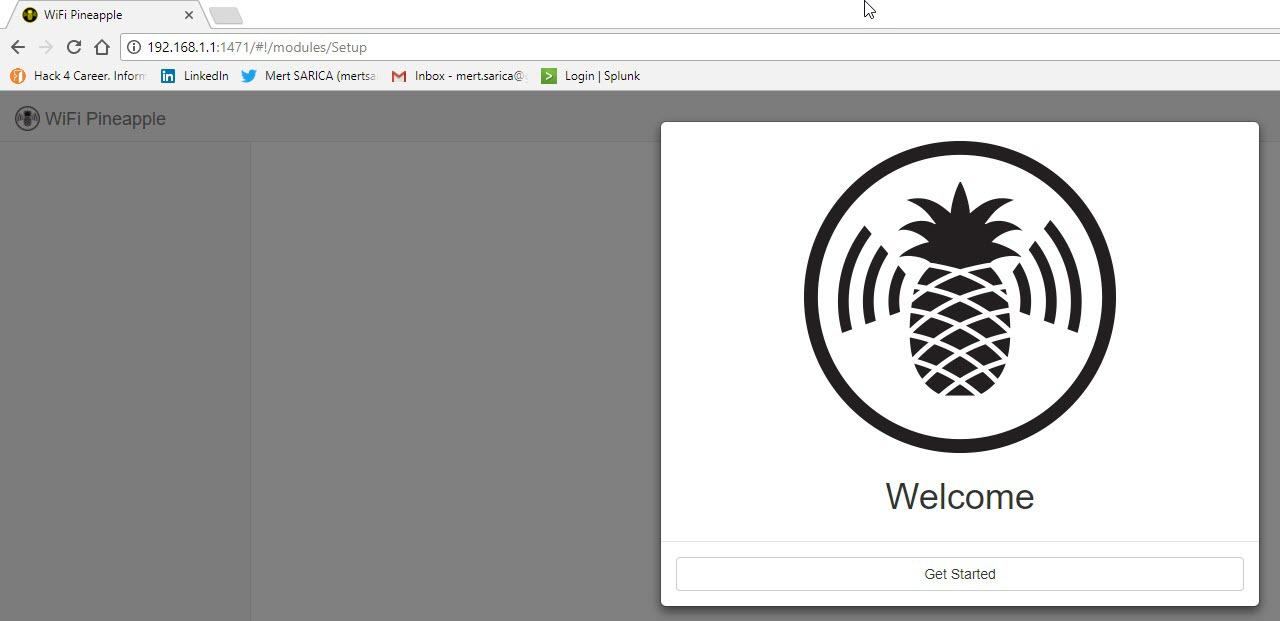

Mevzu bahis sızma testi olduğunda eminim bir çoğumuzun aklına gelecek ilk ürün Wifi Pineapple olacaktır. Tabii aklımıza geldiği gibi elimize gelse dediğimizde de, yüksek fiyatı sebebiyle uzun yıllardır siber güvenlik araştırmacıları, meraklıları olarak hayallerimizi süslemekten öteye gidemiyordu. Günlerden bir gün Twitter takipçilerim arasında yer alan Doğukan UÇAK, Twitter üzerinden aşağıdaki mesajı gönderdikten sonra Wifi Pineapple alamayanlar için hayalleri gerçekleştirmek için işe koyulmaya karar verdim.

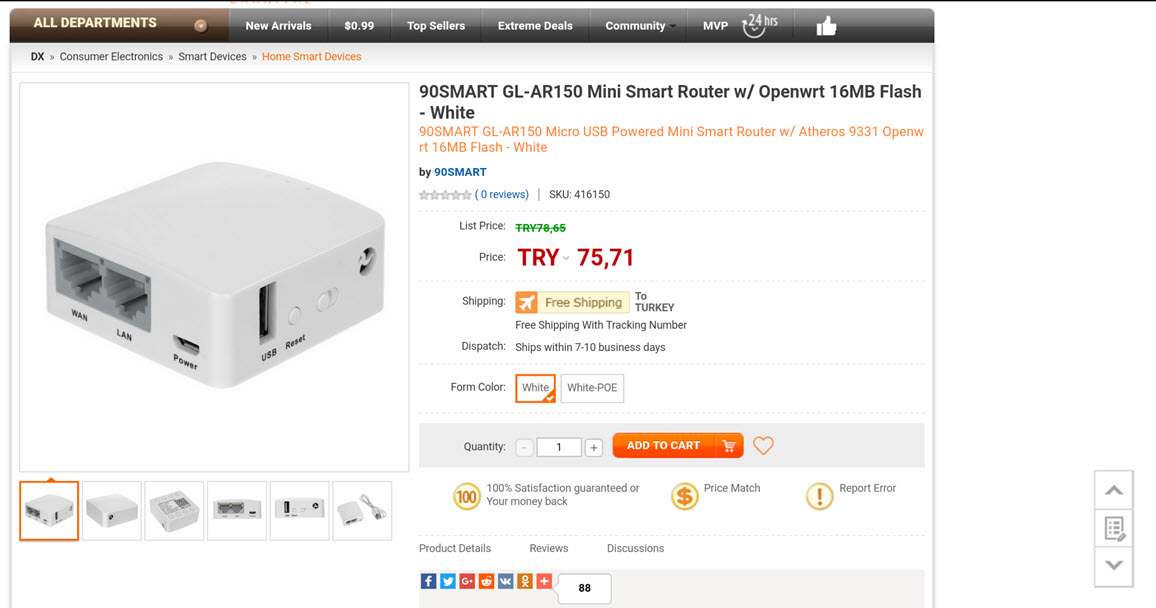

Mesaja konu olan web sayfasını ziyaret ettikten sonra ilk iş olarak DealeXtreme sitesinden yaklaşık 75 TL’ye GL-AR150 model mini router satın almaya karar verdim.

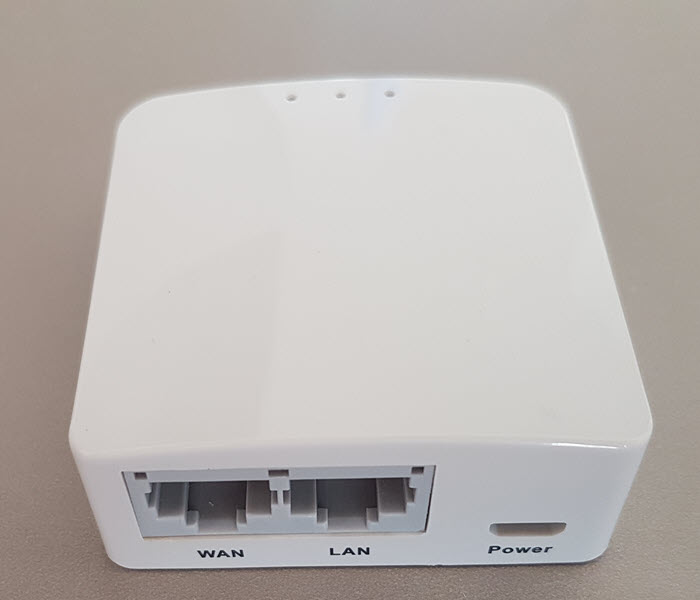

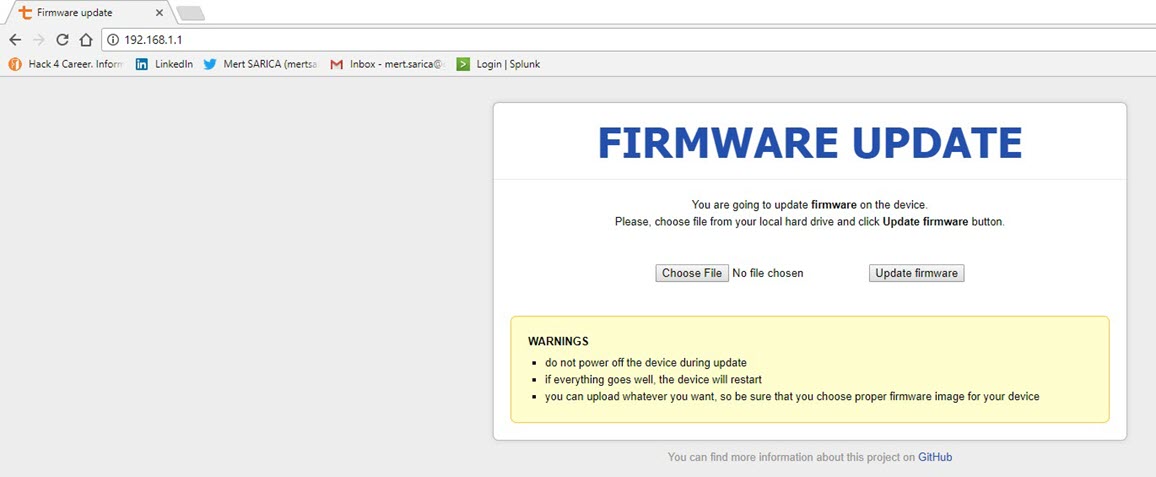

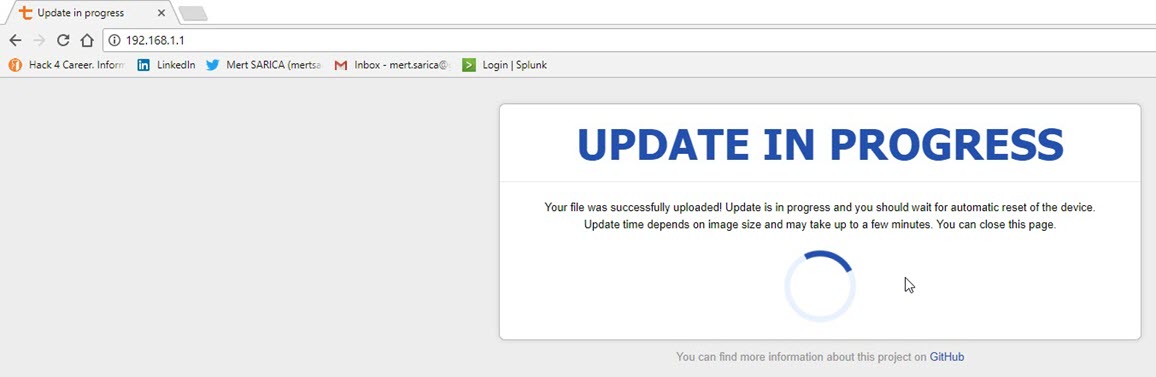

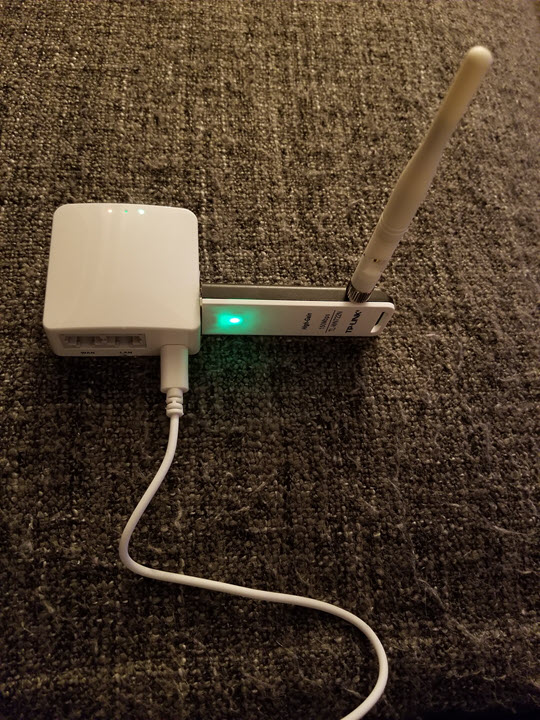

GL-AR150 elime ulaştıktan sonra ilgili GitHub adresinden GL-AR150 için özel olarak oluşturulmuş WiFi Pineapple Nano donanım yazılımını (firmware) indirip kurduktan ve usb bağlantı noktasına WiFi sızma testlerinin vazgeçilmezi olan TL-WN722N adaptörünü bağladıktan sonra WiFi ağlarını denetlemek için önümde bir engel kalmamış oldu.

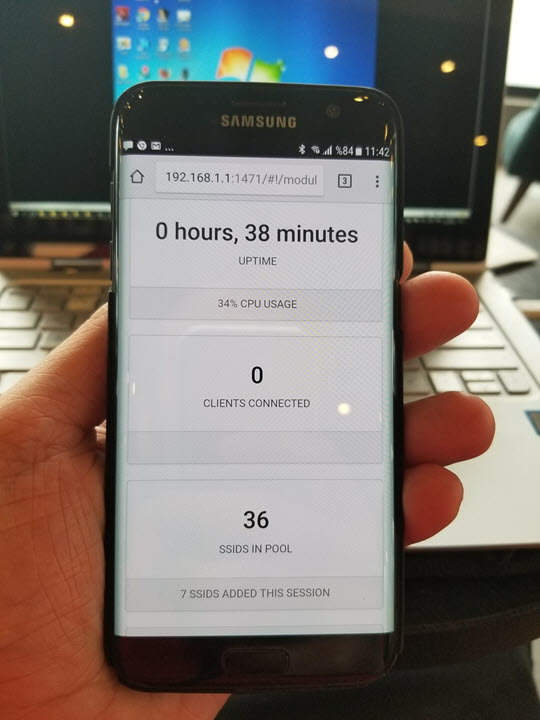

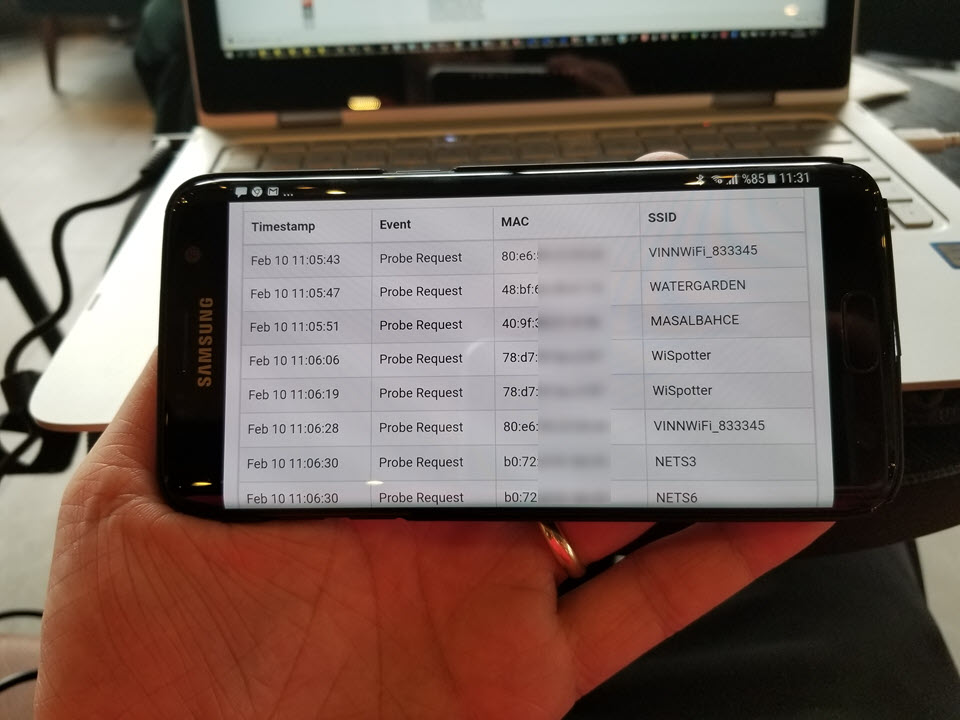

WiFi Pineapple Nano yüklü GL-AR150’nin doğru bir şekilde çalışıp çalışmadığını kontrol etmek için ise bu blog yazısını yazarken konuşlandığım Starbucks’ta, basit bir test yapmaya karar verdim. 38 dakikalık bir testin sonucunda, GL-AR150’nin etrafta tespit ettiği tüm WiFi erişim noktalarını (access point, SSID) başarıyla çoklayabildiğini teyit edebildim.

Testler esnasında “ucuz etin yahnisi yavan olur” sözünü hatırlatacak bir tecrübem olmamış olsa da, zaman içinde güvenlik araştırmalarında kullandıkça bunu çok daha net göreceğim. Bu yazının Wifi Pineapple Nano alacak bütçesi olmayan siber güvenlik araştırmacıları, meraklıları için faydalı olacağını inanarak, bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

17 comments

Denerseniz çok mutlu olurum

(Ama zorunda değilsiniz)

:)

Maalesef mümkün değil.

Merhaba böyle kurdum diyelim ne sıkıntı yaşarım yaşar mıyım

Yada performans olarak ne düşüşü yaşarım

Ve herşey düzgün çalışır mı?.

Aradan 4 yıl geçtiği için şu aşamada bir yorum yapmam mümkün değil, denemen lazım.

Merhaba böyle kurdum diyelim ne sıkıntı yaşarım yaşar mıyım

Yada performans olarak ne düşüşü yaşarım

Ve herşey düzgün çalışır mı?

hocam bende tp link tl wn722n v3 modeli var çalışır mı acaba ??

Bir bilgim yok.

Merhaba Mert hocam, öncelikle anlatımınız için teşekkür ederim. Sizin sayenizde bu router’ın siparişini verdim ve gl-ar150 yi bugun elime aldım. Ancak işlemlere başlamadan evvel size bir sorum olacak, pineapple yazılımını yükledikten sonra geri eski haline getirebilmem mümkün olur mu ?

Bilmiyorum, denemedim.

Öncelikle ellerinize sağlık. Modeme WI-FI adaptörünü takarken herhangi bir driver vb. kurmanız gerekti mi?

Hayır olmadı. Beğendiğinize de sevindim.

meraba bi sorum olcakti konu ile alakasi yok gibi ama var tp link tl wn722n v1 adaptor aldim kali uyumlu olarak ama takinca adaptoru tanimiyor kalide sizce sorun kaliyi vm vare formatinda indirmis olmamda olabilir mi iso dosyasi halinde mi yuklemem gerekirdi?

Herhangi bir aygıt ile Kali’de çalışmam gerektiği zaman ikinci işletim sistemine geçerek işlerimi hallettiğim için bu zamana dek böyle bir problemim olmadı. Bu gibi durumlarda Kali’nin forumundan faydalanabilirsin. https://forums.kali.org/showthread.php?30384-VMware-VirtualBox-Kali-with-TL-WN722N

Selamlar, Yazınızı çok beğendim ve başarılarınızın devamını dilerim öncelikle.

Sorum olacak, GL-AR150 mevcut XXX isimli WiFi erişim noktasını (access point, SSID) başarıyla çoklayabildiği zaman daha önce XXX WiFi bağlanmış cihaz, çoklanmış olan XXX’e doğrulanmış şifre bilgisiyle girmeye çalıştığında gerçek şifre GL-AR150’den elde edinilemez mi?

Havaalanları, cafeler gibi parolasız, ortak kullanılan WiFi hizmeti veren yerlerde evet elde edilebilir. Daha önce bağlanmayıp yeni bağlanırsa da daha farklı riskler ortaya çıkabilir.

Örnekler:

https://www.mertsarica.com/evil-pi/

https://www.darkreading.com/attacks-breaches/understanding-evil-twin-ap-attacks-and-how-to-prevent-them-/a/d-id/1333240

4.5

5