If you are looking for an English version of this article, please visit here.

Daha önce Sponsorlu Dolandırıcılık, LinkedIn Dolandırıcıları, Profilime Kim Baktı ? başlıklı blog yazılarımı okuyanlarınız, sosyal medya mecralarının dolandırıcılar tarafından etkin bir şekilde kullanıldıklarını öğrenmişti. Bu yazıları yazdıktan sonra zaman içinde beni en çok şaşırtan ise aradan neredeyse 2 yıl geçmesine rağmen özellikle LinkedIn Dolandırıcıları başlıklı blog yazıma gelen yorumlardan dolandırıcıların faaliyetlerine hala hız kesmeden devam ettiğini öğrenmem oldu.

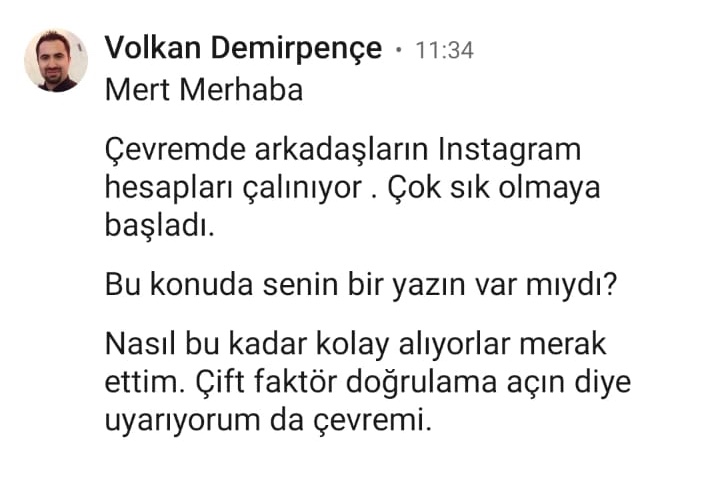

Bu konu özelinde üç yazı yazdıktan sonra kendimi nadasa bırakmaya karar vermişken 2021 yılının Eylül ayında LinkedIn üzerinden Volkan DEMİRPENÇE‘den aldığım aşağıdaki mesaj karşısında kayıtsız kalmamaya karar vererek eşe, dosta haber salıp Instagram üzerinden aldıkları şüpheli mesajları benimle paylaşmalarını rica ettim.

Gel zaman, git zaman, elime ulaşan oltalama mesajlarını inceleyip, Instagram hesaplarını nasıl hacklediklerini öğrendikten sonra Volkan gibi arkadaşlar için bu konuyu farkındalık yaratma adına kaleme almaya karar verdim.

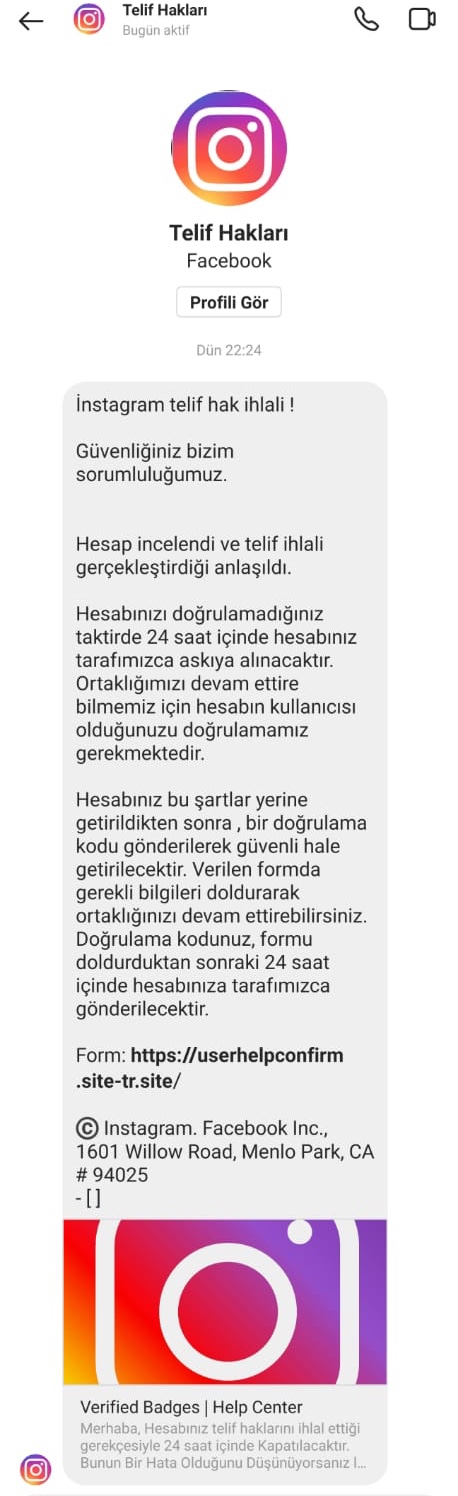

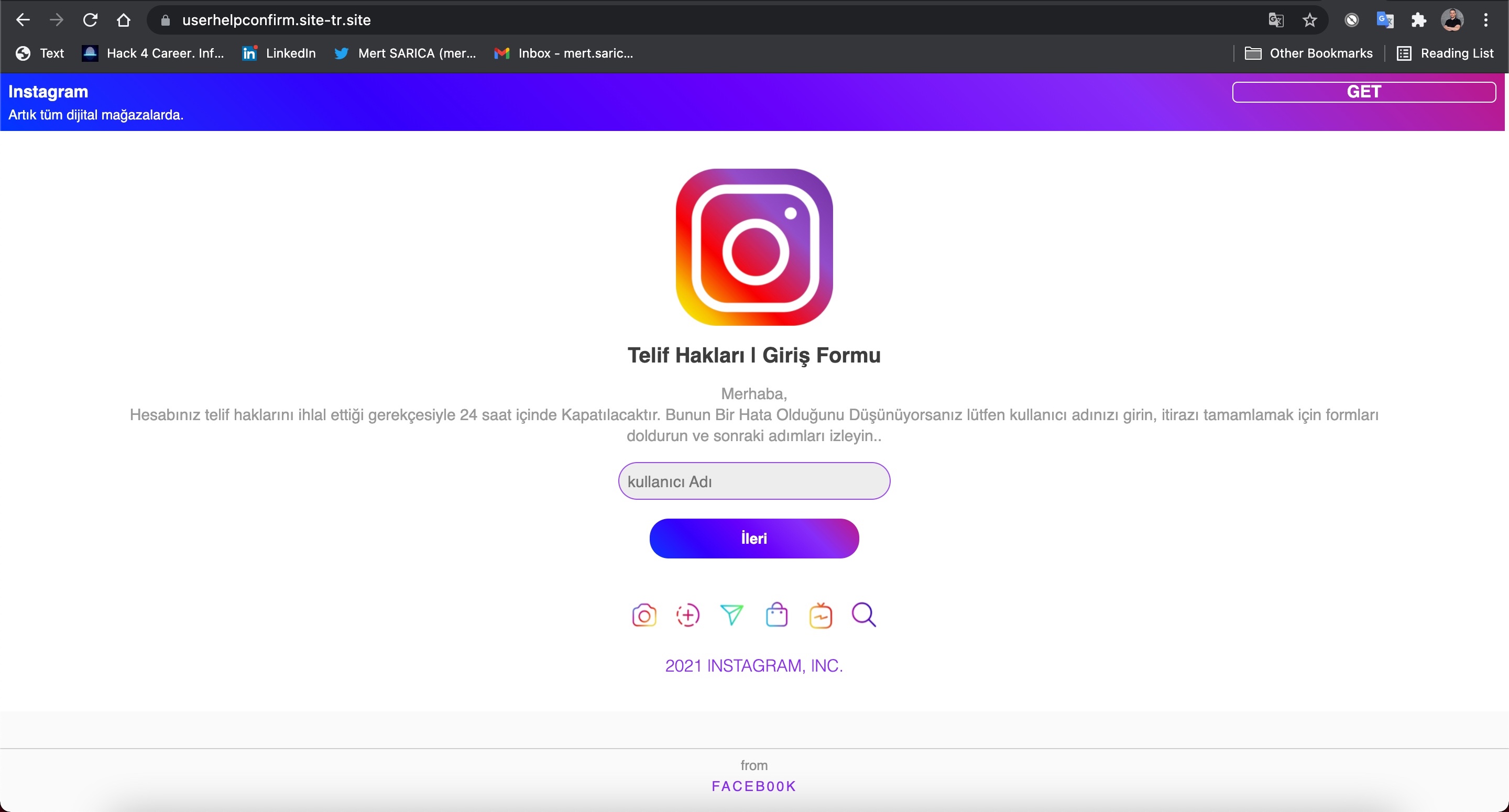

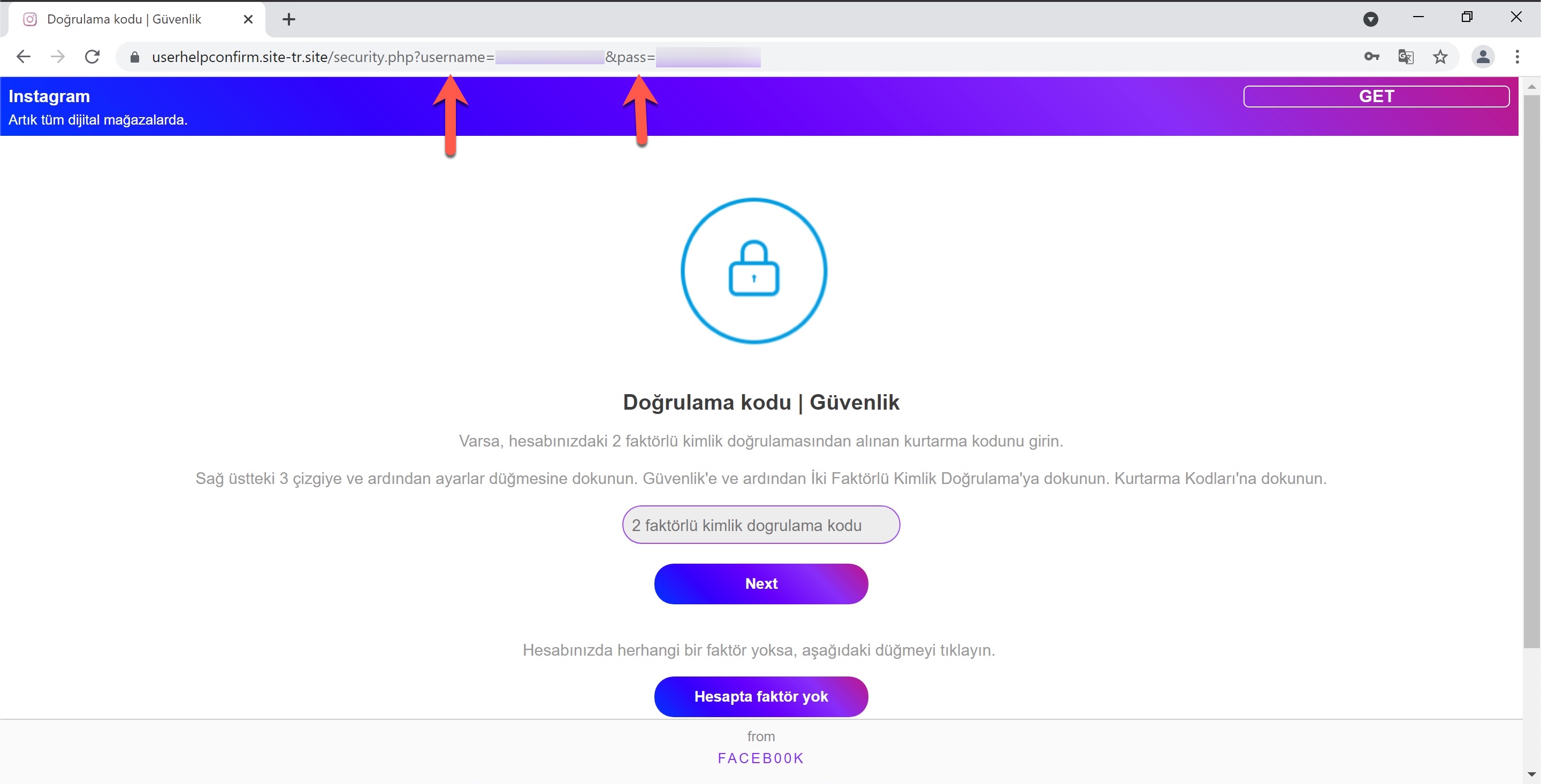

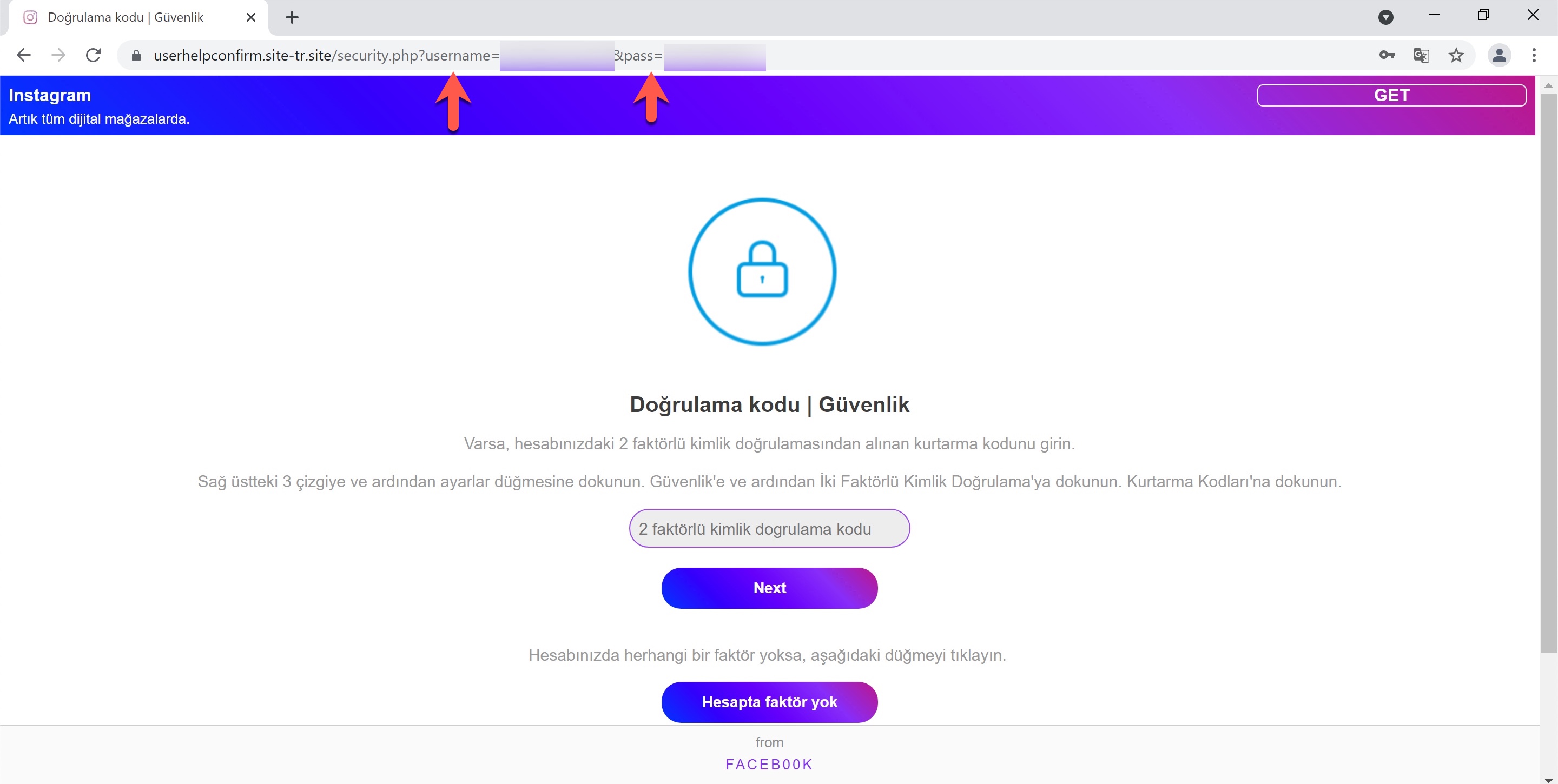

Oltalamala mesajlarından birinde dolandırıcı, Facebook üzerinden Messenger ile Telif Hakları isimli hesap üzerinden Instagram kullanıcısına mesaj atarak telif hakkı ihlali yapıldığını belirterek kullanıcının hesabını doğrulaması için paylaşımlı 116[.]202[.]53[.]12 ip adresine sahip userhelpconfirm[.]site-tr[.]site web adresini ziyaret etmesini ve bir form doldurmasını talep ediyordu.

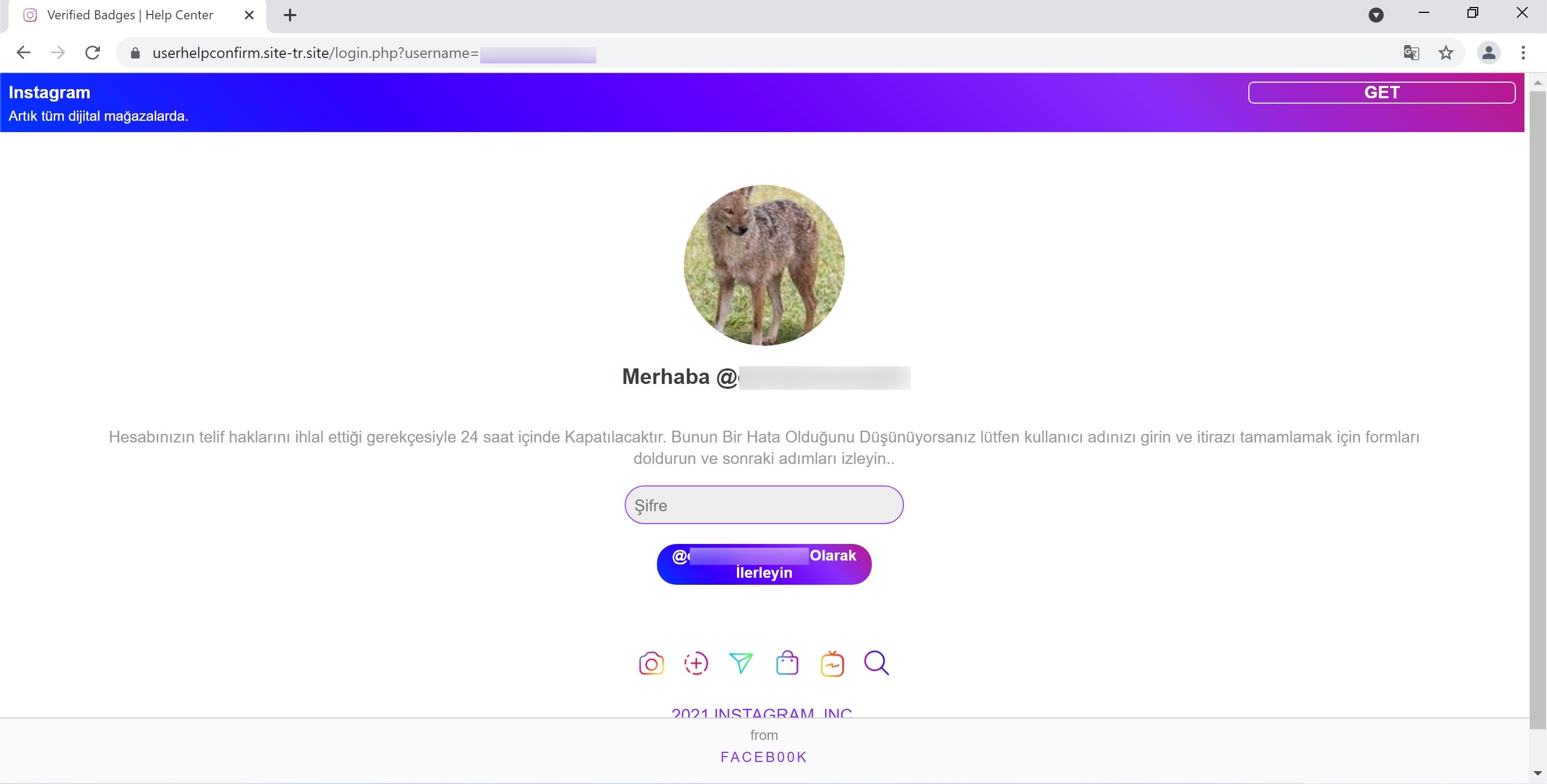

Web sayfasına Instagram kullanıcı adı girildiği anda inandırıcılığı arttırmak için parola istenen sayfada dumpor.com web sitesi üzerinden kullanıcının profil resmi de arka planda indirilip, gösteriliyordu.

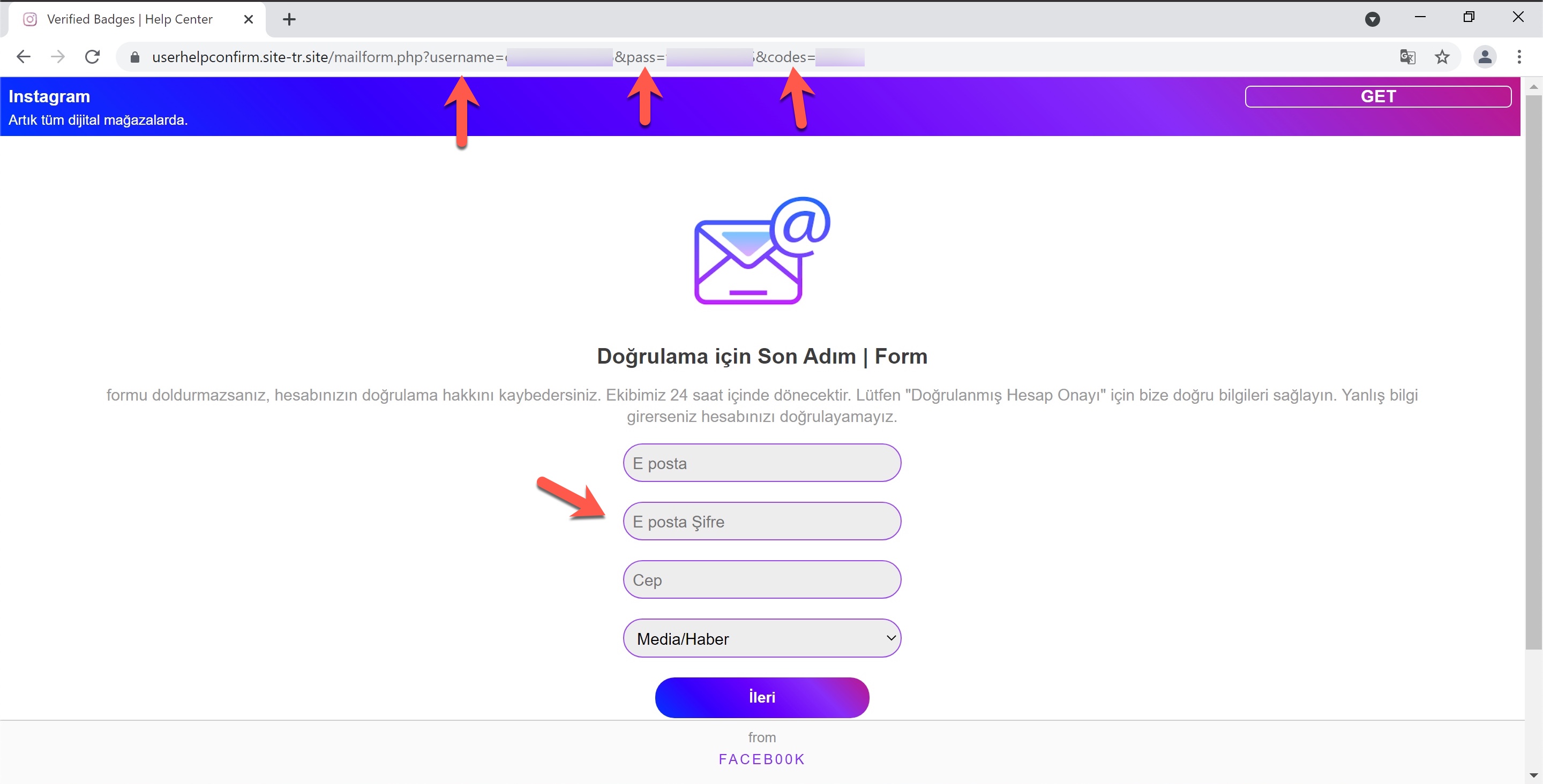

Şayet hesap iki faktörlü kimlik doğrulaması ile korunuyorsa (kullanmanızı şiddetle tavsiye ediyorum), oltalama sayfası doğru parola girildikten hemen sonra kullanıcıdan doğrulama kodunu (sms veya giriş kodu) ve yetmezmiş gibi bir de üzerine e-posta adresini ve parolasını girmesini istiyordu.

Tüm bilgiler girildikten sonra ise dolandırıcılar Instagram hesabını ele geçirmek ve kötü emellerini gerçekleştirmek için tüm bilgileri elde etmiş oluyordu. Bundan sonra yapabilecekleri artık hayal gücümüz ile sınırlı olsa da tam olarak niyetlerini anlamak ve dolandırıcılar tarafından kullanılan sistemin IP adresleri elde etmek için sahte bir Instagram hesabı oluşturup bilgilerimi bu sayfaya girip hesabımı hacklemelerini beklemeye başladım ancak büyük ihtimalle takipçi sayımın az olması sebebiyle ilgilerini çekmeyi başaramadığım için hesabıma giriş yapmalarını sağlayamadım.

Bir yandan bazı okurlarımın “E peki Mert, bu oltalama mesajlarına kim inanır ki ?” dediğini duyar gibiyim. Ben de aynı şekilde bu soruyu kendi kendime sorup yanıtını bulmak için oltalama mesajlarını bir süre daha incelemeye devam ettim.

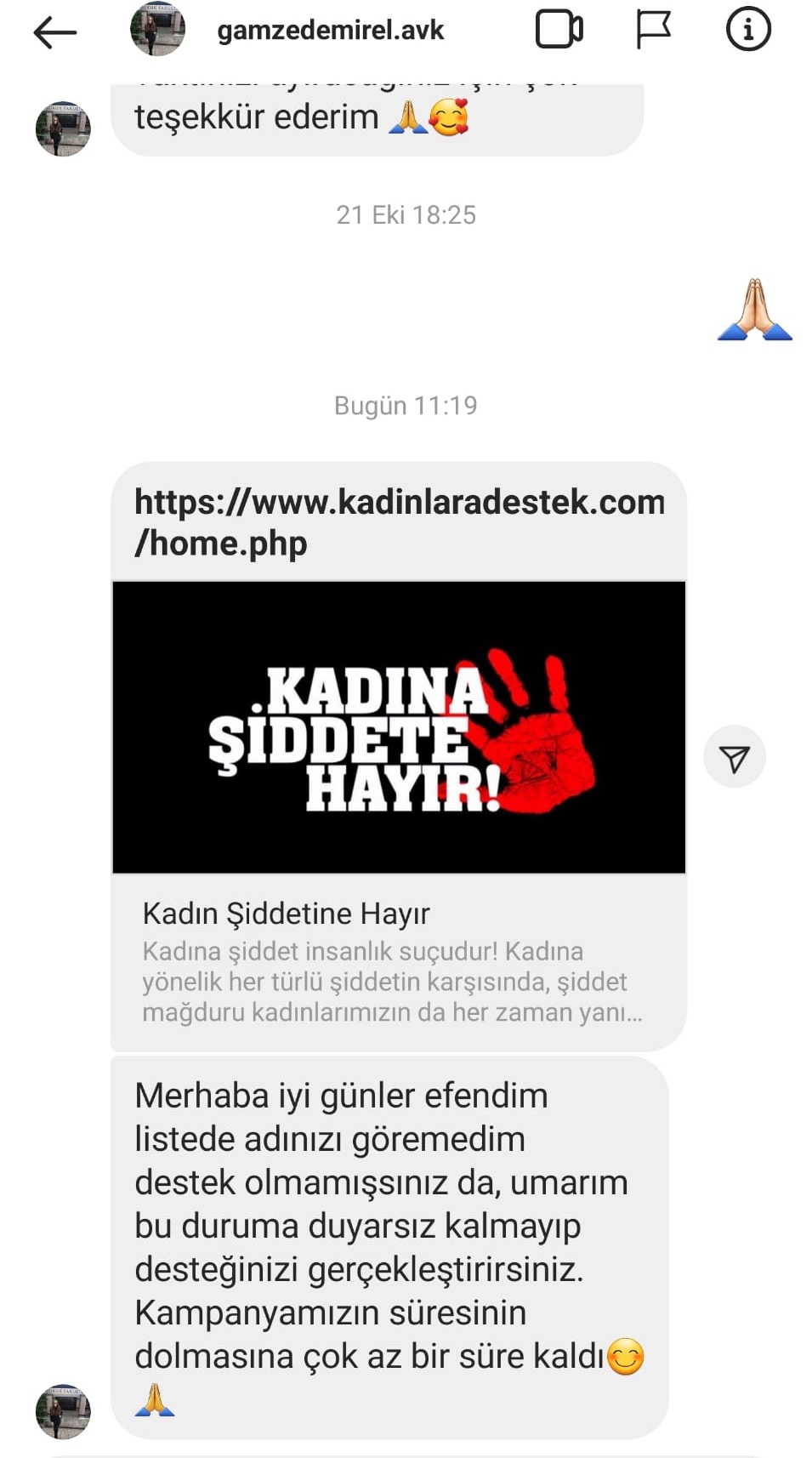

Bir diğer oltalama saldırısında ise bu defa oltalama sitesinin güvenlik kontrollerine yakalanmaması için çok daha temkinli olan, ikna adına tatlı dil kullanmaktan çekinmeyen ve bir o kadar da şeytani emellerini gerçekleştirmek için “Kadına Şiddete Hayır” gibi toplumun oldukça hassas olduğu bir konuyu senaryosunda kullanmaktan imtina etmeyen soğuk kanlı bir dolandırıcı ile karşılaştım.

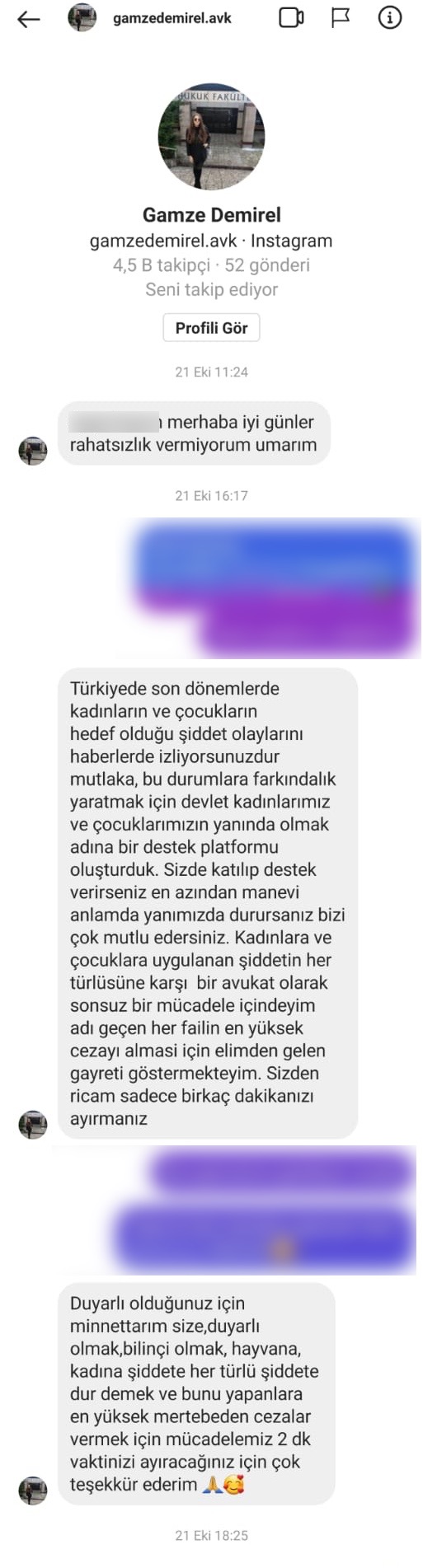

21 Ekim tarihinde sahte isim, soyad ve profil fotoğrafı ile gamzedemirel.avk hesabının arkasına gizlenip hedef kullanıcı ile iletişime geçen avukat kılığına girmiş olan dolandırıcı, kadınlara ve çocuklara uygulanan şiddete karşı sonsuz bir mücadele içinde olduğunu ve 2 dakika görüşmek istediğini belirtmekteydi.

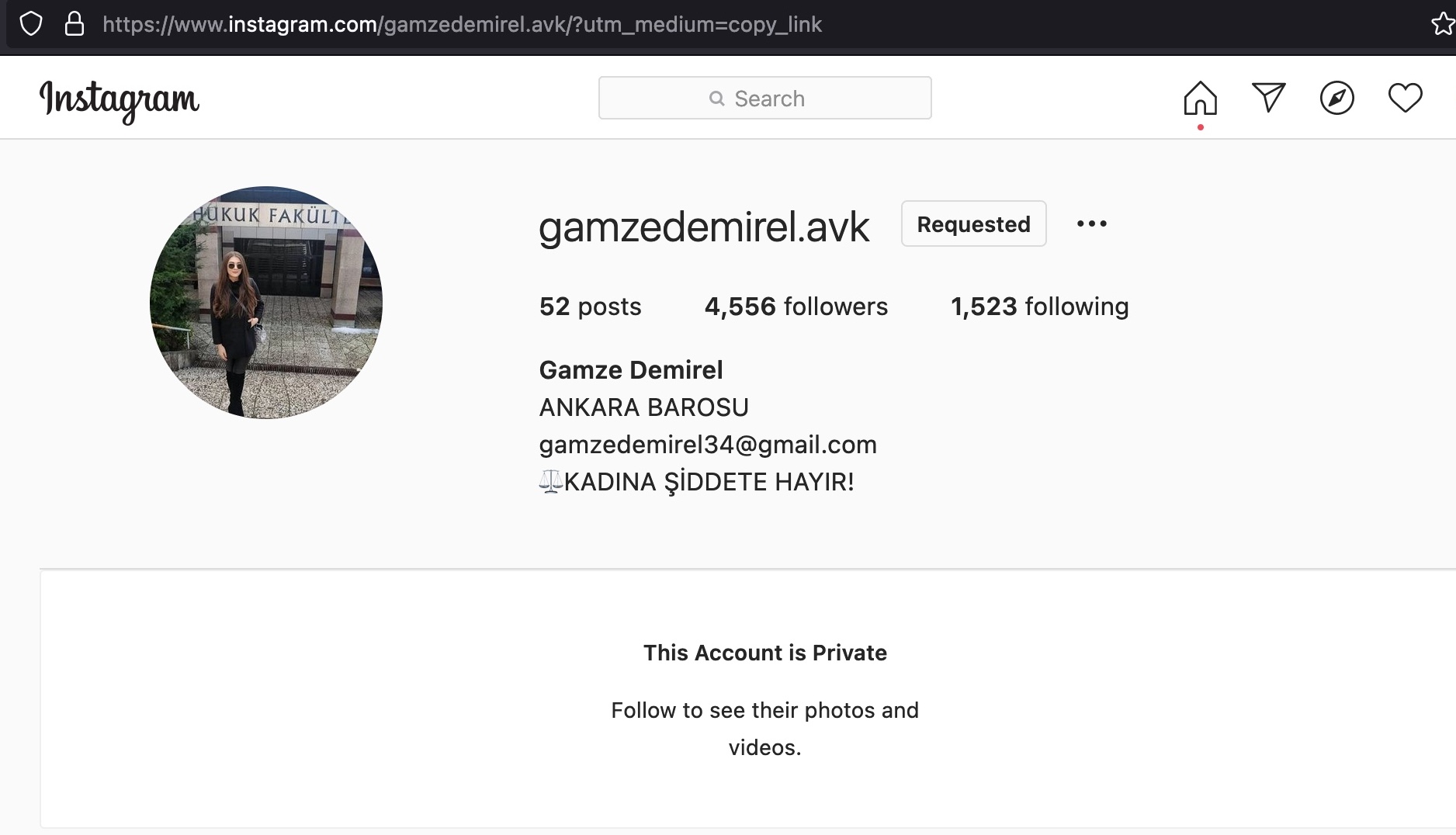

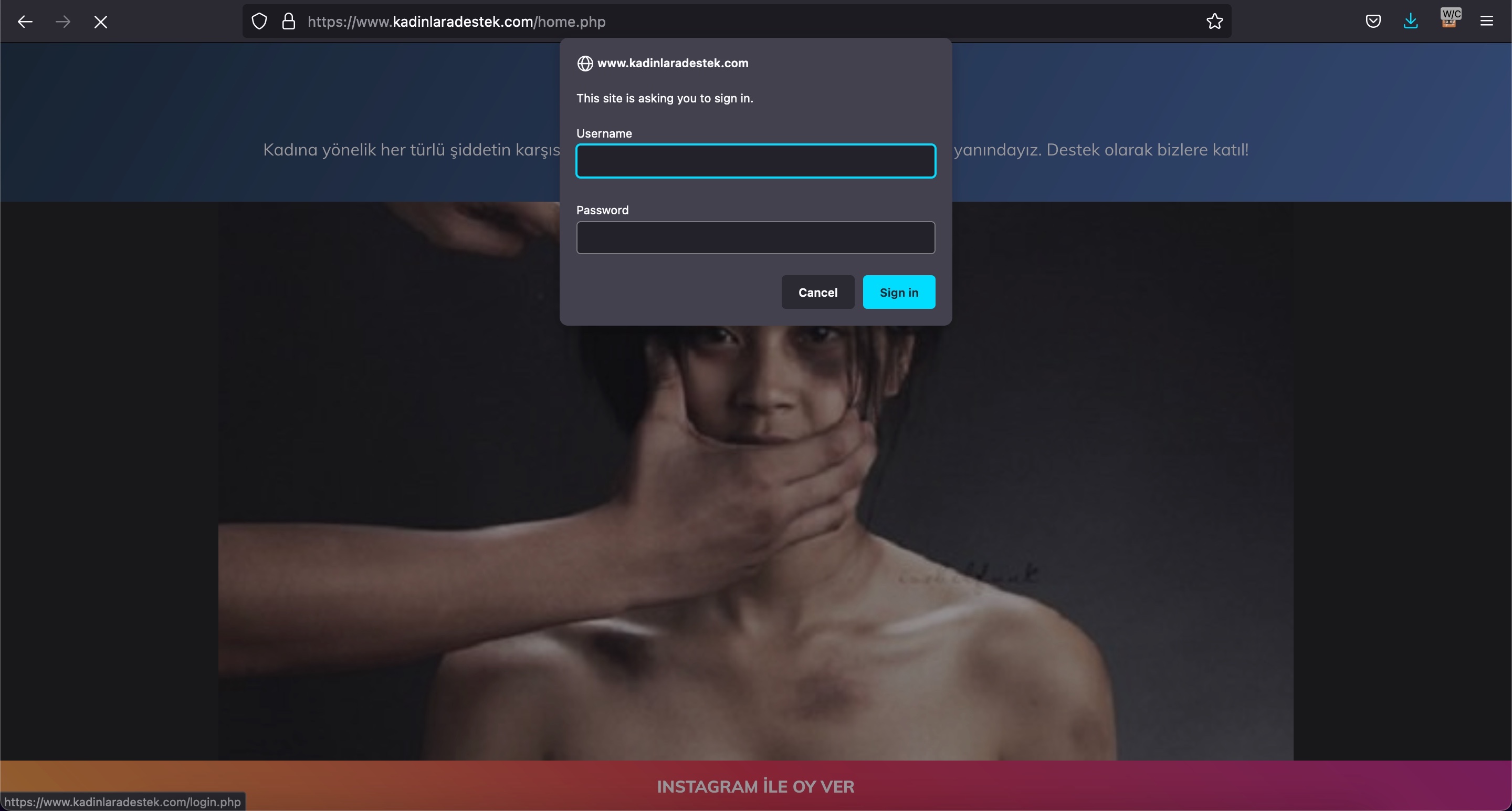

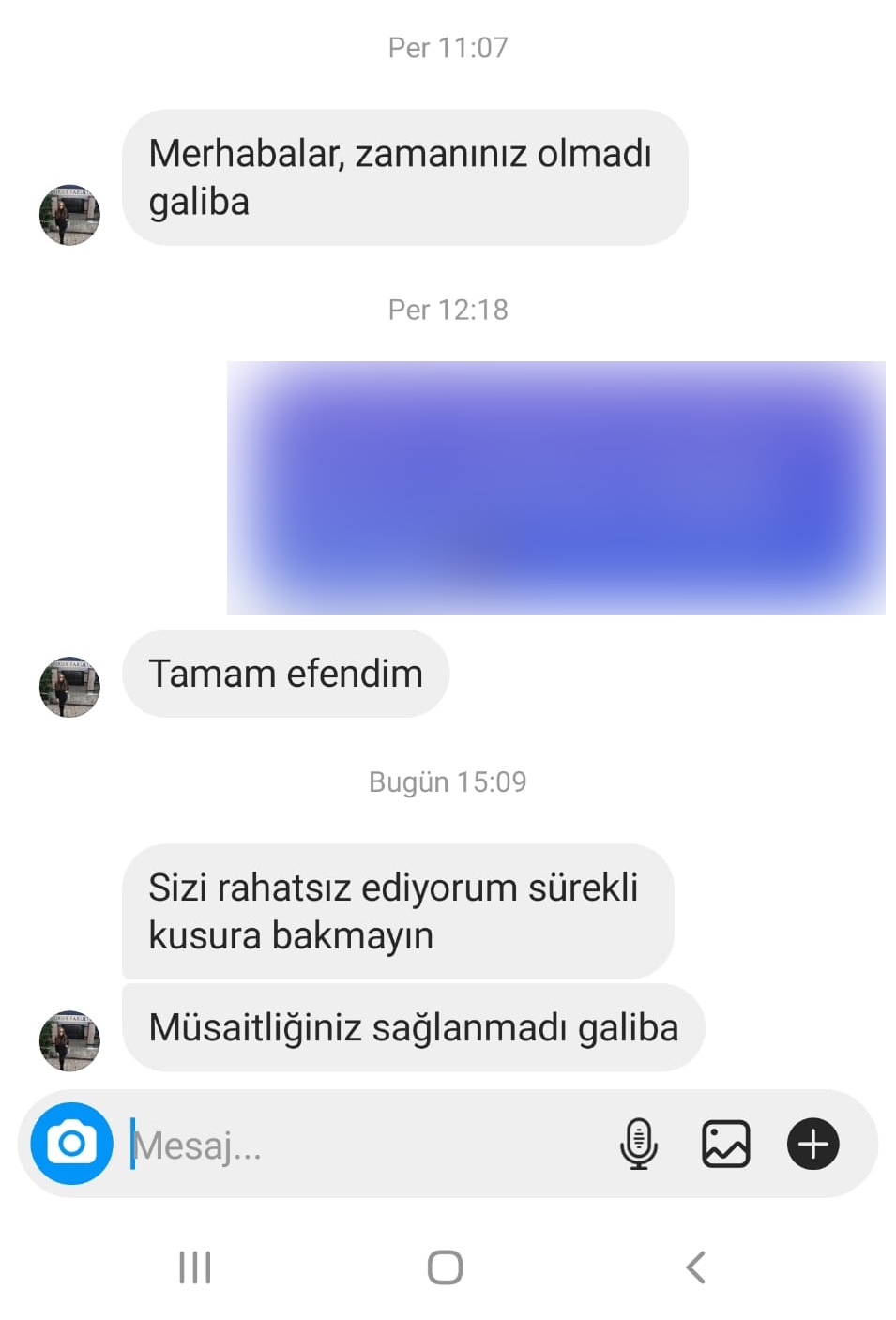

Aradan 6 gün geçtikten sonra hedef kullanıcıdan yanıt almadığını farkeden dolandırıcı, 26 Ekim tarihinde tekrar iletişime geçip destek verenler arasında hedef kullanıcının adını göremediğini ve destek için Cloudflare arkasına gizlenen kadinlaradestek[.]com/home.php web sitesi üzerinden destek istediğini paylaşmaktaydı.

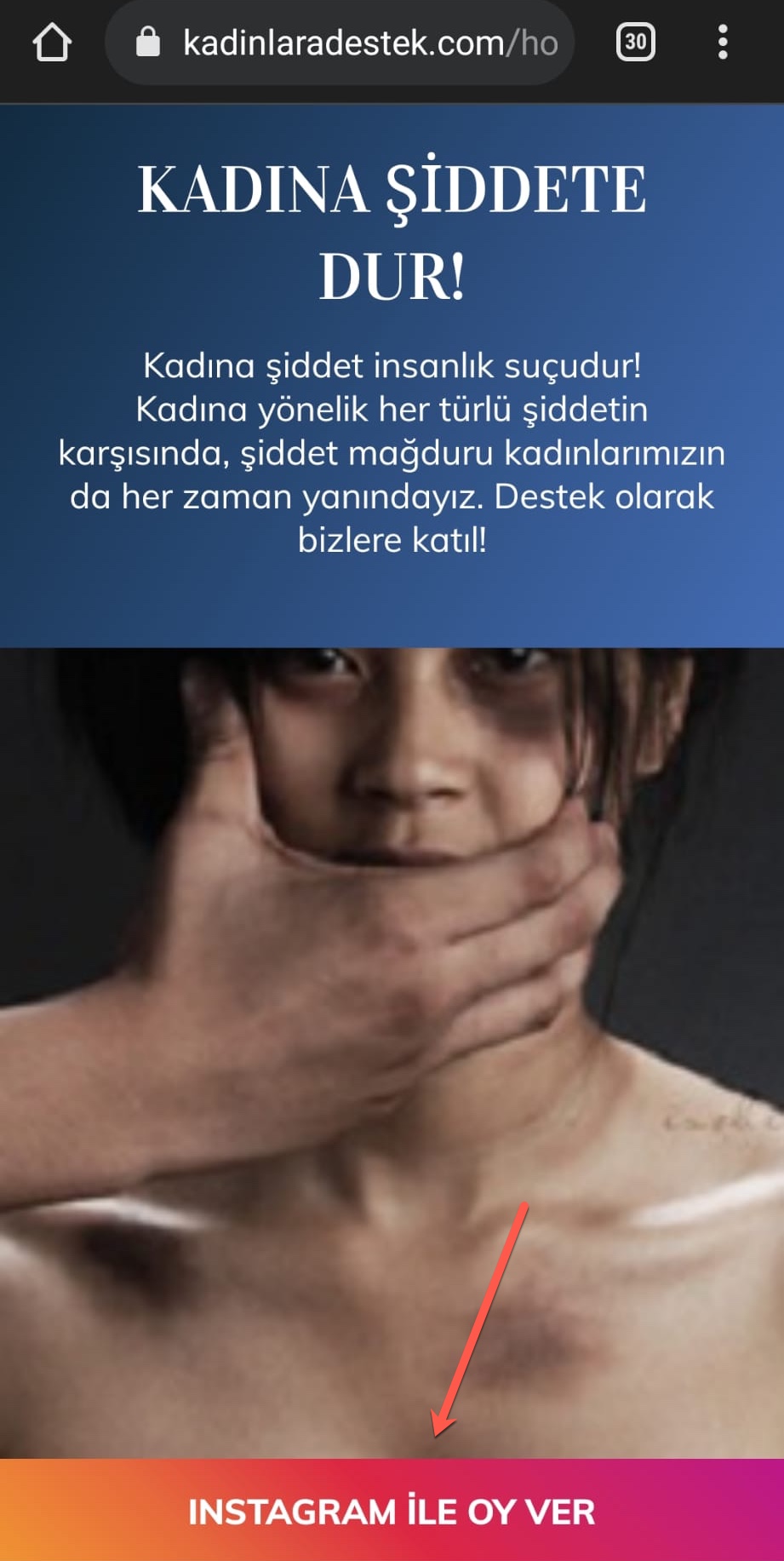

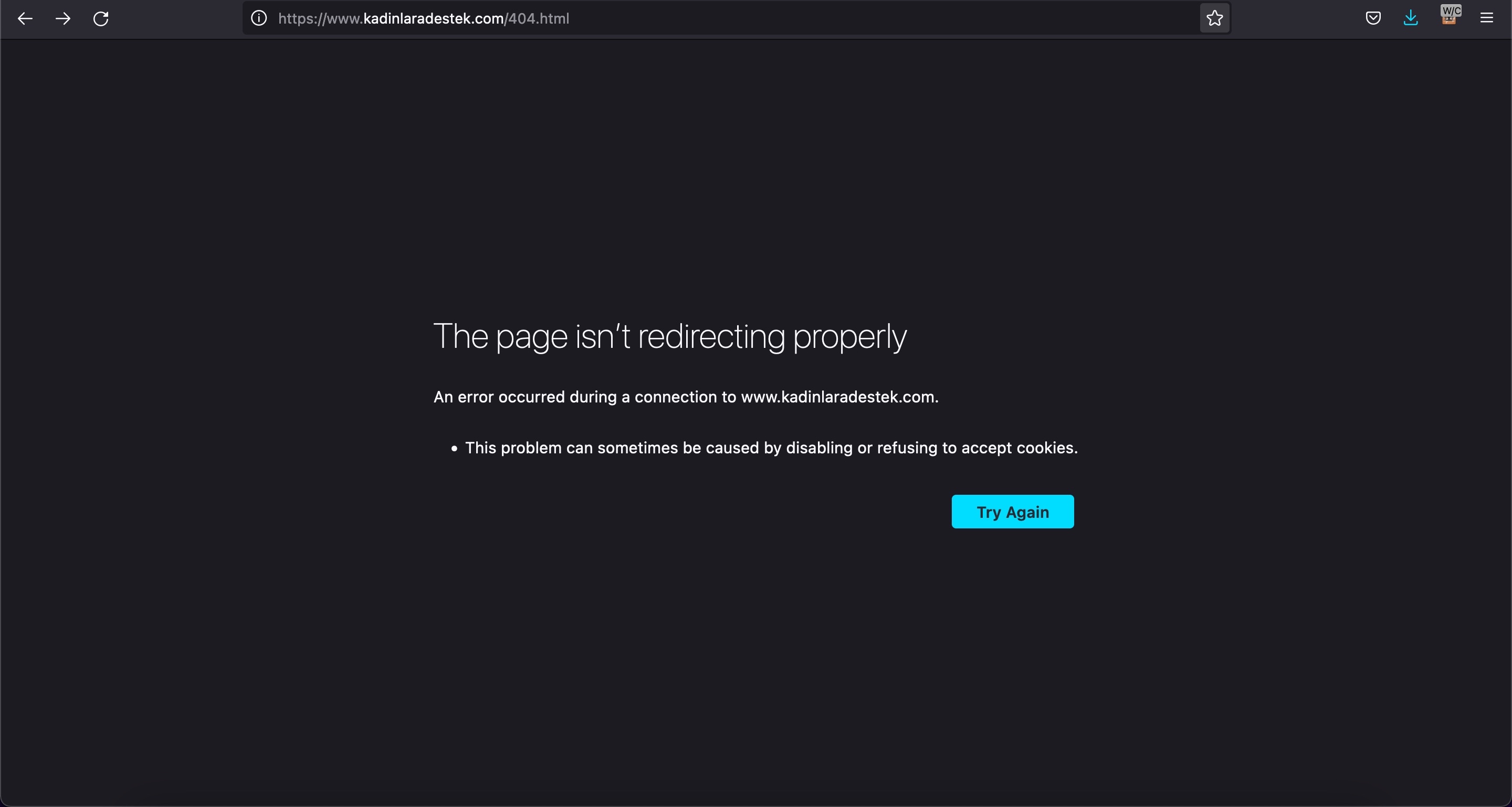

Web sitesini ziyaret ettiğimde, dolandırıcının uzun bir süre operasyonuna devam edebilmek için çeşitli teknik tedbirler aldığını farkettim. İlk olarak https://kadinlaradestek[.]com adresine direkt gitmeye çalıştığımda web sitesi 404 (sayfa bulunamadı) hata döngüsüne girerek açılmamaktaydı. Siteye ulaşabilmek için direkt https://kadinlaradestek[.]com/home.php adresini ziyaret etmek gerekiyordu.

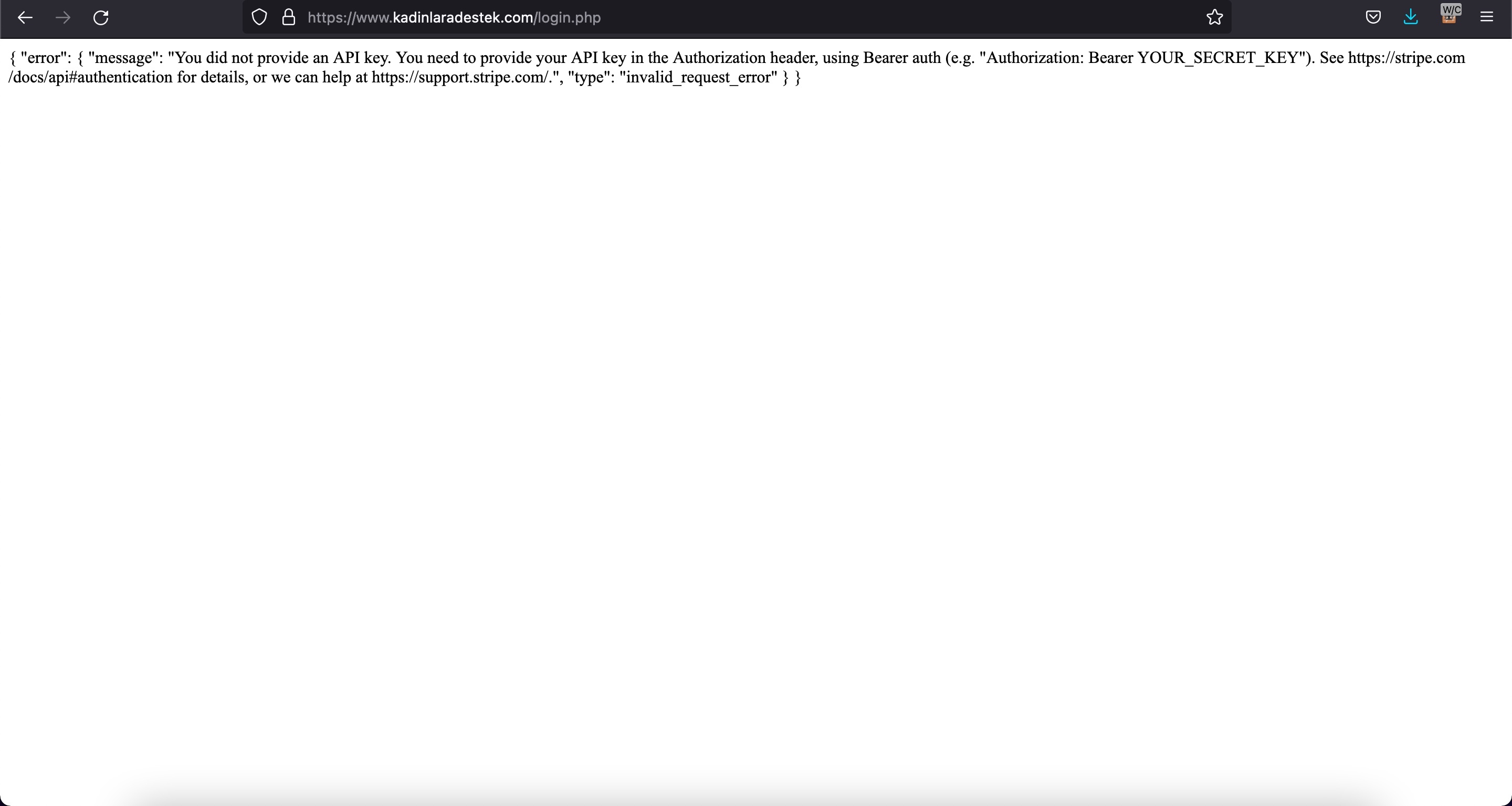

Dikkatimi çeken bir diğer nokta ise Instagram özel mesajı üzerinden siteye gittiğinizde sayfanın altında yer alan INSTAGRAM İLE OY VER butonuna bastığınızda bilgilerinizi https://kadinlaradestek[.]com/login.php sayfası üzerinden çalan bir form ile karşılaşıyordunuz ancak bunun aksine https://kadinlaradestek[.]com/login.php adresine direkt internet tarayıcısı üzerinden gitmeye çalıştığınızda bu defa form yerine kullanıcı adı ve parola isteyen bir kutucukla karşılaşıyor, CANCEL butonuna bastığınızda ise sahte bir hata sayfası ile karşılaşıyordunuz. Kısaca dolandırıcı bu tür oltalama sitelerinin siber güvenlik firmaları tarafından tarama araçları ile tespit edilmesini engellemek için çeşitli tedbirler aldığı net olarak görülüyordu.

Avına odaklanmış bir aslan misali hedef aldığı kullanıcının bilgilerini çalıp çalamadığını yakından takip eden dolandırıcı 28 Ekim ve 1 Kasım tarihlerinde tekrar iletişime geçmişti.

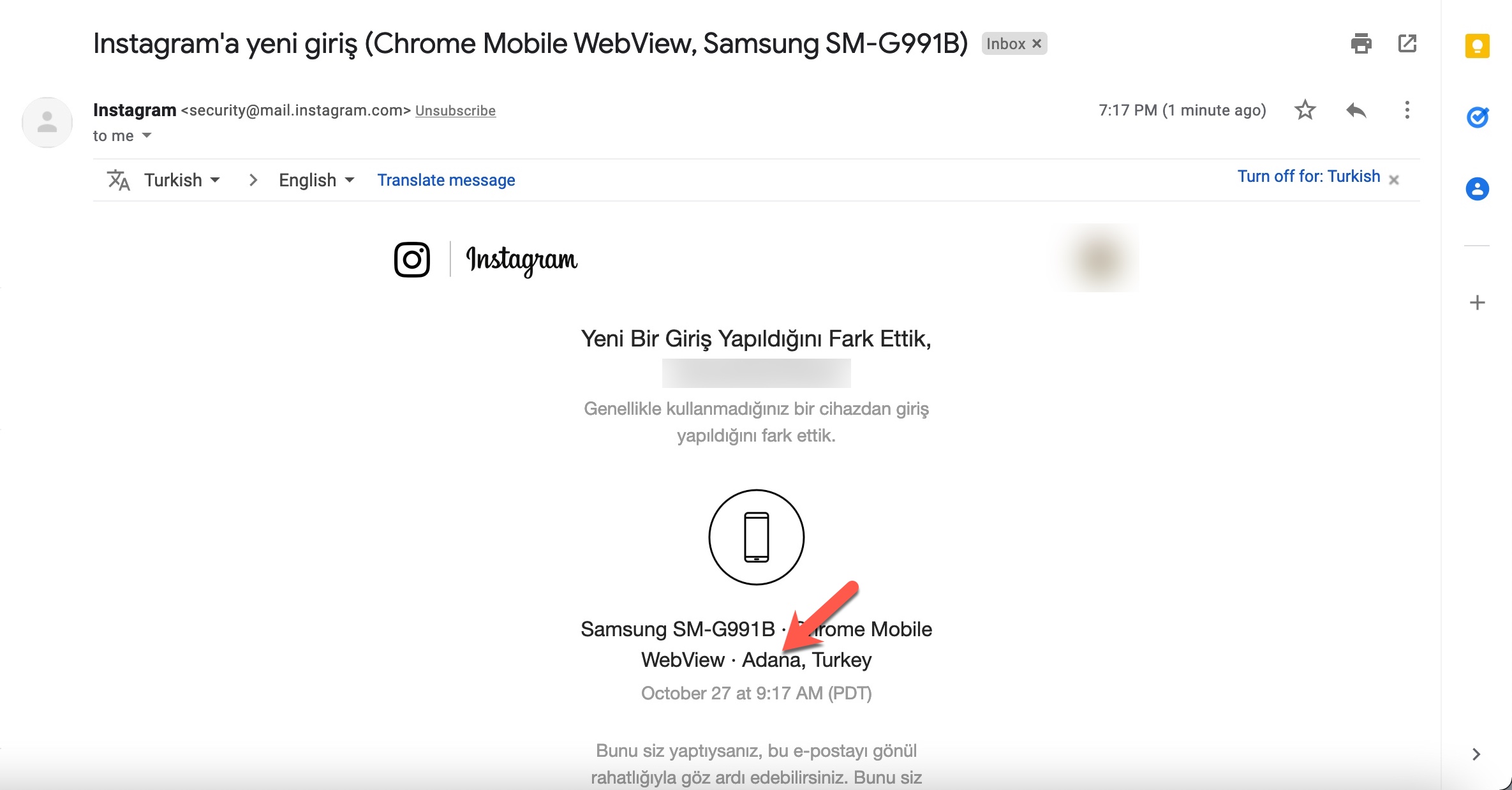

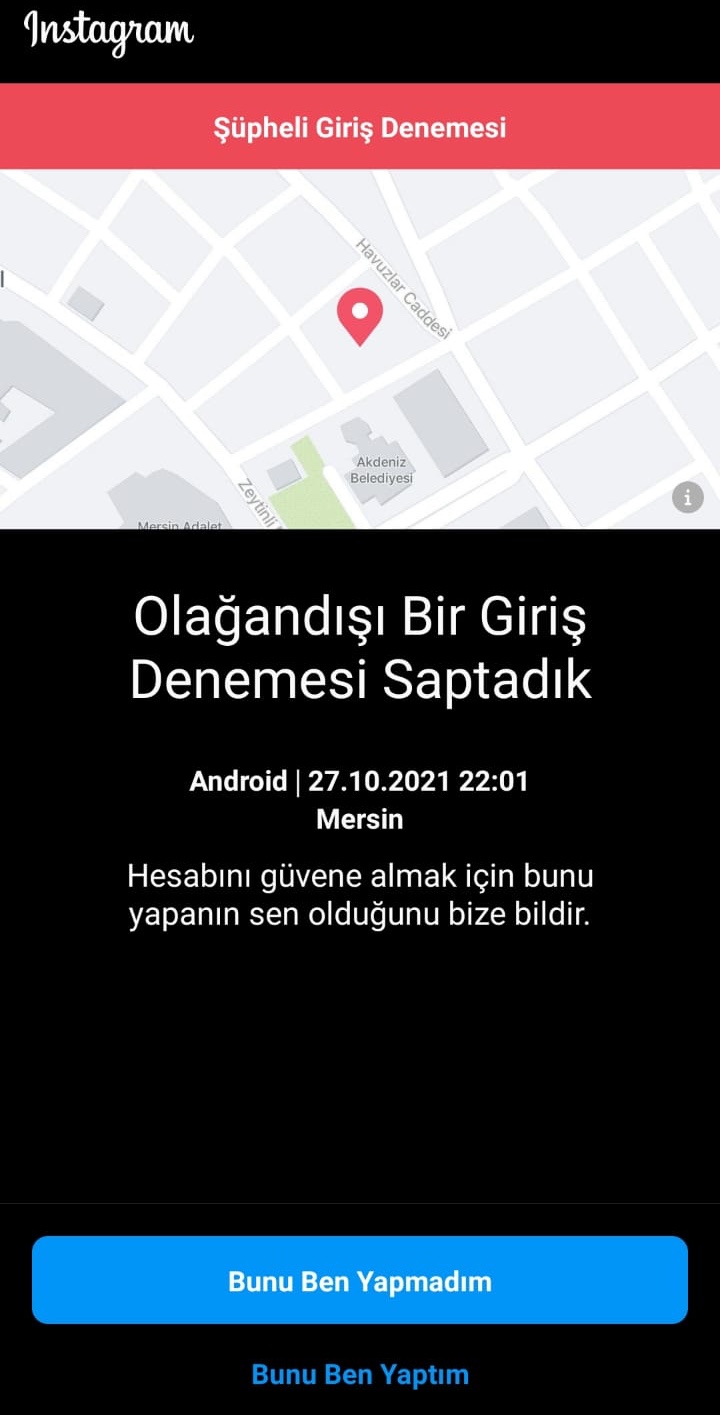

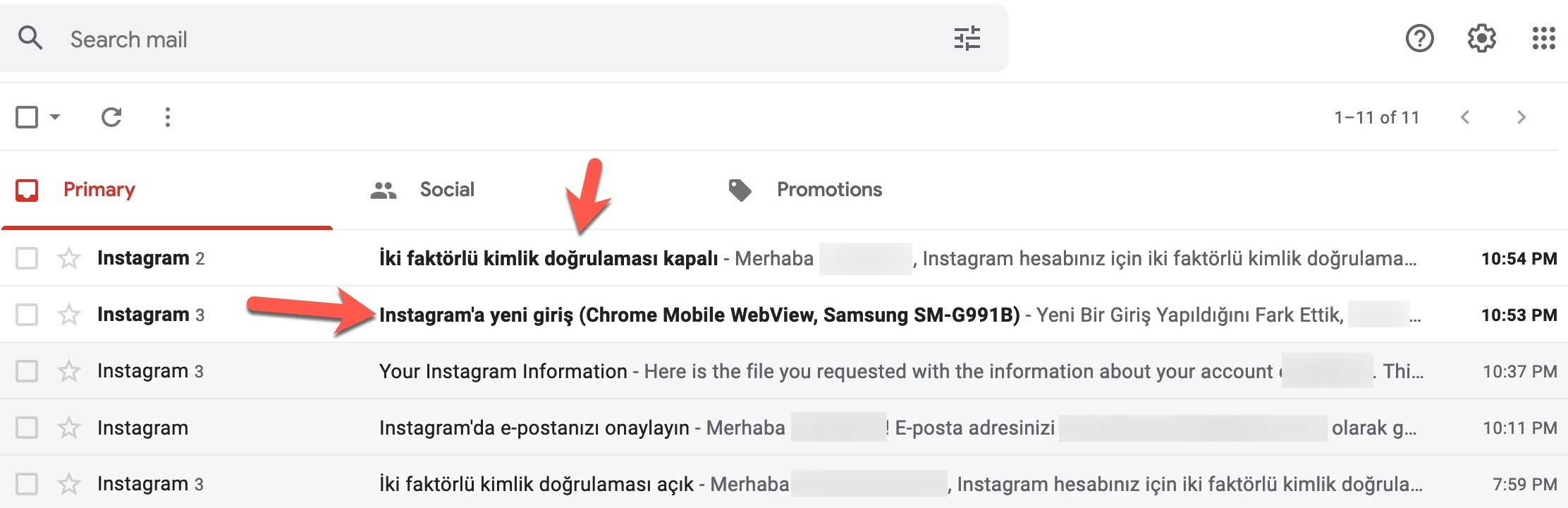

Daha önce olduğu gibi dolandırıcının niyetini anlamak ve IP adresini elde etmek için oluşturduğum sahte Instagram hesabının bilgilerini bu sayfada yer alan forma belli zaman aralıklarında girip hesabımı hacklemelerini beklemeye başladım. Bilgilerimi girer girmez Adana ve Mersin’den hesabıma giriş yapıldığına ve iki faktörlü kimlik doğrulamasının kapatıldığına dair Instagram’dan uyarı mesajları aldım. İşlemlerin dolandırıcılar tarafından bu kadar hızlı gerçekleştirilmesi, arka planda çalınan bilgilerin bir betik (script) yardımı ile otomatik bir şekilde gerçekleştirildiğine işaret ediyordu.

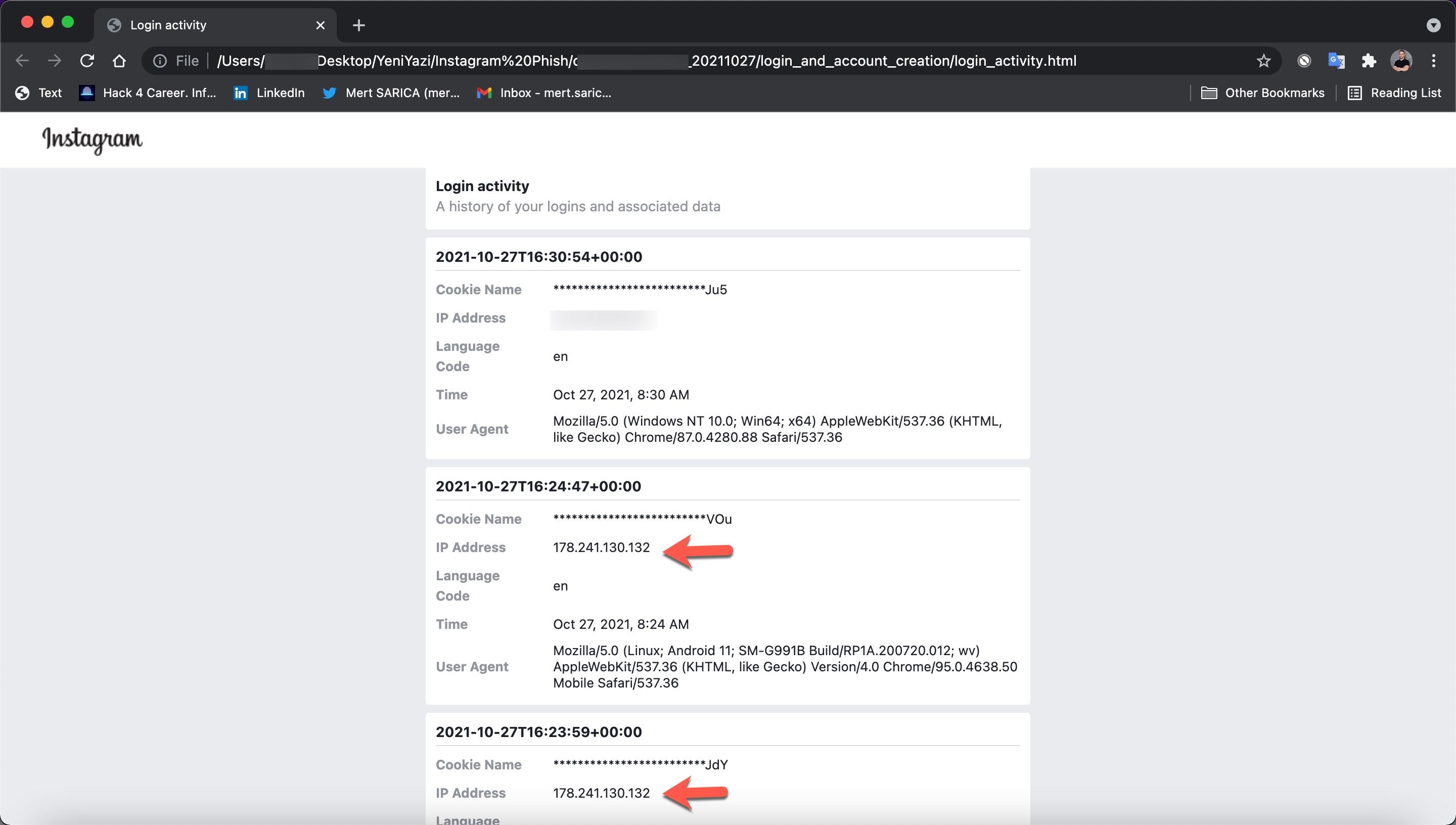

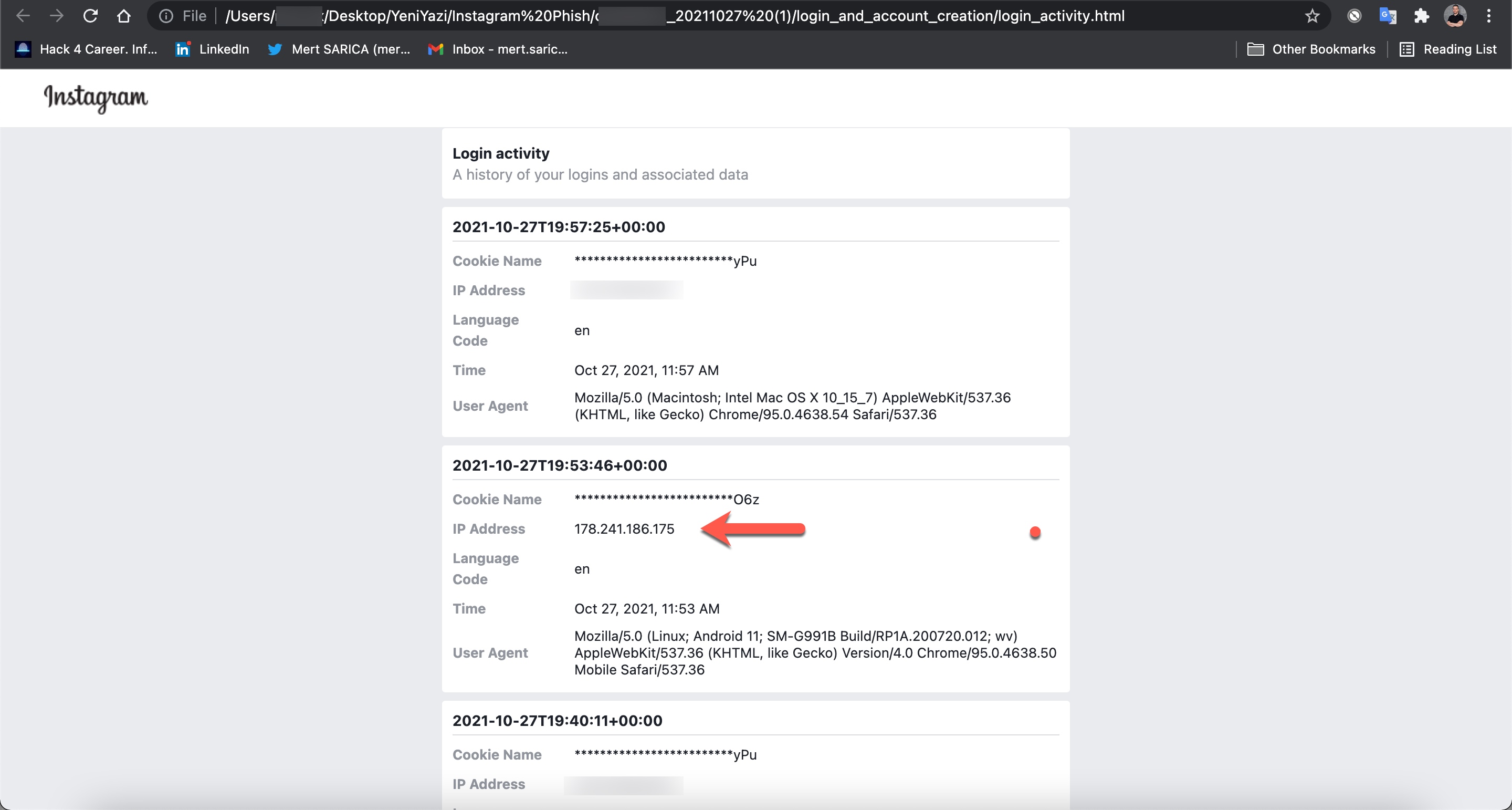

Sıra giriş yapan dolandırıcıların IP adreslerini bulmaya geldiğinde öncelikle Instagram mobil uygulamasında Ayarlar -> Güvenlik -> Verileri İndir adımlarından Instagram hesabım ile ilgili bilgileri talep etmem gerekiyordu. Bilgilerin hazır olduğuna dair Instagram’dan e-posta aldıktan sonra ilgili ZIP dosyasını indirdim. ZIP dosyasını açtıktan sonra login_and_account_creation klasöründeki login_activity.html dosyasına baktığımda dolandırıcıların her defasında Turkcell’e ait farklı, dinamik IP adresinden hesabıma eriştiğini gördüm. IP adreslerini incelediğimde 178.241.130.132 IP adresinin Diyarbakır IP havuzuna, 178.241.186.175 IP adresinin ise Kayseri IP havuzuna ait olduğunu gördüm. IP adreslerinin dinamik olup, her defasında değişiyor olması arka planda rootlanmış bir telefon, mobil cihaz üzerinden bu işlemlerin betik yardımı ile gerçekleştirildiği ihtimalini gündeme getiriyordu. Dolandırıcıların Instagram hesabına giriş yaptıktan sonra parolayı değiştirmemesi ise hackledikleri hesaplara uzun süreli erişmek ve emellerini gerçekleştirmek için kullanmak istediklerine işaret ediyordu.

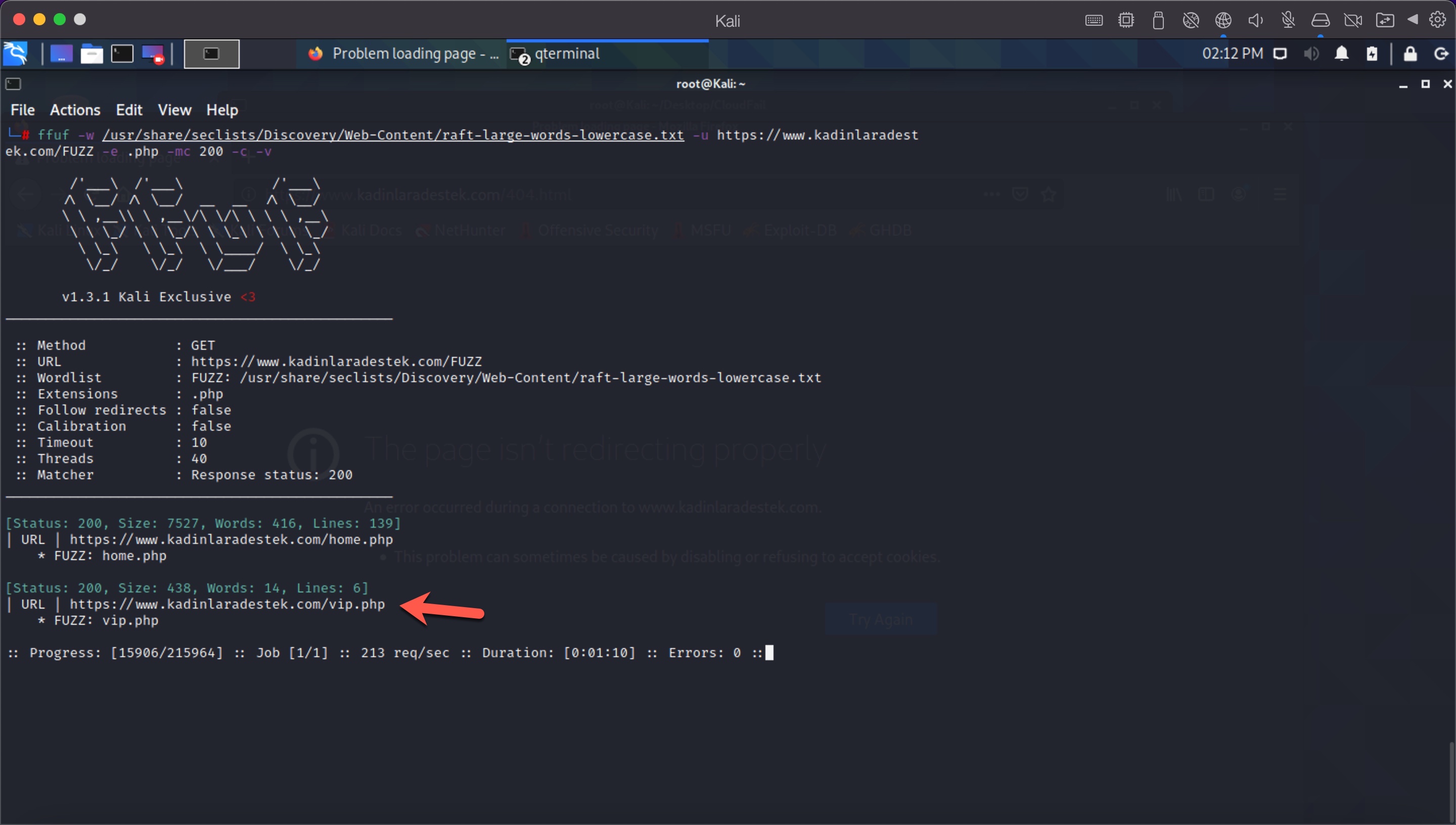

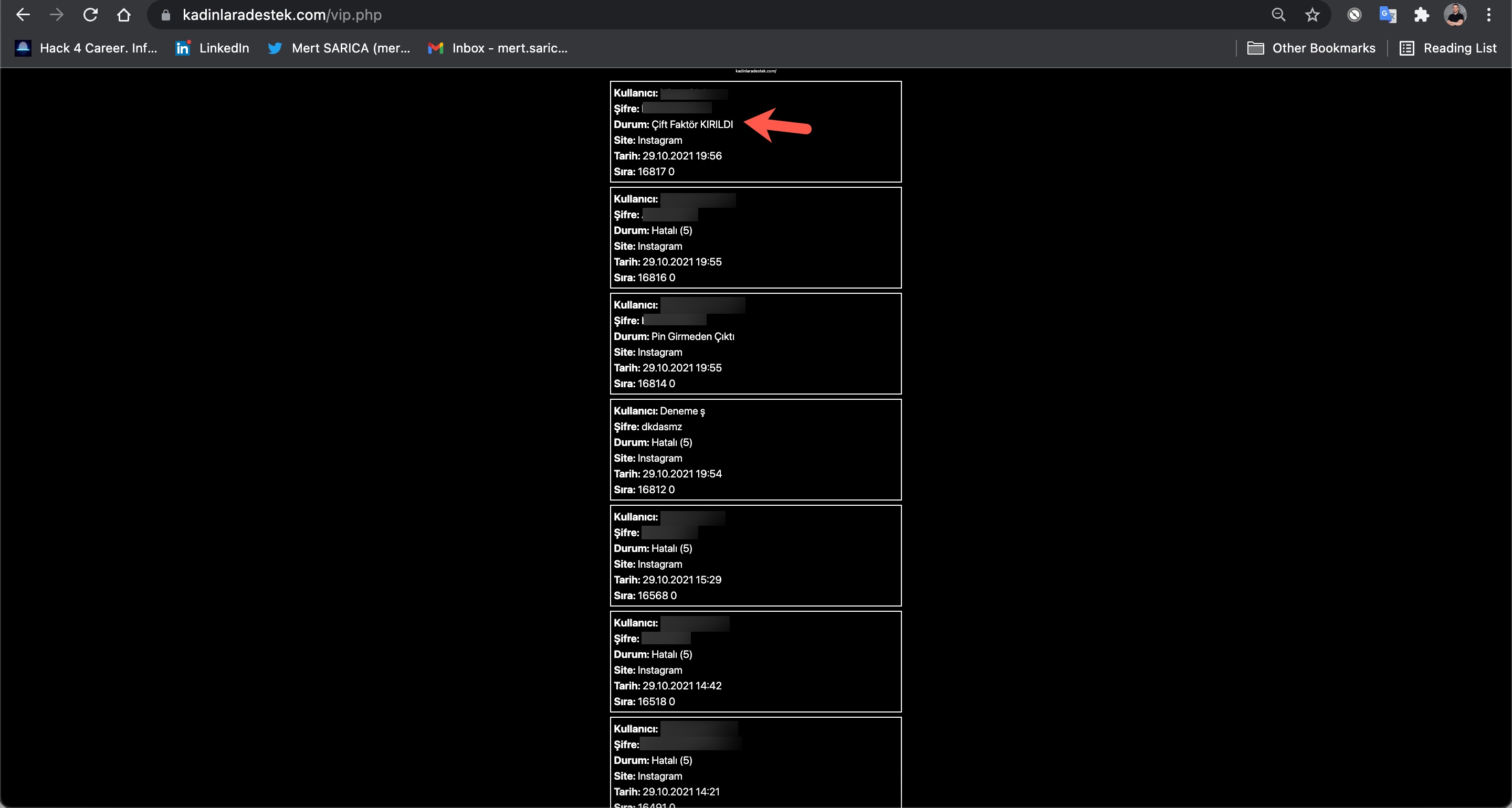

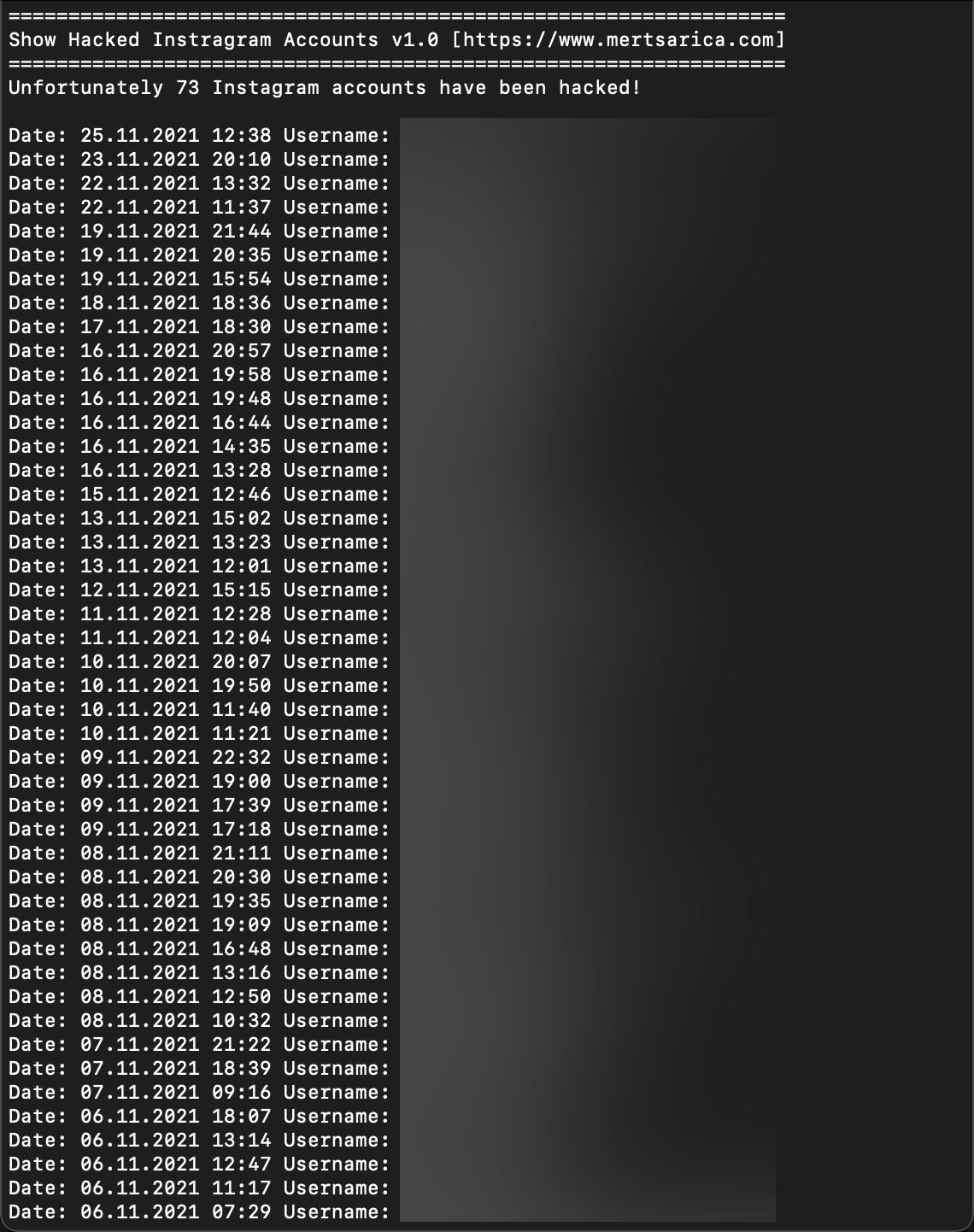

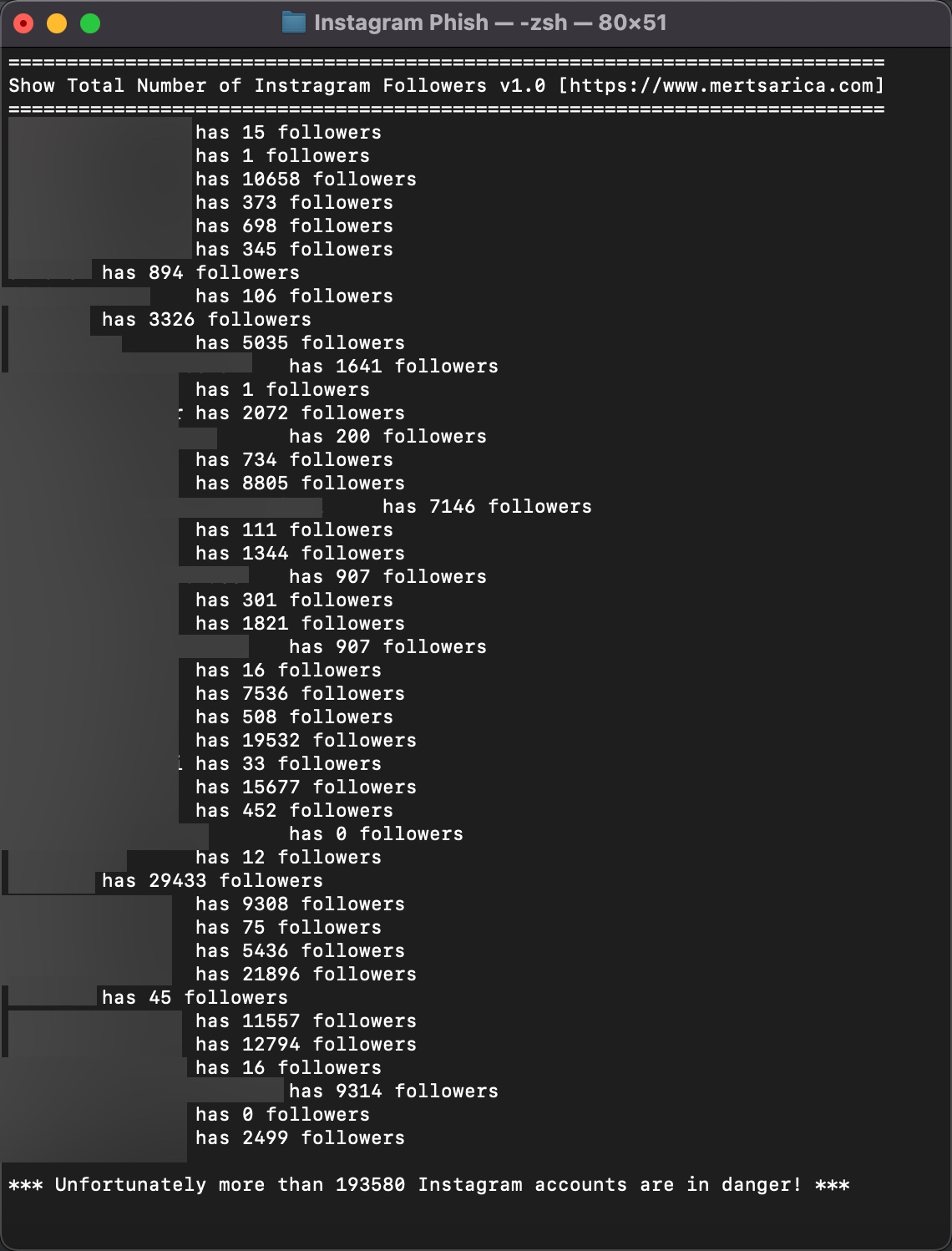

Son olarak sıra bu dolandırıcıların oltasına düşen masum kullanıcıları tespit etmeye geldiğinde, ofansif güvenlik uzmanlarının da yakından bildiği ffuf aracı ile web sitesindeki PHP dosyalarını keşfetmek için işe koyuldum. Çok geçmeden ffuf aracı web sitesi üzerinde vip.php isimli bir dosya olduğunu tespit etti. Bu dosyanın bulunduğu https://kadinlaradestek[.]com/vip.php web adresini ziyaret ettiğimde ise 26 Ekim tarihinden bu yana dolandırıcılar tarafından hacklenen hesapların bir listesine ulaşmayı başardım. Listeyi incelediğimde 26 Ekim – 25 Kasım tarihleri arasında dolandırıcıların, ağlarına özel olarak hedef aldığı 70‘den fazla Instagram kullanıcısını başarıyla düşürdüğü anlaşılıyordu. Hedef alınan Instagram hesaplarının takipçi sayılarını incelediğimde ise yaklaşık 200.000 Instagram kullanıcısının hacklenen bu hesaplar üzerinden bir ortalama saldırısına veya dolandırıcılığa maruz kalma riski de ortaya çıkıyordu.

Sonuç itibariyle diğer yazılarımda da olduğu üzere tüm okurlarıma bilmedikleri kaynaklardan gelen (e-posta, SMS, özel mesaj vb.) bağlantı adreslerine (link) tıklamalarını, parolalarını, iki faktörlü doğrulama kodlarını bilmedikleri sitelere, formlara girmemelerini, mümkün olan tüm hesaplarında iki faktörlü kimlik doğrulamasını kullanmalarını, Instagram hesaplarının güvenliğini sağlamak amacıyla bu sayfada yer alan yönergeleri takip etmelerini, Instagram hesaplarının hacklenmesi durumunda ise geri almak için Instagram’ın destek sayfasını ziyaret etmelerini ve son olarak da farkındalık adına bu yazıyı sosyal ağ/medya kullanan tanıdıkları ile paylaşmalarını öneriyorum.

Yılın son yazısı olması vesilesiyle şimdiden tüm okurlarımın yeni yılını canıgönülden kutlar, 2022 yılının herkese önce sağlık sonra mutluluk ve bol kazanç getirmesini dilerim.

3 comments

4

4.5

5