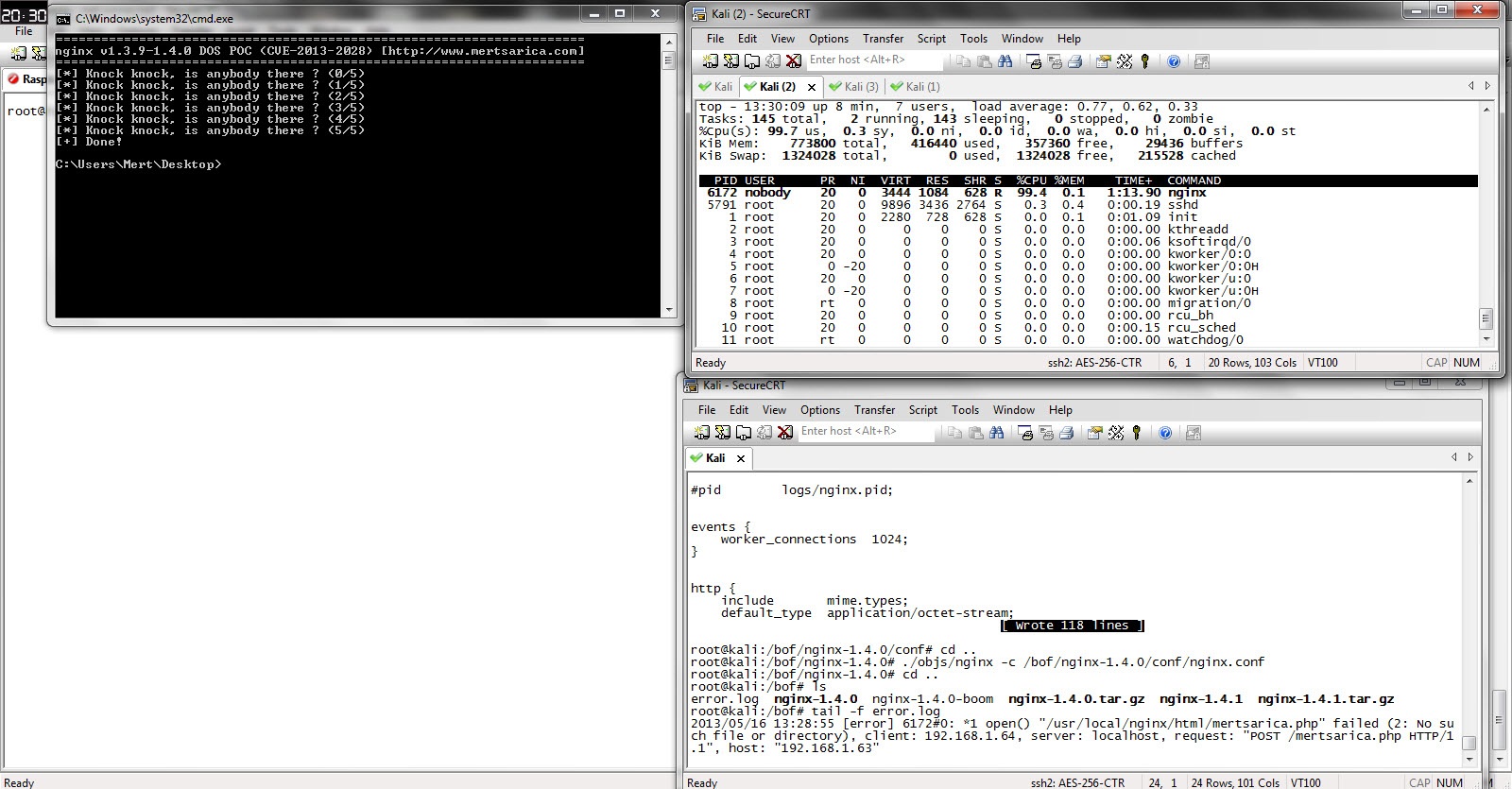

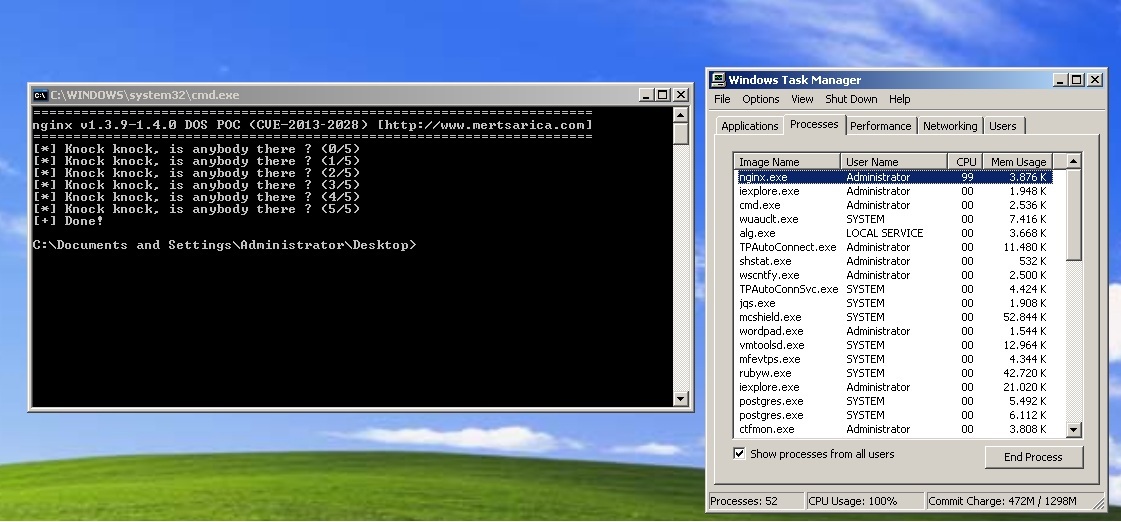

7 Mayıs tarihinde Nginx’in resmi web sayfasında, Greg MacManus tarafından nginx v1.3.9 ve 1.4.0 sürümlerinde tespit edilen bellek taşması güvenlik zafiyeti (CVE-2013-2028) için bir yama yayınlandığı belirtilmişti. Can sıkıntısı nedeniyle bu zafiyet üzerinde yaptığım 1 saatlik bir araştırmada, bu zafiyeti istismar eden ve nginx web sunucusunu hizmet dışı bırakan bir istismar kodu hazırladım.

Kali ve Windows XP işletim sistemleri üzerinde denediğim ve Exploit-DB‘ye gönderdiğim istismar koduna buradan ulaşabilirsiniz.

Not: Exploit-DB ve Packetstorm’a dosyaları gönderirken CVE-2013-2028 yerine CVE-2013-2070 olarak göndermişim, doğrusu CVE-2013-2028 olacaktır.

I submitted the POC code with wrong CVE (CVE-2013-2070) to Exploit-DB & PacketStorm so the correct one is CVE-2013-2028.

5 comments

Merhaba sunucumda nginx 1.4.2 kullanıyorum DDoS saldırısından müzdarip durumdayım. DDoS korumalı sunucular çok pahalı olduğundan kendim çözüm üretmeliyim. Spoof edilmiş birçok sahte ip üzerinden SSYN syn Flood saldırısı alıyorum . Acaba nginx için bu saldırıları önlemek için bir ayar mevcut mu ? gelen saldırı 1 ip den olsa engelliycem ama birçok ipden aynı anda geliyor ve ipler değişiyor sürekli.

Merhaba,

Nginx ile değil de iptables ile engellemeye çalışın. Bunun için aşağıdaki sunuma göz atabilirsiniz.

http://www.google.com.tr/url?sa=t&source=web&cd=1&ved=0CCoQFjAA&url=http%3A%2F%2Fwww.bga.com.tr%2Fcalismalar%2Fddos_saldirilari_nasil_gerceklestirilir.pdf&ei=g6yHUu_9FYLQtAaq8YDgCg&usg=AFQjCNF9KtGkg0OYA10GaDbqaR_crfFyPw&sig2=HNrg3IMrx1l3V7UPPyQhQg

Bakıyorum,

Teşekkür ederim tekrar.

Mert hocam selamlar,

“dos_packet = 0xFFFFFFFFFFFFFFEC” dos_packet neden dolayı bu değere set ettin acaba? (to cause a denial of service (crash) durumunu oluşturmak için mi?)

Teşekkür ederim.

Evet aynen öyle, detaylı analizi http://www.vnsecurity.net/2013/05/analysis-of-nginx-cve-2013-2028/ adresinden okuyabilirsin.