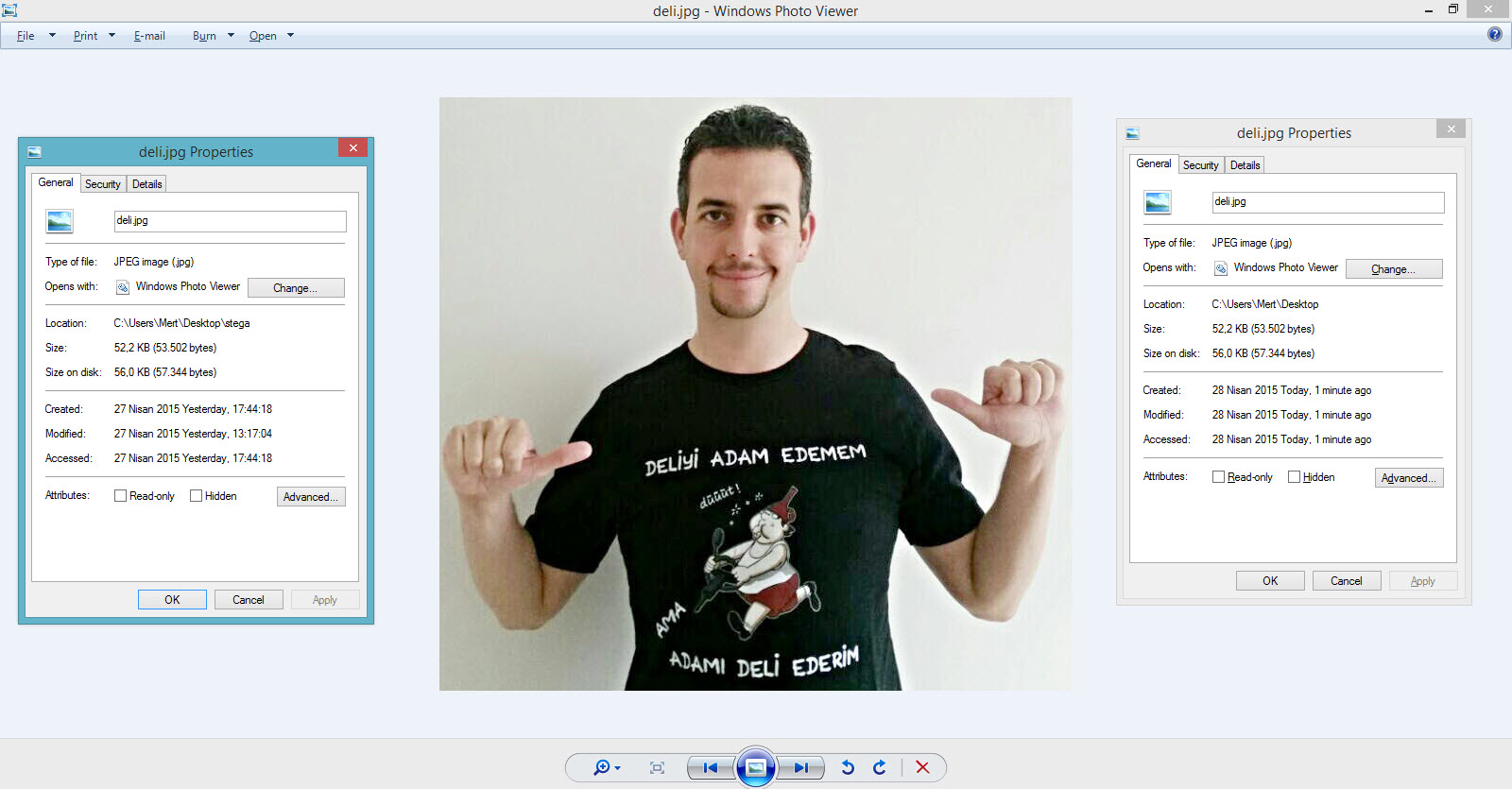

1 Mayıs 2015 tarihinde üçüncüsü düzenlenen Pi Hediyem Var oyununun çözüm yolu ve Raspberry Pi 2 kazanan talihli karşınızda!

ÇÖZÜM YOLU:

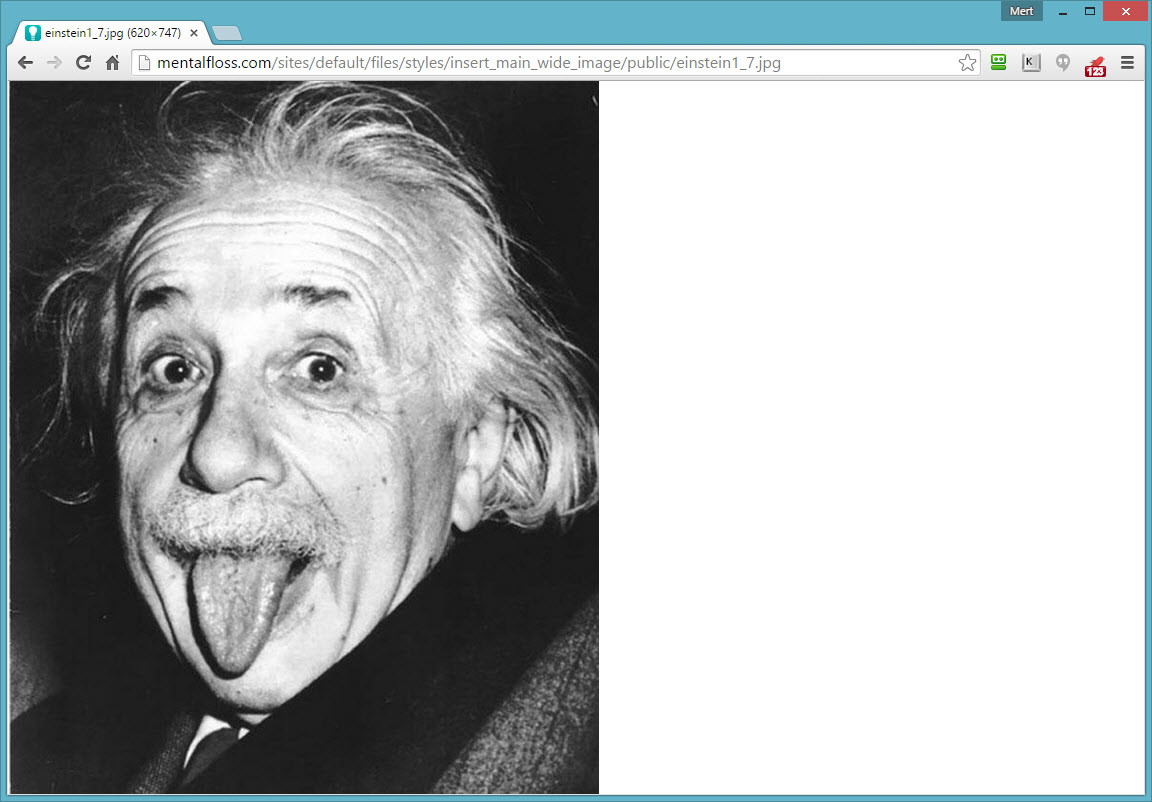

Dahi ile deli arasında ince bir çizgi olduğu söylenir.

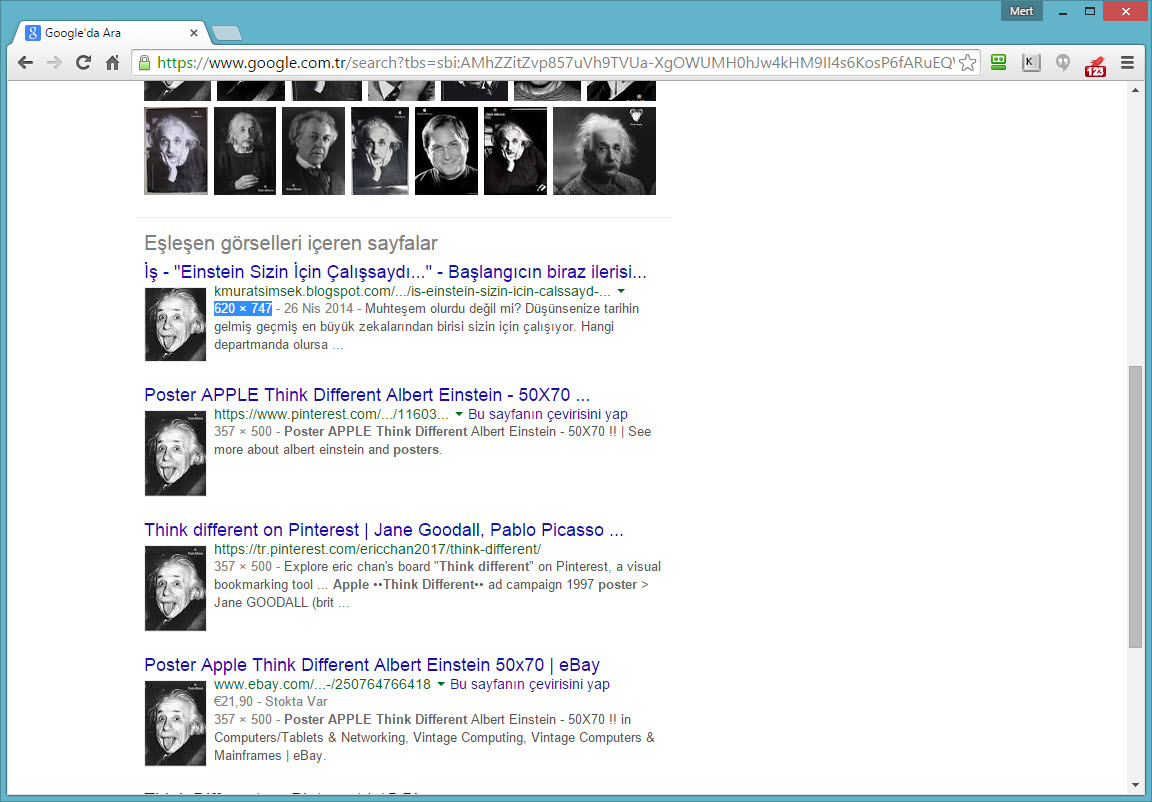

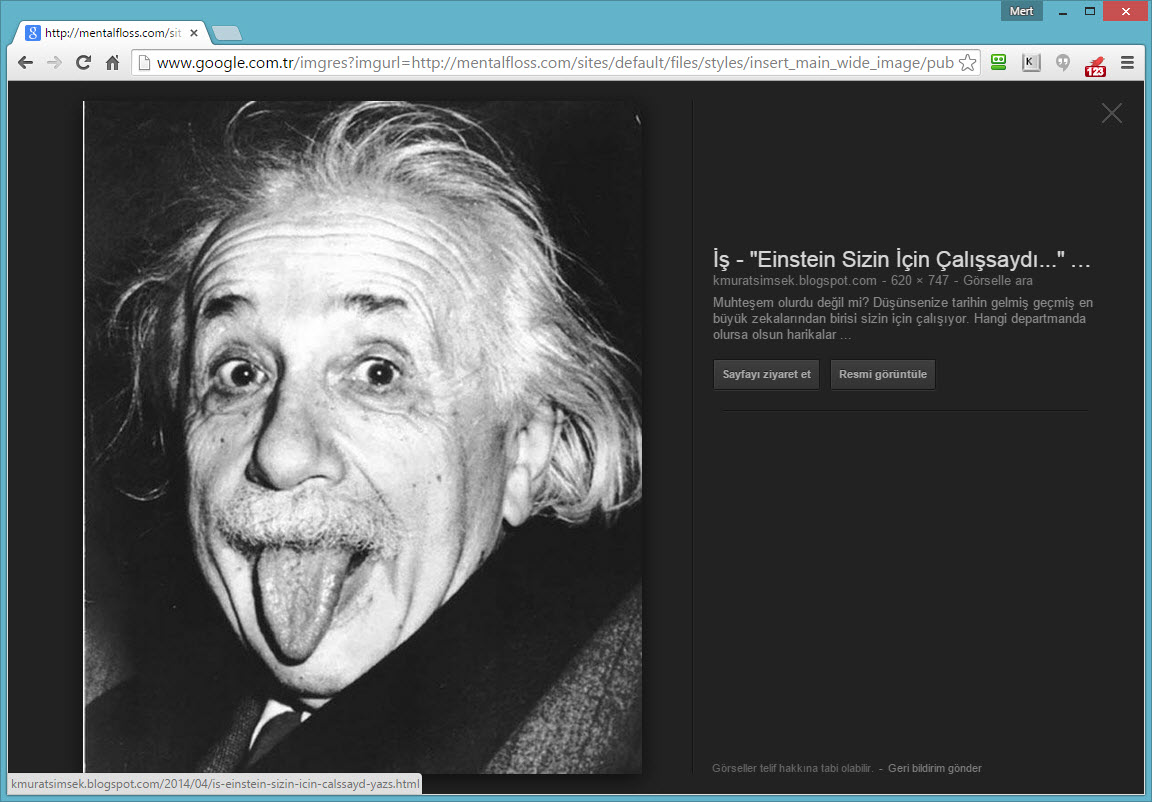

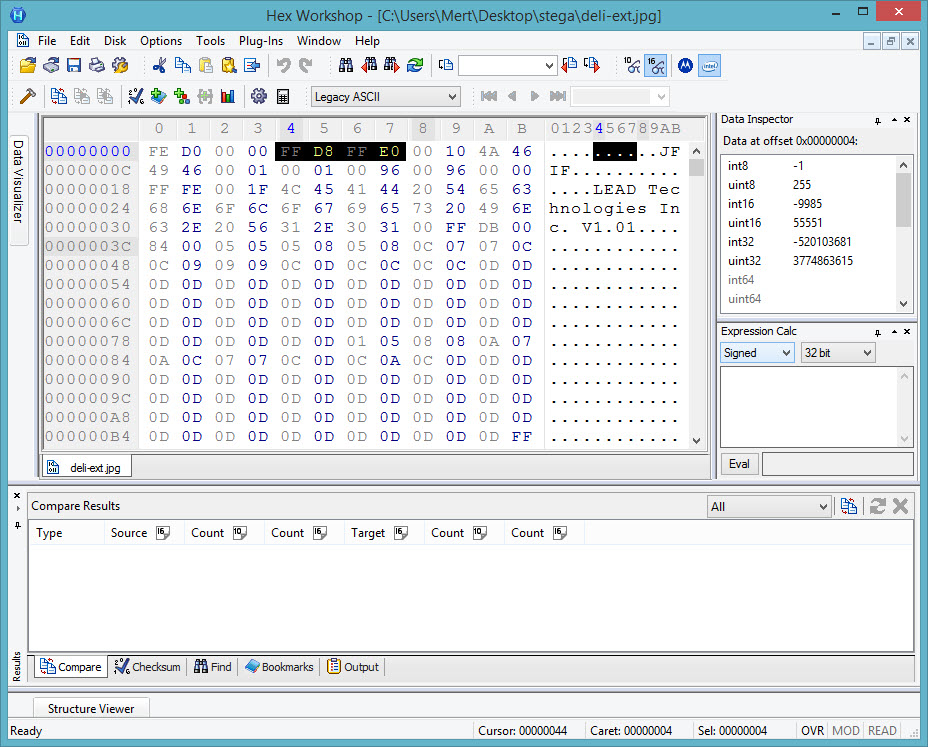

Aşağıdaki resimde gördüğünüz bir dahi ise, yine bu resimde olan ama göremediğiniz deli kimdir ? sorusu bize aslında bu resim içinde başka bir resmin gizli olabileceğine yani steganografi kullanıldığına dair ipucu veriyordu. Bu ipucundan yola çıkarak Einstein’in resmini (pihaber6.png) Google görseller üzerinde aratarak resmin orjinalina kısa bir sürede ulaşabilirdik.

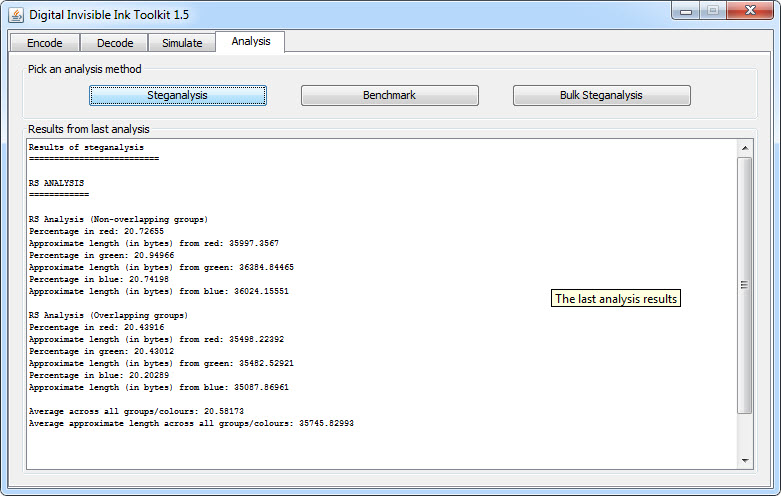

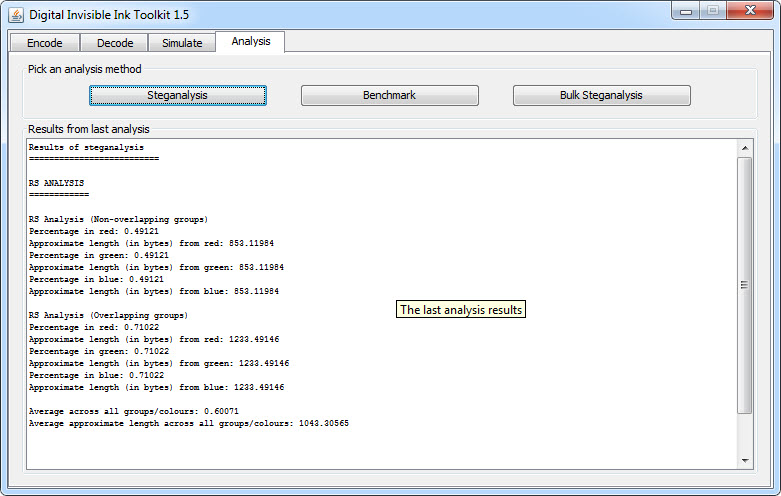

Steganografi kullanıldığından şüphe ederek resim üzerinde Digital Invisible Ink Toolkit aracı ile RS LSB steganalizi yaptığımızda Red, Green ve Blue renk grubunun değerlerinin orjinaline kıyasla yüksek çıktığını görebilirdik. Bu durum da bize LSB yöntemi ile resim üzerinde bir verinin gizlendiği bilgisini verirdi.

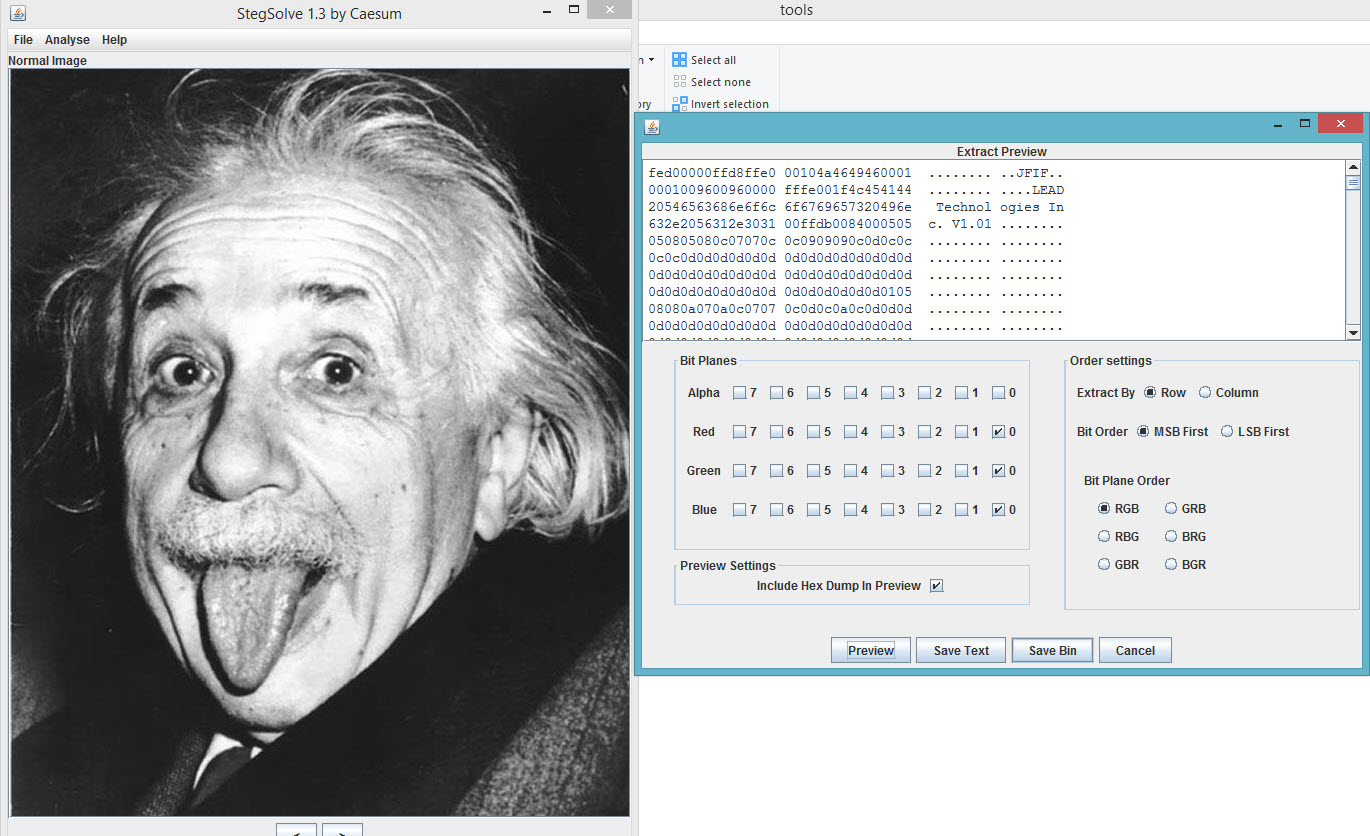

Stegsolve aracı ile

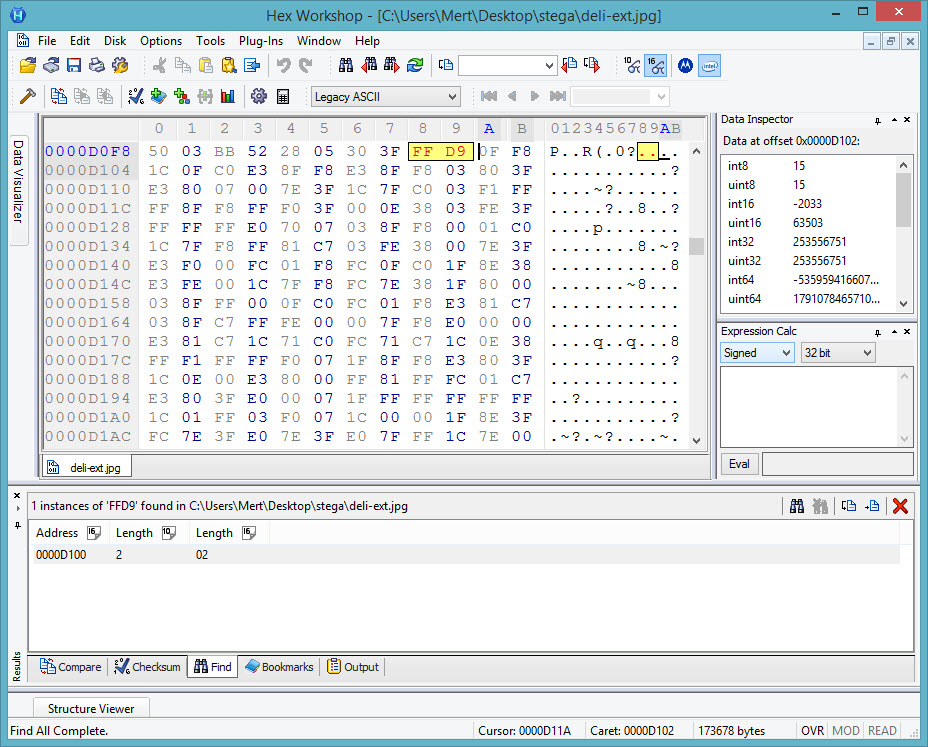

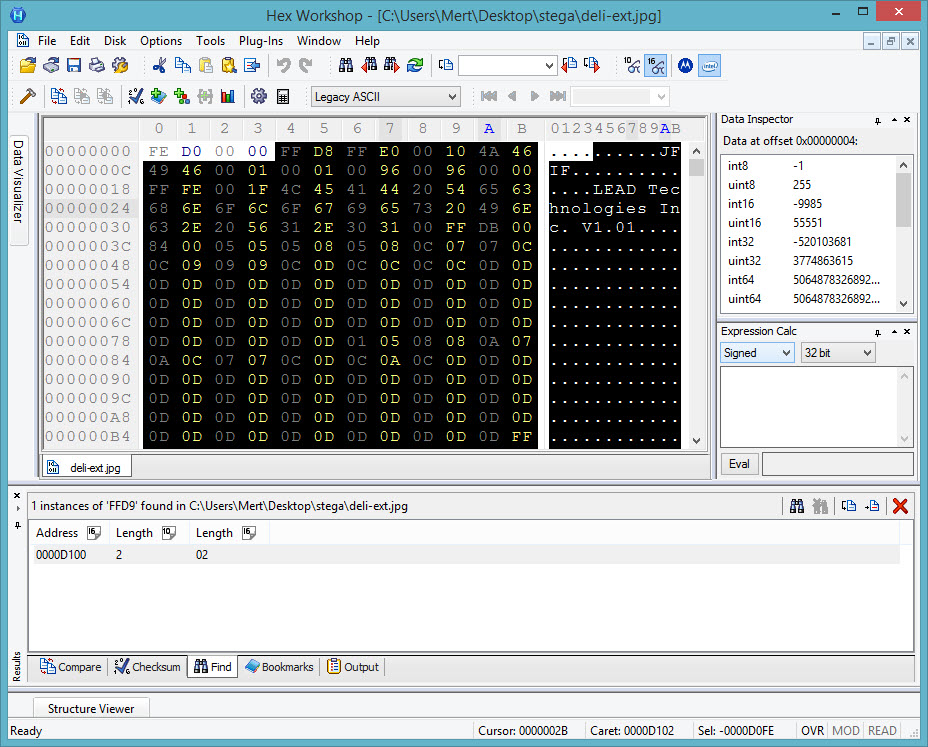

Stegsolve aracı ile Red, Green ve Blue Bitplane değerleri için sıfırı seçtiğimizde karşımıza sayısal görüntü kodlama biçimi olan JPEG başlık bilgisi çıkıyordu. JPEG dosyasının başlangıç (0XFFD8) ve bitiş değeri (0xFFD9) arasındaki veriyi kopyalayıp çalıştırdığımızda ise Einstein’in resmine gizlenmiş bir deli resmi ortaya çıkıyor ve oyunu başarıyla tamamlamış oluyorduk :)

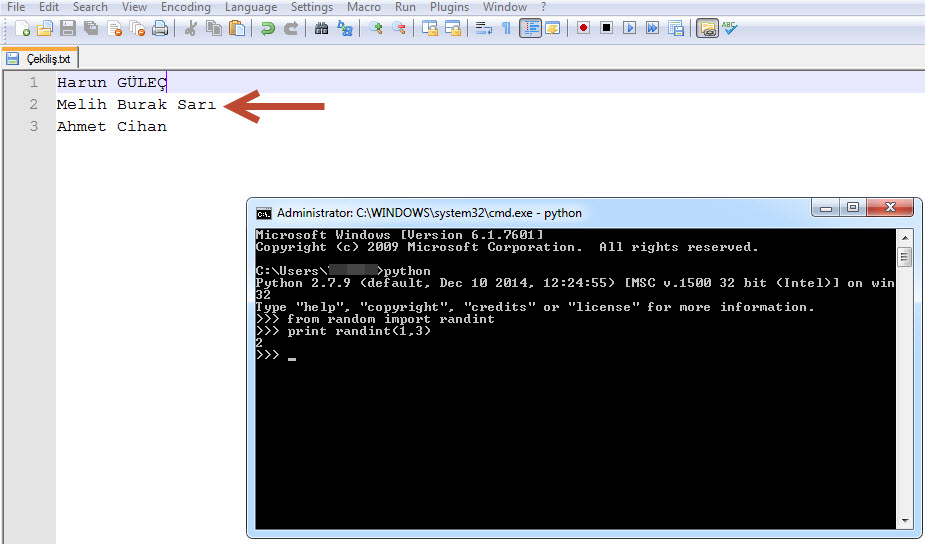

OYUNU BAŞARIYLA TAMAMLAYANLAR: Harun GÜLEÇ, Melih Burak Sarı, Ahmet Cihan

ÇEKİLİŞ ve KAZANAN TALİHLİ: Melih Burak Sarı

Başta kazanan talihli Melih Burak Sarı olmak üzere oyunu başarıyla çözen, katılan, destekleyen, sponsor olan herkese teşekkür eder, yeni oyunlarda görüşmek dileğiyle herkese güvenli günler dilerim.

10 comments

Hocam,

Steganografi işlemini (resim saklama) hangi araçla yaptınız aceba?

steghide cover file\’ın boyutunun çok küçük olduğunu söylüyor.

Selamlar,

cloacked-pixel aracı ile yaptım.

Hocam merhabalar, yarışmanız beni steganografi ile alakalı program yazmaya teşvik etti, öncelikle onun için teşekkür ederim :). Ama bir sorum var, soruyu image level analyzer tarzı bi program ile çözmek mümkün müydü?

http://www.imageforensic.org/show/5e4f82398724173541699ac090a254d1/874a3de1-d837-430a-8520-fe53dfa35187

değişimin nerede olduğu burada kolayca anlaşılıyor, o partı kesip onun üzerinde çalışılabilir miydi? Yoksa sadece karşılaştırılarak yapılabilecek bir sorun mu?

LSB yöntemi kullanıldığı anlaşıldıktan sonra değişikliğe uğrayan kısım üzerinde çalışma yapılarak resim tespit edilebilinir diye düşünüyorum.

Abi ben çözümün yanından bile geçememişim.3 araç filan denedim hiçbiri olmadı ondan sonra zaten araya bişiler girdi hiç araştırmadım öle bıraktım. Abi bu arada aklıma birşey takıldı neden her seferinde C:\\User\\—-\\python Tire(-) olan yeri buzluyorsun resimde çok merak ettim :))

@Deli2 fazla merak kediyi öldürür demişler :)

Çekiliş çok güvenilir değil gibi ama daha güvenilir bir yöntemde yok heralde :)

@Misafir Tanıdık noter var ise noter huzurunda da çekiliş yapabilirim :)

Doğru aracı bulmaya gerek olmadan da çözülebiliyordu. Octave veya matlab gibi bir sayısal hesaplama aracı ile resime ait hücre değerlerini okuyup son biti çıkartıp, son biti RGB bantlarına göre – bir byte olması için 8 li – gruplayarak veriyi elde edebilir, elde ettiğiniz veriyi JPEG header bilgisinin başladığı noktadan itibaren dosyaya yazdırarak resimi oluşturabiliyordunuz.

Steganografi olduğu aslında bariz belliydi, resime uyguladığım nerede ise her yöntem 230. yükseklik satırına kadar bariz bir farklılık (Orjinal resimi bulup bulmamak fark etmeksizin) gösteriyordu ki bu da verinin 230. yükseklik satırına kadar olan kısmında bir verinin gizlendiğini gösteriyordu.

bir sürü araçla denedim hiçbiri steganografi izine rastlayamadı, rastlayan da parola sordu.. doğru aracı bulmak lazımmış.

fotoğraftaki ifade de doğru gerçekten :)